前提

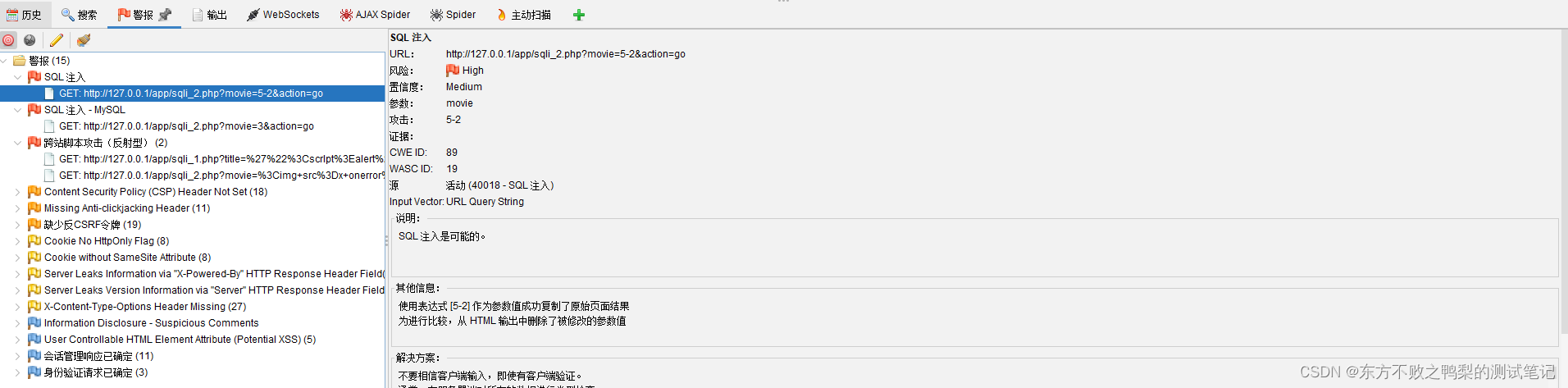

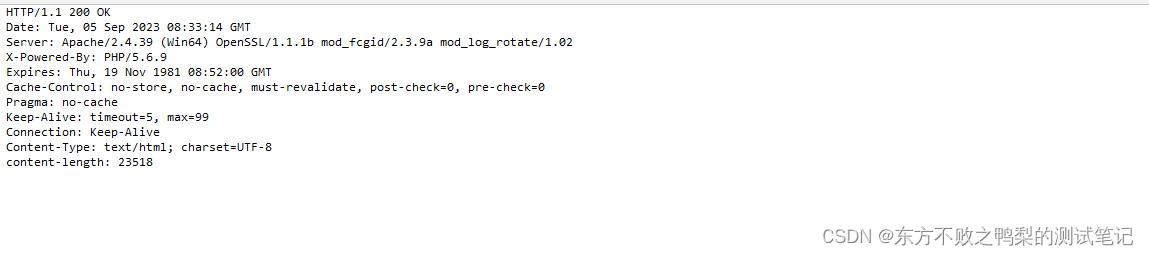

使用OWASP ZAP对网站进行安全扫描,扫描后发现一些警告。

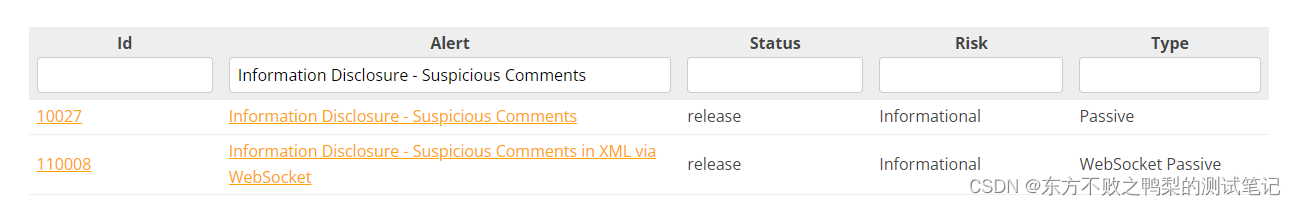

使用警告名称在百度进行搜索就能看到在OWASP ZAP网站上对应警告的解释。

可以在如下地址输入alert查询

https://www.zaproxy.org/docs/alerts/

SQL注入

SQL注入(SQL Injection)是一种常见的网络安全漏洞,它允许攻击者通过恶意构造的输入将恶意的SQL代码注入到应用程序的后台数据库中。这可能导致数据库信息的泄露、数据损坏或非授权访问。

以下是一些用于防止SQL注入的常见方法:

-

输入验证和过滤:对于用户提供的输入,应进行严格的验证和过滤,确保输入数据符合预期格式,防止恶意SQL代码的注入。最好采用白名单或正则表达式来限制输入的内容。

-

参数化查询和预编译语句:使用参数化查询或预编译语句来构建和执行SQL查询。这样可以预先定义查询的结构,将输入作为参数传递,避免将用户输入与SQL代码直接拼接在一起。

-

最小权限原则:在数据库中,使用最小权限原则,即确保应用程序只具有执行必要操作的最低权限级别。这样即使发生SQL注入攻击,攻击者也无法执行敏感或破坏性的操作。

-

错误消息的安全性:不向用户显示详细的错误消息,尤其是关于数据库和SQL查询的错误信息。攻击者可以利用这些信息来进一步探测和利用漏洞。

-

定期更新和维护:保持应用程序和数据库管理系统的更新,并定期检查和修复已知的安全漏洞。

除了上述措施,定期进行安全审计和渗透测试,以发现并修复潜在的SQL注入漏洞也是非常重要的。同时,还应加强员工的安全意识教育,以确保他们了解并遵守安全最佳实践。

SQL 注入 - Oracle - Time Based

SQL注入是一种常见的安全漏洞,攻击者可以通过恶意输入在应用程序中执行非授权的数据库操作。时间基准攻击(Time-Based)是SQL注入的一种变体,攻击者利用数据库执行查询时的延迟来判断查询结果的真假。

在Oracle数据库中,可以通过进行延迟,来判断条件是否为真或假。以下是一个示例,演示了基于时间的SQL注入攻击:

SELECT * FROM users WHERE username = 'admin' AND (SELECT CASE WHEN (SUBSTR('password',1,1)='a') THEN NULL ELSE SYS.DBMS_LOCK.SLEEP(5) END FROM DUAL) IS NULL;

在上述示例中,假设攻击者知道用户名为’admin’,但不知道密码的值。通过构造一个条件子查询,判断密码的每个字符,如果符合条件,则进行延迟等待(通过SYS.DBMS_LOCK.SLEEP函数);否则返回NULL。通过观察应用程序的响应时间,攻击者可以逐个字符推测密码,从而实施SQL注入攻击。

为了防止SQL注入攻击,以下是一些建议的安全措施:

- 使用参数化查询或预编译语句,而不是拼接用户输入来构建SQL查询。

- 对用户输入进行严格的输入验证和过滤,确保只允许预期的数据类型和格式。

- 最小化数据库用户权限,并且不要在生产环境中使用默认的数据库管理员账户。

- 定期更新数据库软件以及相关的补丁或安全更新。

- 在应用程序和数据库之间使用防火墙或代理服务,以过滤恶意请求。

- 对于敏感数据和操作,进行适当的身份验证和授权。

综上所述,了解并采取适当的安全措施是防止SQL注入攻击的关键。

Cloud Metadata Attack

云元数据攻击(Cloud Metadata Attack)是一种利用云环境中的元数据服务来获取敏感信息或实施其他恶意行为的攻击方式。云服务提供商通常提供了元数据服务,用于管理和配置云实例的信息。攻击者可以通过利用不正确的元数据配置或弱点来获取权限或绕过安全机制。

以下是一些常见的云元数据攻击方式:

-

Metadata Service API:攻击者可以通过访问公开可用的Metadata Service API,获取敏感信息,如实例凭证、加密密钥、访问令牌等。攻击者可以使用这些信息来获取进一步的访问权限或直接入侵云实例。

-

SSRF(Server-Side Request Forgery)攻击:攻击者可以利用云实例内部的SSRF漏洞,通过发送恶意请求到元数据服务接口,获取未经授权的信息。

-

User Data Injection:攻击者可以在云实例的User Data字段中注入恶意脚本或命令,这些命令在实例启动时自动执行。这可以导致未经授权的命令执行、拒绝服务攻击或在其他实例中传播恶意代码。

为了防范云元数据攻击,以下是一些常用的建议:

-

审查和限制元数据服务的可访问性:确保只有受信任的实体和服务可以访问云实例的元数据服务。使用云提供商的安全工具和服务来限制和审计元数据的访问。

-

定期检查和更新实例配置:确保云实例的配置和元数据设置正确,没有不必要的漏洞或误配置。

-

安全的实例和网络配置:实施严格的网络安全措施,例如安全组、网络访问控制列表(NACL)、密钥管理和访问控制策略等,以防止不受授权的访问和信息泄露。

-

最小权限原则:为云实例授权最低权限级别,确保仅提供实例所需的必要权限。

-

安全审计和监测:定期进行安全审计和监测,检查云环境中的安全漏洞和异常行为。

请注意,云环境的配置和安全措施可能因云服务提供商和产品而异。建议您查阅云服务提供商的文档,并遵循指南和最佳实践来保护您的云环境。

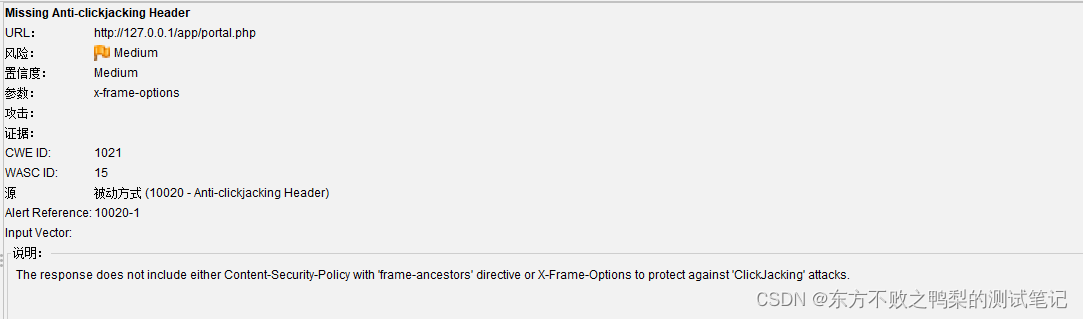

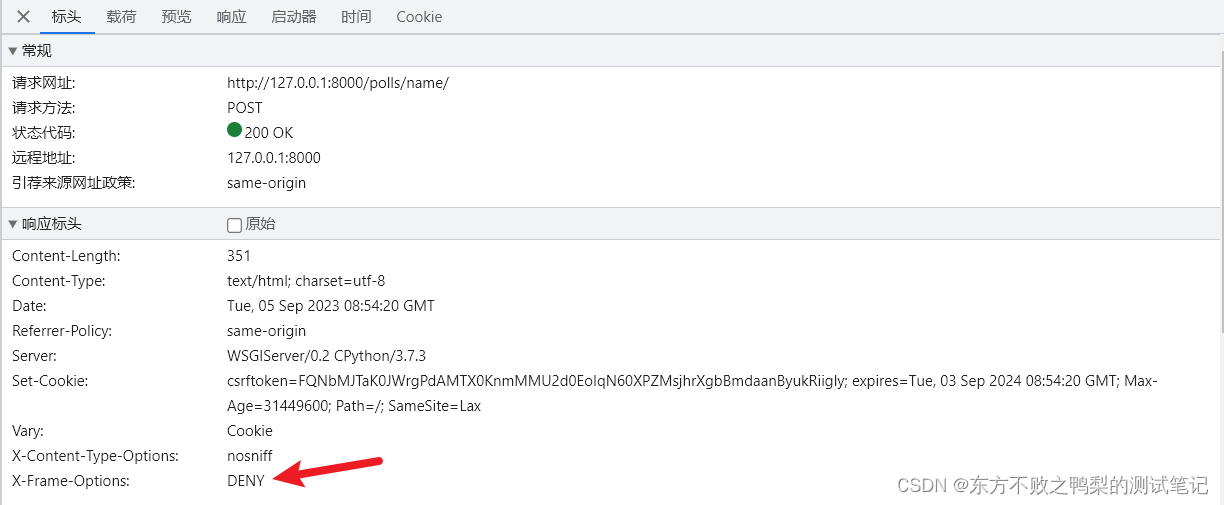

Missing Anti-clickjacking Header 点击劫持攻击

解释:响应标头没有设置 the X-Frame-Options header ,导致容易出现点击劫持攻击。

缺少防御点击劫持(Anti-clickjacking)标头是一个常见的安全漏洞,攻击者可以利用它来欺骗用户点击另一个页面上看不见的内容。这种攻击可能导致用户执行意想不到的操作,如在不知情的情况下点击广告、转账或执行其他恶意操作。

防御措施

为了防止点击劫持攻击,可以通过添加"X-Frame-Options"标头来设置防护措施。该标头告诉浏览器如何处理网页内容的嵌入和展示方式,确保仅在允许的情况下才能嵌入到框架中。

以下是几种常见的"X-Frame-Options"设置:

- DENY:该设置阻止任何网页将内容嵌入到框架中,即使是

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

790

790

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?