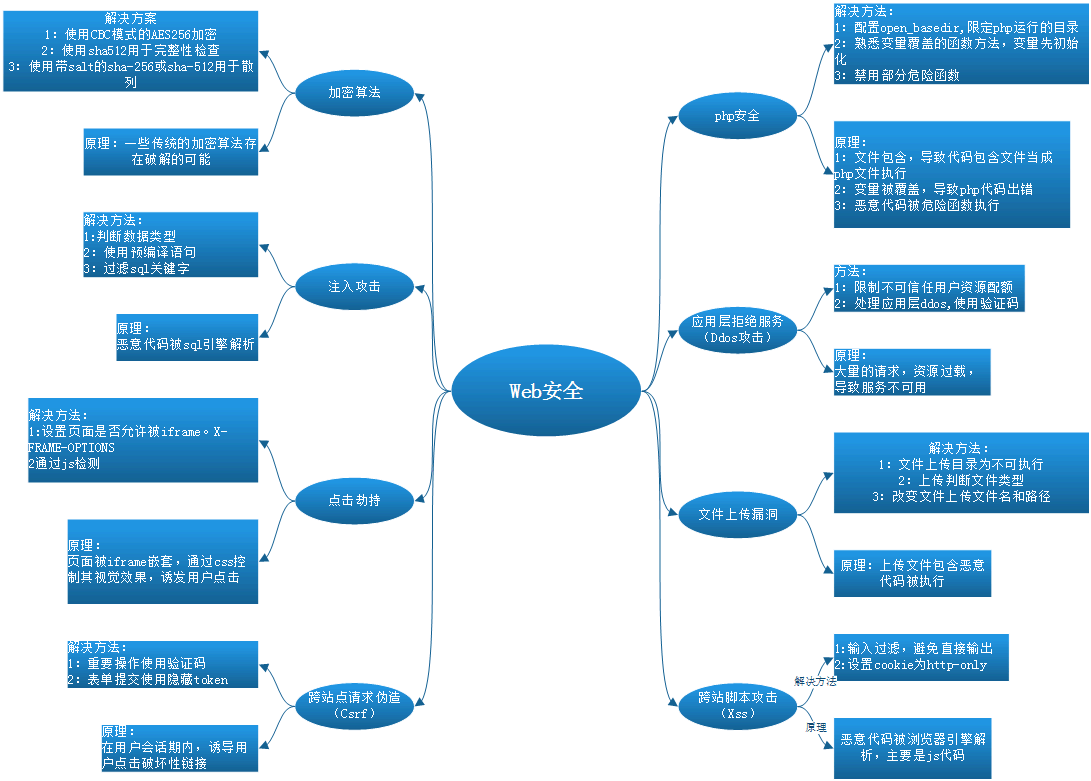

跨站脚本攻击(Xss)

恶意代码被浏览器引擎解析,主要是js代码

1:输入过滤,避免直接输出 2:设置cookie为http-only

跨站点请求伪造(Csrf)

原理: 在用户会话期内,诱导用户点击破坏性链接

解决方法: 1:重要操作使用验证码 2:表单提交使用隐藏token

点击劫持

原理: 页面被iframe嵌套,通过css控制其视觉效果,诱发用户点击

解决方法: 1:设置页面是否允许被iframe。X-FRAME-OPTIONS 2通过js检测

注入攻击

原理: 恶意代码被sql引擎解析

解决方法: 1:判断数据类型 2:使用预编译语句 3:过滤sql关键字

文件上传漏洞

原理:上传文件包含恶意代码被执行

解决方法: 1:文件上传目录为不可执行 2:上传判断文件类型 3:改变文件上传文件名和路径

应用层拒绝服务(Ddos攻击)

原理: 大量的请求,资源过载,导致服务不可用

方法: 1:限制不可信任用户资源配额 2:处理应用层ddos,使用验证码

php安全

原理: 1:文件包含,导致代码包含文件当成php文件执行 2:变量被覆盖,导致php代码出错 3:恶意代码被危险函数执行

解决方法: 1:配置open_basedir,限定php运行的目录

2:熟悉变量覆盖的函数方法,变量先初始化 3:禁用部分危险函数

加密算法

原理:一些传统的加密算法随着就算能力加强存在破解的可能

解决方案 1:使用CBC模式的AES256加密 2:使用sha512用于完整性检查 3:使用带salt的sha-256或sha-512用于散列

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?