探索Server-Side Request Forgery(SSRF)漏洞实验室:从概念到实践

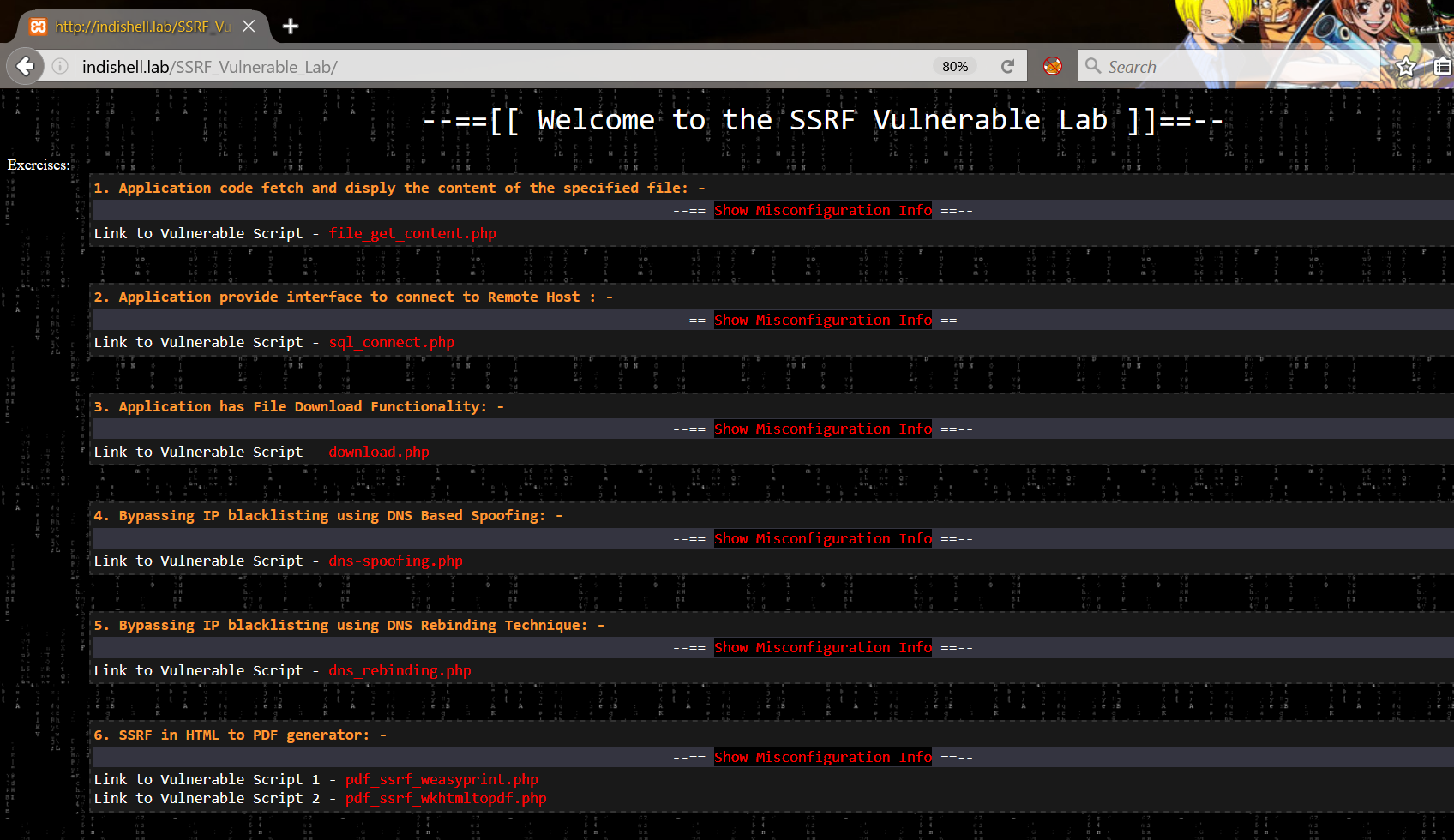

在网络安全领域,了解和防范Server-Side Request Forgery(SSRF)攻击至关重要。为了帮助开发者和安全研究人员深入理解这一概念并进行实战演练,我们向您推荐一个精彩的开源项目——SSRF Vulnerable Lab。这个实验室提供了PHP代码实例,展示了五种不同场景下的SSRF漏洞。

项目介绍

该项目由IndiShell团队创建,提供了一个交互式的环境,让你可以探索如何利用SSRF漏洞。它通过五个不同的场景模拟了应用中可能存在的SSRF风险,并附有详细的指南,教你如何发掘和利用这些漏洞。

项目技术分析

-

文件内容获取 应用程序通常使用函数来读取本地或远程文件的内容。如果未正确限制输入,恶意用户可能会注入远程URL,从而获取服务器不能直接访问的信息。

-

远程主机连接接口 用户可以指定IP地址和端口,应用程序试图建立连接。这可能导致内部网络扫描和端口枚举。

-

文件下载功能 不安全的文件下载功能允许攻击者通过SMB路径探测Windows系统,以发现内网中的设备。

-

DNS欺骗绕过IP黑名单 攻击者可以通过更改DNS响应来绕过IP黑名单,访问受限资源。

-

DNS重绑定技术规避黑名单 当应用执行域名解析并检查结果时,DNS重绑定可用于访问内部网络服务。

-

HTML到PDF生成器中的SSRF 该场景探讨了当用户输入被传递给HTML到PDF转换器时,如何滥用此过程。

项目及技术应用场景

- 教育与培训:为学习和测试SSRF漏洞提供实时环境。

- 安全审计:在实际应用中查找SSRF漏洞,提高应用程序安全性。

- 开发者自检:验证自己的代码是否存在类似问题,防止引入此类风险。

项目特点

- 实战教程:每个场景都有详细的操作指南,易于理解和实践。

- 多样化的示例:覆盖了SSRF攻击的各种常见途径和技巧。

- Docker支持:提供了Dockerfile,方便快速部署并运行实验环境。

总之,如果你想要深入了解SSRF攻击并提升你的安全防护技能,那么这款SSRF Vulnerable Lab是不容错过的学习资源。立即投入其中,开启你的安全之旅吧!

2110

2110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?