推荐文章:深度探索容器运行时——Whoc开源项目评测

项目介绍

在云原生与容器技术高速发展的今天,深入了解和审计容器运行环境成为安全领域的一项重要课题。Whoc,一个精巧的容器镜像工具,专为揭示你的容器平台底层运行时而设计。通过这一创新性工具,无论是安全研究人员还是运维工程师,都能深入探究各大云服务提供商(CSP)的容器生态系统。

Whoc曾在Defcon 29 Cloud Village上大放异彩,并且其背后的洞察力直接促成了Azure Container Instances中首个跨账户接管漏洞的发现,获得了高达70,000美元的安全奖励。

项目技术分析

Whoc的核心机制围绕着Linux容器的一个关键特性:/proc/self/exe链接。它利用这一点来识别并提取执行它的容器运行时。项目采用两种运行模式:

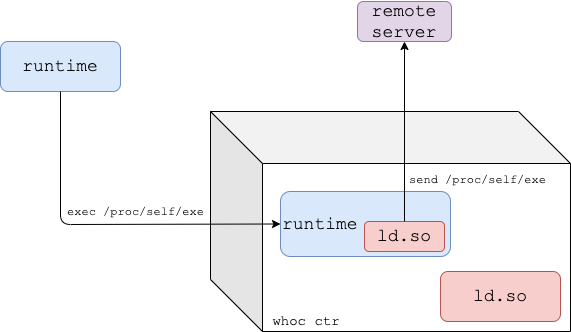

动态模式:替换镜像的动态链接器,当容器启动时,通过内核加载Whoc的自定义“动态链接器”,进而读取并上传容器运行时到指定服务器,巧妙实现了对动态链接运行时的捕获。

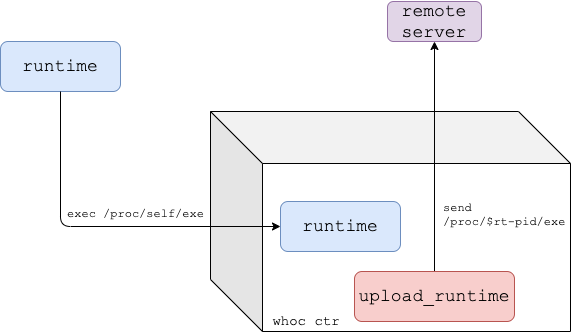

等待执行模式:针对静态链接的运行时,Whoc等待用户显式地执行特定的文件(通常是/proc/self/exe),从而实现捕捉。这种模式更加灵活,适合那些不易于常规方法捕获的场景。

(动态模式示意图)

(动态模式示意图)

(等待执行模式示意图)

(等待执行模式示意图)

应用场景

Whoc的应用场景广泛,从安全性审计、云平台合规性检查到容器生态研究都有其用武之地:

- 安全研究: 帮助识别潜在的安全漏洞,如通过分析运行时行为进行威胁评估。

- 云环境管理: 确保容器平台的透明度,监控容器运行时版本更新和一致性。

- 技术研究与教育: 教育和研究环境中,可用于演示容器底层机制,增强理解。

项目特点

- 灵活性高: 提供了针对不同链接类型运行时的两种工作模式,全面覆盖分析需求。

- 易于部署: 简单的本地测试流程和明确的构建指南,即便是非专业安全研究人员也能快速上手。

- 跨平台支持: 不仅限于

linux/amd64,通过调整可支持多种CPU架构,扩大了应用范围。 - 直观有效: 通过将运行时直接发送至远程服务器,提供了一种直接且可视化的分析途径,便于即时分析和响应。

Whoc项目以其独特的设计理念和实用价值,成为了容器技术栈中不可或缺的一环。不论是对于企业级用户的安全策略优化,还是对容器技术热爱者的知识探索,Whoc都是值得尝试的强大工具。通过这个项目,我们不仅能够加深对容器技术的理解,还能提升整个行业的安全标准。立即体验Whoc,开启您的容器运行时深度之旅!

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?