声明

本文是学习全球高级持续性威胁(APT)2022年中报告. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Lm7UDBJw-1680525565087)(http://public.host.github5.com/media/83553f621a3aba6e21f63602d39f566e.png)]

主要观点

- 2022上半年全球范围内,国防军事 相关的攻击事件占比达到21%,成为继政府之后的第二大攻击目标。另外,金融、能源行业相关攻击事件也增长较多,占比分别为13%、11%。

- 俄乌冲突 使得该地区成为APT攻击的重灾区,数据擦除软件攻击不断出现。随着冲突的升级,全球黑客也各自选边站队,卷入乱局。网络信息舆论战也成为网络战中的重要一环。

- 针对我国国内的攻击主要来自周边地区的APT组织,攻击主要集中在5、6月份。从受害行业来看,针对金融和互联网科技的攻击较去年有所增长。

- 2022上半年以来,0day漏洞仍是攻击者喜好的一大攻击武器;在经济利益的驱使下,针对金融行业的攻击加剧;受俄乌冲突影响,国防军事目标也成为攻击热点。

- 2022年上半年0day漏洞的攻击使用整体趋于缓和,比之2021年有大幅下降,但同比2020年的0day在野漏洞攻击依然有所增加。以浏览器为核心的漏洞攻击向量仍然是主流趋势,其中大部分为沙箱逃逸漏洞,主要源自之前漏洞补丁绕过的变种。

摘 要

- 奇安信威胁情报中心使用奇安信威胁雷达对2022上半年境内的APT攻击活动进行了全方位遥感测绘。数据表明,河南是上半年以来APT组织的重点目标地区,经济发达的北京、广东及上海地区依然位为前列,其次是江苏、福建、山东等沿海地区。

- 针对我国目标进行高频攻击的APT组织主要为海莲花、APT-Q-12、金眼狗等。攻击者主要针对我国政府机构、金融、互联网科技等行业进行攻击。

- 2022上半年内,奇安信威胁情报中心收录了高级持续性威胁相关公开报告总共181篇。其中,提及率最高的5个APT组织分别是:Gamaredon 6.8%,Lazarus 6.2%,Kimsuky 5.7%,C-Major 4.6%,海莲花 4%。涉及政府的攻击事件占比为27%,其次国防军事相关事件占比为21%,金融占比13%、能源占比11%。

- 俄乌冲突中,多方势力在网络空间这个不见硝烟的战场上进行着激烈较量,其中既有国家背景APT组织的踪迹,也有普通黑客团体的活跃身影,还有多国在网络信息舆论战上的对抗。

- 在俄乌冲突背景下的网络战中常出现的攻击手段有:数据擦除攻击、分布式拒绝服务(DDoS)攻击、以信息窃取为目的的APT攻击,以及网络信息舆论战。

- 2022年上半年0day漏洞的攻击使用整体趋于缓和,比之2021年有大幅下降,但同比2020年却有所上升。奇安信威胁情报中心梳理发现,以浏览器为核心的漏洞攻击向量依然是主流趋势。其中Chrome,Firefox,Safari及对应平台下Windows,MacOS,IOS的沙箱逃逸漏洞占所有漏洞近7成,这里面近5成漏洞源自之前漏洞补丁绕过的变种。

关键字:俄乌冲突、高级持续性威胁、APT、0day、军事

俄乌冲突背景下的网络战

今年上半年2月24日俄乌战争打响,俄乌冲突与其他战争最显著的不同在于全球众多身处物理战场之外的群体通过网络也参与到对抗之中。战前乌克兰就遭受了一系列针对性的网络攻击,冲突爆发后针对性网络攻击更是常伴随军方的行动发生,网络层面和物理层面的攻击呈现出配合的态势。针对乌克兰的定向网络攻击除了有利用木马后门进行信息窃取与情报收集,还包括借助数据擦除软件瘫痪和破坏特定信息系统。而乌克兰在欧美支持下取得全球范围内网络信息舆论战的优势,吸引了众多黑客团体为其站队。这些黑客团体在开战后频繁向俄罗斯重要组织机构发起攻击,并将攻击得手后获取的内部数据在网上公开。

多方势力在网络空间这个不见硝烟的战场上进行着激烈较量,其中既有国家背景APT组织的踪迹,也有普通黑客团体的活跃身影,还有多国在网络信息舆论战上的对抗。本章将对这场网络战演进过程进行简单梳理,并总结此次网络战呈现的一些特点。

网络战演进过程

奇安信威胁情报中心根据奇安信内部数据视野及互联网公开渠道收集的网络攻击数据分析,网络空间的交锋早于战争率先开始,在正式进入军事冲突后,双方的网络行动则以破坏性攻击活动为主、网络信息战为辅。随着乌克兰局势的不断升级,多国围绕乌克兰问题的博弈也延伸到网络领域,以美国为首的各国表面上并未参与实际的网络战,却利用自身的互联网优势引导全球黑客选边站队卷入乱局,导致网络战线全面拉开。

网络战攻击手段与大事件

此次网络战中常出现的攻击手段有:数据擦除攻击 、分布式拒绝服务(DDoS)攻击、以信息窃取为目的的APT攻击,以及网络信息舆论战。

俄乌冲突期间多款数据擦除型恶意软件被发现,这些恶意软件清除磁盘特定数据,或导致重要文件数据损毁,或直接使系统无法启动,本章后面内容会对这些恶意软件进行具体说明。DDoS攻击是一种门槛低但效果明显的网络攻击手段,在各方势力参与的网络战中,针对俄乌两国的DDoS攻击频繁发生。在国家对抗的背景下,不乏APT组织的活动踪迹,APT攻击以亲俄背景组织为主,这些组织除了被发现与某些数据擦除恶意软件有关,还不断通过定向的网络钓鱼攻击开展情报收集活动,奇安信根据公开报告以及内部数据整理了俄乌冲突背景下的APT攻击活动(见附表1)。网络信息舆论战,有别于直接的网络攻击,是传统舆论战心理战的升级版,通过网络空间发布有利于己方和不利于对方的虚实信息,混淆视听,或震慑对方心理,或影响判断认知,达到在全球范围内收割同情和支持的目的。

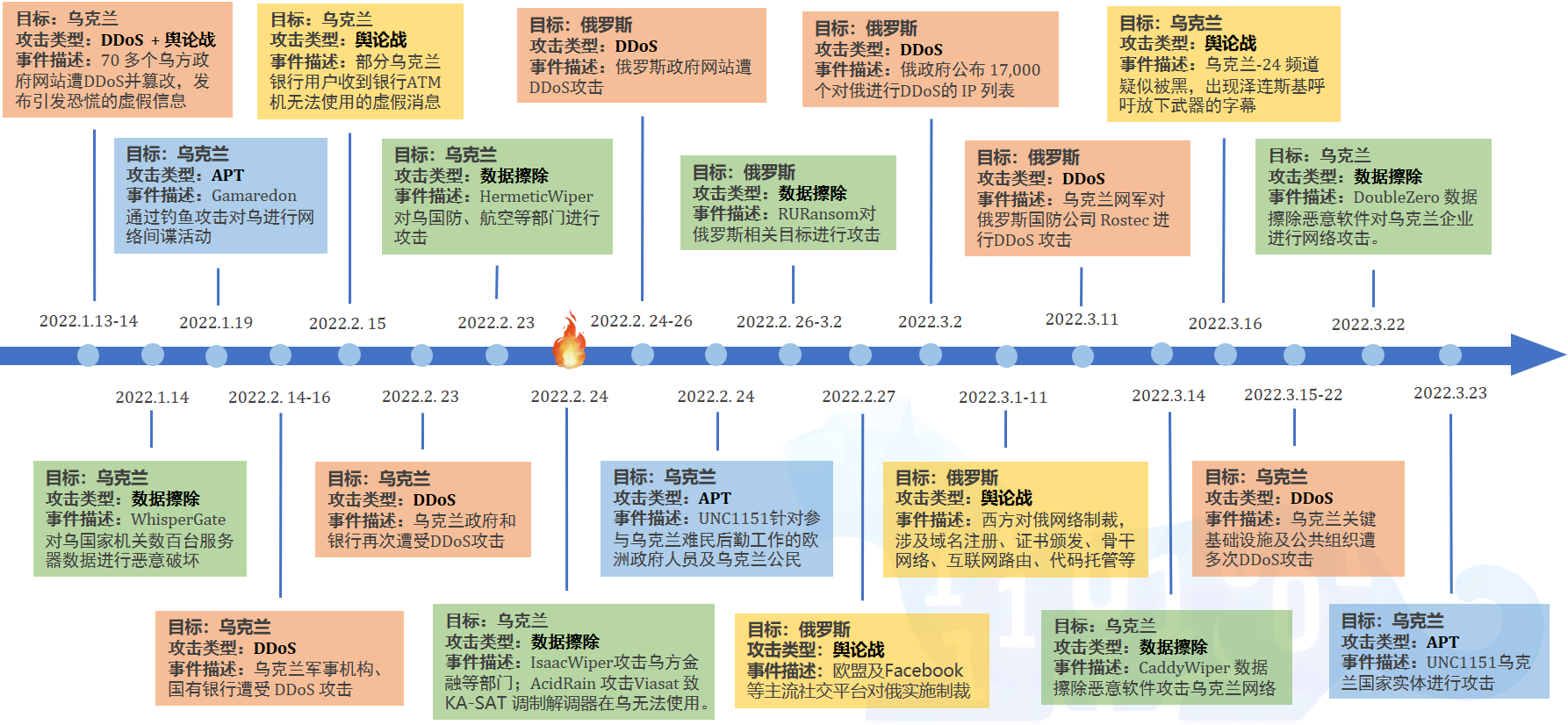

俄乌战争爆发前后涉及两国的网络冲突重大事件如下图所示。

图1.1 俄乌冲突背景的网络战大事件

战前网络行动

在俄罗斯特别军事行动之前,乌克兰便爆发了针对其政府机构等关键部门的数据擦除恶意软件攻击和大规模分布式拒绝服务(DDoS)攻击。2022年1月13日,数据擦除恶意软件WhisperGate出现在乌克兰多个组织的计算机系统中。2022年1月,约70个乌克兰政府网站由于遭到DDoS攻击而暂时下线。2月14日起,乌克兰的军事、政府、金融等部门的网络系统再次遭到大规模DDoS攻击。

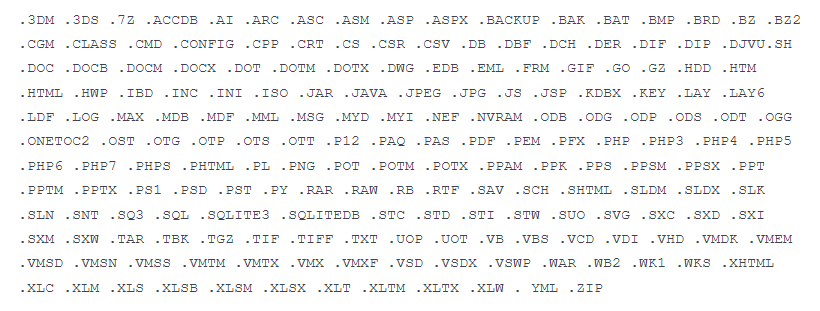

图1.2 WhisperGate损毁目标计算机的文件类型列表

在俄乌两国局势紧张期间,乌克兰除了遭受网络攻击,还受到多起网络信息战行动的影响。2022年1月13日,乌克兰政府网站遭到篡改,修改后的网站页面发布了旨在散播恐慌的虚假信息。2月15日,部分乌克兰Privatbank银行用户收到银行ATM机无法使用的虚假消息。乌克兰有关部门还查封了一个拥有超过18万个社交媒体账号、用来散布假新闻的僵尸网络。

战争爆发时的网络攻击

在俄乌战争爆发的时间点附近,又有两种数据擦除恶意软件出现在乌克兰重要组织机构的信息系统中。2022年2月23日,俄乌战争爆发前一天,一款被称为HermeticWiper的新型数据擦除恶意软件感染了至少五个乌克兰组织的数百台计算机。2月24日,针对乌克兰政府组织的第三种数据擦除恶意软件IsaacWiper在新一轮网络攻击中出现,值得注意的是,IsaacWiper出现在未受HermeticWiper影响的乌克兰政府组织中。

与此同时,亲俄背景的APT组织也继续利用网络钓鱼攻击进行情报刺探。比如,乌克兰国家特殊通信和信息保护局于2月25日披露了与UNC1151 APT组织相关的网络钓鱼邮件,邮件内容中涉及到2月24日这个日期。

图1.3 乌克兰官方披露的网络钓鱼邮件

西方国家下场,网络战拉锯相持

以美国为首的西方国家开始下场支持乌克兰,乌克兰方面对俄发动网络攻击,网络战进入拉锯相持阶段。

在网络信息舆论战方面,美国和乌克兰政客鼓动黑客对俄罗斯发起网络攻击,比如乌克兰在战争打响后不久开始筹建IT志愿者大军。同时,欧美的主流信息渠道禁言俄罗斯。2月27日,欧盟宣布禁止俄罗斯官方媒体“今日俄罗斯”(RT)和俄罗斯卫星通讯社(Sputnik)在欧盟境内传播信息,随后,主流社交平台和跨国信息科技公司纷纷跟进。西方国家尤其是美国利用自己对全球主流媒体、社交平台的掌控,以及诞生于美国的一批跨国信息科技公司在互联网世界的资源主导权,不断对俄罗斯的舆论发声渠道进行围追堵截。这一系列限制措施导致俄罗斯官方媒体被封而难以发声,对俄罗斯的不利舆论呈一边倒趋势,俄罗斯在全球舆论战场上已落于下风。

在西方国家对国际舆论主导权的加持之下,美乌政客对网络攻击行为的鼓动引起更多黑客组织卷入俄乌纷争,尤其是支持乌克兰一方的组织数量大增。不过根据持续追踪发现,3月中旬以后各黑客组织公布的消息逐渐减少。原因是一些黑客为蹭热度而公布的数据“虚有其表”,导致其公信力下降。奇安信总结了自俄乌冲突升级后,各黑客组织参与网络混战的具体情况,详情请参阅附表2。

开战以后,针对俄乌两国的DDoS攻击频发,攻击对象经常是两国的重要网站。在战争爆发后一个多月的时间里,奇安信监测到乌克兰地区被DDoS攻击事件40余起,俄罗斯地区被DDoS攻击事件超100起。被DDoS攻击的重要网站涉及乌克兰的政府机构、新闻媒体、高等院校,和俄罗斯的政府机构、新闻媒体、金融机构、社交平台。

同时,支持乌克兰的黑客团体选择俄罗斯重要机构发起网络入侵,并导致被攻击机构的数据泄露。攻击团体以Anonymous(匿名者)、AgainstTheWest (ATW)、乌克兰网络部队为首,目标包括俄罗斯政府机构、国有银行、航天公司、原子能机构、天然气石油公司、国家通讯监管机构、军工企业、国家媒体机构等。

另一方面,乌克兰的关键基础设施也成为网络攻击的重点目标。3月28日,乌克兰互联网服务提供商Ukrtelecom遭受网络攻击,导致乌克兰发生俄乌战争以来最严重的流量中断事件。4月12日,乌克兰政府表示针对乌克兰电网的网络攻击已被成功阻止,攻击的破坏行为原计划于4月8日启动,如果攻击成功实施,将摧毁乌克兰多个变电站和电网,影响范围约为200万人,此次攻击行动被认为由APT组织Sandworm发起。

网络战特点

在此次网络战中,以数据擦除攻击为代表的破坏性网络攻击不断出现,双方阵营尽其所能向着对方重要组织机构和关键基础设施发起猛攻,同时双方在网络信息舆论战上也展开了激烈较量。

数据擦除软件不断出现

数据擦除软件通过清除计算机上的重要文件数据或者直接让计算机无法启动,达到破坏或瘫痪相关信息系统的目的。目前已披露的与这场网络战相关的数据擦除型恶意软件有下面几种。

| 名称 | 披露时间 | 特点 | 相关攻击事件 | |

|---|---|---|---|---|

| WhisperGate | 2022-01-15 | 覆盖磁盘的主引导记录,覆盖特定类型文件的数据 | 2022年1月13日针对乌克兰多个组织。 | |

| HermeticWiper | 2022-02-23 | 覆盖磁盘主引导记录、主文件表,清除大部分系统文件 | 2022年2月23日在乌克兰多个组织中观察到该数据擦除软件。 | |

| IsaacWiper | 2022-03-01 | 用随机数据覆盖每个磁盘前0x10000字节,并擦除磁盘上的文件数据 | 在2022年2月24日至26日针对乌克兰的又一波网络攻击中出现。 | |

| RURansom Wiper | 2022-03-08 | 针对俄罗斯,加密磁盘上的文件,每个文件的加密密钥唯一且不会保存,导致加密过程不可逆 | 在2022年2月26日至3月2日安全厂商检测到该软件的不同版本。 | |

| CaddyWiper | 2022-03-15 | 清除磁盘上的用户数据以及分区信息。借助域策略部署在受害者机器上,恶意软件会避免清除域控主机的数据。 | 2022年3月15日在少数乌克兰组织上发现。 2022年4月,Sandworm APT组织计划针对乌克兰电网的破坏性攻击行动中也使用了CaddyWiper。 | |

| DoubleZero | 2022-03-22 | 使用两种数据清零方法清除文件数据。首先销毁所有磁盘上的一切非系统文件,然后按顺序清除系统文件,最后销毁Windows注册表相关数据。 | 2022年3月17日在针对乌克兰企业的攻击中被发现。 | |

| AcidRain | 2022-03-31 | 一种基于MIPS架构的ELF格式恶意软件,被用于擦除调制解调器和路由器上的数据。对Linux设备的文件系统和各种已知的存储设备文件执行深度擦除。 | 2022年2月24日,一次网络攻击使Viasat KA-SAT调制解调器在乌克兰无法运行,导致Viasat在乌克兰的卫星通信服务中断。 |

表1.4 网络战中出现的数据擦除软件

重要组织机构和关键基础设施成为重点攻击目标

参与此次网络战的团体,无论采用何种攻击手段,都更倾向于进攻对方的重要组织机构和关键基础设施:乌克兰遭受的破坏性网络攻击和APT攻击直指相关组织机构和重要部门,针对两国的DDoS攻击常以重要机构的网站作为目标,普通黑客团体也会拿对方的重要部门开刀发动网络入侵。

重要组织机构和关键基础设施由于关系重大,导致其可用性、完整性、保密性一旦被破坏,将产生深刻的影响,因此在这场国家对抗背景下的网络战中变成了网络攻击者虎视眈眈的目标。这也提醒我们对关键基础设施的保护片刻不能松懈。

网络信息舆论战的攻心较量

此次网络信息战中网络攻防和涉及信息舆论的认知控制战相互交织,舆论战成为网络战争中的重要一环。在现代网络出现之前,舆论战已经是军事战争中的常规手段,不过如今互联网的触手已经遍及每个人,这使得舆论战的覆盖面和影响度远超从前。无论是冲突前期乌克兰因为传播的虚假信息而引发社会恐慌情绪,还是后面西方国家凭借对主流信息渠道的控制权创造出对俄舆论的压倒性态势,都可以看出在网络攻防之外,左右民众认知的网络舆论战也发挥着不容忽视的作用。

由俄乌冲突引发的其他APT攻击事件

俄乌冲突背后西方的介入,使得亲俄背景的APT组织攻击行动不只针对乌克兰,攻击目标也覆盖到一些西方国家。

自2022年1月中旬开始,APT29组织就开展了针对欧洲多国外交机构的网络钓鱼活动。俄乌战争爆发后, UNC1151 APT组织向欧洲政府发起网络攻击,收集有关乌克兰难民管理的相关情报。2022年3月,乌克兰计算机应急响应小组(CERT-UA)发现了Gamaredon组织发送给拉脱维亚政府机构的钓鱼邮件。Turla组织也被观察到针对波罗的海国防学院等目标的攻击行动。

此外,APT组织往往会利用时事新闻作为攻击诱饵,而俄乌冲突作为2022年的一大热点事件,便成为了攻击者制作诱饵的素材。国外友商在一篇报告中就披露了以俄乌冲突相关事件为诱饵的组织,这些组织分布于拉丁美洲、中东和亚洲,并不局限于特定地区。

| 组织名称 | 组织起源 | 目标部门 | 目标国家 |

|---|---|---|---|

| El Machete | 西班牙语国家 | 金融、政府 | 尼加拉瓜、委内瑞拉 |

| Lyceum | 伊朗 | 能源 | 以色列、沙特阿拉伯 |

| SideWinder | 疑似印度 | 未知 | 巴基斯坦 |

表1.5 以俄乌冲突为诱饵的攻击组织

延伸阅读

更多内容 可以 全球高级持续性威胁(APT)2022年中报告. 进一步学习

1756

1756

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?