没有历年题或明确说明大题会考什么,以下为个人猜测

简答题和选择判断占60,认真看题库和总结,能过d(^_^o)

好像说是加解密这类题会给公式让你直接套,但还是看一下基本原理,要不到时候蒙圈

1.加密算法步骤

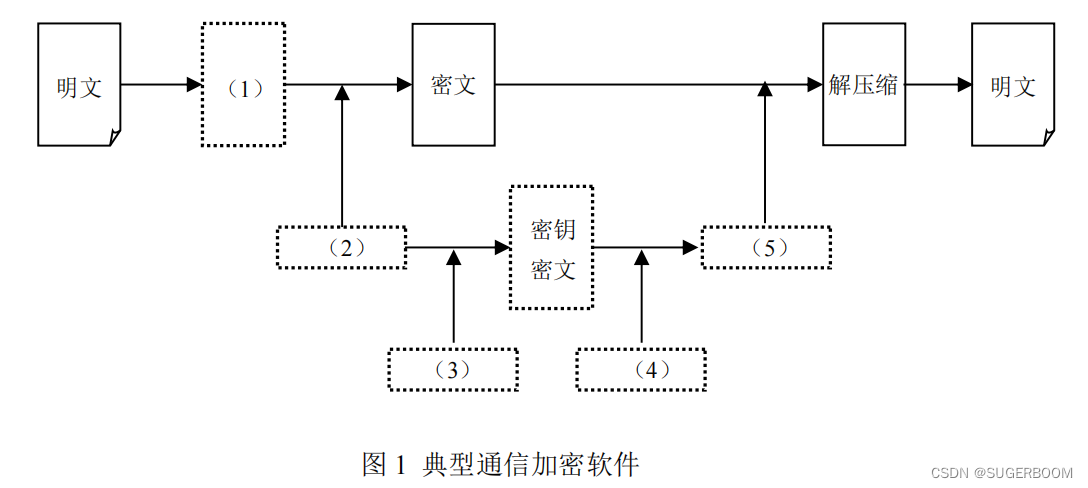

图 1 是一个采用 DES 和 RSA 加密算法设计的通信加密软件功能框图,根据图中提示信息,从下列关键词中分别为虚线框中的(1)、(2)、(3)、(4)、(5)选择正确的关键词,将答案写到答题纸对应位置。(10 分)

关键词:复制,密钥,加密,解密,明文,压缩,公钥,私钥,签名,验证,公钥加密,公钥解密,私钥加密,私钥解密,DES 会话密钥加密,DES 会话密钥解密,RSA 会话密钥加密,RSA 会话密钥解密,RSA 公钥加密、RSA 私钥解密。

(1)压缩;(2)DES 会话密钥加密;(3)RSA 公钥加密;(4)RSA 私钥解密;(5)DES 会话密钥解密

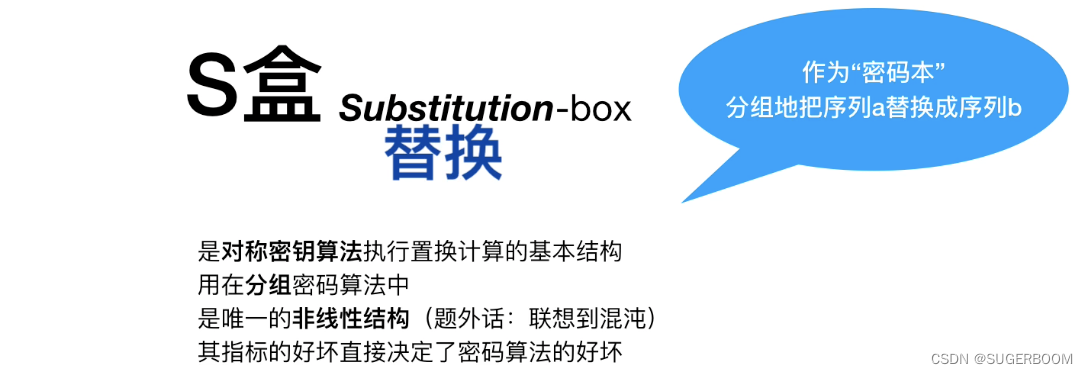

2.S盒替代法

QQ群里发了S盒替代方法,这里讲一下

S盒是一种在密码学中常用的非线形替代表,用于将一组固定长度的输入比特序列映射到另一组固定长度的输出比特序列

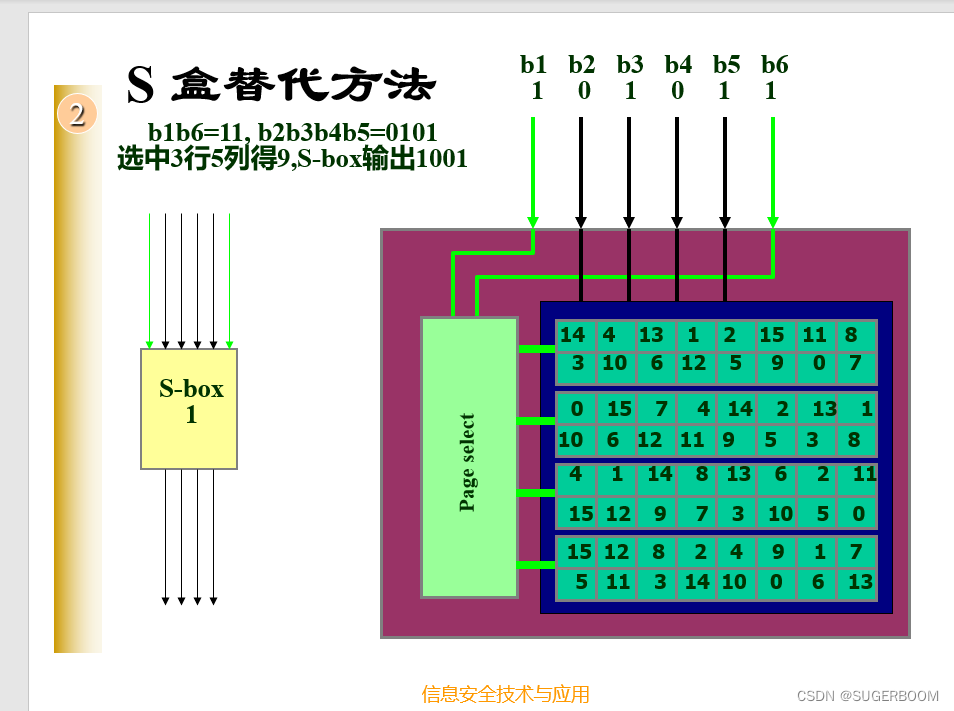

·输入比特序列:在图中,输入比特序列为b1 b2 b3 b4 b5 b6,具体值为101011。

·输入比特序列:在图中,输入比特序列为b1 b2 b3 b4 b5 b6,具体值为101011。

·索引与选择:根据输入比特序列,我们可以确定S盒中对应的元素。根据图片内文字的描述,b1b6=11,b2b3b4b5=0101。这表示在S盒中,我们需要关注那些其索引满足这两个条件的元素

·选中特定行列:图片中提到“选中3行5列得9”,这意味着在S盒中,我们选择了第3行第5列的元素,其值为9(但这里的9可能是二进制或其他进制下的表示,需要根据具体上下文确定)。然而,这个描述可能有些误导,因为通常S盒的索引和输出都是比特序列,而不是十进制数。

·S-box输出:根据输入的比特序列和选择的行列,S盒输出了一个固定长度的比特序列。在图中,S-box的输出为1001。此外,还列出了其他可能的输出值14, 13, 15, 11, 10, 12,但需要注意的是,这些值可能是十进制或其他进制下的表示,并且可能并不代表S盒的实际输出

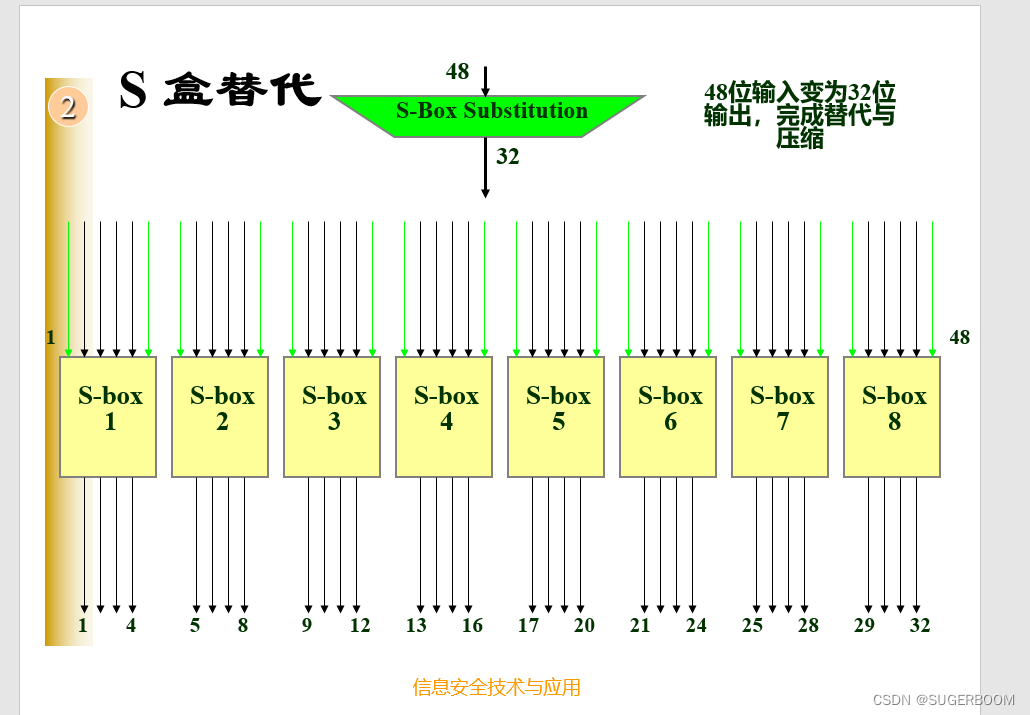

·替代功能:替代是密码学中的一个基本操作,用于将明文中的字符或比特替换为其他字符或比特,从而隐藏明文的结构和模式。在这里,48位的输入被S-box替代为32位的输出,实现了数据的替代。

·替代功能:替代是密码学中的一个基本操作,用于将明文中的字符或比特替换为其他字符或比特,从而隐藏明文的结构和模式。在这里,48位的输入被S-box替代为32位的输出,实现了数据的替代。

·压缩功能:从48位到32位的转变还实现了数据的压缩。这种压缩可能有助于减少存储需求或传输带宽,但也可能降低数据的冗余度,使得数据更容易受到某些类型的攻击(如暴力破解)。

以AES加密算法为例,其中的S盒替换操作如下(S盒计算例题):

首先,压缩后的密钥与扩展分组异或以后得到48位的数据。然后,将这个48位的数据送入S盒进行替代运算。

替代运算由8个不同的S盒完成,每个S盒有6位输入和4位输出。这48位输入会被分为8个6位的分组,每个分组对应一个S盒,对应的S盒会对该组进行代替操作。

具体计算时,一个S盒就是一个4行16列的表,盒中的每一项都是一个4位二进制数表示的十进制数。S盒的6个输入确定了其对应的那个盒。输入的高低两位作为行数H,中间四位作为列数L,在S-BOX中查找第H行L列对应的数据。

例如,假设我们有一个输入为110011,那么:

第一位和第六位(最高位和最低位)组合为11(二进制),转换为十进制为3,那么在S盒中的行号就是3。

第二位到第五位为1001(二进制),转换为十进制为9,那么在S盒中的列号就是9。

这样,我们就在S盒的3行9列找到了对应的数据,假设这个数据是12(二进制为1100),那么我们就用二进制1100来代替原来的110011。

3.RAS加密算法

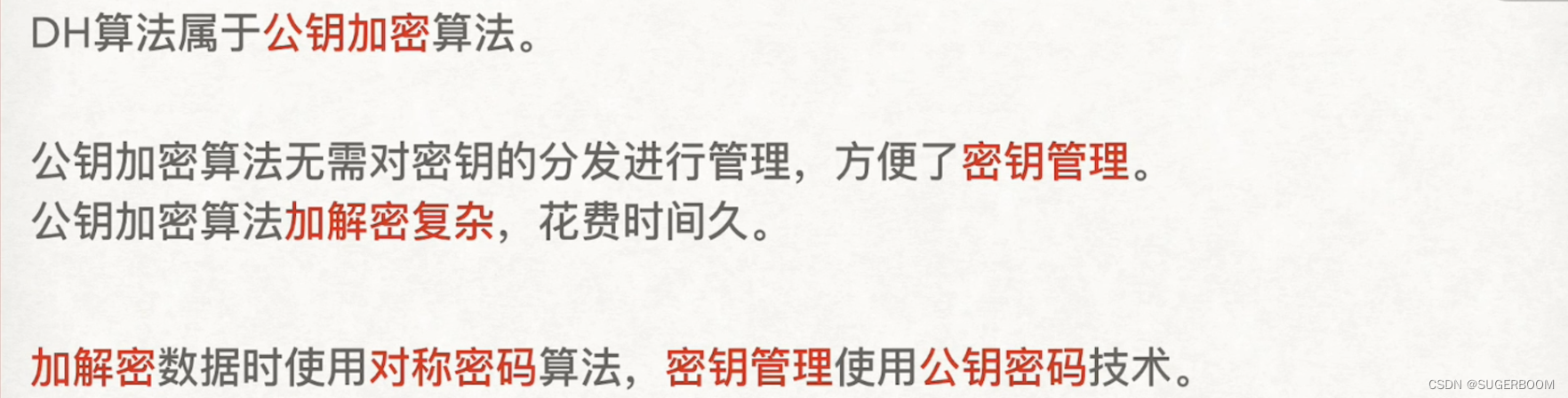

加密算法是一种密码学算法,主要用于将数据从可读的明文形式转化为加密的密文形式,以保护数据的隐私和安全。常见的加密算法可以分为对称加密算法、非对称加密算法和哈希算法

对称加密算法:加解密使用密钥相同,有DES、AES、S盒替代法等;

非对称加密算法:加解密使用不同密钥,也称公钥算法,常见的有RSA等;

哈希算法:一种单向算法,可以将任意长度的数据转化为固定长度的哈希值,有MD5等

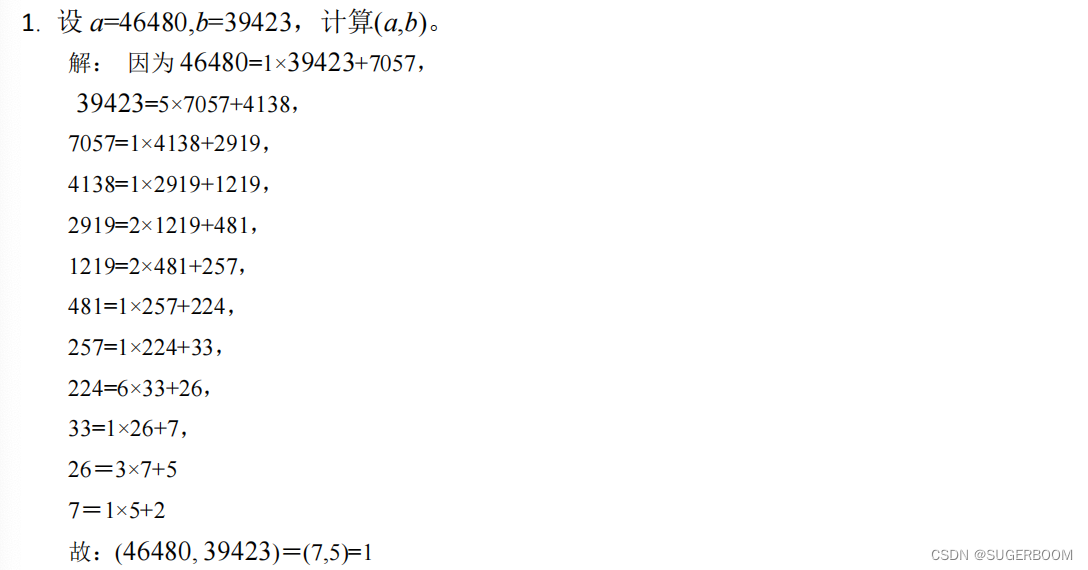

进行加解密计算的第一点就是要会算最大公约数和最小公倍数,纯数学题,自己看一下,我们直接开始后续讲解

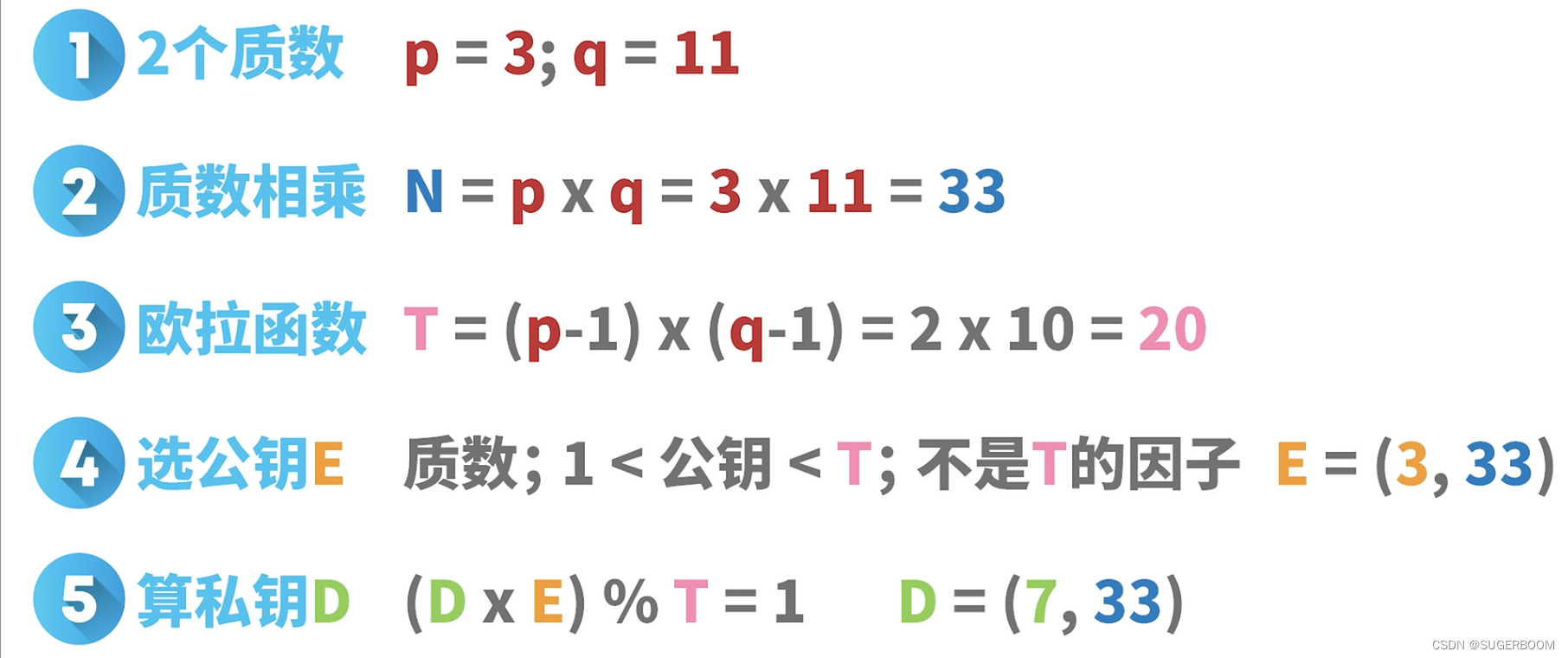

解答:RSA算法基本步骤:

首先,选择两个大的质数p和q(这里p=7, q=11作为示例)。

计算n=pq(这里n=77)。

计算φ(n)=(p-1)(q-1)(这里φ(n)=60)。

选择一个整数e,使其满足1<e<φ(n)且e与φ(n)互质(这里e=13)。

使用扩展欧几里得算法找到整数d,使得d×e≡1(mod φ(n))(这里d=37)。

公钥为(e, n),私钥为(d, n)。

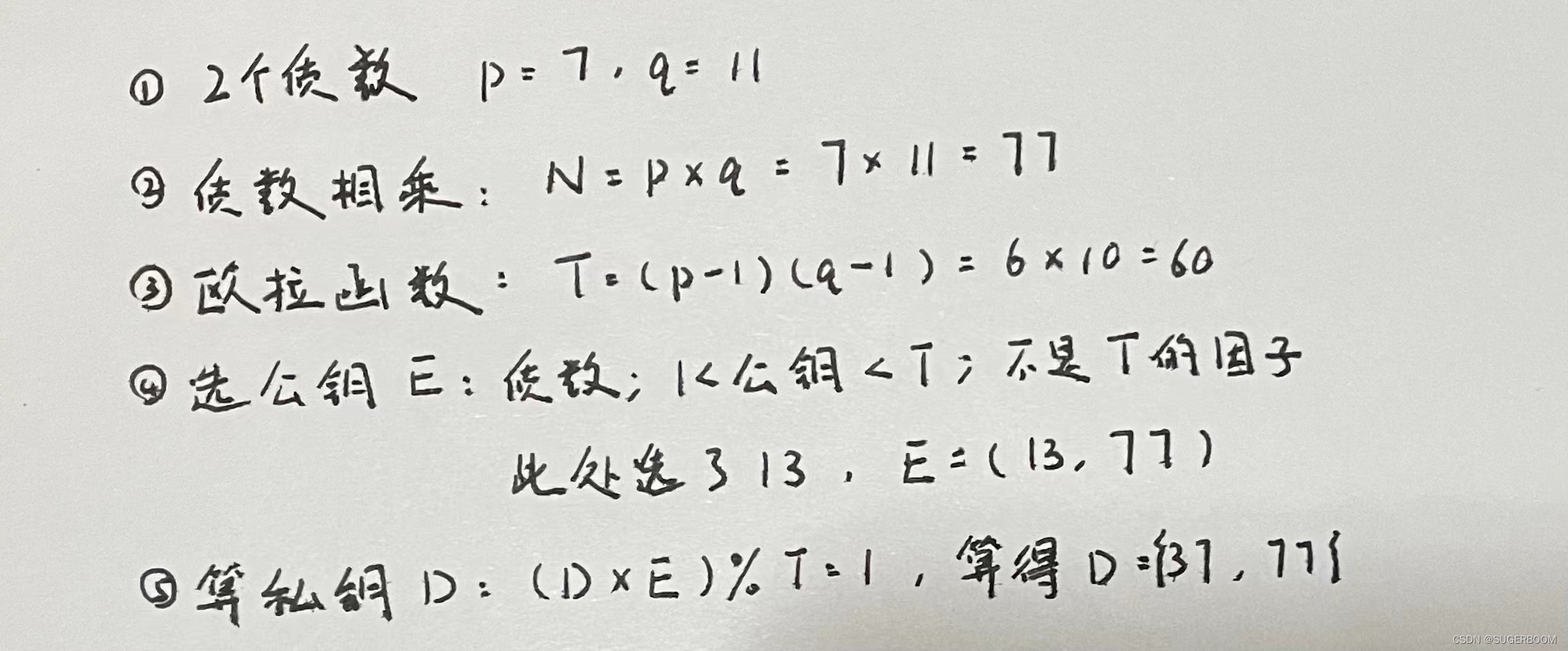

加密与解密:

加密:使用公钥(e, n),计算密文c = m^e mod n(这里m=7, c=35)。

解密:使用私钥(d, n),计算明文m = c^d mod n(这里m=7)。个人认为算公私钥的答案不清晰,看不懂的建议看我下面的步骤

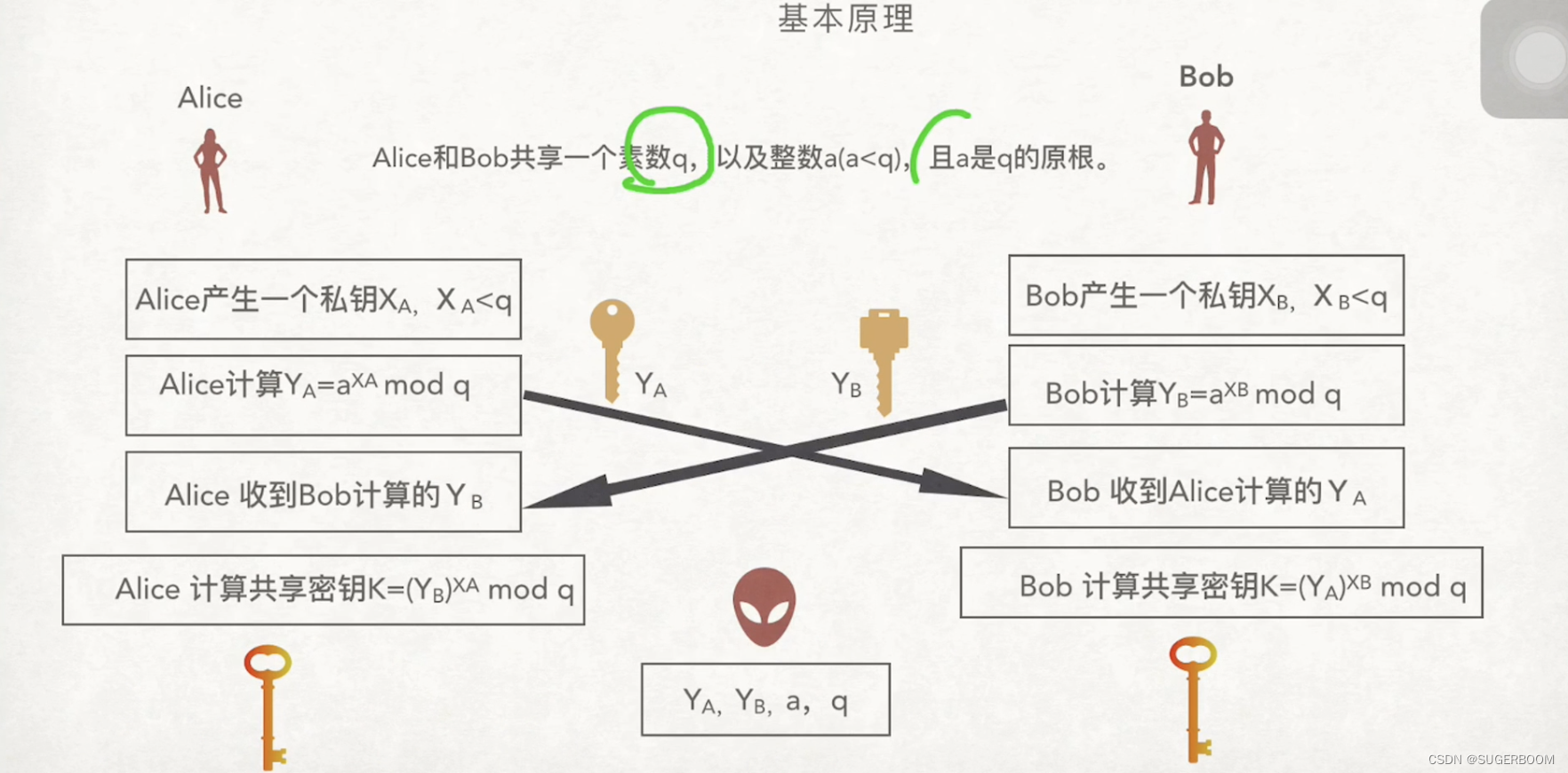

4.Diffie- Hellman密钥交换算法

给定了素数g=11,其本原根r=2。用户A选择了X=6,用户B选择了X=8。

Diffie-Hellman密钥交换算法计算:

计算YA和YB:

YA = r^XA mod g = 2^6 mod 11 = 64 mod 11 = 9

YB = r^XB mod g = 2^8 mod 11 = 256 mod 11 = 3

计算KA和KB(即共享密钥):

KA = YB^XA mod g = 3^6 mod 11 = 729 mod 11 = 3

KB = YA^XB mod g = 9^8 mod 11 = 43046721 mod 11 = 3

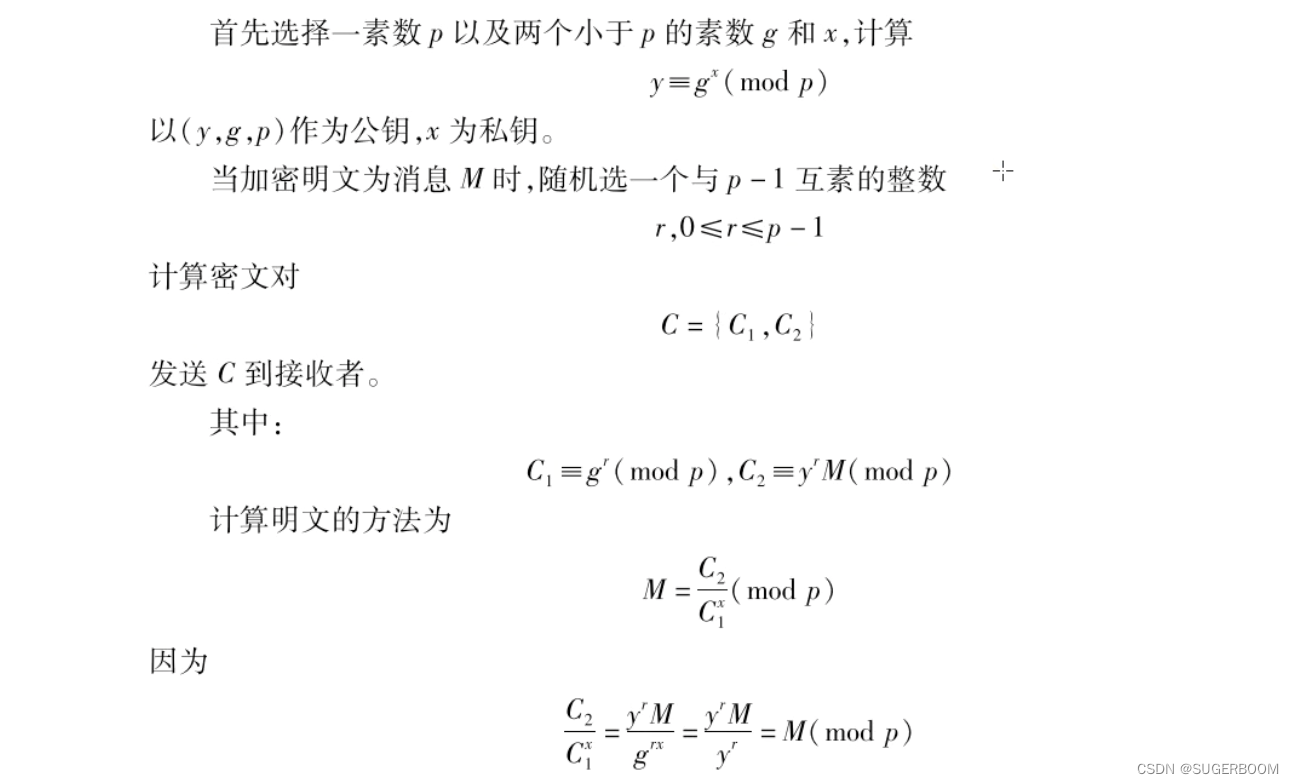

5.EIGamal算法

在EIGamal算法中,密文C=(c1,c2)的计算通常是 c1 = g^k mod p 和 c2 = (m * y^k) mod p,其中k是随机选择的密钥。

现在,根据题目给出的信息,我们可以按照以下步骤来计算密文C:

已知 p = 11, g = 2, 私钥 x = 3, 明文 m = 5, 随机数 k = 9。

计算 y = g^x mod p = 2^3 mod 11 = 8。

使用EIGamal算法计算密文C=(c1,c2):

c1 = g^k mod p = 2^9 mod 11 = 512 mod 11 = 6

c2 = (m * y^k) mod p = (5 * 8^9) mod 11 = (5 * 134217728) mod 11 = 5 * (134217728 mod 11)= (5 * 7) mod 11 = 2 (注意,在运算中,(5 * 8^9) mod 11要先计算8^9 mod 11,将结果和5相乘再mod一次11,看下面的公式比较清晰)对于解密过程,图片有误,直接看下面:

已知c2=2,r(即c1^x mod p)=6^3 mod 11 = 216 mod 11 = 4(因为x=3,p=11,c1=6);

计算r的模逆元,即找到一个数,使得4 * r_inv mod 11 = 1。在这里,r_inv = 3(因为4 * 3 mod 11 = 1);

最后,通过m = c2 * r_inv mod p来解密出明文m,即m = 2 * 3 mod 11 = 6 mod 11 = 6。

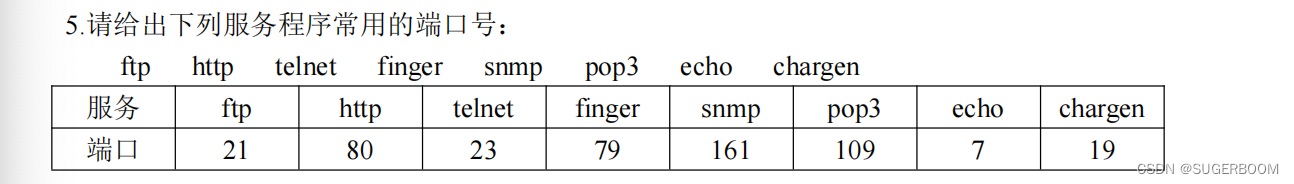

6.常用端口号

可能性不大,想记的话重点记一下http、telnet、pop3就行了

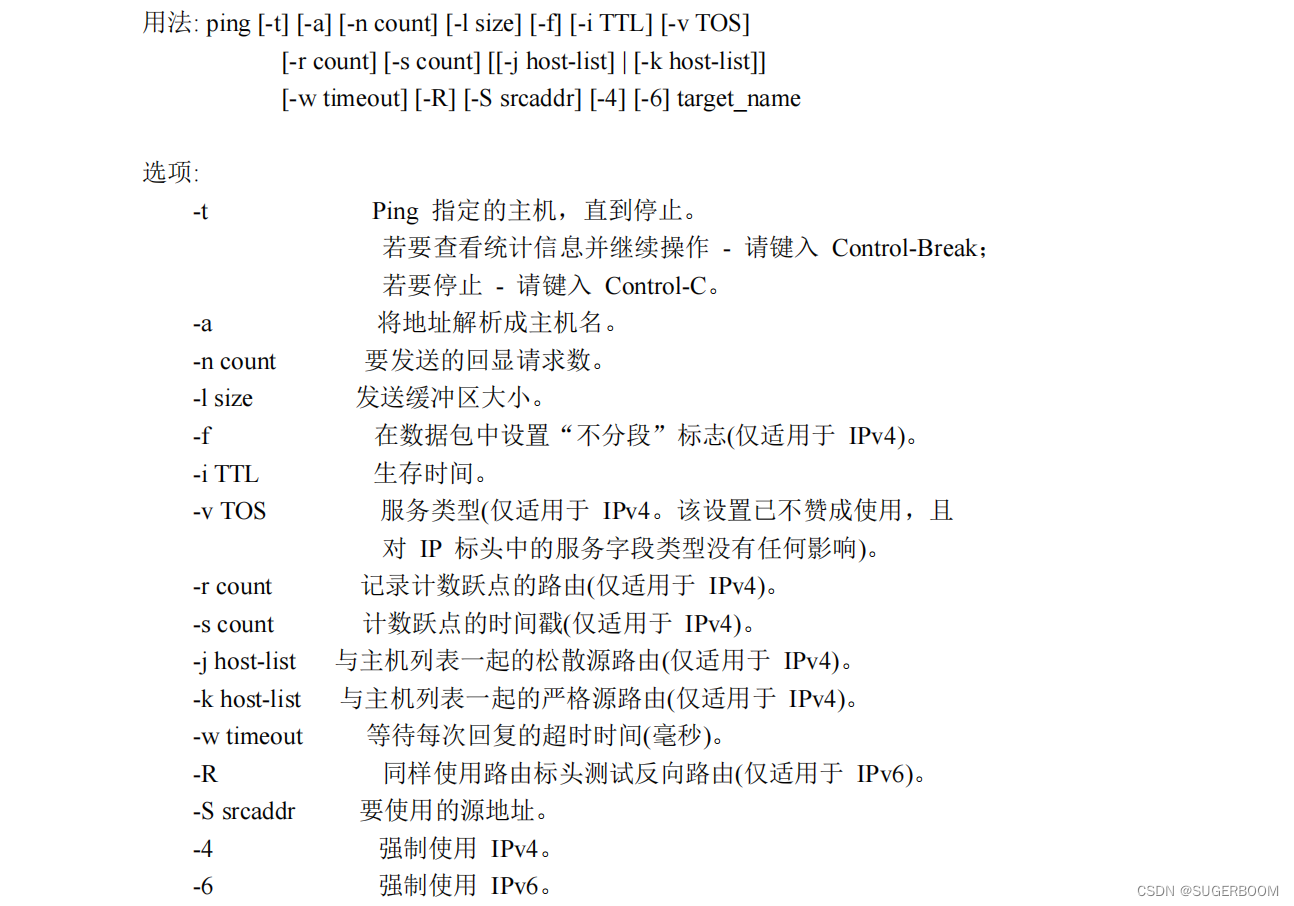

7.命令使用

1)如何使用 nmap 对目标主机进行 TCP SYN 秘密端口扫描,给出详细结果?

nmap -sT 192.168.0.104(这里是你的主机号)

2)如何使用 net 命令将网络共享点\\HostA\DirB 映射为本地映像驱动器 k:?

C:\>net use k: \\HostA\DirB

3)设计 ping 命令测试目标主机 202.207.245.26,要求:

1.持续不断地 ping 指定的主机 2.将地址解析成主机名 3. 发送包的大小为 120 字节 4.在数据包中设置“不分段”标志

个人认为最可能的是3这种考法

答:ping -t -a -l 120 -f 202.207.245.26

持续不断地ping指定的主机:

通过在ping命令中添加-t参数,可以实现持续不断地ping指定的主机。

将地址解析成主机名:

图片中的描述不准确,实际上ping命令中并没有直接解析地址为主机名的-a参数。-a参数在ping命令中实际上是用于将IP地址解析为计算机名(如果可能的话)。直接输入ping -a 202.207.245.26即可在解析出主机名的情况下显示主机名,否则仍会显示IP地址。

发送包的大小为120字节:

在ping命令中,设置发送包的大小应使用-l参数,例如,要发送120字节的数据包,应输入ping -l 120 202.207.245.26。

在数据包中设置“不分段”标志:

这可以通过ping命令的-f参数实现。该参数会在数据包中设置“不分段”标志,使得数据包在传输过程中不会被路由器分片。此类题型基本上是“看图说话”

8.路由器计算

1.通过 ping 命令返回的 TTL 值为 119 时,推算源地址到目标地址之间要通过多少个路由器。

返回 TTL 值为 119,可以推算出 TTL 初值为 128,源地址到目标地址要通过 128-119=9 个路由器

题目给出TTL的返回值为119,而TTL的初值通常为128(不同的操作系统和配置可能有所不同,但此处以128为例)。

因此,从源地址到目标地址,数据包在传输过程中TTL值减少了128-119=9。

这意味着数据包在传输过程中至少经过了9个路由器。

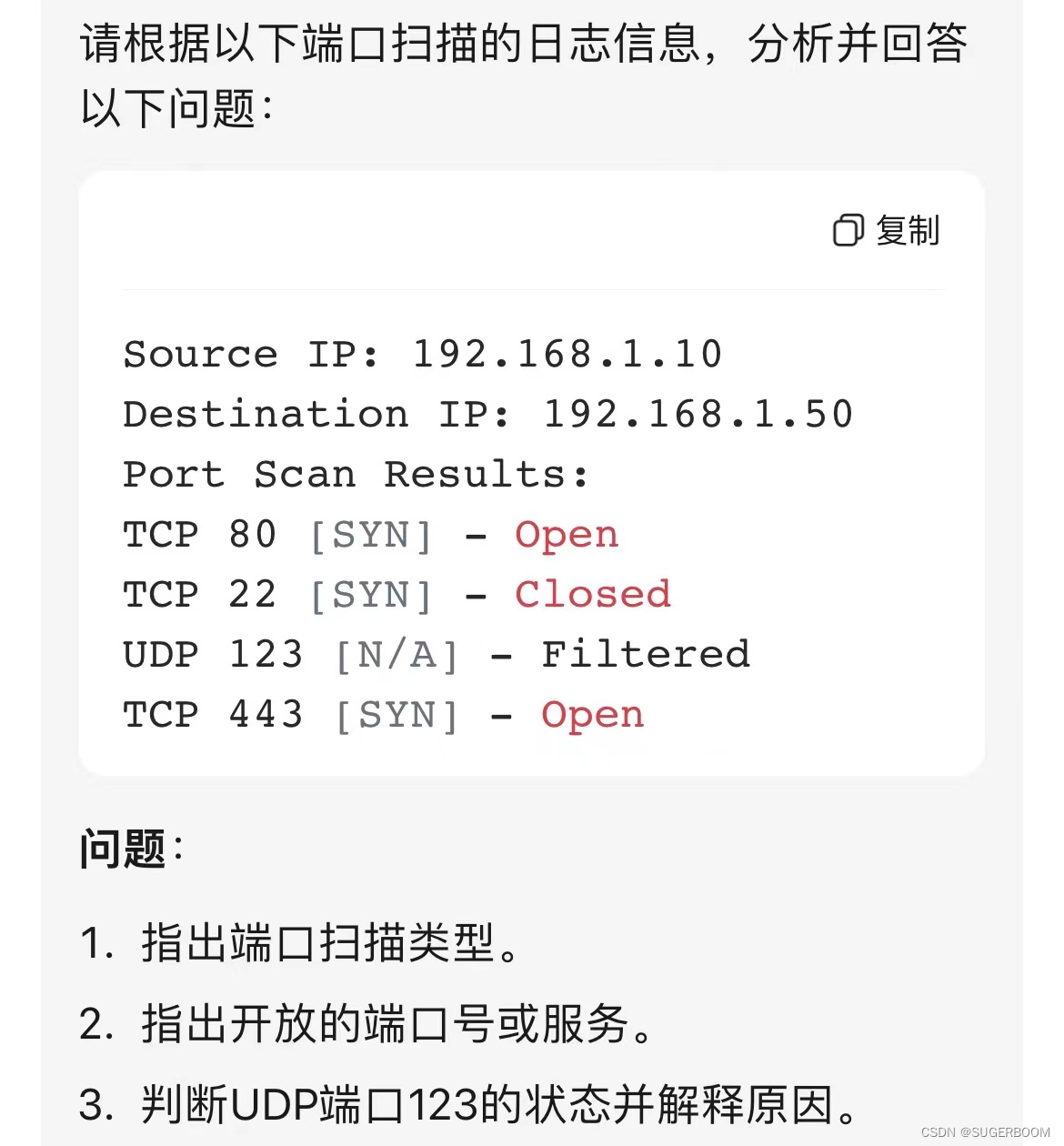

9.识别扫描信息

解答如下:

端口扫描类型(4分):

根据图片内容,端口扫描类型为TCP连接扫描。从图片中的TCP三次握手过程(SYN、SYN, ACK、ACK)可以看出,这是典型的TCP连接扫描方式。

指出开放的端口号或服务(3分):

图片中显示的是TCP端口1415和256的扫描尝试,但仅端口1415进行了完整的TCP三次握手,而端口256的扫描尝试被目标IP(219.226.87.79)以RST, ACK响应拒绝,表明该端口并未开放。因此,开放的端口号是1415。

服务方面,由于图片中未直接给出服务信息,但1415端口通常与HTTP服务相关,可以推测是HTTP服务。

出发出扫描分组的IP地址(3分):

发出扫描分组的IP地址是源IP地址,即219.226.87.78。这是从图片中Source列的数据可以明确看出的。

端口扫描类型:

从提供的日志信息中,我们可以看到TCP端口的扫描使用了SYN标志位,这是TCP连接扫描(也称为SYN扫描)的一个典型特征。因此,端口扫描类型是TCP连接扫描。

开放的端口号或服务:

开放的TCP端口有80和443。其中,端口80通常与HTTP服务相关联,而端口443则与HTTPS服务相关联。因此,这两个端口是开放的,并且分别提供HTTP和HTTPS服务。

UDP端口123的状态及原因:

UDP端口123的状态是Filtered(被过滤)。这通常意味着扫描工具无法确定该端口是开放的还是关闭的,因为它没有收到来自目标IP的任何响应。这种情况可能是因为该端口实际上是关闭的,或者目标系统上的防火墙或其他安全设备阻止了扫描工具对该端口的访问。

目前就这些了,这是我能想到的所有综合题了 :-(

5097

5097

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?