这里写自定义目录标题

一、 抓包嗅探

Windows

Wireshark

Omnipeek (好多的分析功能

Commview

Sniffpass:抓取密码相关的数据包

Linux

Tcpdump

Wireshark

Dsniff:抓取密码相关的数据包

二、 键盘记录本地密码

可以使用木马软件 DarkCometRAT

在控制目标主机之后可以监控键盘记录信息

三、 查看本地缓存密码

1. 浏览器查看密码

2. 密码恢复工具

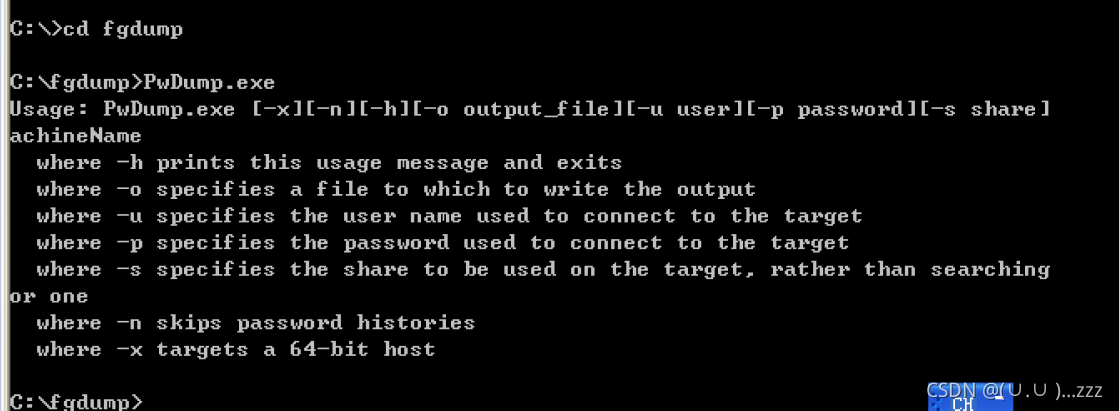

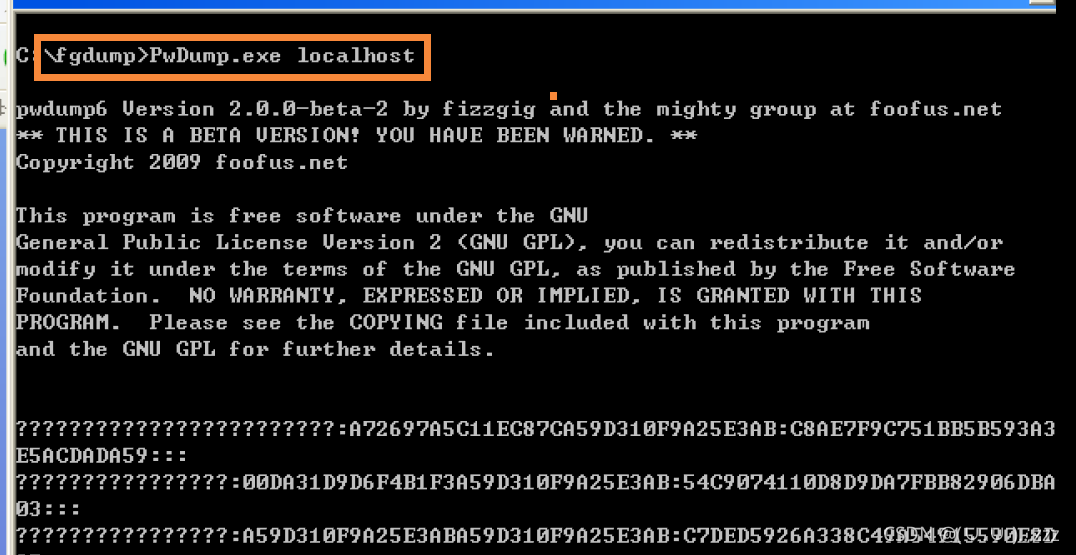

3. 使用 Pwdump 查看 windows 本地登录密码

-

windows 登录密码保存在 C:\Windows\System32\config\SAM 文件中

-

Pwdump 在 kali 系统中可以找到 /usr/share/windows-binaries/fgdump/

登录windows时不保存密码的,不以明文的方式,哈希值,以哈希计算的方式进行比较

默认administrator 500

- 可以将结果保存在文件中,然后在 kali 中进行破解

4. 了解windows身份认证过程

- 发起请求 包含用户名,不会被加密

- 服务器响应给客户 C 是一个随机数

- 客户端将C进行哈希计算 生成R

- R返回给服务端

- SAM数据库中的值和R进行比对

- 远程登录,由远程登录安全包进行处理

- 大部分 安全包都以密文存储

- W摘要 (安全包)在内存中维护一个明文形式的密码——

<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?