第二十五节:防火墙

文章目录

A:什么是防火墙?

防火墙其实就是一种将内网和外网分开的一种技术,

防火墙是一种通过有机结合 各类用于安全管理和筛选的 软件和硬件设备。

B:防火墙的作用?

用以保护用户资料和信息安全。对两个网络之间通信进行控制,葱郁保护内部网络的安全

C:防火墙的位置?

位置处于 两种信任程度不对等的网络之间的;

D:防火墙的组成?

防火墙 = 硬件 + 软件 + 控制策略;

E:防火墙的特征?

1、逻辑区域过滤器

2、使用NAT技术可以隐藏内部网络结构

3、自身安全保障

4、主动防御攻击

F:防火墙的分类?

按照控制策略分为两种:

1、宽松的控制策略:

除非明确禁止,否则允许通过;

2、限制的控制策略:

除非明确通过,否则全部禁止;

按照形态来分:

1、硬件防火墙

2、软件防火墙

按照保护对象来分:

1、单机防火墙(PC自带的软件防火墙)

2、网络防火墙(企业内部防火墙)

按照防火墙的实现方式来分:

1、包过滤型防火墙

2、代理型防火墙

3、状态检测的防火墙

F-1:包过滤型的防火墙

包过滤防火墙的基本工作原理:

只检测数据报文的头部:例如IP包头、Ethernet11报头,UDP/TCP报头,只检测包头

每次只检测一个数据包,还不关联起来。。。。

看到了工作原理就知道有什么缺点了吧?

缺点:

1、无法关联数据包之间的关系

2、不能适应多通道协议

3、不检测应用层的数据

这些缺点都是很致命的,很少使用了

F-2:代理型的防火墙

状态检测型防火墙:所有通过的数据包也要经过二次转发,也会被检测数据包,但是在第一次检测的时候如果数据包正常,那么FW就会把源地址加入防火墙的会话表,下一次数据包来的时候就不检测了。也就是说

每一个数据包来的时候,FW都会查看自己的会话表,如果有就不检测,没有就会检测;

(目前使用得最多的)

G:防火墙的工作模式?(仅限于华为)

1、路由模式;(所有的接口均有IP地址)

2、透明模式;(所有的接口均没有IP地址)

3、混合模式;(有的接口有IP地址,有的接口没有IP地址)

H:防火墙的局限性

1、防火墙防外不对内,无法防御来自内部的攻击

2、不能防御全部安全威胁,特别是新型的病毒数据

3、防火墙必须在(深度检测)安全性和(处理转发)性能上做均衡

4、在使用端到端加密的数据的时候,不能对隧道的加密数据进行处理

5、防火墙本身的瓶颈。抗攻击能力、会话限制。

I:防火墙的区域

防火墙内设四个区域,

1、local区域,优先级为100

2、trust区域,优先级为85

3、DMZ区域,优先级为50

4、un trust区域,优先级为5

优先级越高,越好,但是是无法改变的;

在Cisco中优先级低的不能访问优先级高的,

在华为中则是,全部通过控制策略来访问的;

*重点:防火墙的所有端口都属于Local区域的,但是如果把一个设备划分到了trust区域,那么,接口还是Local的,只是接口下的设备才属于该区域(trust)

J:防火墙的InBound和OutBound

优先级高的访问优先级低的,我们称为OutBound(内部访问Internet)

优先级低的访问优先级高的,我们称为InBound (Internet进入公司内网)

J-1:防火墙接口和区域之间的关系

防火墙是否允许存在两个具有相同级别的区域存在?

不能,

防火墙是否一个物理接口同时分属两个区域?

不能,一个物理接口只能在一个区域中,为其配置另外一个区域时,会覆盖上一个配置

防火墙的不同接口能否属于同一个区域?

可以的,

K:防火墙的功能及衡量防火墙好坏的指标

1、路由器、交换机有的功能,防火墙都有。

K-1:衡量防火墙好坏的指标

1、吞吐量:

是指在防火墙能在同时处理的最大数据量

有效吞吐量:除去因为TCP/UDP的丢包,或者超时重发的数据,实际每秒传输的速率

2、延时:

数据包最后一个比特数据进入防火墙到第一个数据包从防火墙出来的时间的间隔,是用来衡量防火墙处理数据速度的理想标准;

3、每秒新建连接数:

指定是每一秒钟可以通过防火墙建立的完整的TCP连接数

4、并发连接数:

指的是防火墙可以同时容纳的最大连接数,一个连接就是一个TCP/UDP的访问;

L:防火墙的基本配置

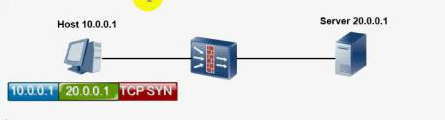

L-1:防火墙的拓扑图的搭建

(图片为假设)

L-2:防火墙的基本配置

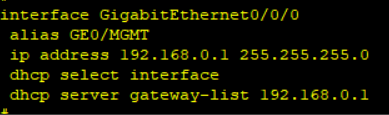

在我们的防火墙启动之初,他自己是有一些默认配置的,看图

四个防火墙区域及其优先级

在防火墙上的G0/0/0口默认是有一个地址的

图中是192.168.0.1/24,并且配置了DHCP(自动地址分配协议)

重要的是g0/0/0是默认属于trust区域的。

当我们PC连接到了防火墙的g0/0/0/口之后,可以允许防火墙自动为我们的PC分配IP地址,之后我们把获取到的IP地址输入到浏览器,可以对防火墙进行图形化配置。(专门给配置用的IP地址)

当然了。分配到的地址肯定是和g0/0/0口在同一网段的IP地址(华为是从后面到前面分配的.254,Cisco是.2)

1、配置IP地址:

2、划分区域

firewall zone trust

add int g0/0/1

(添加之后的数据)

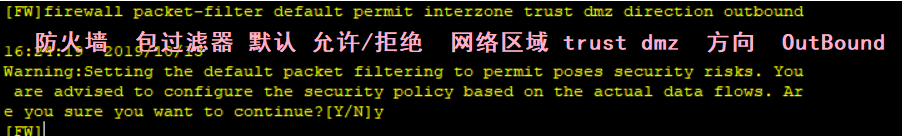

L-3:防火墙的区域间的过滤规则

1、Local区域到任何区域都是可以访问的;

2、相同区域的设备之间也相互可以访问;

查看防火墙区域间规则:

命令:display firewall packet-filter dufualt all

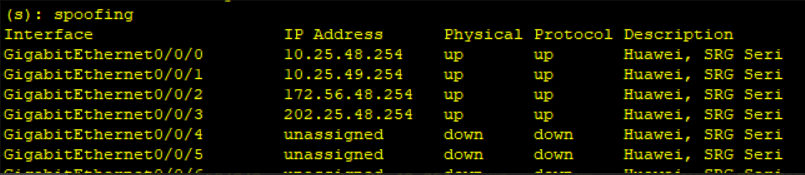

我们看到图中的数据

local -> trust 指的是local和trust之间的关系:有两个讲过的:InBound和OutBound

解析第一条:local和trust之间的关系是InBound:permit(允许),OutBound:permit(允许)

这个是我们FW默认的区域策略

这个是可以修改的

要求:

要求按照之前的拓扑图,来使得员工可以访问公司的服务器,但是服务器不能访问员工的电脑,该如何做?

在我们数据通过允许的防火墙的时候,会产生一张会话表,这个之前已经讲过了。这张表是临时的,维持的时间根据不同的协议维持的时间也是不同的;

如果是ICMP包的话,维持的时间大概是2 ~3秒左右;

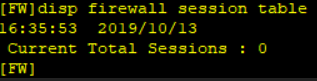

会话表可以通过命令 :display firewall session table

L-4:防火墙的基本管理

1、防火墙的远程登录

我们可以通过Telnet来远程登录防火墙,注意一点:登录的设备与防火墙之间必须是可以访问的PingOK的

Step 1、防火墙开启telnet登录

Step 2、FW设置登录用户名和密码、认证方式。

Step 3、用户登录,,用户登录时telnet需要在下执行 telnet IP地址

L-5:防火墙的远程登录

命令 详细

user-interface vty 0 4开启四条虚拟登录用户线路

authentication-mode aaa设置为aaa级别认证

用户已经可以登陆了,防火墙有一个管理员账户:

用户名:admin

密码:Admin@123

telnet 202.25.48.254

在上面我们讲了基本的远程登录,现在我们来完整的写一遍;

| 命令 | 详细 |

|---|---|

| user-interface vty 0 4 | 开启四条虚拟登录用户线路 |

| authentication-mode aaa | 设置为aaa级别认证 |

| 用户已经可以登陆了,防火墙有一个管理员账户:用户名:admin密码:Admin@123 | |

| telnet 202.25.48.254 | 登录 |

写到这就差不多了,在FW端可以查看当前登录的用户

disp user-interface

| 命令 | 详细 |

|---|---|

| aaa | 在AAA中添加远程登录账户 |

| [FW - aaa] local-user mwp password cipher Mao@123 | 在AAA模式中添加本地用户 ;用户名:mwp密码:Mao@123;密码必须符合规则 |

| 经过了以上的步骤,就完成了我们的一个远程账户的创建。但是还不够,因为我们登录发现,登录的账户权限是:0 |

我们需要提升权限!

在我们的权限等级有15个等级,按照权限大小来分有四个:

0、参观级别

1、监控级别

2、配置级别

3、管理级别

。。。

我们默认创建指出的账户都是参观级别。

所以我们必须对连接的、管理员创建的账户进行权限的提升!

| 命令 | 详细 |

|---|---|

| 提升权限的三种方法: | |

| 1、针对具体的用户账号提升权限 | |

local-user mwp level ? | 本地用户 mwp 等级 为多少 |

| 2、针对局部账号来提升权限 | |

[ FW ] super password level ? cipher **** | 在防火墙中直接配置一个任意等级的super密码,密码没有要求 |

[ user ] super | 直接在远程的路的账户中输入super 回车然后输入对应等级的密码就行了 |

| 3、大面积提升权限 | |

[ FW ] user-interface vty 0 4 | 前提是必须到用户接口视图中来配置 |

[ FW-ui-vty0-4 ] user privilege level ? | 设置连接到接口0-4的所有账户的权限为?。也就是说只要连接的用户都有这个权限 |

好了到这就完了。。。

下一节是防火墙的过滤策略

M:防火墙的过滤策略

我向一个域间的设备不能相互访问,可以使用防火墙的过滤策略

M-1:域内流量

过滤策略

再防火墙上配置以下命令

| 命令 | 详细 |

|---|---|

policy zone trust | 设置trust域间的策略 |

policy 1 | 创建一个策略组:1 |

[ FW-policy-zone-trust-1 ]pollicy source 10.25.49.1 0.0.00 | 策略的源地址 IP地址 反掩码(精准匹配) |

[ FW-policy-zone-trust-1 ]pollicy destination 10.25.48.1 0.0.0 | 策略的目标地址 IP地址 反掩码(精准匹配) |

[ FW-policy-zone-trust-1 ]action deny | 设置他们的动作为 拒绝 |

M-2:域间流量过滤策略

/*

很遗憾的,我的笔记到就结束了,后面还有很多的包括ACL、ISIS等等,都是我以前写的,但是现在都找不到了,当然了也是我自己没有保存好的原因,找到这些还是在WPS云文档里无意间翻到的。说来搞笑哈,自己的笔记还得靠下载才能得到,当然还是得感谢WPS云备份,虽然我很讨厌他自动就开启了云文档几乎把我的文档都当了一份到他的服务器去了(人家不缺你那份),哈哈,然后呢这几天趁着空余时间,把他们都搬到csdn上面来了。不出意外的话,这里应该是不会再更新了,我的前面七节还有后面的我在电脑里找了一圈,还是没有找到,很遗憾了。

*/

1369

1369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?