-

一、序

-

二、案例1

-

三、案例2

-

四、案例3

一、序

1、许久没有发文章了,就随便发发文章水一水,因为是实战文章,使用码打得厚一点,希望理解。由于本文章技术含量较低,大佬们手下留情。

2、刚开始挖edu的站,我也是感觉挖不出东西,但是后来挖着挖着就感觉其实也没那么难挖,所以挖洞不能至于理论,还得实践总结出自己的经验。

二、案例1

1、这个站是一个OA系统,当时真的是js审计,测注入,测目录,测端口,修改返回包,最后一个admin和123456就给我进去了,最后人傻了。

2、所以不要以为弱口令很少,在edu里弱口令还是很常见的,毕竟弱口令就是0day嘛。

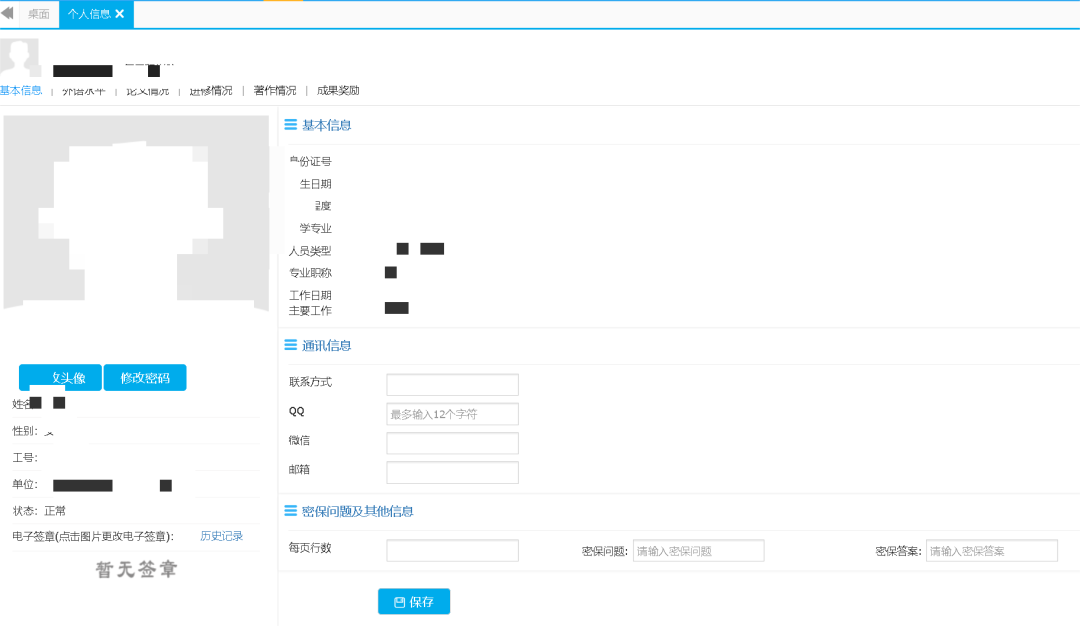

三、案例2

1、这个站之前挖了一个批量弱口令,真的是想不到的漏洞,当时测试了很久,最后是直接去找了他们学校领导的名字,密码123456直接就进去了,直接导致,全校领导信息泄露

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2340

2340

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?