目录

本文由掌控安全学院 - 杳若 投稿

OSCP系列靶场-Esay-Ha-natraj

总结

getwebshell → 目录扫描发现端点 → 发现文件读取 → 验证确认是文件包含 → 包含了ssh登录日志 → 反弹shell包含

提 权 思 路 → 发现sudo级别的apache2服务 → apache2服务启动时修改其用户权限 → 重启apache2从目录权限提升到用户权限 → sudo-nmap权限提升

准备工作

-

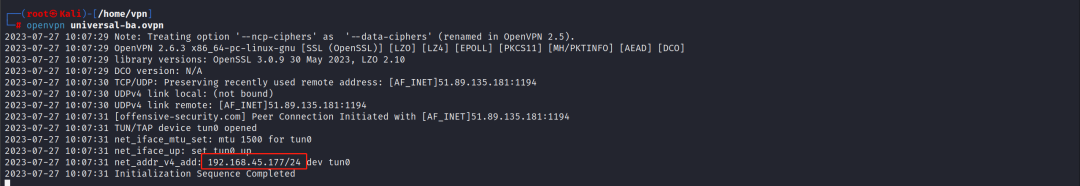

启动VPN

获取攻击机IP →192.168.45.172

-

启动靶机

获取目标机器IP →192.168.179.80

信息收集-端口扫描

目标开放端口收集

-

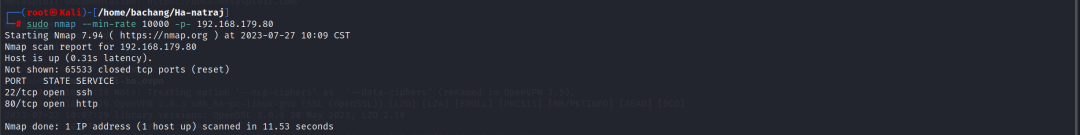

Nmap开放端口扫描2次

-

┌──(root㉿Kali)-[/home/bachang/Ha-natraj] -

└─# sudo nmap --min-rate 10000 -p- 192.168.179.80 -

Starting Nmap 7.94 ( https://nmap.org ) at 2023-07-27 10:09 CST -

Nmap scan report for 192.168.179.80 -

Host is up (0.31s latency). -

Not shown: 65533 closed tcp ports (reset) -

PORT STATE SERVICE -

22/tcp open ssh -

80/tcp open http -

Nmap done: 1 IP address (1 host up) scanned in 11.53 seconds

通过两次收集到的端口:→22,80

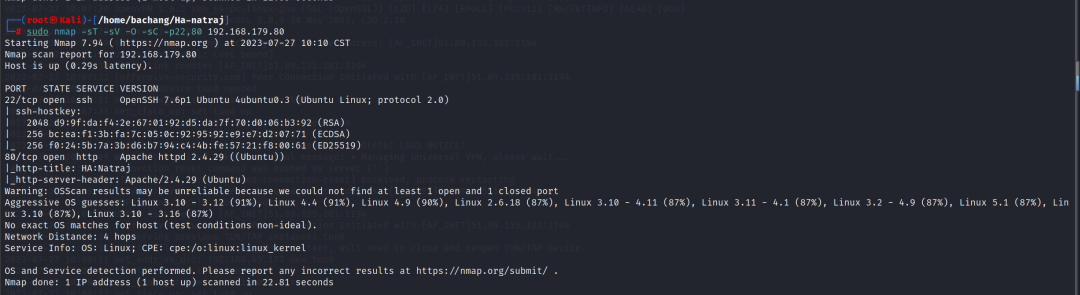

目标端口对应服务探测

-

┌──(root㉿Kali)-[/home/bachang/Ha-natraj] -

└─# sudo nmap -sT -sV -O -sC -p22,80 192.168.179.80 -

PORT STATE SERVICE VERSION -

22/tcp open ssh OpenSSH 7.6p1 Ubuntu -

80/tcp open http Apache httpd 2.4.29

信息收集-端口测试

22-SSH端口的信息收集

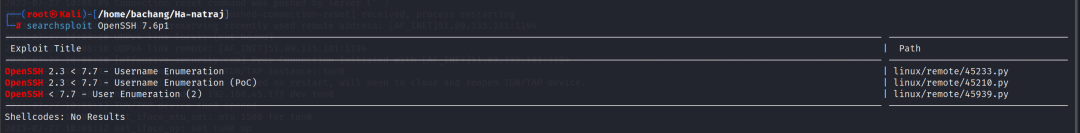

22-SSH端口版本信息与MSF利用

通过Nmap探测获得SSH的版本信息,可以尝试利用

探测的版本为OpenSSH 7.6p1 Ubuntu

-

# 搜索对应脚本 -

msf6 → searchsploit OpenSSH 7.6p1

发现是类似与用户枚举(待定)

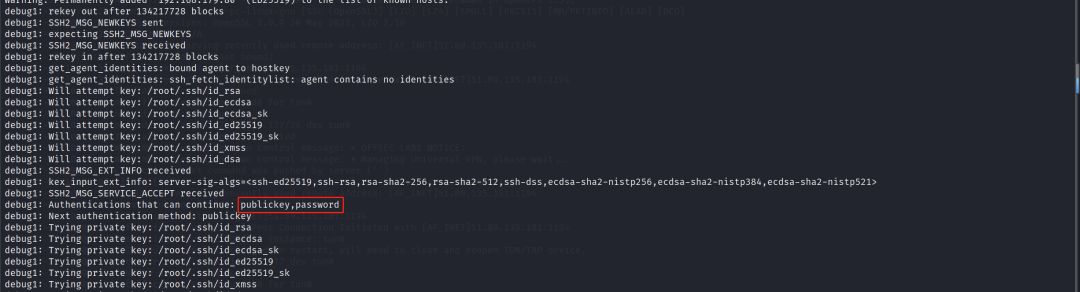

22-SSH协议支持的登录方式

通过Nmap探测获得SSH的版本信息,在获取到某个用户名之后尝试

-

ssh root @192.168.179.80 -v -

# 如果显示publickey、password就是都支持

支持密钥和密码登录

22-SSH手动登录尝试(无)

因为支持密码登录,尝试root账户的密码弱密码尝试

-

sudo ssh root @192.168.179.80 -p 22 -

# 密码尝试 -

password → root

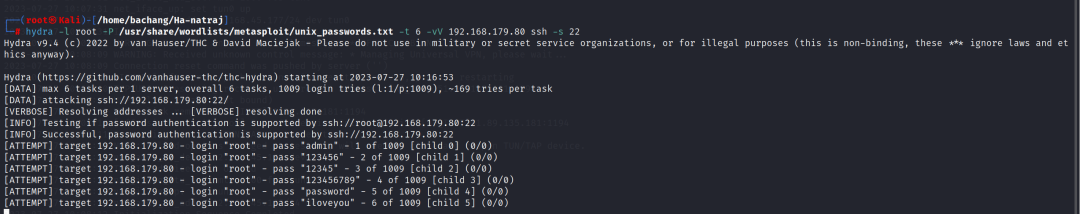

22-SSH弱口令爆破(等待结果)

因为支持密码登录,尝试root账户的密码爆破,利用工具hydra,线程-t为6

-

hydra -l root -P /usr/share/wordlists/metasploit/unix_passwords.txt -t 6 -vV 192.168.179.80 ssh -s 22

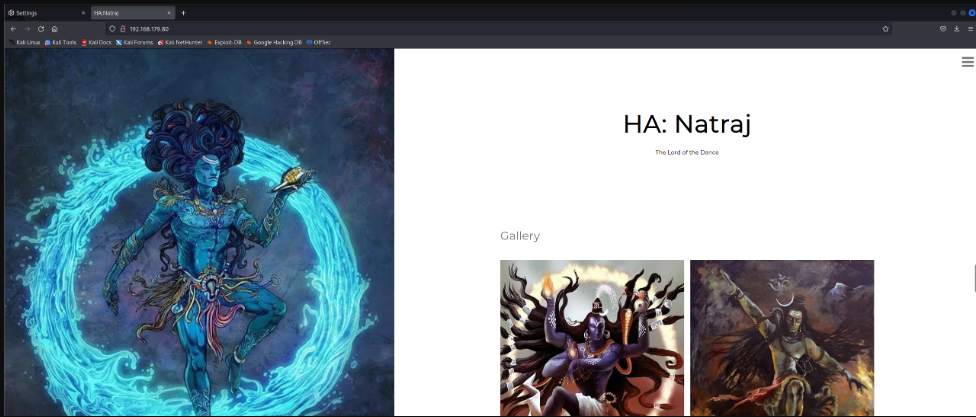

80-HTTP端口的信息收集

访问 http://192.168.179.80:80 不是CMS我们直接从源码信息收集开始

查看发现偏向一个个人网站,如果没思路可以制作cewl字典尝试爆破

信息收集-源码查看

-

# 包括文章中是否写明一些敏感信息 -

curl http://192.168.179.80:80 -

# 利用html2text转换纯文本方便查看 -

curl http://192.168.179.80:80 | html2text

没发现什么内容

信息收集-目录扫描

信息收集-目录扫描初步

如果扫描发现301适当考虑 -r 2 进行递归

-

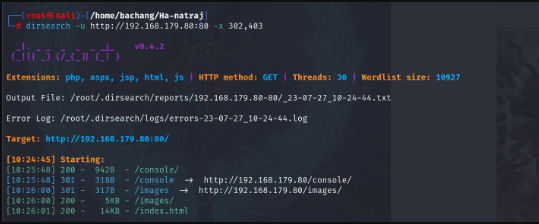

dirsearch -u http://192.168.179.80:80 -x 302,403

因为扫出了目录,深层次的扫描待选

-

信息收集-目录扫描(后缀) -

信息收集-目录扫描(深度/大字典) -

信息收集-目录扫描(深度/大字典后缀)

信息收集-目录访问

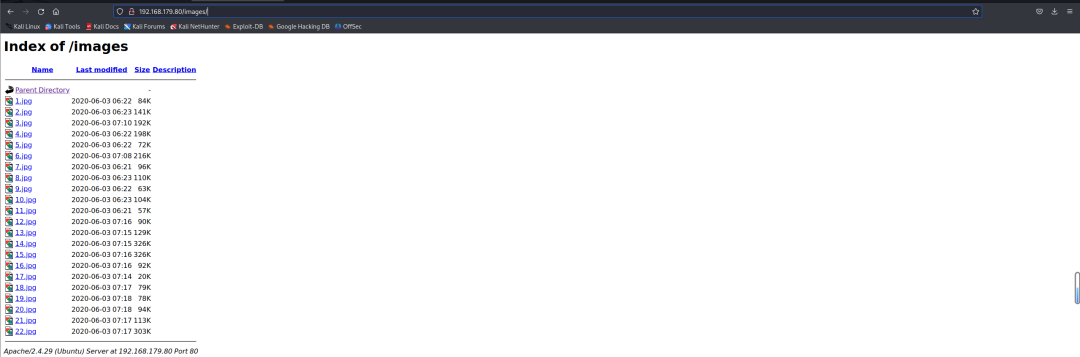

/images/端点

访问发现存在目录遍历,但是里面都是图片,推测有隐写术

/console端点

与上面端点同理,发现了一个php的文件

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

264

264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?