打点进入内网中,权限一般为

web

服务的权限

1、什么是提权

一般一来说是低权限用户去申请高权限用户,可以是(配置不当、溢出类漏洞(历史漏洞)、本地漏洞)

2、常见用户分类

windows:

本地登录情况下:

Administrator

(管理员)(

system

、

trustinstall

)

user

(普通用户)

guest(

访客用户

)

用户查看

用户组

linux:

root

(管理员)

user

(普通用户)

windows提权

一般通过漏洞拿到

webshell

(

www-data

)

--------

》本地管理员(

administrator

)

-------

》

system

溢出类漏洞提权

分为本地溢出、远程溢出

可使用

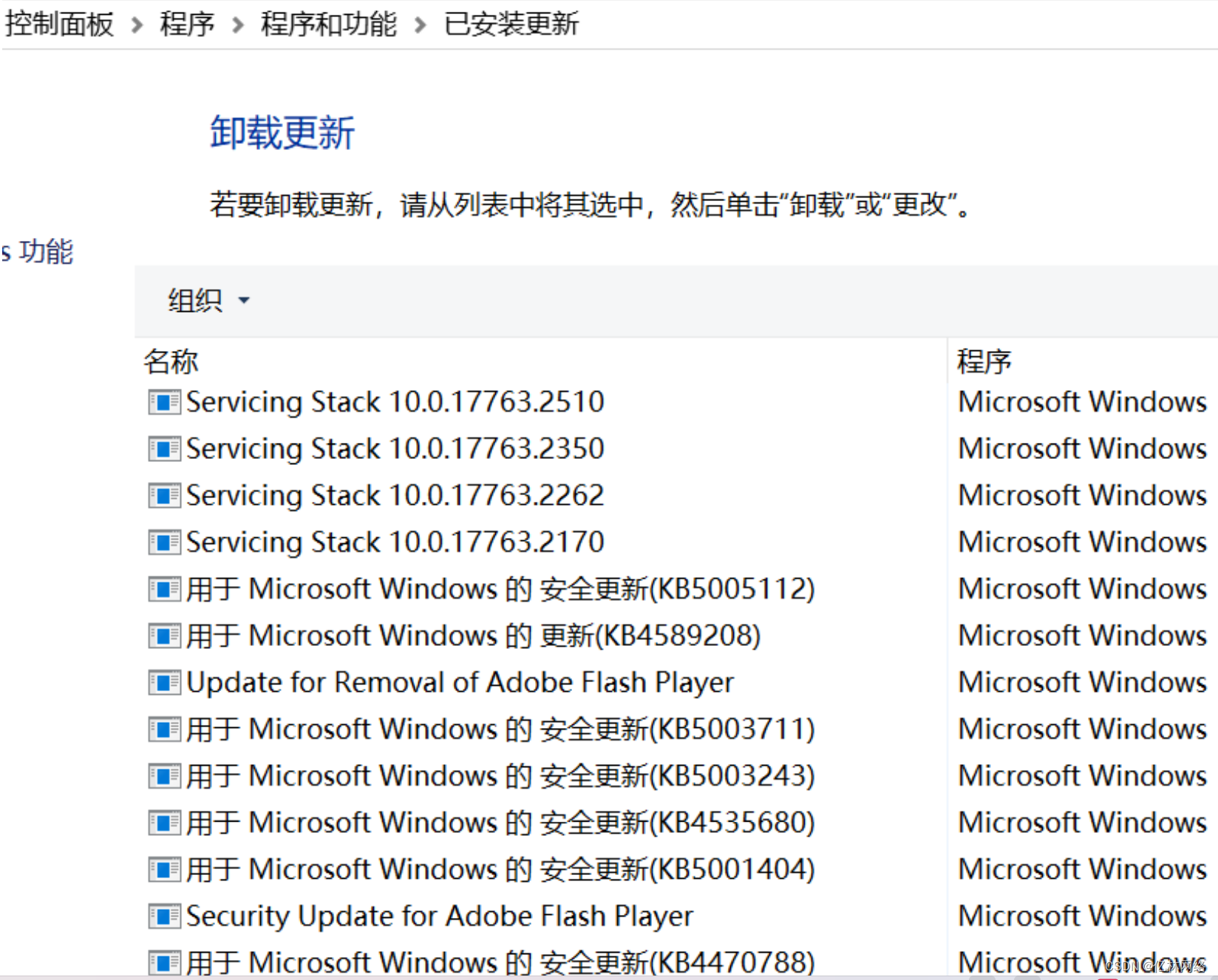

systeminfo

获取当前安装的补丁号,服务器一般补丁会存在滞后的情况(服务器中注意尽量不要

使用可能导致蓝屏的漏洞)

或控制面板处

wmic获取补丁信息

wmic qfe

wmic qfe

get

HotFixID,InstalledBy

1、匹配更新补丁

通过

msf

快速获取当前主机的补丁信息

sessions

-i

#

先查看要获取主机的

session

会话

id

use post/windows/gather/enum_patches

set

session

填入上方

id

run

检查可利用的漏洞模块

use post/multi/recon/local_exploit_suggester

set

session

$id

#

填写会话

id

run

在线提权辅助工具

2.1、windows服务配置问题

windows

启动时,如果服务使用高权限启动则会有一定风险,

msf

模块作用若以管理员身份运行该进程,则会创建一个新服务,若当前用户身份无权限创建服务,则会去匹配所有服务的权限是否有问题,通过枚举服务目录创建新应用或dll

劫持的方式;

use windows/local/service_permissions

#

查看不安全服务

2.2特权安装问题

如果

windows

的安装配置了始终以特权安装,则会存在提权

配置路径

,

可使用快捷键

win+r

输入

gpedit.msc

use exploit/windows/local/always_install_elevated

2.3可信路径

若一个服务的可执行文件路径中包含空格,且没有被双引号引起来则会产生提权问题

(

重点为用户后安装的服务)

wmic

service get

name,pathname|findstr /i /v

"Windows"

use exploit/windows/local/unquoted_service_path

2.4自动安装配置文件

若管理员使用批处理的方式统一安装应用,可能会使用

.xml

配置文件统一安装,可能会包含用户名密码,可选择后续爆破端口等方式获得权限(3389

)

use post/windows/gather/enum_unattend

计划任务

翻整个计划任务列表,找是否存在

“

使用最高权限运行的任务

”

替换其计划任务文件即可成功(适用于

administrator---system

)

令牌

&

证书

&

认证信息

559

559

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?