BurpSuite简介

BurpSuite是用于攻击web应用程序的集成平台。它包含了许多工具,以用来攻击应用程序。这是一个强大的可扩展框架。Burp的免费版中关于渗透测试需要的常用模块:Proxy 模块,intruder模块,Repeater模块,sequencer模块,decoder模块,comparer模块。不过社区版无Scan功能。

Burpsuite安装

这安装的版本为1.7.27的community版。因为官网的profession版要美刀,不过community版为免费的。去官网注册账号然后就可选择想要的版本下载了。由于BurpSuite基于Java写的,所以需要先安装Java的环境,Java安装教程和BurpSuite安装教程这里就不演示了。

Target模块

Target模块主要的是查看网站的目录结构,就相当于某个网站的结构图。Target目标工具包含了SiteMap,用你的目标应用程序的详细信息。它可以让你定义哪些对象在范围为你工作,也可以让你手动测试漏洞的过程,Target分为site map和scope两个选项卡。

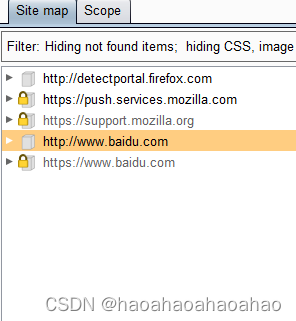

选项卡一Site map

SiteMap会在目标中以树形和表形式显示,并且还可以查看完整的请求和响应。树视图包含内容的分层表示,随着细分为地址,目录,文件和参数化请 求的URL 。您还可以扩大有趣的分支才能看到进一步的细节。如果您选择树的一个或多个部分,在所有子分支所选择的项目和项目都显示在表视图。

这栏为流量信息,其中包含着你所请求的流量,站点地图

这栏为对内容的一个展开目录,显示访问过的链接

这栏为请求数据包和应答数据包内容

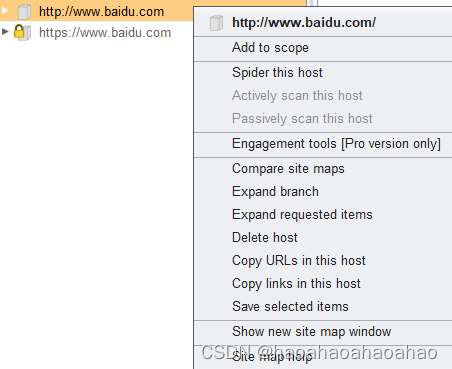

这样看起来site map是不是有点乱,则可以右击add to scope,然后点击Filter勾选Show only in-scope items,此时你再回头看Site map就只有百度一个地址了,这里filter可以过滤一些参数,show all显示全部,hide隐藏所有,如果勾选了则表示不过滤

那么点击add to scope打开过滤器

然后点击show only in-scope items那么site map左栏就只有百度了

显而易见

engagement tools显示为灰色

compare site maps比较站点地图,expand branch这个功能的目的是显示目标应用程序站点地图中特定分支的详细信息,使你能够更充分了解该分支的结构和内容。copy urls in this host这个功能的主要目的是帮助你收集并导出目标应用程序中特定主机下的所有URL。copy urls in this host功能用于复制主机的链接。

save selected items这个功能的主要目的是允许你将特定的请求或响应保存到文件。

show new site map window用于显示新的站点地图窗口的功能。这个功能的主要目的是允许你在一个新的窗口中查看站点地图,与当前的站点地图窗口分开显示。这可以对于同时比较两个不同的站点地图或者执行不同的任务时起作用。

target的show new site map window用于获取关于站点地图功能的帮助信息的选项。这个功能的主要目的是提供用户有关站点地图使用和功能的详细说明。

点击spider this host会启动爬虫任务。

看到右边栏的百度点击右键

从范围内移除

从这里来的蜘蛛:从选定的URL开始爬取操作

做一次主动扫描:灰色

做被动扫描:灰

发送给intruder:将请求发给intruder

发送到repeater:将请求发给repeater

派给sequencer:将请求发给sequencer

发送给比较者(请求)

发送给比较者(回复)

Ctrl+I:快捷键,将选定的项目发送到Intruder工具

Ctrl+R:快捷键,将选定的项目发送到Repeater工具

在浏览器中显示响应

浏览器中的请求

接触工具(只提供专业版)

比较站点地图

添加注释

重点:将选定的项目标记为重点

删除项目

复制URL

复制为cURL命令

复制链接

保存项目:选定的项目保存到文件

显示新的站点地图窗口

到spider的control界面可观察spider status还有spider running还是off,request made bytes transferred requests queued。当然也可以选择clear queues

那么到target的scope界面

Target Scope模块允许对渗透测试的作用域进行灵活定义。一般而言,作用域可通过域名或主机名来宽泛界定,适用于限制拦截内容。这种域名或主机名即被称为作用域。若需更精细的限制,例如仅拦截login目录下的请求,也可在此设置,这时作用域将是目录。通过Target Scope,我们可以方便地掌控Burp的拦截范围和操作对象,从而降低无效信息的干扰。在Target Scope的设置中,主要包括两个重要的功能:包含规则和去除规则。包含规则定义了哪些内容属于作用域,而去除规则则指定了哪些内容不属于作用域。这使得用户能够更加精准地定义测试的范围,提高渗透测试的效率和准确性。

Incude in scope 定义范围内规则,包括的作用域

exclude from scope 定义排除范围内规则,去除的作用域

点击add显示添加要包含在作用域中的URL,将定义的URL的范围。

指定与每个URL组件匹配的正则表达式,或保留空白来匹配任何物品。可以指定LP范围而不是主机名。

协议 你可以选择使用HTTP或HTTPS。

主机或IP范围

端口 URL的端口范围

文件 URL的路径范围

根据具体需求来定义作用域

本文介绍了BurpSuite,一个强大的Web应用程序攻击集成平台,包括其主要模块如Proxy、Intruder等。文章详细讲解了如何安装BurpSuite,以及Target模块的SiteMap和Scope功能,以及如何设置Scope规则进行渗透测试。

本文介绍了BurpSuite,一个强大的Web应用程序攻击集成平台,包括其主要模块如Proxy、Intruder等。文章详细讲解了如何安装BurpSuite,以及Target模块的SiteMap和Scope功能,以及如何设置Scope规则进行渗透测试。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?