(提示:本文所有操作均在授权测试环境中进行,严禁用于非法用途)

所需环境:

-

一台计算机

-

Kali Linux 2025.2 系统(建议内存4GB以上)

Aircrack-ng作为传统的无线网络审计工具,常被用于完整的Wi-Fi测试流程,但其早期版本主要依赖CPU运算,对GPU的优化不足,导致其在密码恢复速度上远不如专业的哈希破解工具Hashcat。因此在WPA/WPA2握手包的处理环节,使用Hashcat是更高效的选择。

一、监听与抓包流程

此部分为常见操作,可参考其他教程,简要步骤如下:

-

启用无线网卡监听模式

-

扫描周边Wi-Fi网络

-

监听目标Wi-Fi

-

发送解除认证包以获取握手包

成功捕获握手包(.cap文件)后,可进行下一步。

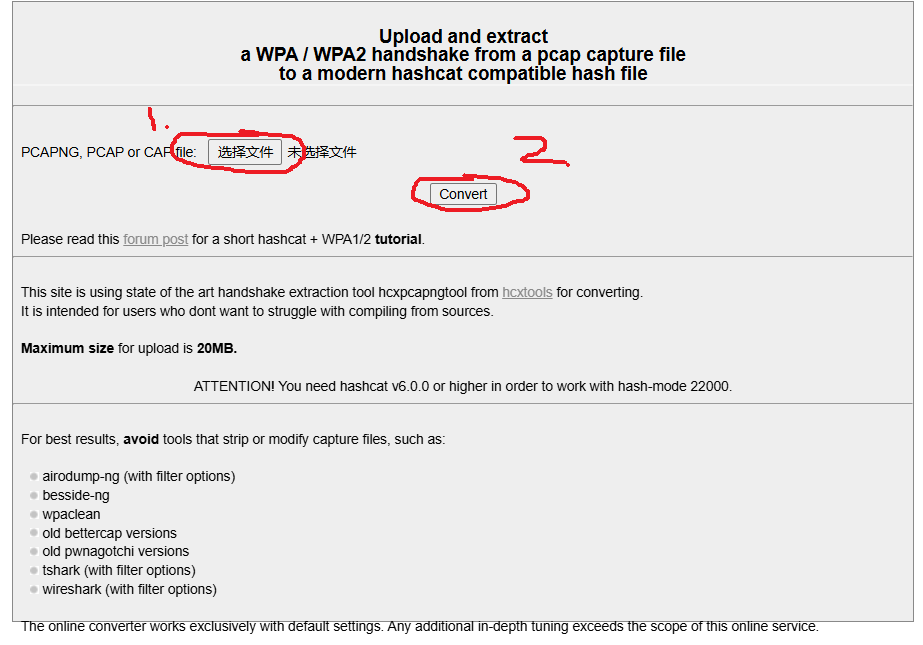

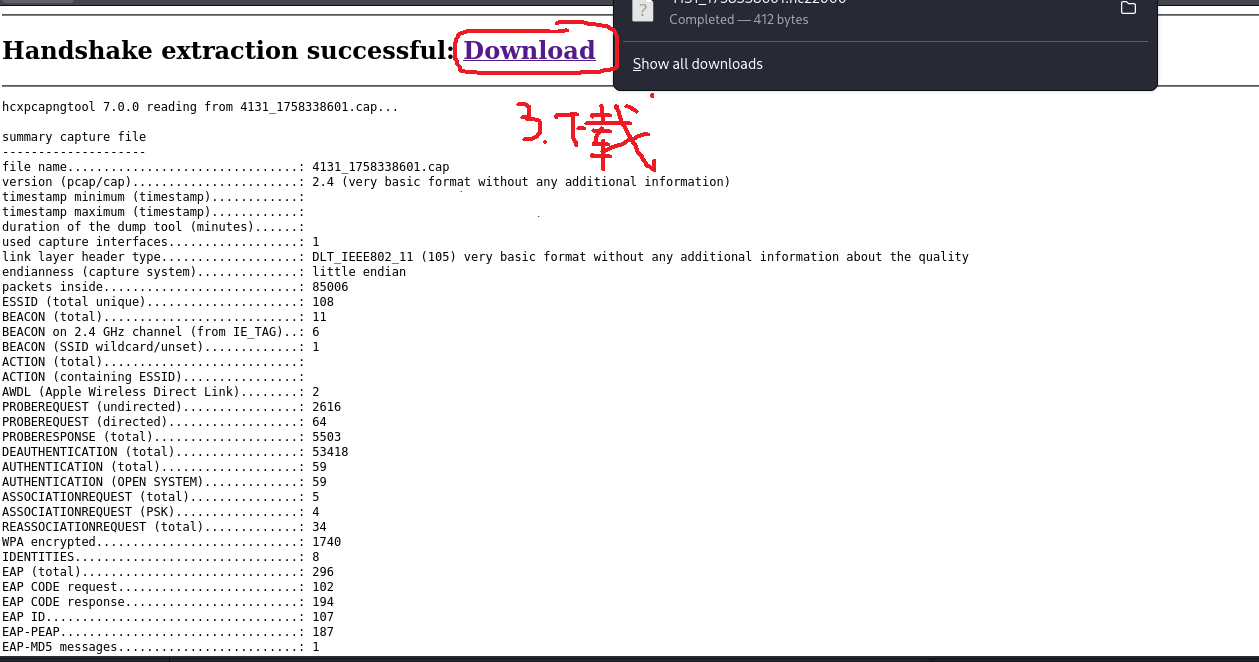

二、转换捕获文件格式

访问:https://hashcat.net/cap2hashcat/

将.cap格式的握手包转换为.hc22000格式(Hashcat专用格式)。

三、使用Hashcat进行测试

1. 字典测试(基础模式):

hashcat -m 22000 -a 0 wifi.hc22000 ./wordlist.txt-

-m 22000:指定哈希类型为WPA-PMKID-PBKDF2 -

-a 0:使用字典模式 -

wifi.hc22000:目标哈希文件 -

./wordlist.txt:字典文件(如rockyou.txt)

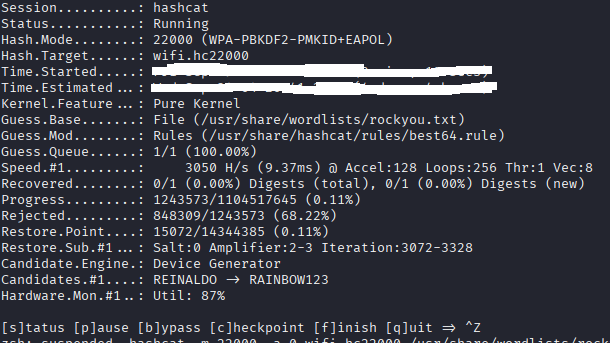

2. 字典+规则测试(推荐):

hashcat -m 22000 -a 0 wifi.hc22000 ./wordlist.txt -r ./best64.rule-

-r:指定规则文件(如best64.rule) -

注意:规则攻击仅适用于模式

-a 0或-a 9

示例命令:

hashcat -m 22000 -a 0 wifi.hc22000 /usr/share/wordlists/rockyou.txt -r /usr/share/hashcat/rules/best64.rule

成功与否取决于硬件性能、密码复杂度及字典质量。

四、性能优化参数

-

-O:启用内核优化 -

-w 4:高负载模式(可根据显卡调整) -

-K:内存加速(部分版本不支持,需谨慎使用) -

-U:内核循环微调(需熟悉算法后使用)

优化示例:

hashcat -m 22000 -a 0 -O -w 4 wifi.hc22000 /usr/share/wordlists/rockyou.txt -r /usr/share/hashcat/rules/best64.rule附:Hashcat简介

Hashcat是一款高效的密码恢复工具,支持CPU与GPU协同运算,用于测试多种哈希算法的强度。

核心特点:

-

支持多平台与多算法

-

高度优化的GPU加速

-

灵活的攻击模式与规则引擎

常用命令参数:

| 参数 | 说明 |

|---|---|

-m | 指定哈希类型 |

-a | 指定测试模式 |

-o | 输出结果到文件 |

--show | 仅显示已破解的密码 |

--force | 忽略兼容性警告 |

-r | 使用规则文件 |

-O | 启用优化模式 |

-w | 调整工作负载 |

免责声明:

本文仅用于安全研究与授权测试,任何个人或组织不得将其用于非法目的。使用者需遵守当地法律法规,并确保所有操作在合法授权范围内进行

2437

2437