一枚Android拦截马简要分析

【文章标题】:一枚Android拦截马简要分析

【文章作者】: Ericky

【作者博客】: http://blog.csdn.net/hk9259

【下载地址】: 由于恶意程序,不提供下载

【保护方式】: 阿里加固

【作者声明】: 本人水平有限,若有不足错误之处请指正

0x1 脱壳

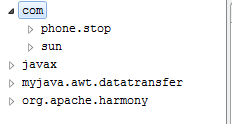

脱壳后包名结构如下:

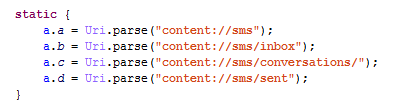

0x2 获取内容

主要获取短信,联系人以及通话记录。

0x3 混淆加密手法

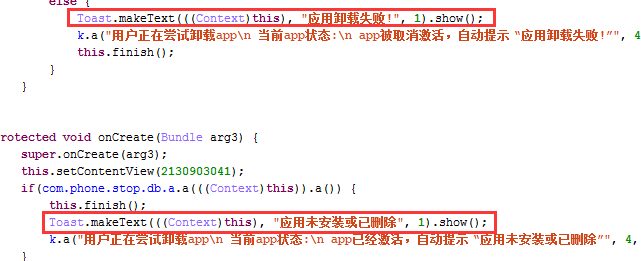

利用大量的莫须有的Toast,诱使用户安装激活此木马:

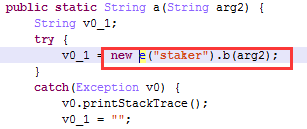

利用staker为字符串加密算法的密钥,对持有者的各种信息进行了加密:

0x4 解密关键信息

此APK信息如下:

接受短信号码:132XXXX5048

发送邮箱帐号:m18221410034@163.com

发送邮箱密码:bhrmlvzvtejsffor(已失效)

接受邮箱帐号:m18221410034@163.comApp使用时长:到

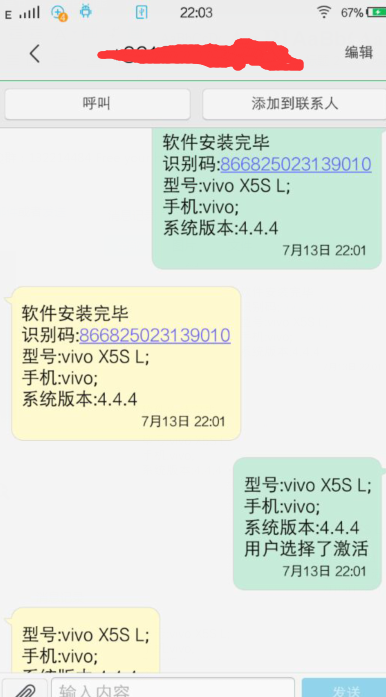

0x5 实验测试

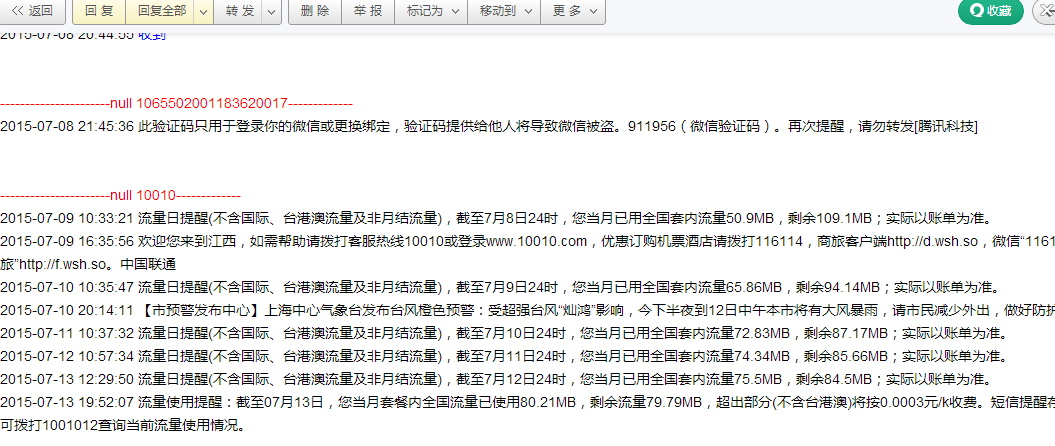

手机端远程控制端信息如下:

邮箱截获短信,联系人等信息如下:

0x6 总结

现在移动端支付以及各种app应用趋于成熟,但安全性这一块还很值得商榷。在如今这种得一手机得天下的时代,改木马危害性极其高。所有用户短信能被截获,导致用户无法收取正常短信,犯罪分子用其盗用用户的各种帐号密码,从而实现资金转账以及诈骗金钱的目的。

所以大家千万小心。

2015.07.16

Ericky

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?