实验环境:kali 192.168.42.129、Windows server 2008 R2 192.168.42.145

现在windows2008上搭建一个网站,方便一会测试效果

打开kali,进入root权限,然后 vim /etc/ettercap/etter.dns 打开dns文件

在后面把想要实现的欺骗写好,中间加一个A,这里我们把百度的域名欺骗为我们刚搭建的网站,这样在访问百度的时候,会访问到我们的网站

shift+:→wq 保存退出

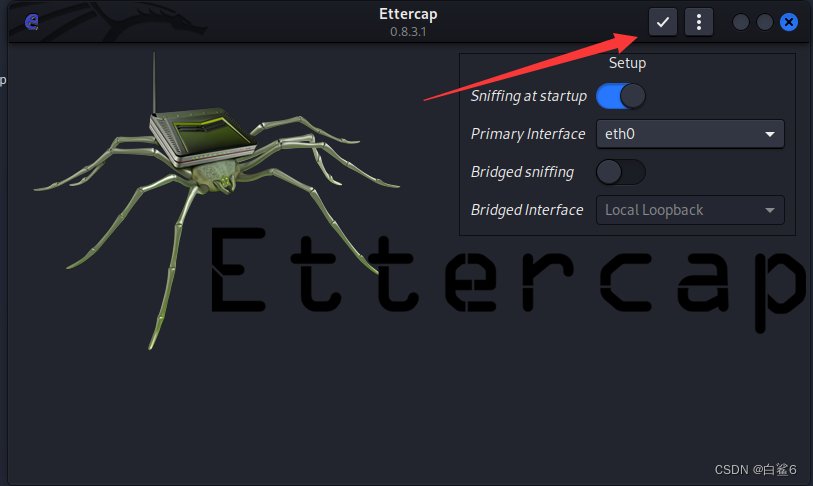

然后ettercap -G打开工具

先点击右上角的对勾

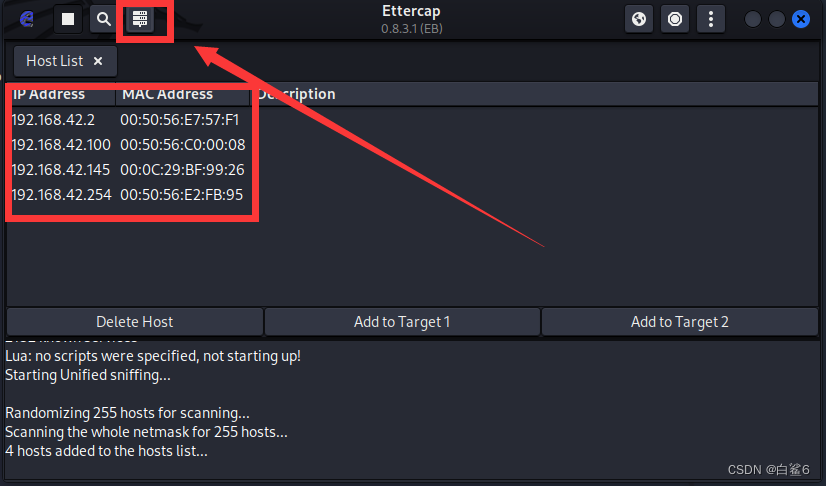

点击左上角这个放大镜帮我们探查主机

然后点放大镜旁边的那个将探查到的主机列出来

192.168.42.2是我们的网关,192.168.42.145是我们的靶机,将网关放到目标1,靶机放到目标2,先实现ARP欺骗

返回我们的靶机查看ARP表,发现已经欺骗成功

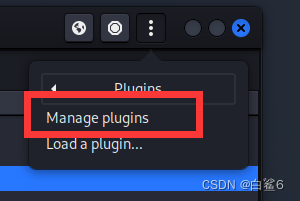

接下来按照下图步骤实现DNS欺骗

操作完成后返回我们的靶机,ping一下百度,发现是我们的靶机给我们的回复,证明欺骗成功。

打开浏览器访问一下百度发现访问到的是我们刚刚搭建的简陋的网站,DNS欺骗成功。

在KaliLinux中,通过编辑ettercap的etter.dns文件设置DNS欺骗,将百度域名指向WindowsServer2008R2上搭建的网站。接着使用ettercap进行ARP欺骗,确保目标机器的流量被重定向。在靶机上验证,成功实现DNS欺骗,访问百度时显示的是自建网站。

在KaliLinux中,通过编辑ettercap的etter.dns文件设置DNS欺骗,将百度域名指向WindowsServer2008R2上搭建的网站。接着使用ettercap进行ARP欺骗,确保目标机器的流量被重定向。在靶机上验证,成功实现DNS欺骗,访问百度时显示的是自建网站。

4195

4195

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?