什么是数据注入:

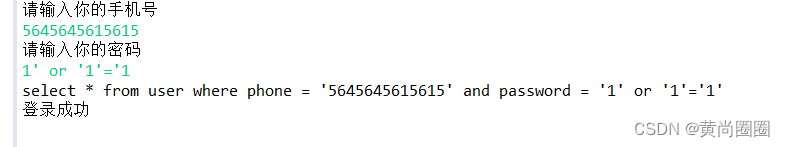

我们在链接数据库进行查询的时候,通过恶意拼接sql语句,绕过登录界面进入信息服务端,如:

我们的数据库并没有此手机号,只因为我们在password进行判断的时候,恶意拼接,判断了 1==1?所以显示了登陆成功。

如何解决注入:

只要用户提供的信息不参与SQL语句的编译过程,问题就解决了。

使用:java.sql.PreparedStatement接口

PreparedStatement是属于预编译的数据库操作对象,其原理是:预先对sql语句的框架进行编译,然后再给给sql赋值。预编译完成之后我们的DBMS(数据库管理系统)只需要执行我们的sql语句,没必要再次编译。

我们先将sql的定义进行更改,?充当占位符

String sql ="select *from student where id = ? and sno = ? ";

随后创建对象使用

PreparedStatement statement= (PreparedStatement) connection.prepareStatement(sql);//创建方式

statement.setString(1, id);//占位符赋值

statement.setString(2, sno);整体代码(自行更改password)

package com.qcby;

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.Statement;

import java.util.Scanner;

public class login {

public static void main(String[] args) {

Scanner scanner = new Scanner(System.in);

System.out.println("输入id");

String id = scanner.nextLine();

System.out.println("输入sno");

String sno = scanner.nextLine();

String sql ="select *from student where id = ? and sno = ? ";

System.out.println(sql);

search(sql,id,sno);

}

public static void search(String sql,String id,String sno) {

String url = "jdbc:mysql://localhost:3306/school?useUnicode=true&characterEncoding=utf-8";

try {

Class.forName("com.mysql.jdbc.Driver");//1.加载驱动

//2.创建链接

Connection connection = (Connection) DriverManager.getConnection(url, "root", "password");//自行更改password

//3.生成对象

PreparedStatement statement= (PreparedStatement) connection.prepareStatement(sql);

statement.setString(1, id);

statement.setString(2, sno);

//4.执行sql语句

ResultSet set = statement.executeQuery();

//5.打印数据

if(set.next()) {

System.out.println("登陆成功");

}else System.out.println("登陆失败");

//6.关闭

if(set!= null) {

set.close();

}

if(statement!=null) {

statement.close();

}

if(connection != null) {

connection.close();

}

} catch (Exception e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

}

}

510

510

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?