需求场景 多个aws账户,登陆麻烦且不安全,SSO单点功能并且外部身份提供者 — 如果您要管理外部身份提供者(IdP)(例如 Okta 或 Active Directory)中的用户。

官方文档:https://docs.aws.amazon.com/zh_cn/singlesignon/latest/userguide/getting-started.html

最佳实践:https://aws.amazon.com/cn/blogs/security/how-to-create-and-manage-users-within-aws-sso/

大致步骤

前提条件:开启org 纳管多个账户,并且开启所有功能 ,会给成员账户发送确认开启所有功能的邮件确认。(组织创建的账号不会,邀请加入的账号需要确认)

1.仅能使用管理账户开启 IAM Identity Center 服务(注意分区域,仅能创建一次)

开启之后可以分配成员账户为IAM Identity Center的委托管理者,即其他账号也能管理这服务控制台

委托管理员能干的事情

2.创建权限集,这里我们做演示,创建最大的权限admin

3.使用组或者用户来管理权限

第一步,创建登陆的实体 用户 ,组可以简化我们重复的步骤,给组配权限,再给用户分配对应的组

略过,非常简单创建即可,忘记密码重置即可

4.登录测试权限

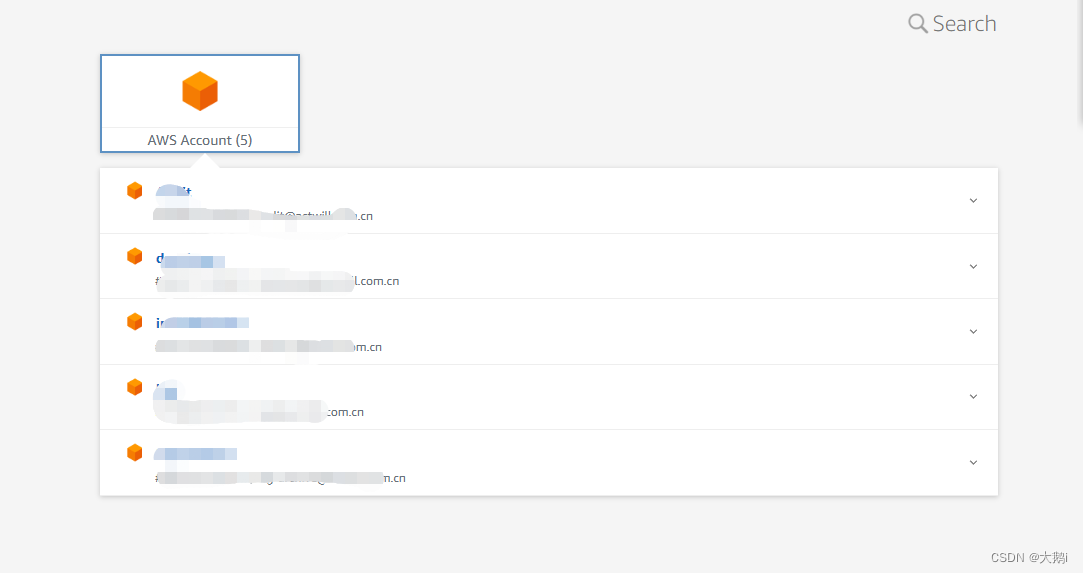

控制台首页

这个就是登录地址 使用刚创建的用户登录即可

登录到对应账号即可,其实就是IAM Identity Center 会帮你在对应的账号创建对应IAM角色 然后你使用sso的账号去代入到对应账号的IAM

459

459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?