概念:在编写安全代码时,最重要的规则之一就是“绝对不要盲目的相信用户的输入”。

利用ADO.NET 2.0的SqlConnectionStringBuilder类生成数据库连接字符串,它可以有效的防止“SQL连接字符串恶意注入”,因为这个类是专门为SQL SERVER设计的所以;它兼容旧式关键字。关于如何使用SqlConnectionStringBuilder类,请参考我以前写的一篇“智能数据库连接生成器”文章里。

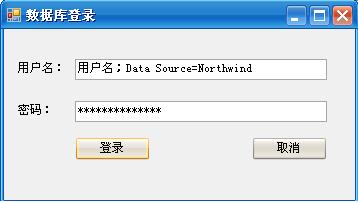

防止SQL数据库连接字符串示例

C#后台示例代码:

刚才看到前台用户在用户名输入的用户名字符串,就是恶意SQL注入,而SqlConnectionStringBuilder会把

“用户名;Data Source=Northwind”的字符串作为“UesrID”来登录数据库。这就防止恶意的注入了。

最后希望能和志同道合的开发同志,一起学习,一起分享。谢谢

本文介绍了如何使用SqlConnectionStringBuilder类来防止SQL连接字符串注入攻击。通过示例代码展示了在C#中如何设置DataSource、InitialCatalog、UserID和Password,从而确保用户输入不会导致恶意SQL注入。利用此类可以有效抵挡前端输入的恶意SQL字符串,保证数据库连接的安全。

本文介绍了如何使用SqlConnectionStringBuilder类来防止SQL连接字符串注入攻击。通过示例代码展示了在C#中如何设置DataSource、InitialCatalog、UserID和Password,从而确保用户输入不会导致恶意SQL注入。利用此类可以有效抵挡前端输入的恶意SQL字符串,保证数据库连接的安全。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1328

1328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?