上次已经解决了reverse1,这次解决reverse2.

下载得到文件

可以看到不同的是这次得到的不是exe文件,就不能直接使用ida进行分析了

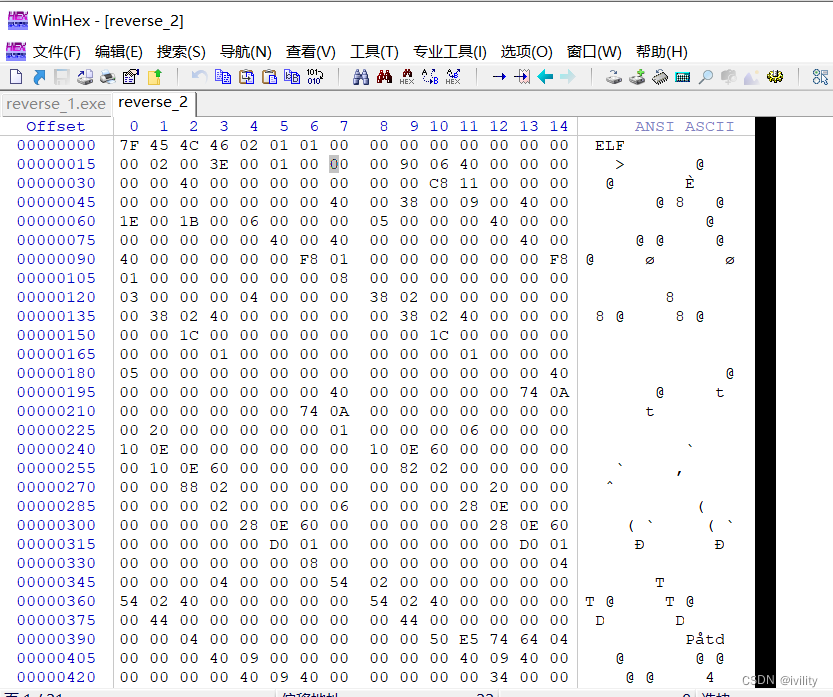

使用winhex打开,

文件头也没有什么线索,不过右边却有一个elf,百度一下:

ELF(Executable and Linkable Format)文件是一种目标文件格式,常见的ELF格式文件包括:可执行文件、可重定位文件(.o)、共享目标文件(.so)、核心转储文件等。

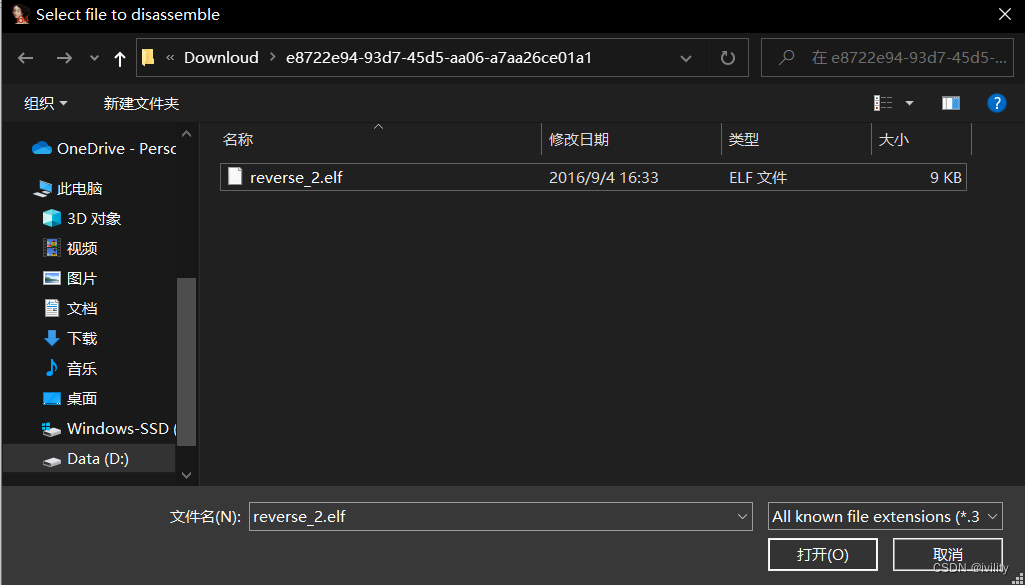

既然如此就尝试一下直接将文件后缀改为elf

可以看到更改过后ida已经能够正常识别并打开

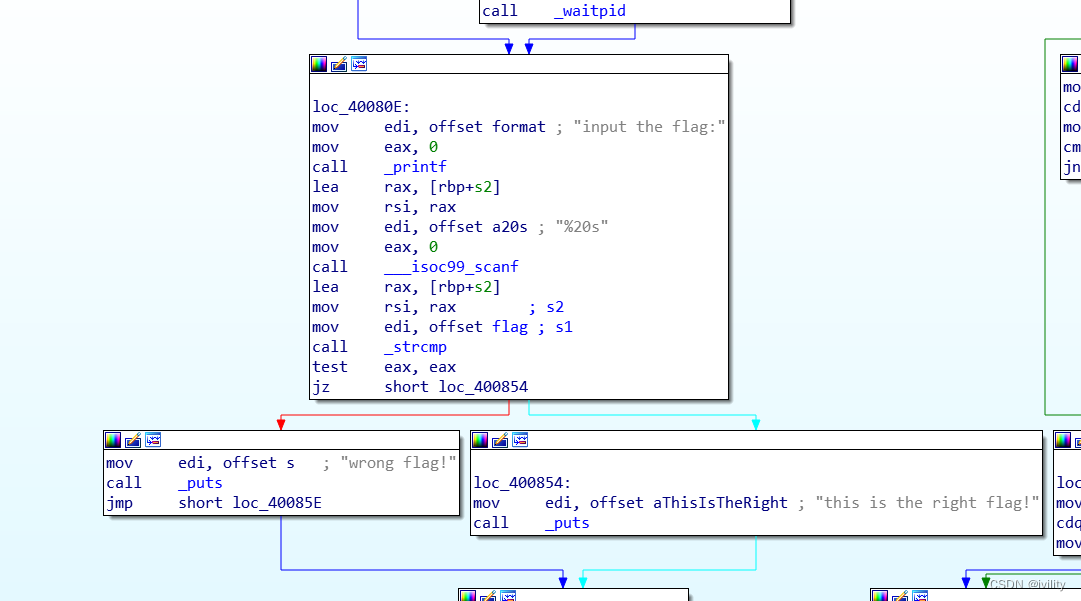

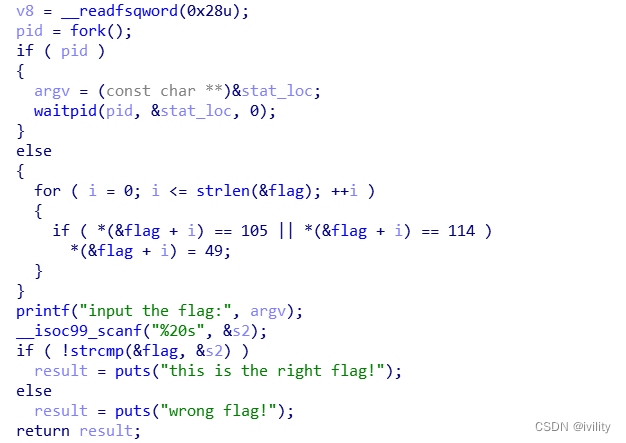

很容易就找到了flag出现的位置,进行反汇编

这个题与上一题相似度是很高的,我们只需要找到题目中flag的值并将相应部分进行替换即可

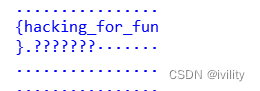

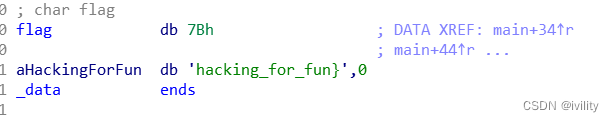

最后找到这段字符,再进行替换

最后得到flag{hack1ng_fo1_fun},提交答案正确。

1324

1324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?