在研究流行恶意软件(尤其是 Metasploit 和 Cobalt Strike)中常用的应用程序编程接口 (API) 哈希技术时,黑客经常使用工具默认选项。测试的时候发现对一些工具的选项修改修改,一些厂商就无法检测,可知一些厂商规则多么的“全面”。

现在我们针对API hash 技术来探讨这个问题,本文提供了所有样本,以及一个 YARA 规则,该规则将覆盖使用此技术所做的所有修改。

无论你是红队、蓝队。都希望这边文章对你有用。

-

API HASH技术摘要

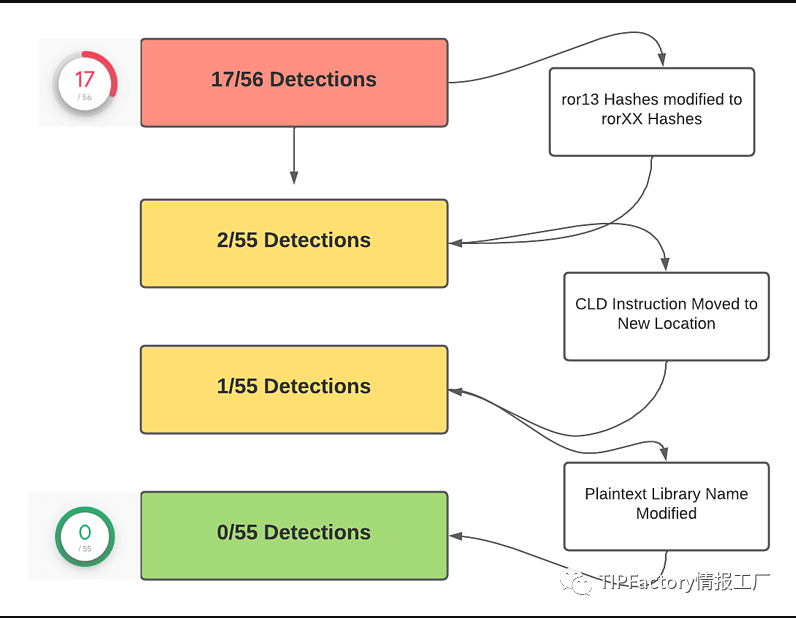

大量安全厂商的 Cobalt Strike 和 Metasploit shellcode 检测功能基于 ROR13 API 哈希。通过对 ROR13 逻辑进行微不足道的更改并相应地更新哈希,似乎可以绕过大量安全厂商检测,而不会破坏代码功能。

为了检测这种行为,可以修改之前检测到 ROR13 散列的 YARA 规则,以检测与典型的基于 ROR 的散列相关的代码块。这种检测 ROR 块的举措可以提供比单独检测散列更强大的检测方法。

完整内容见 博主公众号 “TIPFactory情报工厂”

api hash修改ror13 bypass(懒散的黑客~)

或加入星球获取更多其他安全技术内容:

160

160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?