目录

下载链接

官网链接:

Vulnerable By Design ~ VulnHub

官网下载链接:

https://download.vulnhub.com/deathnote/Deathnote.ova

靶场搭建

攻击机

攻击机设置桥接模式

攻击机的ip:192.168.4.50

靶机

下载下来是ova文件,我们可以直接点击导入到vmware下。接下来就是网络配置问题,ova导入的文件都可能遇到的问题,就是靶机可能分不到ip。如果有这种问题可以试试我下面的方法。

我先将靶机设置为桥接模式

分不到ip问题解决

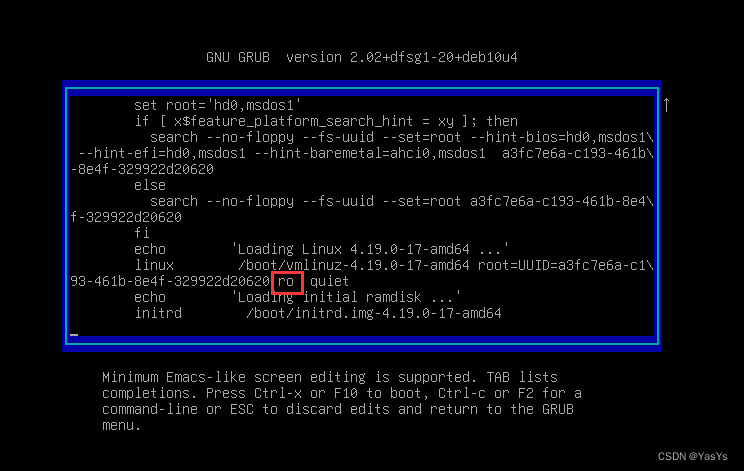

因为我们不知道靶场的用户和密码,我们就要让靶机进入拯救模式,开启靶机时不断按shift,不按也行这个靶机开启时就是拯救模式的界面,但是遇到靶机开启时不是拯救模式的界面的就要不断按shift。

进入到上面画面,我们就按e键,进入到下面的界面

往下翻,看到下面内容,将里面的ro,改成rw signie init=/bin/bash

然后我们按下ctrl+x键,进入到下面界面

输入命令ip a,查看网卡

我们发现网卡名是ens33,那么我们就进入到网卡配置文件下进行编辑:

vim /etc/network/interfaces(有些没有vim命令,就用vi命令)

这里发现,这里的网卡配置名和实际的网卡名,不一致,那么我们就要把网卡名改成我们的网卡名,将enp0s3改成ens33。

接下来直接重启网卡服务就ok了

接下来直接重启网卡服务就ok了

/etc/init.d/networking restart

接下来直接重启靶机就行了。

这里我们也从中获取到了靶机ip:192.168.4.9

信息收集

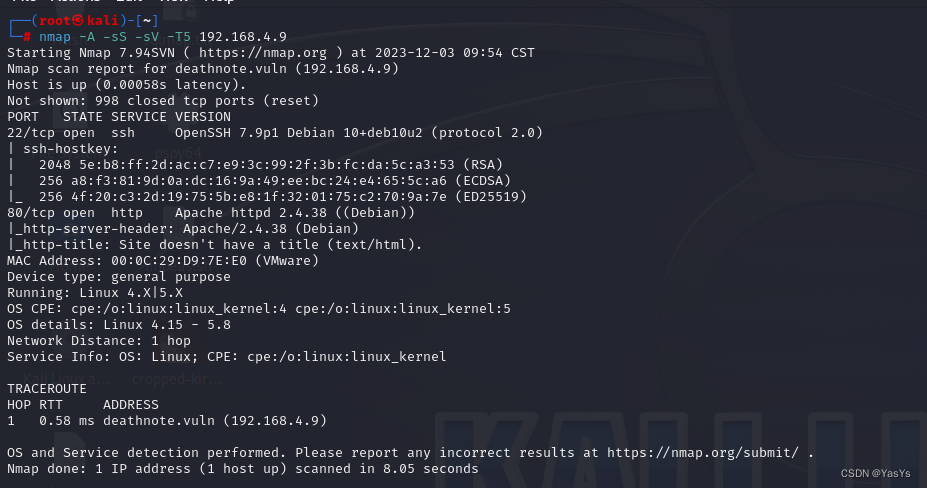

端口服务收集

hosts重定向

这里我们发现了两服务,一个ssh服务,一个apache服务,那么我们先去访问一下apache服务就行。

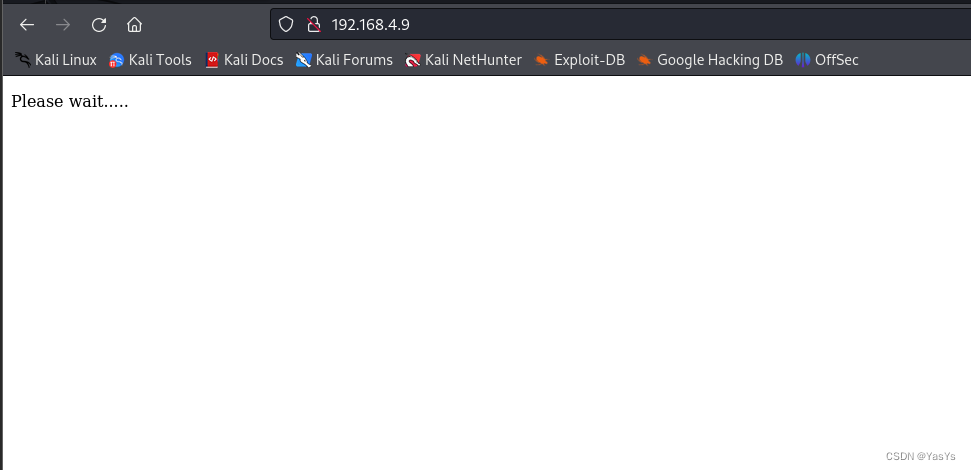

这里我们发现,当我们访问192.168.4.9的时候它会跳转到deathnote.vuln下,那么我们对其进行hosts重定向。我们对攻击机地hosts文件进行编辑

vim /etc/hosts

向里面添加内容:192.168.4.9 deathnote.vuln。并重新访问192.168.4.9

目录扫描

ok,重定向成功,但是这个页面下啥有用的信息都没有,那么我们只好对其进行目录扫描。

dirsearch -u http://192.168.4.9

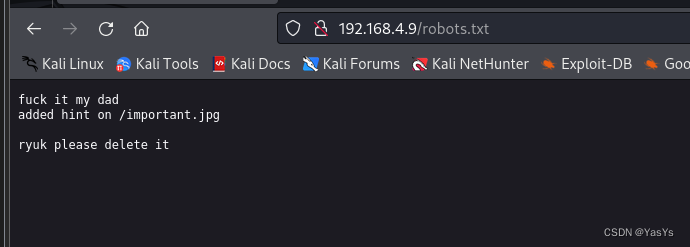

wow,有一个robots.txt,我们访问一下

内容就是将,/important.jpg下又提示,那么我们访问一下咯

搞什么,无法显示开玩笑?那么我只好用其他方法了,利用curl工具进行查看

curl http://deathnote.vuln/important.jpg | cat

ok,我们得到了后台地用户名,但是它的密码却没告诉我们,让我们自己去找,在网站提示部分。那么我们去主页看看有没有长得像密码的。

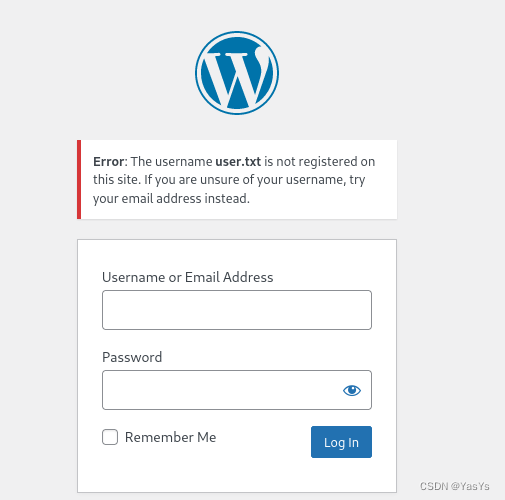

这句话说前面的翻译是我最喜欢的台词是 iamjustic3。哦~那么这个作者可不可能将他最喜欢的台词作为密码呢,我们去试试。进入后台登录页面。用户:user.txt 密码:iamjustic3

爆破用户

我嘞个豆,没有user.txt这个用户,好好好,那么我们用wpscan工具爆破出用户

wpscan --url http://deathnote.vuln/wordpress/ -e u

有一个用户名,那么我们继续尝试登录 用户:kira 密码:iamjustic3

渗透

ssh爆破

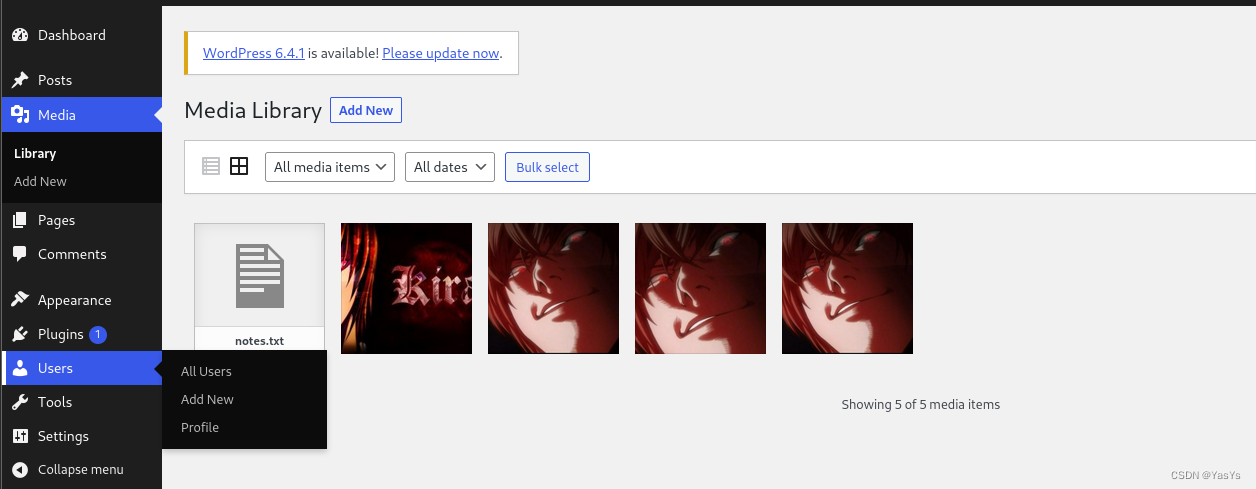

发现了一个notes.txt,我们点开,他有一个链接,我们访问链接

发现这可能是密码,还记的我们上面查看http://deathnote.vuln/important.jpg时的信息吗,说用户名在user.txt下。我们看这url是在uploads下,那么说明这下面可能还有其他文件,将url中的notes.txt删除看看能不能访问。

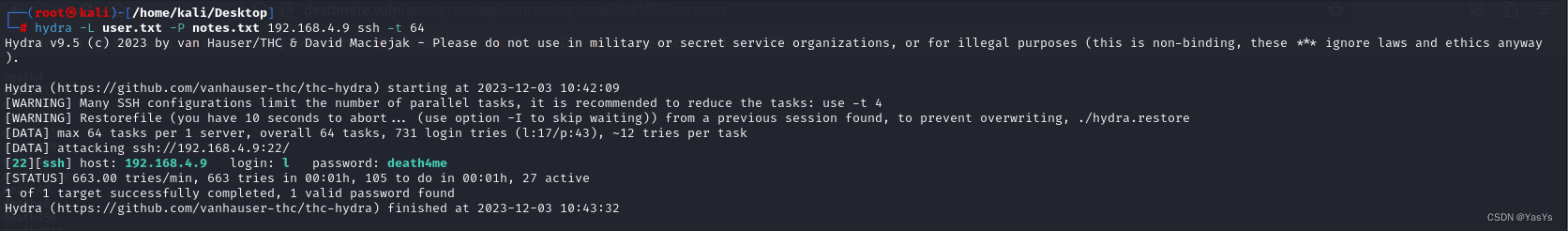

可以访问,并且发现了一个user.txt文件,那么我们将这两文件下下来,利用hydra进行爆破ssh服务。

hydra -P notes.txt -L user.txt 192.168.4.9 ssh -t 64

爆破出来了我们ssh登录

我们查看一下当前目录下有什么文件

发现有一个user.txt,我们查看一下

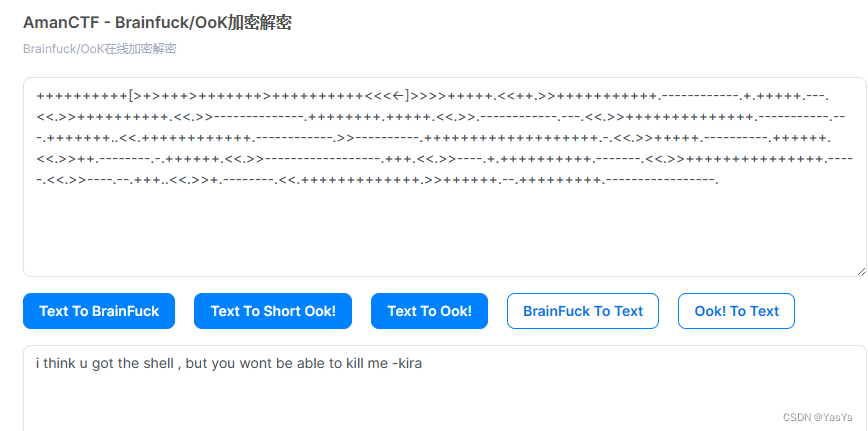

发现了一个密文,我们对其进行解密,解密平台Brainfuck/OoK加密解密 - Bugku CTF

这段文字翻译是:我想你拿到了壳,但你杀不了我的-kira,这个kira很嚣张,我们试着找找和kira有关的一些文件,用find找寻

这段文字翻译是:我想你拿到了壳,但你杀不了我的-kira,这个kira很嚣张,我们试着找找和kira有关的一些文件,用find找寻

find / -name kira*

把所有的文件都翻遍了,就看到这个有用。

这里提示我们fake-notebook-rule可能有我们想要的东西,我们查找一下,并查看内容

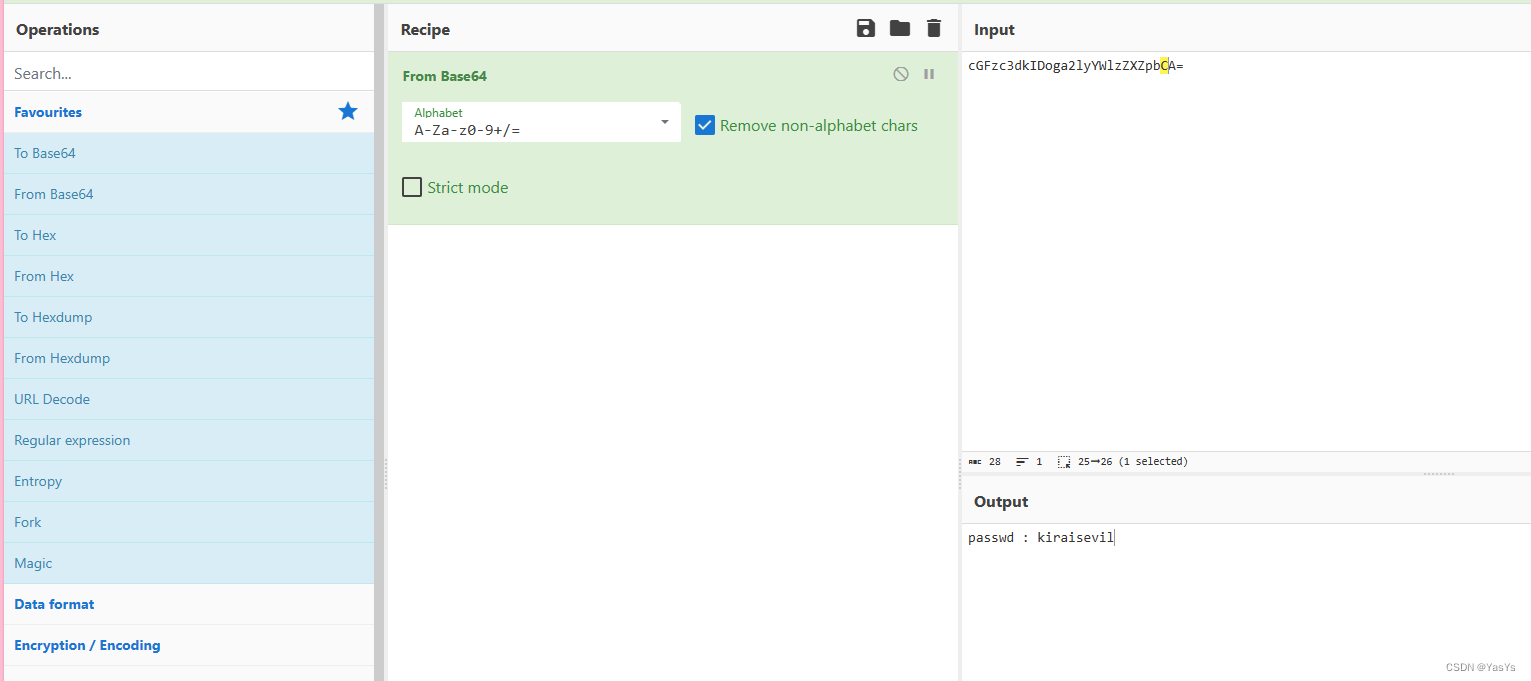

查看hint文件时,他说让我使用cyberchef解密,case.wav里有一串16进制,那么我们就利用cyberchef解密,将16进制转为字符。解密平台

转换出了一串base64密文,我们继续解密

发现解密出了一个密码:kiraisevil,这个密码可能是一个用户的密码,我们查看一下还有那些用户

发现了kira这个用户,那么我们继续用ssh进行远程登录

提取

成功进入到kira用户下,那我们查一下当目录下的文件

这是一段base64加密,继续进行解密

又是一个提示,说要保护下面其中一个选项,因为我们看过第一个下的文件,所以我们接下来就是对第二个选项进行查看

还是没有任何东西,这就难办了,我们查看一下拥有suid权限的文件。

我们查看一下当前用户关联的sudo配置中指定的命令和权限列表

sudo -l

我嘞个豆,我们发现当前用户sudo可以执行所有的命令,那不就简单了吗,我们直接利用 sudo su进入root用户

提权成功,撒花。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?