LDAP服务器搭建及配置方法

LDAP服务器搭建

一、赛题LDAP搭建需求

1、安装 slapd;

2、创建 chinaskills.cn 目录服务,并创建用户组 ldsgp ,用户 zsuser、lsusr、 wuusr。

二、LDAP简单理论介绍

日常工作遇到的几个问题:

1. 内部信息系统资产数量如何快速统计?

2. 信息系统的宿主机是否有独立的账号密码?

3. 信息系统宿主机密码均一致是否存在安全性问题?

4. 宿主机密码若不一致,时间久了会不会存在遗忘问题?

5. 新项目上线,是否都需要重新维护一套用户密码?

6. 维护多套系统的用户是不是非常头疼?

7. 是否考虑过,用户名和密码集中管控的方案?

没错"LDAP统一认证服务"就能够解决以上问题。

1、什么是LDAP?

(一)在介绍什么是LDAP之前,我们先来复习一个东西:“什么是目录服务?”

1. 目录服务是一个特殊的数据库,用来保存描述性的、基于属性的详细信息,支持过滤功能。

2. 是动态的,灵活的,易扩展的。

如:人员组织管理,电话簿,地址簿。

(二)了解完目录服务后,我们再来看看LDAP的介绍:

LDAP(Light Directory Access Portocol),它是基于X.500标准的轻量级目录访问协议。

目录是一个为查询、浏览和搜索而优化的数据库,它成树状结构组织数据,类似文件目录一样。

目录数据库和关系数据库不同,它有优异的读性能,但写性能差,并且没有事务处理、回滚等复杂功能,不适于存储修改频繁的数据。所以目录天生是用来查询的,就好象它的名字一样。

LDAP目录服务是由目录数据库和一套访问协议组成的系统。

(三)为什么要使用

LDAP是开放的Internet标准,支持跨平台的Internet协议,在业界中得到广泛认可的,并且市场上或者开源社区上的大多产品都加入了对LDAP的支持,因此对于这类系统,不需单独定制,只需要通过LDAP做简单的配置就可以与服务器做认证交互。“简单粗暴”,可以大大降低重复开发和对接的成本。

我们拿开源系统(YAPI)做案例,只需做一下简单的几步配置就可以达到LDAP的单点登录认证了:

{

“ldapLogin”: {

“enable”: true,

“server”: “ldap://l-ldapt1.ops.dev.cn0.qunar.com”,

“baseDn”: “CN=Admin,CN=Users,DC=test,DC=com”,

“bindPassword”: “password123”,

“searchDn”: “OU=UserContainer,DC=test,DC=com”,

“searchStandard”: “mail”

}

}

(四)、LDAP的目录树概念:

- 目录树:在一个目录服务系统中,整个目录信息集可以表示为一个目录信息树,树中的每个节点是一个条目。

- 条目:每个条目就是一条记录,每个条目有自己的唯一可区别的名称(DN)。

- 对象类:与某个实体类型对应的一组属性,对象类是可以继承的,这样父类的必须属性也会被继承下来。

- 属性:描述条目的某个方面的信息,一个属性由一个属性类型和一个或多个属性值组成,属性有必须属性和非必须属性。

DC、UID、OU、CN、SN、DN、RDN

2、LDAP相关模型

1、信息模型:

2、命名模型:

3、功能模型:

4、安全模型:

理论和案例分享完后,下面进入正题,回来我赛题中

三、安装 slapd

apt install slapd ldap-utils -y 镜像依赖正常可以直接安装

注意事项: 如果光盘依赖有问题可以使用以下安装方法

apt install aptitude -y 我们使用apt管理工具安装

aptitude install slapd 安装slapd服务

需要获取 0 B/2,050 kB 的存档。解包后将释放 8,743 kB。

您要继续吗?[Y/n/?]y

aptitude install -y ldap-utils 安装ladp工具

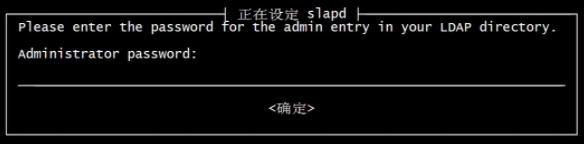

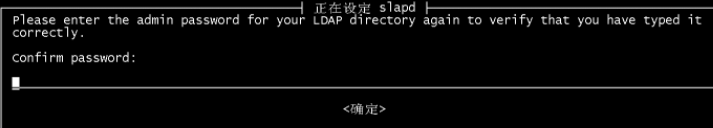

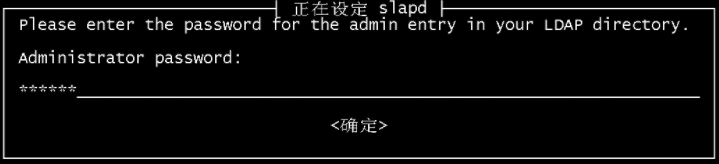

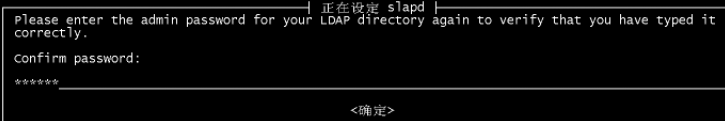

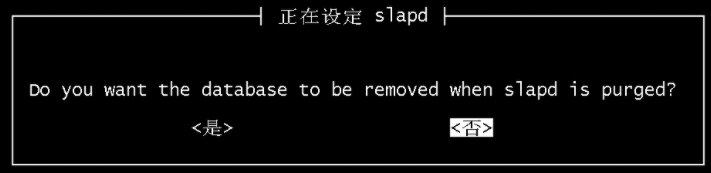

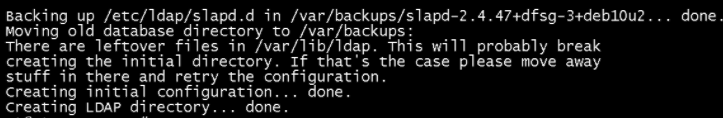

安装过程

ldap管理密码 我这里输入000000

确认密码

安装完成后,主目录在 /etc/ldap中存在以下4个文件或目录

四、修改主配置文件

vi /etc/ldap/ldap.conf

将BASE与URI行取消注释,并修改为对应的域名或IP地址

这里测试安装的虚拟机IP为192.168.100.111

#

# LDAP Defaults

#

# See ldap.conf(5) for details

# This file should be world readable but not world writable.

BASE dc=chinaskills,dc=cn

URI 192.168.100.111 192.168.100.111:389

#SIZELIMIT 12

#TIMELIMIT 15

#DEREF never

# TLS certificates (needed for GnuTLS)

TLS_CACERT /etc/ssl/certs/ca-certificates.crt

如图:

五、更新ldap配置

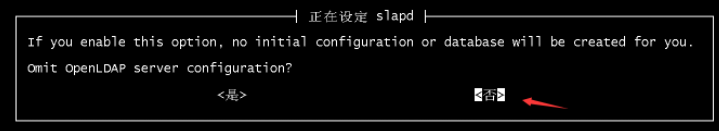

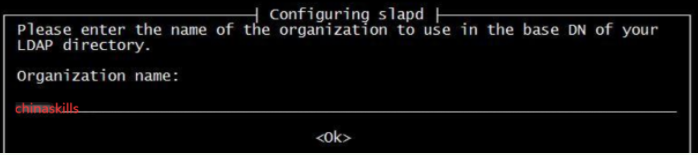

输入命令:dpkg-reconfigure slapd

测试ldap是否正常运行: ldapsearch -x

如果结果是Success则ldap安装配置成功,正常运行

六、创建用户和用户组节点

cd /etc/ldap 进入ldap目录

vi group.ldif 新建文件group.ldif 后缀格式一定要对

dn: ou=users,dc=chinaskills,dc=cn

objectclass: organizationalUnit

ou: users

dn: ou=ldsgp,dc=chinaskills,dc=cn

objectclass :organizationalUnit

ou: group

将组导入到数据库

ldapadd -x -D "cn=admin,dc=chinaskills,dc=cn" -w 000000 -f group.ldif

七、创建用户节点

zsuser用户:

cd /etc/ldap

vi zsuser.ldif

dn: uid=zsuser,ou=users,dc=chinaskills,dc=cn

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

uid: zsuser

cn: zsuser

userPassword: ChinaSkill21

shadowLastChange: 0

shadowMax: 0

shadowWarning: 0

loginShell: /bin/bash

uidNumber: 1008

gidNumber: 1008

homeDirectory: /home/zsuser

gecos: zsuser

导入LADP数据库中

ldapadd -x -w 000000 -D "cn=admin,dc=chinaskills,dc=cn" -f zsuser.ldif

lsusr用户

cd /etc/ldap

vi lsusr.ldif

dn: uid=lsusr,ou=users,dc=chinaskills,dc=cn

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

uid: lsusr

cn: lsusr

userPassword: ChinaSkill21

shadowLastChange: 0

shadowMax: 0

shadowWarning: 0

loginShell: /bin/bash

uidNumber: 1009

gidNumber: 1009

homeDirectory: /home/lsusr

gecos: lsusr

导入LADP数据库中

ldapadd -x -w 000000 -D "cn=admin,dc=chinaskills,dc=cn" -f lsusr.ldif

wuusr用户

cd /etc/ldap

vi wuusr.ldif

dn: uid=wuusr,ou=users,dc=chinaskills,dc=cn

objectClass: top

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

uid: wuusr

cn: wuusr

userPassword: ChinaSkill21

shadowLastChange: 0

shadowMax: 0

shadowWarning: 0

loginShell: /bin/bash

uidNumber: 1010

gidNumber: 1010

homeDirectory: /home/wuusr

gecos: wuusr

导入LADP数据库中

ldapadd -x -w 000000 -D "cn=admin,dc=chinaskills,dc=cn" -f wuusr.ldif

八、将用加入到组中

vi download.ldif

dn: cn=download,ou=ldsgp,dc=chinaskills,dc=cn

objectclass: posixGroup

gidNumber: 10001

cn: download

memberUid: zsuser

memberUid: lsusr

memberUid: wuusr

导入LADP数据库中

ldapadd -x -D "cn=admin,dc=chinaskills,dc=cn" -w 000000 -f download.ldif

九、测试:

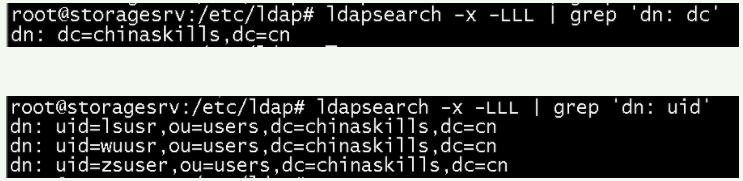

创建 chiaskills.cn 目录服务(在 storagesrv 上执行指令:

ldapsearch -x -LLL | grep ‘dn: dc’

导入 ldsgp 组和用户(在 storagesrv 上执行指令:

ldapsearch -x -LLL | grep ‘dn: uid’

测试结果:

十、总结

文章在这里就结束了,把测试结果插入到赛答题卡中即可拿分,如果文章有帮助到你请点赞支持,如果解决了你棘手问题,可给本文章打赏,码字不易,感谢您的支持和鼓励。

本文主要以案例的方式介绍了LDAP在日常工作中遇到的难题,介绍了LDAP的相关简单理论知识与相关模型,结合高职院校技能大赛debian模块中赛题,提出了答题思路和相关命令,解决了赛题中LDAP的搭建,由于赛题中有Apache、Ftp、Samba等服务需与LDAP对接,请注意对接的相应语法。

1764

1764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?