也就是用KVM 方式登入到虚机后台的管理网络(Private IP via Management NW),

注意, 原先SL集成了在浏览器直接可以嵌入KVM console 登入,

后续因为Oracel 对JVM v7以后的安全设置另写框架,

现在需要前半段老方式,获得 KVM 的login ip, uid,pwd. 后半段用VNC带替代 Browser JVM方式来登入

| 虚机登入 | 说明 | 虚机 KVM console 登入,是网页嵌入KVM console, 登入机器后台内网。 协议: SSL, PPTP (不再提供) 客户端:KVM (不建议), VNC

| ||

|

| 主要步骤 | 1. 用户已经开通SSL VPN权限。 记下 vpn-uid/pwd, device-kvm-uid/pwd 2. 浏览器打开SL VPN,首次会提示下载SSL VPN client, 建立SSL VPN连接 3. VNC工具登入机器

| ||

|

| (1) | 1. 用户已经开通SSL VPN权限。 记下 vpn-uid/pwd, device-kvm-uid/pwd

注;SL有portal uid/pwd, VPN uid/pwd, device-kvm uid/pwd 都是各自独立不相同的,不要搞混。

Portal uid/pwd 是 control portal, login with ibm id 方式的 email-add/pwd User SSL VPN权限, account, user list, vpn access 选择SSL 保存 (PPTP协议不再支持) Vpn uid/pwd 是account, user, user profile, 看到 vpn uid 和设置 pwd Kvm uid/pwd 是device, configure, kvm console 弹出界面显示机器的 uid/pwd, 和guest os uid/pwd 相同

User vpn权限界面

vpn uid/pwd 界面, 记住pwd或者修改保存

KVM-uid, pwd 界面

| ||

|

| (2) | 2. 浏览器打开SL VPN,首次会提示下载SSL VPN client, 建立SSL VPN连接

注:使用IE浏览器,因为Firefox v52以后不支持java JRE 注:Oracle修改了最新JRE安全配置,导致和就的KVM不兼容 201707 以下操作不用Firefox,使用IE 浏览器 Step 1) IE浏览器打开 vpn.softlayer.com 会导向到 http://www.softlayer.com/vpn-access 2) 选择 VPN 接入机房节点,建议选择DAL05, DAL10, WDC01因为速度最快,SNG,HKG反而速度慢 eg: https://vpn.dal05.softlayer.com/prx/000/http/localhost/login https://vpn.dal01.softlayer.com/prx/000/http/localhost/login https://vpn.hkg02.softlayer.com/prx/000/http/localhost/login

201806 新建FRK04机房,用fra02 或者其他节点,都可以登入(实际上登入任意节点都是进入SL内网了) 我在frk04新开机器,SSL vpn 登入fra02, dal05都可以, 然后vnc连接 frk04机器 https://vpn.fra02.softlayer.com/prx/000/http/localhost/login

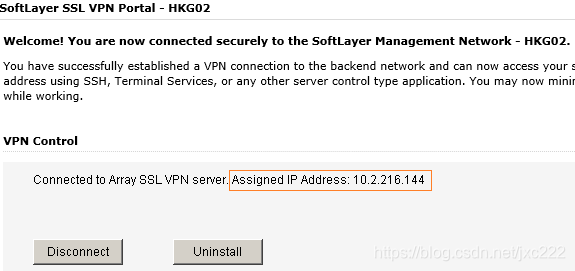

3) 输入 vpn_user_name, vpn_pwd 4) 开始下载安装 arrary_vpn_activeX, 同意,开始安装 Array Networks VPN Client 5) 成功后, 会在屏幕右下方出现红色Array ICON, control panel 显示Array Networks VPN Client 安装成功 done.

界面vpn.softlayer.com

界面 输入 vpn_uid/pwd

界面,登入成功

| ||

|

|

|

| ||

|

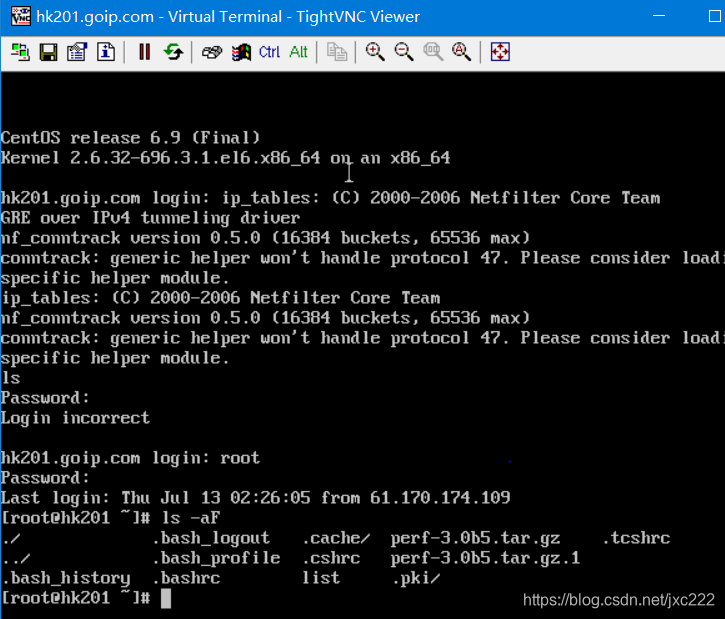

| (3b) | VNC 方式登入 device

step 0) 前提条件 - SSL VPN已经正确连接上,机器右下方的Array Network A字红色三角显示正常 -获得机器的KVM console 登入信息 记下VPN address, port, uid, pwd Server Name: hkgwin01.softlayer.com Address: 10.3.36.22 Port: 5902 Username: Administrator Password: Pw$123 ( VNC_VPN_pwd 和Guest OS Windows 密码相同)

1) 用VNC tool 登入 录入 install and open TightVNC viewer tool, host= 10.3.36.22 :: 5902 password= Pw$123 Kzak8eWp tips: ctrl-alt-shift-F

done

|

771

771

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?