当我们查看某些网页端数据时,经常被加密参数、加密数据所困扰。本篇文章以某网站为例,总结请求过程中遇到的js加解密的一些技巧,欢迎补充、讨论。

1.找到加解密请求连接

系统升级后,之前部分请求需要jmbw,现在基本上所有的接口都进行jmbw处理。一些小伙伴向我咨询到其中的一些技术,基于兴趣爱好,就研究起来。经过对请求过程的追踪,发现网站将请求参数全部加密,封装成JMBW后提交。所以最终的重点就是攻克jmbw这个。下列为勾选请求截图:

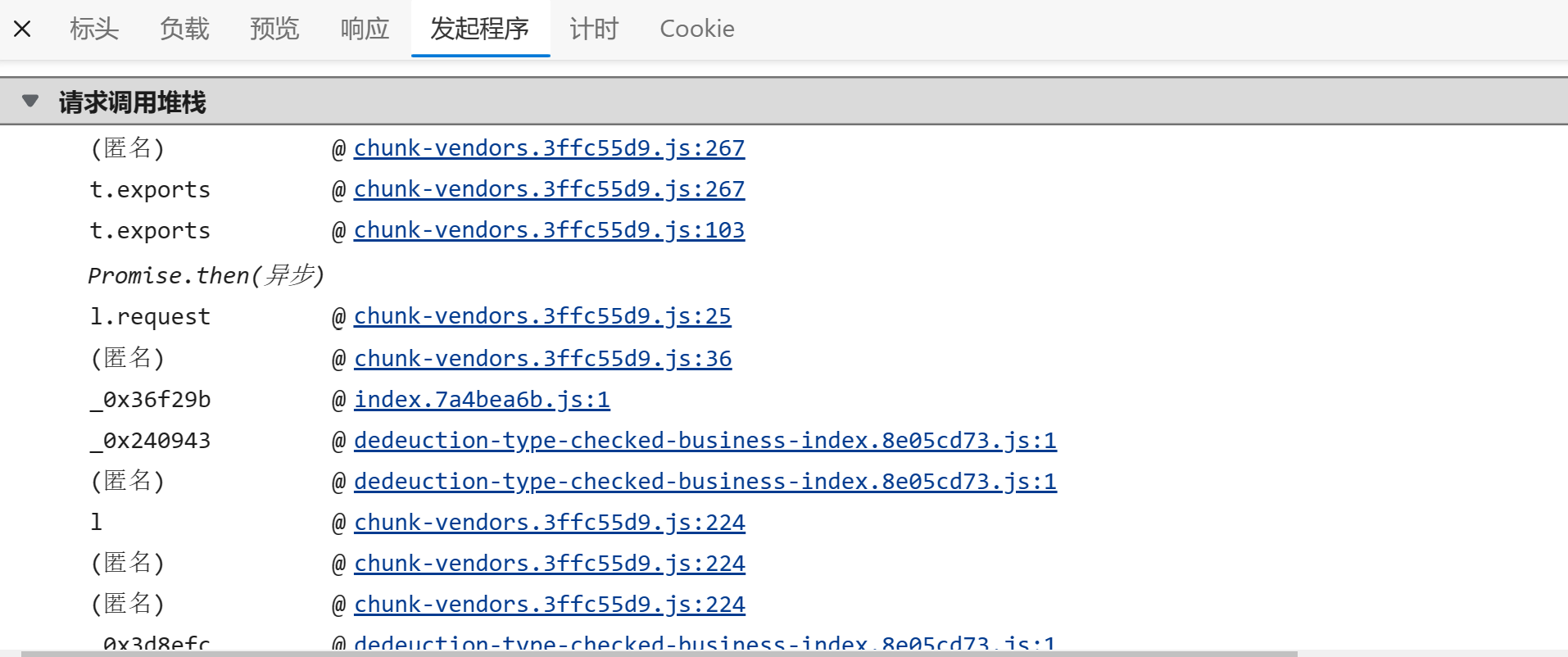

2.分析调用地址调用过程。打开调试窗口中的发起程序,可以直接看到该地址涉及到的js和调用过程。

经过分析,在这个请求中,请求参数加密后提交到后台。chunk-vendors.3ffc55d9.js这个是核心的js。请求参数的加解密都在这个js中进行。当打开这个js时,发现这个js是经过混淆的。所以接下来的重点就是对这个js本身解密。结合之前学习的反混淆技术,一步一步进行了解密。

3.对解密后的js分析,经过翻江倒海式的分析(一批脑细胞已死),终于明白了得JMBW加密规则,JMBW还原结果如下:qwzdIH9tvITikE3JyCpy7omtJJPUYpmN{"ygxztDm":"0","fpbbDm":"","fpzt":[],"fphm":"","zzfpDm":"","zzfpHm":"","kprqq":"2023-02-01","kprqz":"2023-02-28","xfsbh":"","xfmc":"","pz":[],"fxdjDm":[],"zzscx":"0","pageNumber":1,"pageSize":10}。

然后又找了网站中其它的请求地址,逐一进行了验证,ok全部解密正常。同样进行了进行了加密操作,自己的加密结果和网站的一致。到此 全部搞定。

有兴趣交流者可添加qq:1787979976

694

694

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?