零部件的TARA分析方法,可以分为5个大步骤:1. 分析准备,充分了解零部件软硬件架构及功能实现逻辑

2. 绘制DFD流图,明确各场景数据流转关系,识别资产

3. 开展危险分析,应用STRIDE模型构建危险场景

4. 开展风险评估,通过IL、TL两个维度评估风险等级

5. 根据风险评估结果制定网络安全目标及需求

02

—

分析过程

1)TARA分析准备:

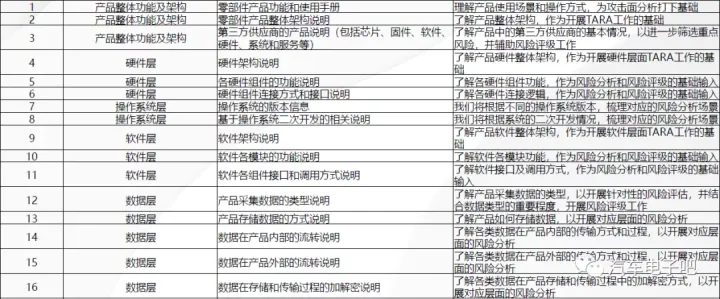

在开展TARA分析前,先做准备工作,将产品的现状进行调研并做材料梳理。

调研内容从多个层面展开:

1)产品整体功能及架构

2)硬件层

3)操作系统层

4)软件层

5)数据层

2)绘制数据流图DFD:

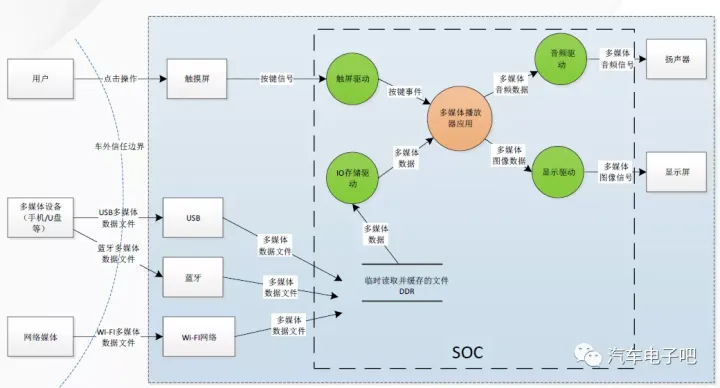

数据流图也称为数据流程图 Date Flow Diagram DFD,是一种便于用户理解和分析系统数据流程的图形工具,是数据流、数据存储区和数据源与目标之间关系的图形化表示。

3)DFD分级:

DFD按照划分详细度,可分为3个等级,分别为Level0,Level1,Level2。Level0:在零件级打包,不打开内部结构。

Level1:在零部件层级Level1,应将自身零部件“打开”,识别内部零部件中的个组件,并根据在某特定场景下,将各组件的数据流转关系,绘制出来。

Level2:在零部件层级Level2,进一步将复杂进行打开,明确复杂进程内部的不同组部分,并分析他们的数据流转关系以识别重要的网络安全资产。

4)威胁分析:

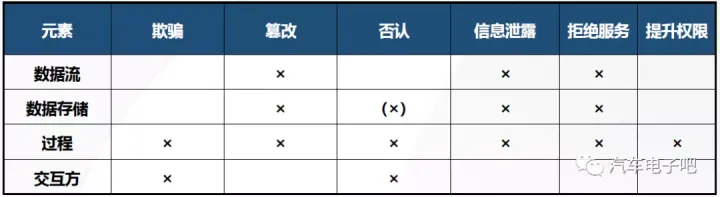

利用STRIDE模型来识别威胁。

每类元素可能面临的威胁,可看出,只有进程才可能面临STRIDE 6种所有威胁,需要对6种威胁逐个全部分析,外部实体只有S和R项有(对号,被选中),即指实体只能面临“伪冒”和“抵赖”两种威胁,数据流对应的TID有(对号,被选中),数据流就只有分析“篡改”和“信息泄露”、“拒绝服务”三种威胁。在数据存储这里有个需要注意的,R项的勾是红色,是指数据存储的R(抵赖)可能有也可能没有,只有当分析的数据存储用作审计时,采要去分析R抵赖的威胁,不作为审计使用就不用分析R抵赖威胁。

根据DFD,识别到产品种的资产包括以下内容,二针对不同资产及类型,又可以应用STRIDE模型进行威胁分析。

5)风险评估(安全等级评估):

威胁等级TL是由以下因素组成(每个因素各分4档打分,最后通过计算模型综合评价)

- 攻击者花费的时间

- 攻击者的专业水平

- 攻击者对被攻击对象的了解情况

- 攻击者的机会窗口

- 攻击所需要的设备

影响等级IL包括四个方面的影响(每个方面的影响都在按照4档打分):

- 安全影响Safety

- 财务影响Finanaical

- 隐私影响Privacy

- 运行控制印象Operation

1600

1600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?